Härten Sie IIS SSL für Compliance und Sicherheit

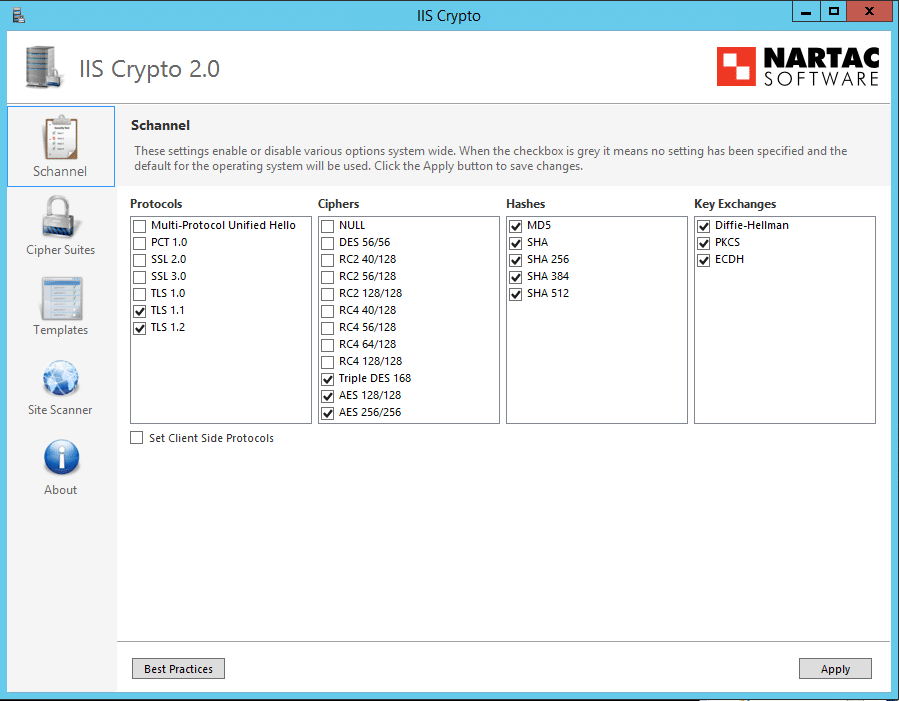

IIS SSL lässt ältere Versionen von SSL2, SSL3 und TLS aus Kompatibilitätsgründen standardmäßig aktiviert. MyWorkDrive wurde entwickelt, um TLS 1.2 zu unterstützen. Das Deaktivieren unsicherer und schwacher Chiffren ist notwendig, um bewährte Sicherheitsverfahren wie PCI, HIPAA, FINRA und GDPR einzuhalten.

Während Registrierungseinträge manuell gesetzt werden können, gibt es dafür ein großartiges kostenloses Tool namens IIS Crypto von Nartac Software.

Um die IIS-SSL-Chiffren Ihres Servers zu sperren, laden Sie das Tool herunter und wenden Sie eine der Vorlagen an – wir empfehlen mindestens die „Best Practices-Vorlage“.

Die PCI-Vorlage 3.1 bietet den umfassendsten Schutz, einige Software erfordert jedoch möglicherweise immer noch TLS 1.0-Kommunikation (MyWorkDrive nicht). Eine Option besteht darin, die Vorlageneinstellungen nur auf den Server anzuwenden, indem Sie „Set Client Side Protocols“ deaktivieren. Dadurch wird sichergestellt, dass nur die „Server“-Teile gesperrt sind und jegliche Client-Software (z. B. Backup-Software) weiterhin ausgeführt wird.

Nachdem Sie das IIS-Crypto-Tool ausgeführt und ein Minimum der Best-Practice-Vorlage angewendet und Ihren Server neu gestartet haben, möchten Sie möglicherweise überprüfen, ob Ihr Server nur auf die sichereren IIS-SSL-Verschlüsselungen reagiert.

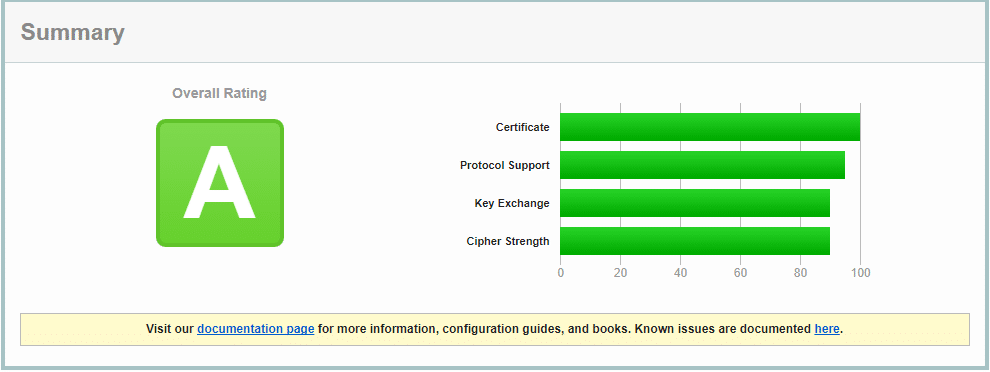

Es gibt ein großartiges kostenloses SSL-Scan-Tool unter https://www.ssllabs.com/ssltest/ Das ist auch in die Nartac IIS Cryptol-Software integriert, die Ihnen eine Bewertung gibt, wie sicher Ihre SSL-Verbindungen sind. Geben Sie einfach Ihre https-Webadresse ein und führen Sie den Test durch.

Sie sollten eine Zusammenfassung wie diese erhalten: