Wie können wir Ihnen heute helfen?

ADFS Single Sign-On (SSO)-Integrationsleitfaden

Die Anweisungen in diesem Artikel gelten nur für MyWorkDrive-Installationen, die Active Directory für die Benutzeridentität verwenden. Wenn MyWorkDrive mit Entra ID für das Benutzerverzeichnis konfiguriert ist, verwendet es eine native Microsoft-Anmeldung und ADFS ist nicht erforderlich.

Dieses Handbuch wurde für MyWorkDrive Server Version 5.2 aktualisiert. Frühere Versionen werden feststellen, dass sich einige der Namen und Speicherorte geändert haben und Funktionen, die speziell für 5.2 und höher angegeben sind, nicht verfügbar sind. Laden Sie hier die neueste Version des MyWorkDrive-Servers herunter.

Einführung

Active Directory Federation Services (AD FS) ist eine Technologie, die Ihre Active Directory-Konfiguration auf Dienste außerhalb Ihrer Infrastruktur erweitert. Mit ADFS können Sie Benutzern mithilfe vorhandener Anmeldeinformationen Zugriff auf MyWorkDrive gewähren und MyWorkDrive mit anderen Zugriffsportalen wie Office 365-Web-Apps für Single-Sign-On-Zugriff (SSO) integrieren.

Dieses Handbuch wurde unter Windows Server 2012 R2 und 2016 geschrieben und getestet, frühere Versionen von Windows Server werden für die SSO-ADFS-Integration nicht nicht unterstützt.

Bevor Sie mit der ADFS-Integration in MyWorkDrive beginnen, vergewissern Sie sich, dass Ihr ADFS voll funktionsfähig ist. Der einfachste Weg, um zu überprüfen, ob Ihr ADFS Sie authentifiziert, besteht darin, auf den unten stehenden Link (mit Angabe Ihrer Domäne) https://fqdn.domain.com/adfs/ls/IdpInitiatedSignon.aspx zu klicken

Sobald ADFS MyWorkDrive abgeschlossen ist, aktivieren Sie optional die Zwei-Faktor-Authentifizierung mit DUO, indem Sie die Anleitung verwenden Hier.

Support für SSO-Funktionen innerhalb von MyWorkDrive ist nur für unsere Enterprise-Pläne verfügbar. Bitte wenden Sie sich an unser Verkaufsteam, wenn Sie an einem Upgrade Ihres Plans interessiert sind.

Wir empfehlen geteiltes DNS für die ADFS- und MyWorkDrive-Server (intern werden die ADFS- und MyWorkDrive-Server in interne IP-Adressen aufgelöst) – unser Leitfaden ist Hier.

ADFS-Setup – MyWorkDrive

1. Installieren Sie MyWorkDrive Server auf Windows 2016 oder 2019 Server. Weitere Informationen finden Sie im Server-Setup-Handbuch

2. Aktivieren Sie HTTPS in IIS auf der Website Wanpath.Webclient. Siehe die Schritte zum Binden und Installieren von SSL auf Ihrer MyworkDrive-Client-Site für weitere Details. Selbstsignierte Zertifikate werden nicht unterstützt, bitte verwenden Sie ein von einer Zertifizierungsstelle ausgestelltes Zertifikat.

3. TLS 1.2 ist für MyWorkDrive-Clients erforderlich. Siehe unseren Artikel auf SSL/TLS konfigurieren für weitere Informationen.

4. Konfigurieren Sie ADFS „Hinzufügen der MyWorkDrive-App als Vertrauensstellung der vertrauenden Seite in ADFS“ wie unten angegeben.

5. Aktivieren Sie die ADFS-, Datei- und DFS-Server als vertrauenswürdig vom MyWorkDrive-Server für die Delegierung gemäß diesem Artikel: Delegierung einrichten Wenn Ihre Anmeldung bei MyWorkDrive erfolgreich ist, aber keine Dateien oder Ordner in Ihren Freigaben vorhanden sind, weist dies normalerweise auf eine fehlende oder falsch konfigurierte Delegierung hin.

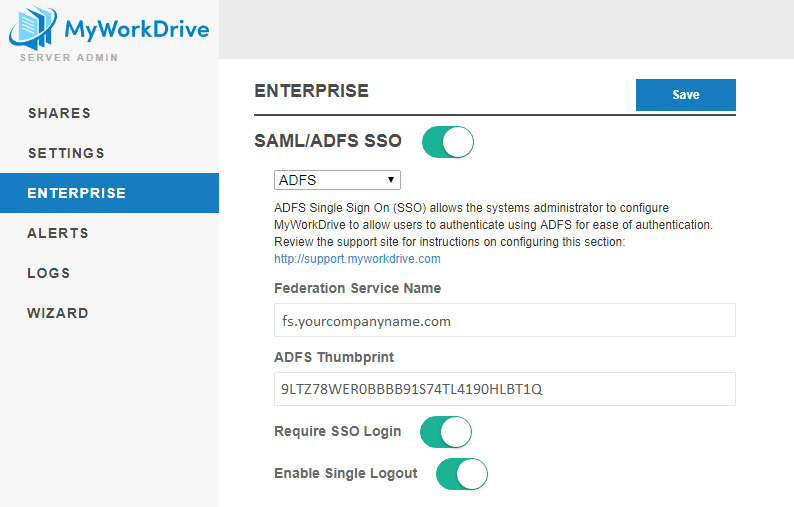

6. Konfigurieren Sie MWD (Admin-Panel – Enterprise-Bereich)

Aktivieren Sie SAML/ADFS-SSO

Wählen Sie ADFS aus der Dropdown-Liste aus

Verbunddienstname: Geben Sie Ihren Verbunddienstnamen ein; So erhalten Sie es: Stellen Sie auf Ihrem ADFS-Server eine Verbindung zur ADFS-Verwaltung her – ADFS – Bearbeiten Sie die Verbunddiensteigenschaften – Verbunddienstname)

ADFS-Fingerabdruck: Diese Informationen werden beim Speichern des Verbunddienstnamens automatisch abgerufen

Optional, aktivieren Sie SSO-Anmeldung erforderlich. Dadurch werden passwortbasierte Anmeldungen deaktiviert und Benutzer zu ADFS umgeleitet.

Optional, aktivieren Sie Single Logout. Wenn diese Option aktiviert ist, wird der Benutzer beim Abmelden von MyWorkDrive auch von ADFS abgemeldet.

Ein Beispiel für eine abgeschlossene ADFS-Konfiguration:

Testen

Verwenden Sie einen Browser, um Ihre Website zu öffnen, wobei /Account/Login-SSO-ADFS.aspx an den Hostnamen angehängt wird: z.https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx

Beim Zugriff auf die URL sollten Sie auf die AD FS-Anmeldeseite umgeleitet werden (z. B.: https://mysite.mydomain.com/adfs/ls/?wa=wsignin1.0&wtrealm=https%3a%2f%2mysite.mydomain.com%3a8857%2f&wctx=rm%3d0%26id%3dpassive%26ru%3d%252fAccount%252fLogin-SSO-ADFS.aspx)

Melden Sie sich mit einem ausgewählten Domain-Benutzernamen an (z. B.: YourDomain\YourTestUser), nach erfolgreicher Anmeldung sollten Sie zurückgeleitet werden https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx Dadurch wird die Web File Browser-Anwendung geöffnet und der Dateizugriff unter bereitgestellt https://mysite.mydomain.com/WebFileBrowser/WebFileBrowser.aspx

Sie sollten in der Lage sein, Ordner/Dateien zu durchsuchen und darauf zuzugreifen, nachdem Sie sich mit ADFS SSO angemeldet haben.

ADFS-Server-Setup

Hinzufügen der MyWorkDrive-App als Vertrauensstellung der vertrauenden Seite in ADFS – 2012 Server

(Anweisungen für Server 2016 finden Sie unten)

Öffnen Sie auf Ihrem ADFS-Server Server-Manager > Tools > ADFS-Verwaltung. Erweitern Sie "Vertrauensbeziehungen" im linken Bereich und wählen Sie die Option "Relying Party Trusts". Sie werden sehen, dass der Geräteregistrierungsdienst bereits als vertrauende Seite vorhanden ist. Klicken Sie nun im rechten Bereich auf die Option „Relying Party Trust hinzufügen“.

Der Assistent zum Hinzufügen einer vertrauenden Seite wird angezeigt. Klicken Sie auf die Schaltfläche Start, um fortzufahren. Wählen Sie die Option „Daten zur vertrauenden Seite manuell eingeben“ und klicken Sie auf Weiter, um fortzufahren.

Geben Sie einen Anzeigenamen für die Vertrauensstellung der vertrauenden Seite ein

Klicke weiter um fortzufahren. Wählen Sie im Fenster „Profil auswählen“ die Option „ADFS-Profil“ und klicken Sie auf „Weiter“, um fortzufahren. Das auf Windows Server 2012 konfigurierte ADFS ist ADFS 3.0 – daher wählen wir nicht die Profiloption 1.0 und 1.1 aus.

Klicken Sie in der Option „Zertifikat konfigurieren“ auf Weiter, um fortzufahren (beachten Sie, dass das Überspringen dieses optionalen Zertifikats nicht bedeutet, dass Ihre ADFS-Anmeldung http verwendet, wenn Benutzer authentifiziert werden, sondern nur die optionale Token-Verschlüsselung).

Aktivieren Sie im Fenster „URL konfigurieren“ das Kontrollkästchen neben der Option „Unterstützung für das passive WS-Federation-Protokoll aktivieren“. Geben Sie in das Textfeld die URL Ihrer vertrauenden Seite ein – Ihre MyWorkDrive-Anwendungs-URL; zum Beispiel https://mysite.mydomain.com.

In „Identifikatoren konfigurieren“ haben wir bereits die erforderliche vertrauende Seite hinzugefügt, klicken Sie daher einfach auf Weiter, um fortzufahren – es sei denn, Sie verwenden den Cloud Web Connector (eine Subdomain von myworkdrive.net) – in diesem Fall lesen Sie bitte die Anweisungen unten für Verwenden von ADFS mit dem Cloud Web Connector vor dem Fortfahren.

Wählen Sie auf dem nächsten Bildschirm „Ich möchte derzeit keine Multi-Faktor-Authentifizierungseinstellungen für diese Vertrauensstellung der vertrauenden Seite konfigurieren“ und klicken Sie auf Weiter, um fortzufahren.

Wählen Sie „Allen Benutzern den Zugriff auf diese vertrauende Seite erlauben“ und klicken Sie auf „Weiter“, um fortzufahren.

Klicken Sie im Fenster „Bereit zum Hinzufügen des Vertrauens“ auf Weiter, um fortzufahren. Aktivieren Sie im Fenster „Fertigstellen“ das Kontrollkästchen zum Öffnen der Anspruchsregeln und klicken Sie auf Schließen.

Das Fenster Anspruchsregeln bearbeiten wird angezeigt. An diesem Punkt weiß ADFS von Ihrer MyWorkDrive-Anwendung, aber es sind noch ein paar zusätzliche Dinge erforderlich. Hier teilen wir ADFS mit, welche Ansprüche an die vertrauende Seite gesendet werden müssen und welche Werte in diesen Ansprüchen vorhanden sein werden.

Klicken Sie auf die Schaltfläche „Regel hinzufügen“.

Wählen Sie als Vorlagenwert „LDAP-Attribute als Ansprüche senden“ aus. Ansprüche werden von Active Directory gesendet und Active Directory ist ein LDAP-basierter Speicher, daher wählen wir diese Vorlage aus. Klicken Sie nun auf Weiter, um fortzufahren.

Geben Sie im Fenster Regel konfigurieren den Namen für die Regel als AD-Attribute senden ein. Wählen Sie den Attributspeicher als „Active Directory“ aus. Ordnen Sie in der Zuordnungstabelle die Werte wie hier gezeigt zu

Klicken Sie auf Fertig stellen, um den Assistenten zu beenden, und klicken Sie dann auf OK, um die Konfiguration der Anspruchsregeln abzuschließen.

Hinzufügen der MyWorkDrive-App als Vertrauensstellung der vertrauenden Seite in ADFS – 2016 Server

Öffnen Sie auf Ihrem ADFS-Server Server-Manager > Tools > ADFS-Verwaltung. Erweitern Sie "Vertrauensbeziehungen" im linken Bereich und wählen Sie die Option "Relying Party Trusts". Sie werden sehen, dass der Geräteregistrierungsdienst bereits als vertrauende Seite vorhanden ist. Klicken Sie nun im rechten Bereich auf die Option „Relying Party Trust hinzufügen“.

Der Assistent zum Hinzufügen einer vertrauenden Seite wird angezeigt. Wählen Sie „Claims Awareness“ und klicken Sie auf die Schaltfläche „Start“, um fortzufahren.

Jetzt verwenden wir die URL zu Ihrer MyWorkDrive-Anwendung als vertrauende Seite, daher geben wir den Namen als MWD-Client-Anwendung an

Klicken Sie in der Option „Zertifikat konfigurieren“ auf Weiter, um fortzufahren (beachten Sie, dass das Überspringen dieses optionalen Zertifikats nicht bedeutet, dass Ihr ADFS-Login http verwendet, es würde nur eine optionale Token-Verschlüsselung hinzufügen).

Aktivieren Sie im Fenster „URL konfigurieren“ das Kontrollkästchen neben der Option „Unterstützung für das passive WS-Federation-Protokoll aktivieren“. Geben Sie in das Textfeld die URL Ihrer vertrauenden Seite ein – Ihre MyWorkDrive-Anwendungs-URL; Beispiel https://mysite.mydomain.com.

In „Identifikatoren konfigurieren“ haben wir bereits die erforderliche vertrauende Seite hinzugefügt, klicken Sie daher einfach auf Weiter, um fortzufahren – es sei denn, Sie verwenden den Cloud Web Connector (eine Subdomain von myworkdrive.net) – in diesem Fall lesen Sie bitte die Anweisungen unten für Verwenden von ADFS mit dem Cloud Web Connector vor dem Fortfahren

In „Zugriffskontrollrichtlinie auswählen“ haben wir bereits „Alle zulassen“ ausgewählt, wir klicken einfach auf „Weiter“.

Klicken Sie im Fenster „Bereit zum Hinzufügen des Vertrauens“ auf Weiter, um fortzufahren. Aktivieren Sie im Fenster „Fertigstellen“ das Kontrollkästchen zum Öffnen der Anspruchsregeln und klicken Sie auf Schließen.

Das Fenster Anspruchsregeln bearbeiten wird angezeigt. An diesem Punkt weiß ADFS von Ihrer MyWorkDrive-Anwendung, aber es sind noch ein paar zusätzliche Dinge erforderlich. Hier teilen wir ADFS mit, welche Ansprüche an die vertrauende Seite gesendet werden müssen und welche Werte in diesen Ansprüchen vorhanden sein werden.

Klicken Sie auf die Schaltfläche „Regel hinzufügen“.

Wählen Sie als Vorlagenwert „LDAP-Attribute als Ansprüche senden“ aus. Ansprüche werden von Active Directory gesendet und Active Directory ist ein LDAP-basierter Speicher, daher wählen wir diese Vorlage aus. Klicken Sie nun auf Weiter, um fortzufahren.

Geben Sie im Fenster Regel konfigurieren den Namen für die Regel als AD-Attribute senden ein. Wählen Sie den Attributspeicher als „Active Directory“ aus. Ordnen Sie in der Zuordnungstabelle die Werte wie unten gezeigt zu:

Klicken Sie auf Fertig stellen, um den Assistenten zu beenden, und klicken Sie dann auf OK, um die Konfiguration der Anspruchsregeln abzuschließen.

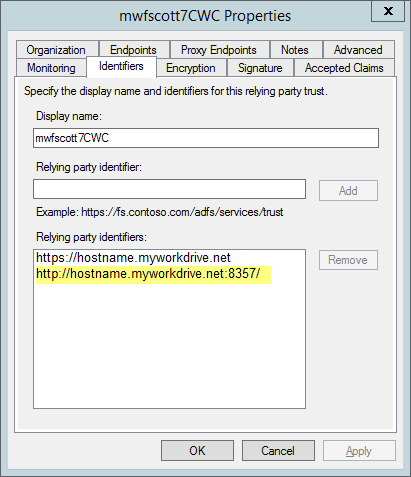

Verwenden von ADFS mit dem Cloud Web Connector

Wenn Sie den Cloud Web Connector verwenden, um Ihren MyWorkDrive-Server im Internet zu veröffentlichen, muss ein zusätzlicher Schritt ausgeführt werden, wenn Sie die Identifikatoren der weiterleitenden Partei zu Ihrem Trust-Setup der vertrauenden Seite hinzufügen

Zusätzlich zur CWC-Adresse von https://hostname.myworkdrive.net (wobei hostname Ihr gewählter Servername ist); Sie müssen auch eine zweite Kennung eingeben

http://hostname.myworkdrive.net:8357/

- Beachten Sie, dass es sich um http handelt, nicht um https

- Beachten Sie, dass es die sehr spezifische Portnummer 8357 enthält

- Beachten Sie, dass es einen abschließenden Schrägstrich enthält

Wenn Sie die zweite Kennung nicht genau wie eingegeben eingeben (mit dem entsprechenden Ersatz Ihres tatsächlichen Hostnamens für den Hostnamen), wird ADFS die Authentifizierung verweigern und einen mehrdeutigen Fehler generieren.

Beachten Sie, dass Ihre Umgebung abhängig von Ihrer Netzwerktopologie möglicherweise andere URLs erfordert. Wie in diesem Artikel erwähnt, https://stackoverflow.com/questions/15445955/configure-adfs-to-become-a-identity-provider-in-thinktecture-identityserver-2-0, finden Sie möglicherweise andere URLs, die in den AD FS-Ereignisprotokollen vermerkt sind. Um Fehler zu beheben, müssen Sie möglicherweise die zusätzlichen URLs als Relaying Partner Identifiers zur Relay Party Trust-Konfiguration hinzufügen.

ADFS-Zeitüberschreitungen

Die standardmäßige TokenLifetime für ADFS-Sitzungen für die MWD-Website (Relaying Party) kann auf dem ADFS-Server für einen bestimmten RelayingPartyTrust festgelegt werden. Der Standardwert ist 60 Minuten. Das bedeutet, dass Ihre Benutzer alle 60 Minuten erneut aufgefordert werden, sich über ADFS bei MyWorkDrive anzumelden.

Sie erkennen dies an der 0 in der Konfiguration (Get-AdfsRelyingPartyTrust -Name „MWD local site“).

Wenn Sie ein längeres Timeout für ADFS-Anmeldungen zulassen möchten, sollten Sie Ihre ADFS-Konfiguration für die MWD-Website auf einen höheren Wert ändern – beispielsweise 480 (8 Stunden) oder 600 (10 Stunden) Minuten.

Weitere Details und eine Beschreibung finden Sie in diesem Blog: https://lazarus987.wordpress.com/2013/10/27/how-to-change-tokenlifetime-property-for-the-relying-party-object-on-adfs/

Ändern der TokenLifetime-Einstellung

Führen Sie PowerShell als Administrator aus

ADFS-Snap-In zur Windows PowerShell-Sitzung hinzufügen

PS > Add-PSSnapin Microsoft.Adfs.PowerShell

Führen Sie den folgenden Befehl aus, um die aktuelle Einstellung anzuzeigen

PS > Get-ADFSRelyingPartyTrust -Name „MWD Relaying Party Name“ (von Ihnen erstellter Name)

Beachten Sie, dass ein 0-Wert in der TokenLifetime-Eigenschaft 60 Minuten darstellt.

Um einen anderen Wert für TokenLifetime zu konfigurieren, verwenden Sie den folgenden Befehl, um ein überarbeitetes Timeout in Minuten festzulegen.

PS > Set-ADFSRelyingPartyTrust -Targetname „relying_party“ -TokenLifetime 480

Benutzer werden nun aufgefordert, sich basierend auf der aktualisierten Einstellung erneut bei MyWorkDrive zu authentifizieren.