Wie können wir Ihnen heute helfen?

Erste Schritte mit MyWorkDrive Version 7 mit Entra ID Identity und Azure Storage

Installieren Sie MyWorkDrive Server Version 7 auf einem neuen/sauberen Server. Das Upgrade eines vorhandenen MyWorkDrive-Servers zur Migration von Active Directory zur Azure AD/Entra ID-Authentifizierung wird nicht unterstützt. Es wird dringend empfohlen, neue/Testspeicherkonten zu verwenden, um ein Risiko für vorhandene Daten zu vermeiden.

Sie werden feststellen, dass wir in einigen Fällen in unseren Artikeln und in der Software der Version 7 auf Azure AD verweisen, und in einigen Fällen auf Entra ID – wir sind gerade dabei, ein umfassendes Update auf Entra ID durchzuführen. Bitte behandeln Sie sie in unserer Dokumentation und als Synonyme in der Software.

Inhalt

- Was ist neu in Version 7?

- Vorteile

- Anforderungen

- Downloads

- Bedeutsame Änderungen

- Azure Storage-Optionen – Feedback erwünscht

- Der Speicherbereitstellungsprozess

- Unterstützte Kunden

- Ein wichtiger Hinweis zur Netzwerkarchitektur und Latenz

- Upgrade bestehender MyWorkDrive-Server

- Funktionen, die in Version 7 mit Entra ID Auth nicht unterstützt werden

- Bekannte Probleme

Was ist neu in Version 7?

- Die Option, Entra ID (Azure AD) als Identität anstelle von Active Directory auf einem Domänenbeitrittsserver zu verwenden. Sehen Sie sich unsere an Artikel zur Verwendung von Entra ID für Identität.

- Verwendung von API-Verbindungen zu Azure Storage (Azure Files, Azure Blob) anstelle von SMB bei Verwendung der Entra ID-Identität. Sehen Sie sich unsere an Ausführlicher Artikel zum Azure-Speicher für Vergleiche und Konfigurationsmöglichkeiten

- Verwendung eines benannten Kontos (auch Dienstkonto genannt) für Verbindungen zum SMB-Speicher bei Verwendung der Entra-ID-Identität. Sehen Sie sich unsere an ausführlicher Artikel über lokalen/SMB-Speicher für Details

- Die Option, Azure Files über eine Verbindungszeichenfolge zu verwenden, wenn Active Directory für Identität verwendet wird.

Vorteile

- MyWorkDrive Version 7 bietet die Möglichkeit, Entra ID anstelle von Active Directory für Kunden zu verwenden, die Benutzer in Entra ID haben.

- MyWorkDrive ermöglicht den Zugriff auf Azure Storage über die API, wenn Entra ID für die Identität verwendet wird, wodurch die Latenz bei SMB-Verbindungen zu Azure Files beseitigt wird. Dies ermöglicht niedrigere Speicherleistungsstufen mit einer Leistungsverbesserung.

Anforderungen

- Ein Windows-Server – kann physisch oder virtuell, vor Ort oder in der Cloud sein. Der Hauptunterschied besteht darin, dass der Server nicht einer Domäne beitreten muss (das kann der Fall sein, aber eine Domänenbeitritt ist keine Voraussetzung und Active Directory wird bei Verwendung der Entra-ID-Identität nicht verwendet).

- Benutzerkonten in Entra ID (erfordert keine P1- oder P2-Lizenzen)

- Um Azure Storage-Freigaben verwenden zu können, müssen Sie über ein Azure Storage-Konto verfügen (möglicherweise verfügen Sie bereits über Speicherkonten, in denen Sie Freigaben erstellen können, um eine Verbindung herzustellen, oder es können im Rahmen des Einrichtungsprozesses ein Speicherkonto und eine Azure-Dateifreigabe erstellt werden.)

MyWorkDrive Version 7 unterstützt Azure File Shares und Azure Blob Storage mit Verbindungen über Managed Identity mit Entra ID Auth, Entra ID oder Verbindungszeichenfolge. - Administratorzugriff auf Azure mit der Möglichkeit, App-Registrierungen hinzuzufügen und API-Berechtigungen zu bearbeiten (oder Zugriff auf Apps zu gewähren, um den Vorgang für Sie abzuschließen).

Downloads

Kontakt sales@myworkdrive.com wenn Sie zusätzliche Testschlüssel oder vorhandene Lizenzschlüsselaktivierungen für Testumgebungen benötigen. Der Server-Download erfordert zum Herunterladen eine Anmeldung oder ein Testkonto. Klicken Sie auf die Links unten, um loszulegen.

Zum Herunterladen registrieren oder einloggen

Version 7 Clients herunterladen

Informationen zu Verbesserungen und Korrekturen finden Sie in unseren Versionshinweisen: Server | Windows-Client | macOS-Client

Bedeutsame Änderungen

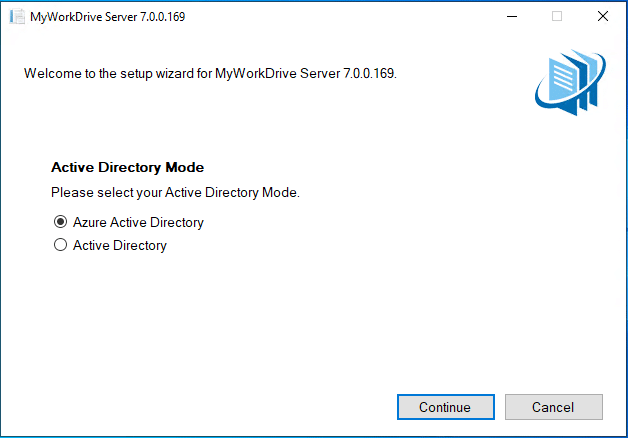

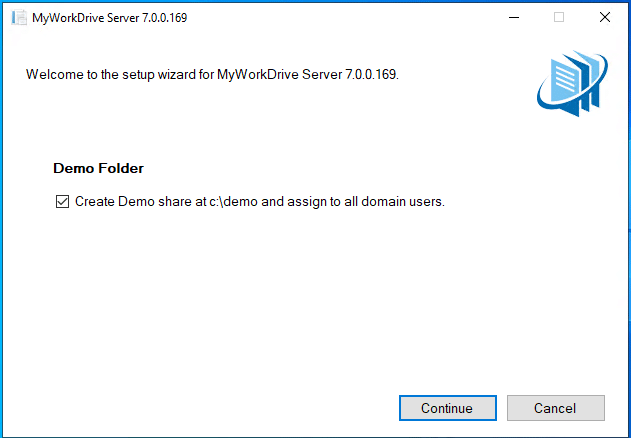

Der Installer

Es gibt zwei neue Eingabeaufforderungen im Installationsprogramm. Die erste besteht darin, für die Identität zwischen Entra Id (Azure AD) oder Active Directory zu wählen. Dies ist der einzige Ort, an dem Sie diese Wahl treffen können. Nach der Installation können Sie den Identitätsanbieter nicht mehr wechseln.

Die zweite besteht darin, optional eine Demo-Freigabe zu installieren. Dies ist hilfreich, um zu überprüfen, ob MyWorkDrive ordnungsgemäß funktioniert, ohne dass auch Fehler bei Azure Storage behoben werden müssen.

Melden Sie sich nach der Installation mit einem lokalen Systemkonto beim Server Admin an.

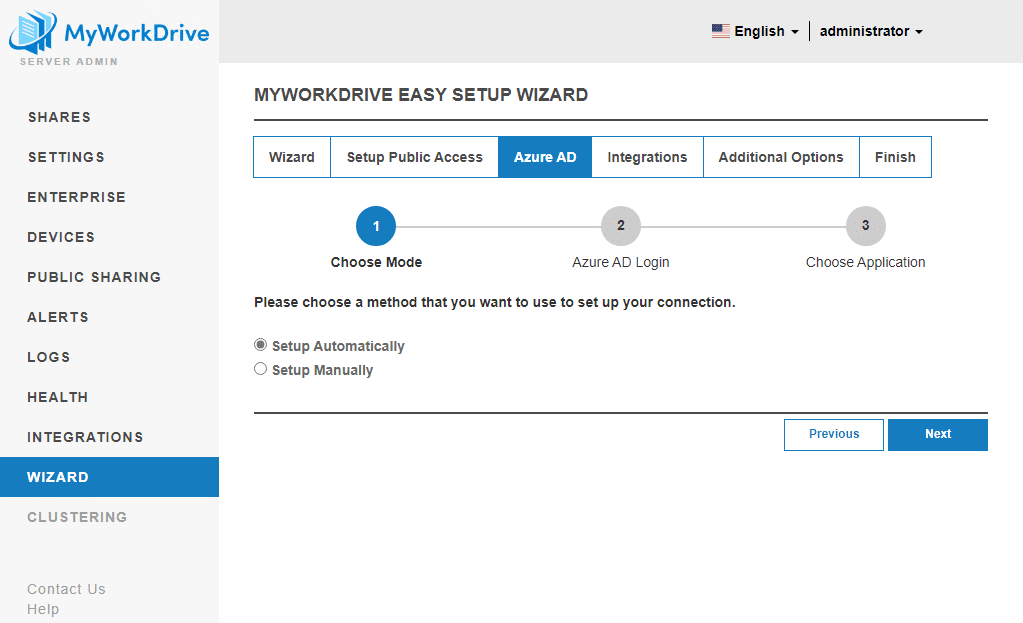

Aktualisierungen des Server-Setup-Assistenten

Dieser Abschnitt enthält eine Anleitung zum Einrichtungsprozess.

Unser aktualisierter Server-Setup-Assistent, der startet, wenn Sie sich zum ersten Mal auf einem sauberen Server anmelden, führt Sie durch die erforderlichen Schritte, um einen Server mithilfe der Entra-ID-Authentifizierung bereitzustellen und eine Verbindung zu Azure Storage herzustellen.

Es stellt eine Verbindung zu Azure her und verwendet entweder unsere gehostete App oder erstellt eine App in Ihrem Mandanten, mit der eine Verbindung hergestellt werden kann Entra-ID für Identität. Dadurch entfällt die Notwendigkeit, dass Sie Ihre eigene App in Azure manuell bereitstellen, um Ihren MyWorkDrive-Server mit Entra ID zu verbinden (das manuelle Erstellen Ihrer eigenen App wird unterstützt – siehe unseren Entra-ID-Artikel).

Es wird Ihnen angeboten, eine Freigabe in Azure Files zu erstellen. Wenn Sie keines hinzufügen, Sie können später eines erstellen.

Wenn Sie sich für die Erstellung einer eigenen App in Ihrem Azure-Mandanten entscheiden, werden Sie vom Assistenten aufgefordert, diese für alle drei Optionen in Azure zu verwenden

- Entra-ID-Identität

- Speicherzugriff (Azure, OneDrive, SharePoint)

- Office Online-Bearbeitung

Nachdem Sie die Internetverbindung des Servers eingerichtet haben (wählen Sie Cloudflare, wenn Sie nur testen, um es einfacher zu machen). Beachten Sie nur, dass Sie Port 7844 OUTBOUND zulassen müssen (es ist keine eingehende Verbindung erforderlich). Sie benötigen außerdem 443 Outbound zu licensing.wanpath.net Lizenzieren und aktivieren Sie den Server und 443 ausgehend an Azure.)

Anschließend richten Sie Ihre Verbindung zu Azure für Entra ID ein. Manuell erfordert dies Richten Sie eine App in Azure ein und geben Sie einen Schlüssel/ein Geheimnis ein. Wir empfehlen die automatische Funktion, die eine gehostete App von MyWorkDrive verwendet.

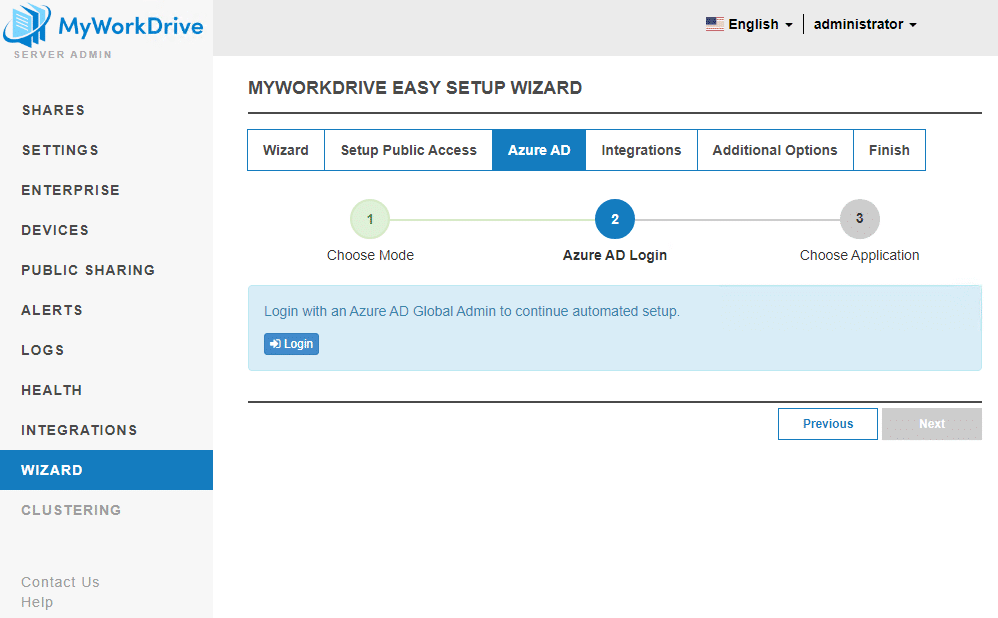

Als Nächstes müssen Sie sich als Mandantenadministrator bei Azure anmelden. Klicken Sie auf den Link und befolgen Sie die Anweisungen, um sich bei Azure zu authentifizieren und der MyWorkDrive-App zu genehmigen, die Einrichtung für Sie durchzuführen.

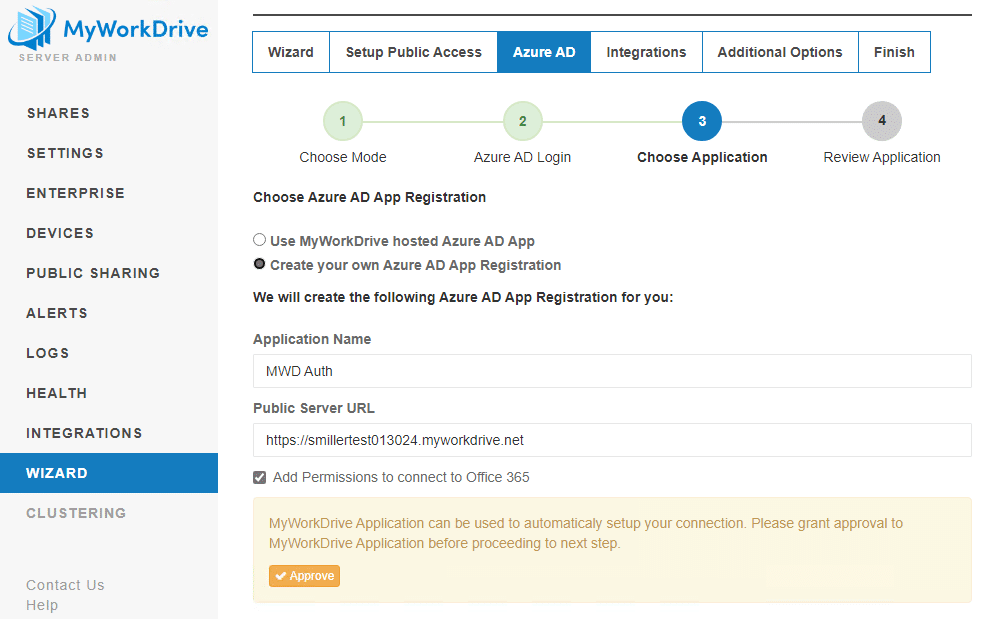

Wir empfehlen Ihnen, das Modell „Erstellen Sie Ihre eigene App-Registrierung“ zu wählen. Benennen Sie es so, dass Sie es in den App-Registrierungen leicht identifizieren können, falls Sie es später wiederfinden müssen, um Änderungen vorzunehmen (z. B. die URL, wenn Sie sie ändern). Stellen Sie sicher, dass Sie alle im Assistenten angezeigten Eingabeaufforderungen ausfüllen, z. B. diese, in der wir aufgefordert werden, den von uns erstellten Antrag zu genehmigen.

Wenn Sie den App-Erstellungsprozess für Entra ID abschließen, verfügen Sie über eine App in Ihrem Azure-Mandanten, mit der Ihr MyWorkDrive-Server eine Verbindung herstellt. Sie nutzen keine von MyWorkDrive gehosteten Ressourcen, wenn Sie die von uns empfohlene Option „Erstellen Sie Ihre eigene App-Registrierung“ verwenden.

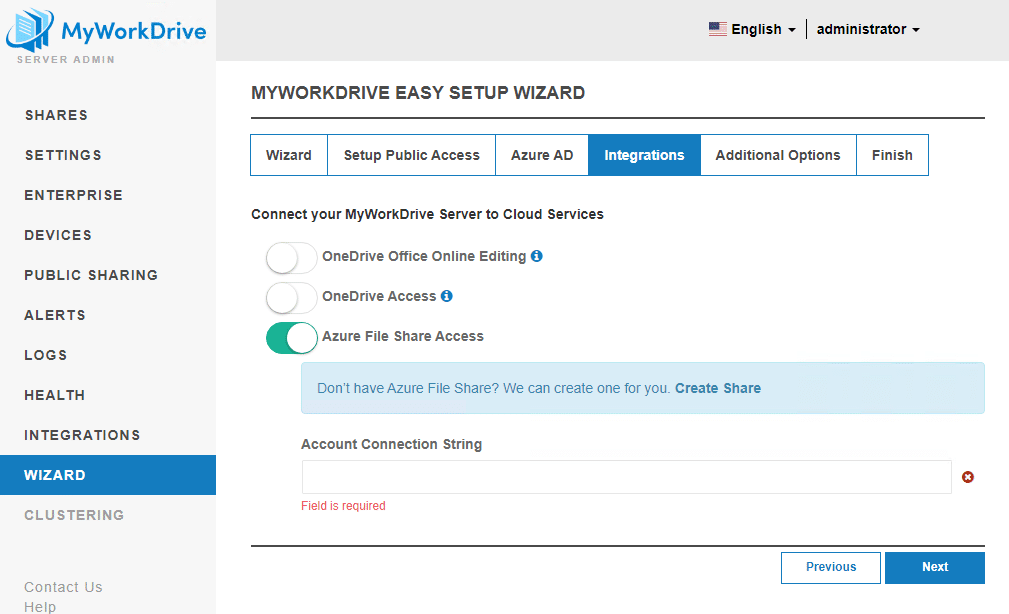

Als nächstes folgt im Assistenten die Speicherung. Der Assistent fordert Sie auf, eine Azure-Dateifreigabe zu verbinden. Verwenden Sie den Link „Erstellen“, um ein neues Fenster zu öffnen und eine Freigabe in Ihrem eigenen Speicher zu erstellen.

Machen Sie sich keine Sorgen, dass Sie mit der Verbindungszeichenfolgenmethode nur eine Freigabe erstellen können. Wenn Sie andere Azure-Speicher oder andere Freigabetypen einrichten möchten, können Sie dies nach dem Assistenten tun.

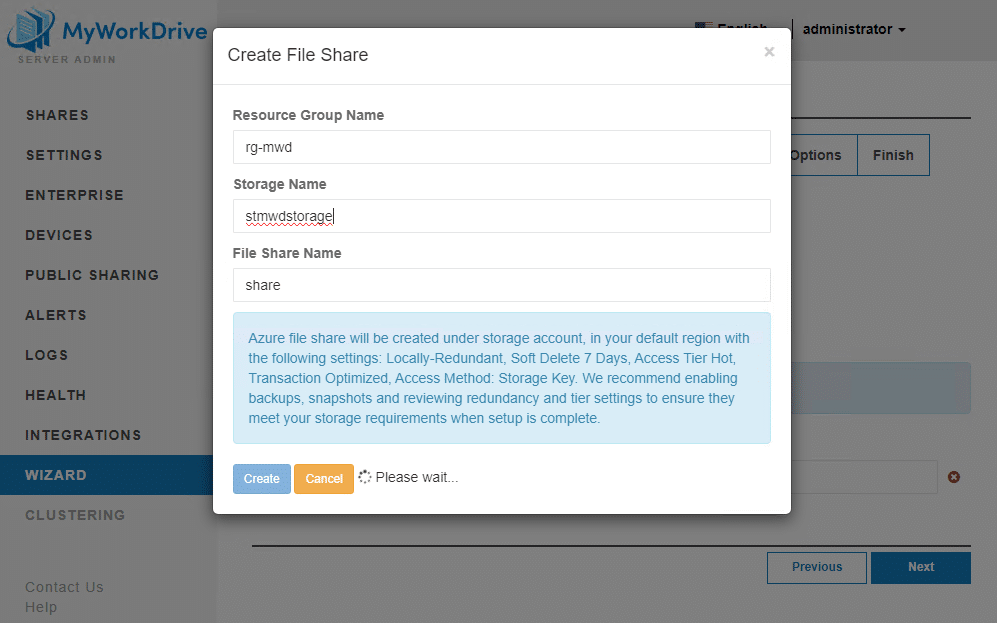

Geben Sie Werte für die Ressourcengruppe, den Speichernamen und den Freigabenamen ein, die Sie später in Azure finden können, um Änderungen vorzunehmen. Die Präfixe rg- und st entsprechen den Empfehlungen von Microsoft.

Beachten Sie die Informationen im blauen Block zu den Konfigurationswerten. Diese Freigaben werden mit dem Minimum erstellt/konfiguriert und sind nicht mit Redundanz oder Backup eingerichtet – nehmen Sie sie daher nicht in die Produktion, ohne entsprechende Aktualisierungen in Azure vorzunehmen.

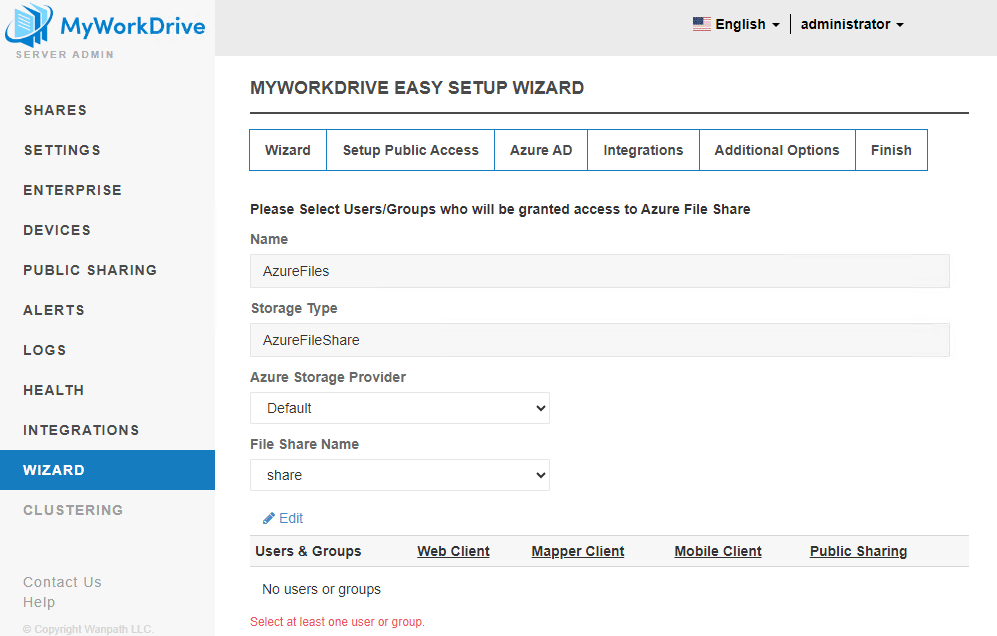

Nachdem Sie den Speicher erstellt haben, ist es wichtig, dass Sie die Schaltfläche „Bearbeiten“ verwenden, um Benutzer und Gruppen der Freigabe zuzuweisen (Sie können erst speichern und fortfahren, wenn Sie dies tun). Berechtigungen funktionieren in MyWorkDrive Version 7 anders, wenn Entra ID verwendet wird, wie in diesem verlinkten Abschnitt beschrieben.

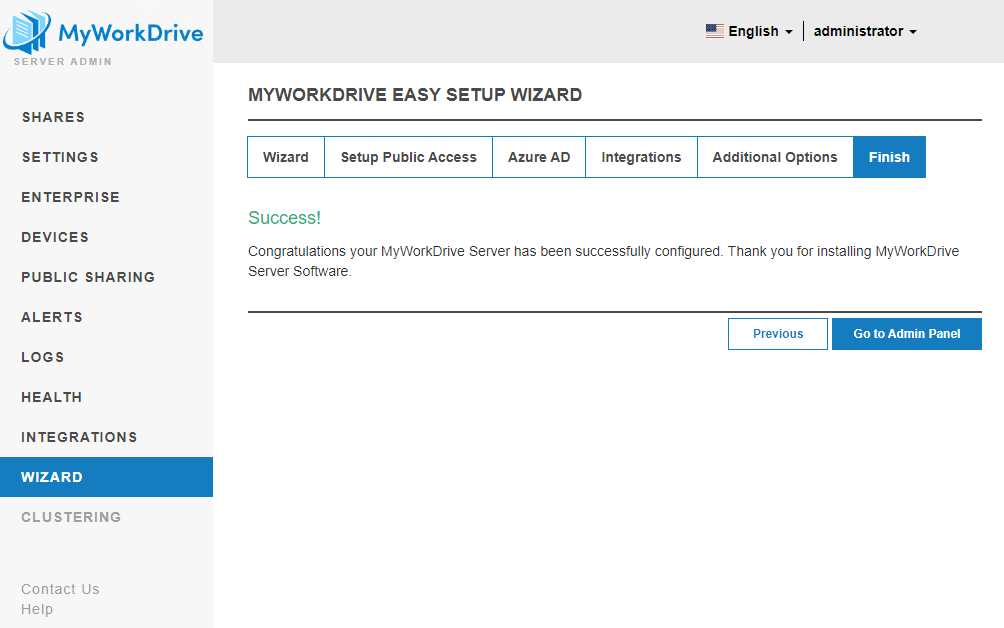

Das ist der letzte große Schritt. Es gibt noch ein paar zusätzliche Optionen und dann haben Sie den Assistenten abgeschlossen!

An diesem Punkt sollten Sie –

- Ein unter Windows installierter MyWorkDrive-Server der Version 7

- Veröffentlicht auf einer Cloudflare-URL (https://something.myworkdrive.net)

- Zur Benutzeridentität mit Entra ID verbunden

- Mit einer lokalen Demo und Azure-Dateifreigabe

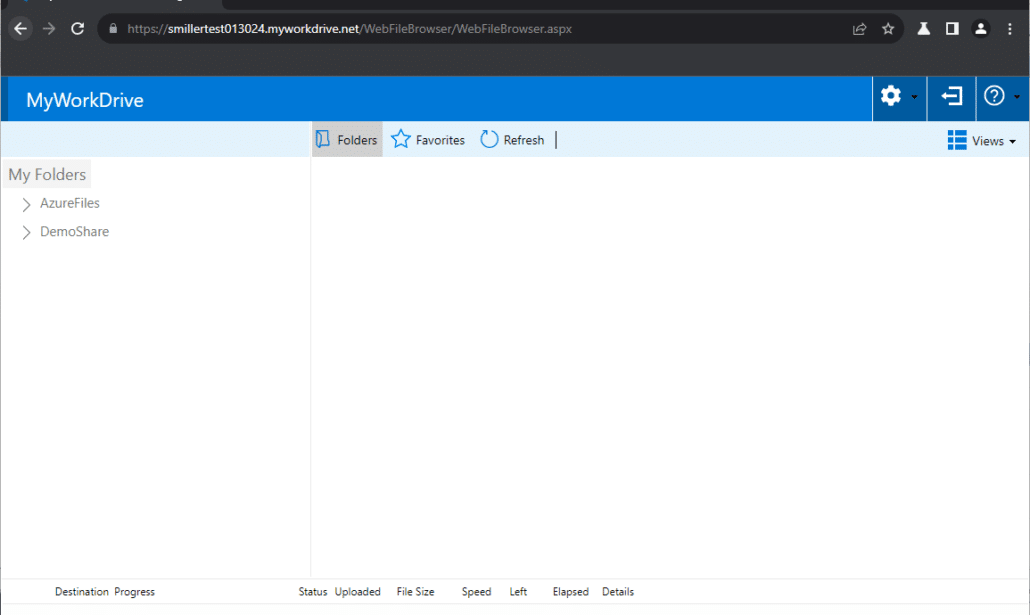

Wenn Sie die E-Mail mit der Bestätigung erhalten, dass Ihre Website bereitgestellt wurde, öffnen Sie Ihren bevorzugten Browser und melden Sie sich mit einem Benutzer an, der die Berechtigung für die Freigaben hat.

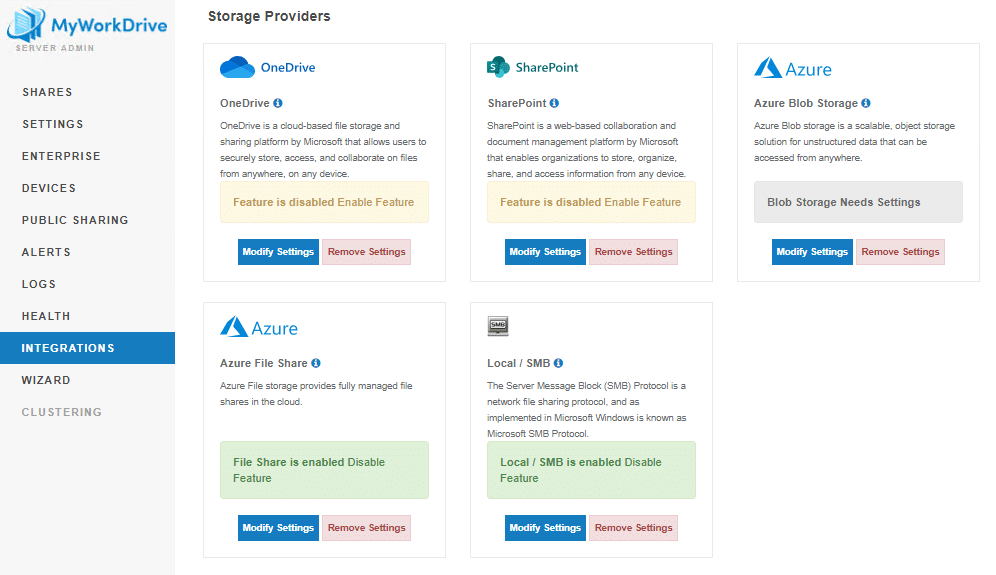

Speicherung in Integrationen.

In Integrationen gibt es drei neue Speichertypen

Lokal/SMB – zum Herstellen einer Verbindung zum SMB-Speicher über ein benanntes Benutzer-/Dienstkonto. Details finden Sie in diesem Artikel

Azure-Dateien – zum Herstellen einer Verbindung zu Azure-Dateifreigaben. Details, hier.

Azure Blob – für die Verbindung mit Azure Blob. Details, hier.

Entra ID Identity unterstützt auch OneDrive- und SharePoint-Speicher.

Unterstützung für verwaltete Identität

Version 7 unterstützt Verwaltete Identität für in Azure gehostete Server. Dadurch können Sie Ihrem Server Zugriff auf Speicherkonten gewähren, ohne Anmeldeinformationen, Token oder Verbindungszeichenfolgen auf dem Server selbst speichern zu müssen.

Wichtige Speicherunterschiede

SMB mit Entra-ID

SMB wird anders behandelt, wenn die Entra-ID von einem Active Directory-Server mit Domänenbeitritt verwendet wird. Beim Beitritt zur Domäne greift MyWorkDrive im Kontext des angemeldeten Benutzers auf SMB-Freigaben zu. Wenn Sie Entra ID verwenden, definieren Sie das Benutzerkonto, das für den Zugriff auf die Freigaben verwendet werden soll. Der gesamte Zugriff erfolgt also über den in MyWorkDrive gespeicherten benannten Benutzer und nicht über die einzelnen Benutzer, die darauf zugreifen.

Bei Verwendung eines in die Domäne eingebundenen Servers mit Active Directory spiegeln die detaillierten Berechtigungen für Freigaben die aus der SMB-Freigabe importierten NTFS-Berechtigungen wider. Mit Version 7 werden die granularen Berechtigungen von Ihnen bei der Freigabeerstellung mithilfe der Benutzer und Gruppen in Ihrer Entra-ID definiert.

Die Berechtigungen legen fest, wem die Freigabe im MyWorkDrive-Client (Web, Mobilgerät, Desktop) angezeigt wird. Ihre Berechtigungen stammen aus den Berechtigungen, die in Azure oder für den Speicherkontobenutzer (smb) definiert sind.

Wir haben zwei Gruppen hinzugefügt, um die Zugriffsgewährung für Szenarios vom Typ „Alle Unternehmen“ zu vereinfachen.

Alle Entra ID-Mitglieder

Dies ist jeder, der ein Mitgliedsbenutzerkonto in Entra ID hat. Beinhaltet keine Gäste oder andere Benutzertypen.

Alle Entra-ID-Gäste

Dies sind alle geladenen B2B-Gäste Ihres Mieters.

Nur weil sie die Freigabe im Client sehen können, bedeutet das nicht unbedingt, dass sie Zugriff haben. Ihr zugrunde liegender Zugriff kann durch ihre Berechtigungen in Entra ID, ihre Rolle für die Freigabe/den Blob/den Container oder das in SMB definierte Benutzerkonto eingeschränkt sein.

Öffentliches Teilen

Public Sharing verwendet andere Methoden zum Generieren von Freigabelinks als zuvor, da wir bei Entra ID Identity keine NTFS-Berechtigungen mehr haben, auf die wir uns für den Zugriff verlassen können. Die öffentliche Freigabe funktioniert nicht mit allen Freigabeverbindungsmethoden.

Öffentliches Teilen funktioniert mit

- SMB-Freigabe

- Lokale Freigabe

- Eine Fahrt

- SharePoint

- Azure-Dateifreigabe mit Verbindungszeichenfolge

- Azure File Share mit Entra ID/Managed Identity

- Azure Blob, unter Verwendung von – Entra-ID/verwalteter Identität

- Azure Blob mit Verbindungszeichenfolge

Öffentliche Freigabelinks sind nicht verfügbar

- Azure Blob mit Entra ID ohne verwaltete Identität.

- Azure File Share mit Entra ID ohne verwaltete Identität.

Azure Storage-Optionen – Feedback erwünscht

Es ist theoretisch möglich, eine Reihe von Anbindungsmöglichkeiten an Azure File Shares und Azure Blob Storage zu unterstützen

- Entra-ID

- Verwaltete Identität (mit Entra-ID)

- Verbindungszeichenfolge

Die verschiedenen Speichermethoden bieten unterschiedliche Sicherheitsoptionen.

Die Verbindungszeichenfolge gewährt allen Benutzern, denen Sie den Zugriff auf die Freigabe gestatten, vollständigen Zugriff (eingeschränkt durch granulare Berechtigungen auf Freigabeebene; es gibt keine Berechtigungen auf Datei-/Ordnerebene). Sie scheinen also überflüssig. Wir würden gerne wissen, ob Sie das eine dem anderen vorziehen (oder überhaupt eines von beiden).

Entra ID verschiebt die Berechtigung auf die Freigabe selbst (Rollen in Azure), sodass Sie keine Verbindung zum in MyWorkDrive gespeicherten Speicher haben (der Schlüssel/Token/String ist verschlüsselt, wird aber weiterhin gespeichert). Mit Entra ID werden lediglich ein Speicherkontoname und ein Freigabename gespeichert. Wir sind der Meinung, dass dies ein bevorzugter Ansatz ist.

Eine sicherere Maßnahme ist Managed Identity mit Entra ID – hier erteilen Sie die Rolle der VM und nicht Benutzern. Dies funktioniert jedoch nur mit VMs, die in Azure gehostet werden. Wenn Sie eine VM vor Ort oder in einem anderen Cloud-Dienst betreiben, können Sie Managed Identity nicht verwenden.

Wir freuen uns über Ihr Feedback zu den Anschlussmöglichkeiten. Unser Ziel wird es sein, den Kunden das zu bieten, was sie wollen, indem wir die Sicherheit in Einklang bringen und (hoffentlich) die Möglichkeiten zur Einsparung von Qualitätssicherung, Entwicklung und Support minimieren.

Wir haben die Optionen etwas gekürzt – Sie werden es bemerken Unser Aufbewahrungsratgeber erwähnt nur Managed Identity für Blob und nicht SAS. Diese Änderungen basieren auf Kundenfeedback zur Vorschau und Produktforschung.

Der Speicherbereitstellungsprozess

Die Bereitstellung von Speicher erfolgt in zwei Schritten

- Fügen Sie in Integrationen eine Speicherverbindung hinzu. Sie stellen mit den entsprechenden Einstellungen (Verwaltete Identität, Verbindungszeichenfolge, Entra-ID-Authentifizierung) eine Verbindung zum Speicherkonto her.

- Fügen Sie die Freigabe in Freigaben hinzu. Sie wählen die Speicherverbindung aus und definieren dann die Freigabe/den Container. In einigen Fällen müssen Sie möglicherweise den Namen der Freigabe oder des Containers aus Azure Storage eingeben (da wir nicht immer die Berechtigung haben, die Freigabe/den Container nachzuschlagen). Stellen Sie sicher, dass Sie es richtig eingeben.

– Sie können bei der Bereitstellung der Freigabe optional einen bestimmten Unterordner der Freigabe festlegen

– Stellen Sie sicher, dass Sie Berechtigungen für die Freigabe definieren. Bei der Entra-ID-Identität gibt es keine Importfunktion.

Erfahren Sie hier mehr über die Bereitstellung von Azure Storage-Freigaben

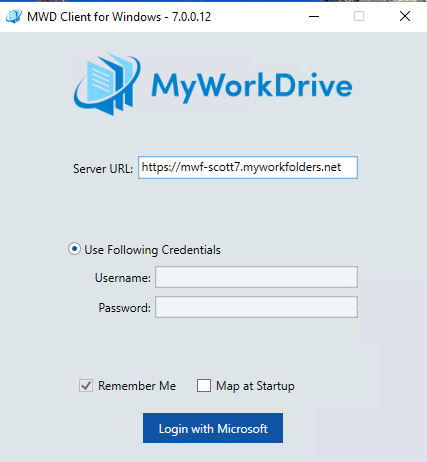

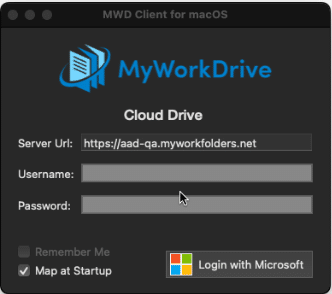

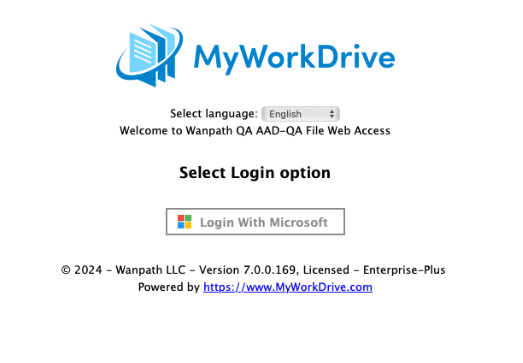

Unterstützte Kunden

Die Version 7 von MyWorkDrive ist bei Verwendung von Active Directory für die Benutzeridentität abwärtskompatibel mit früheren Clients. Für die Entra ID-Identität sind Clients der Version 7 erforderlich. Die Verwendung von Clients der Version 7 mit jeder Serverkonfiguration der Version 7 wird dringend empfohlen.

Wir haben hart daran gearbeitet, die Benutzererfahrung zwischen Active Directory und Entra ID-Identität sowie SMB- und Azure-Speicher konsistent zu halten.

Die wichtigsten Unterschiede –

Bei der ersten Anmeldung wird nach der Verbindung im Client eine Aufforderung zur Anmeldung bei Microsoft angezeigt. Sobald der Benutzer klickt, erhält er ein Entra-ID-Login, ähnlich wie bei SAML.

Wenn Ihre Freigabe Entra ID Auth für Berechtigungen verwendet, sieht der Benutzer beim ersten Zugriff auf eine Freigabe ein blinkendes sekundäres Anmeldefenster, das seine bestehende Entra ID-Sitzung zur Authentifizierung verwendet. Dies entspricht der Authentifizierung bei OneDrive/SharePoint in Version 6.4. In den meisten Fällen müssen Benutzer nicht mit dem sekundären Anmeldefenster interagieren und bemerken es möglicherweise nicht einmal.

Ein wichtiger Hinweis zur Netzwerkarchitektur und Latenz

MyWorkDrive bietet die beste Benutzererfahrung, wenn der MyWorkDrive-Server im selben Netzwerk wie die Dateifreigaben oder der Speicher platziert ist. Die Remote-Installation von MyWorkDrive vom Speicher erhöht die Latenz, da der MyWorkDrive-Server Dateien und Verzeichnisse aus dem Speicher abrufen muss, bevor er sie dem Client bereitstellt (und umgekehrt beim Speichern). Wenn der MyWorkDrive-Server vor Ort ist und Speicher in Azure oder OneDrive/SharePoint verwendet wird, führt dies zu einer langsameren Verbindung als die Verwendung von lokalem Speicher vor Ort oder die Beibehaltung des Servers in Azure als VM.

Es ist wichtig zu beachten, dass Sie bei Verwendung von Azure Storage die beste Leistung erzielen, wenn Sie MyWorkdrive auf einer VM in Azure mit einer lokalen Verbindung zum Speicher ausführen (unter Verwendung von). Beschleunigte Vernetzung auf der VM und Proximity Placement-Gruppen).

MyWorkDrive kann Azure Storage zwar über das Internet erreichen, Benutzer werden jedoch aufgrund des Echtzeitzugriffs von MyWorkDrive eine Verzögerung beim Zugriff auf Dateien und Verzeichnisse feststellen.

Upgrade bestehender MyWorkDrive-Server

Es ist wichtig zu beachten, dass, wenn Sie einen vorhandenen Server aktualisieren, der über Active Directory für die Identität in eine Domäne eingebunden ist, dieser weiterhin auf diese Weise funktioniert und die Entra-ID-Identitätsoption sowie die meisten der oben genannten Funktionen nicht verfügbar sind. Aufgrund der Art und Weise, wie Speicher bereitgestellt und Benutzerzugriff gewährt wird, gibt es keinen Upgrade-Pfad zwischen Active Directory auf einem Domänenbeitrittsserver und Entra ID für die Identität.

Um einen MyWorkDrive-Server mit Entra ID in einer Umgebung bereitzustellen, die derzeit Active Directory verwendet, empfehlen wir die Bereitstellung eines neuen MyWorkDrive-Servers und die Konfiguration von Grund auf.

Aktien werden unterschiedlich bereitgestellt. Bei SMB-Freigaben werden NTFS-Berechtigungen nicht im Kontext des Benutzers verwendet – sie werden im Kontext eines benannten Kontos (Dienstkontos) verwendet, das Sie mit Zugriff konfigurieren. Die Berechtigungen können nicht migriert werden.

Die neuen Optionen für den Berechtigungszugriff verwenden Elemente in Azure – Verbindungszeichenfolge, native Entra-ID, verwaltete Identität –, die keine Optionen für ältere SMB-Freigaben sind.

SAML wird nicht unterstützt, die Authentifizierung über Entra ID erfolgt nativ. Daher wird Duo nicht als separate Konfiguration unterstützt (Sie würden Multi-Faktor als Teil des bedingten Zugriffs in Entra ID konfigurieren).

Funktionen, die in Version 7 mit Entra ID Auth nicht unterstützt werden

Duo MFA (mit bedingtem Zugriff in Entra ID konfigurieren)

ADFS (kann in Entra ID als IDP konfiguriert werden)

SAML-Verbindungen (andere IDPs können in Entra ID konfiguriert werden)

Gastbenutzerzugriff auf Freigaben (B2B-Gäste nativ in Entra ID einladen)

Suche (Windows Search ist nicht über SMB verfügbar, dTSearch indiziert Azure Storage nicht)

WebDav

Vorherige Versionen

Benutzer-Home-Ordner aus AD-Profilen

Bekannte Probleme

MyWorkDrive Version 7 ist in Produktion. Bitte melden Sie uns alle Fehler, die Sie finden über unseren Helpdesk.

Aktualisiert ab Produktionsversion 7.0.1.4

- Bei großen Uploads mit mehr als 1000 Dateien oder einer Größe von 1 GB kann es beim Hochladen teilweise zu Fehlern kommen

(Dies wird häufiger festgestellt, wenn MyWorkDrive entfernt von Azure Storage installiert wird – vor Ort oder in einer Nicht-Azure-Cloud.) - Azure-Rollen, die ein JWT-Token mit mehr als dem akzeptablen Gruppenlimit generieren, können dazu führen, dass Benutzeranmeldungen fehlschlagen. Azure AD legt aufgrund von Größenbeschränkungen Beschränkungen für die Anzahl der Gruppen fest, die in ein Token aufgenommen werden können. Für JWT-Tokens liegt die Grenze bei 200 Gruppen und für SAML-Tokens bei 150 Gruppen. Wenn die Gruppenmitgliedschaften eines Benutzers diese Grenzwerte überschreiten, weist ein Überschreitungsanspruch darauf hin, dass die Anwendung Microsoft Graph abfragen muss, um die Gruppenmitgliedschaften des Benutzers abzurufen. Wir haben dies in unserem eigenen Labor festgestellt, in dem Azure AD (Entra ID) zur Anmeldung bei Netzwerkressourcen verwendet wurde – Hybrid Domäne ist beispielsweise RDP beigetreten.

- Das Health Dashboard wurde nicht mit der Entra ID-Identität oder den Azure-Speicheroptionen aktualisiert.

- MS App Proxy wird mit der Entra ID-Identität nicht unterstützt

Bitte beachten Sie die Versionshinweise zur Lösung dieser und anderer gemeldeter Fehler/Probleme. Server | Windows-Client