Wie können wir Ihnen heute helfen?

SAML-Single-Sign-On-Konfiguration – Okta

Die Anweisungen in diesem Artikel gelten nur für MyWorkDrive-Installationen, die Active Directory für die Benutzeridentität verwenden. Die SAML-SSO-Konfiguration ist nur bei Verwendung von Active Directory erforderlich/unterstützt. Entra ID-Installationen verwenden eine native Microsoft-Anmeldung.

MyWorkDrive SAML-Übersicht

Security Assertion Markup Language (SAML) ist ein offener Standard zum Austausch von Authentifizierungs- und Autorisierungsdaten zwischen Parteien, insbesondere zwischen einem Identitätsanbieter und einem Dienstanbieter. Wie der Name schon sagt, ist SAML eine XML-basierte Auszeichnungssprache für Sicherheitsaussagen (Aussagen, die Dienstanbieter verwenden, um Entscheidungen zur Zugriffskontrolle zu treffen).

MyWorkDrive Server 5.1 führte zusätzlich zu ADFS (das separat konfiguriert wird) SAML-basiertes Web File Manager Single Sign On (SSO) ein. Bei SAML fungiert MyWorkDrive als Service Provider (SP), während SSO als Identitätsanbieter (IdP) fungiert.

Dieses Dokument bietet eine optimierte MyWorkDrive-Integration mit Okta Single Sign-On ab Version 5.2. Für Version 5.0 oder zur manuellen Konfiguration von SAML Sehen Sie sich hier unseren ausführlichen Artikel zur SAML-Konfiguration an

Diese Anleitungen sind auch online im verfügbar Okta-Anwendungsverzeichnis.

MyWorkDrive Okta Single Sign-On-Setup

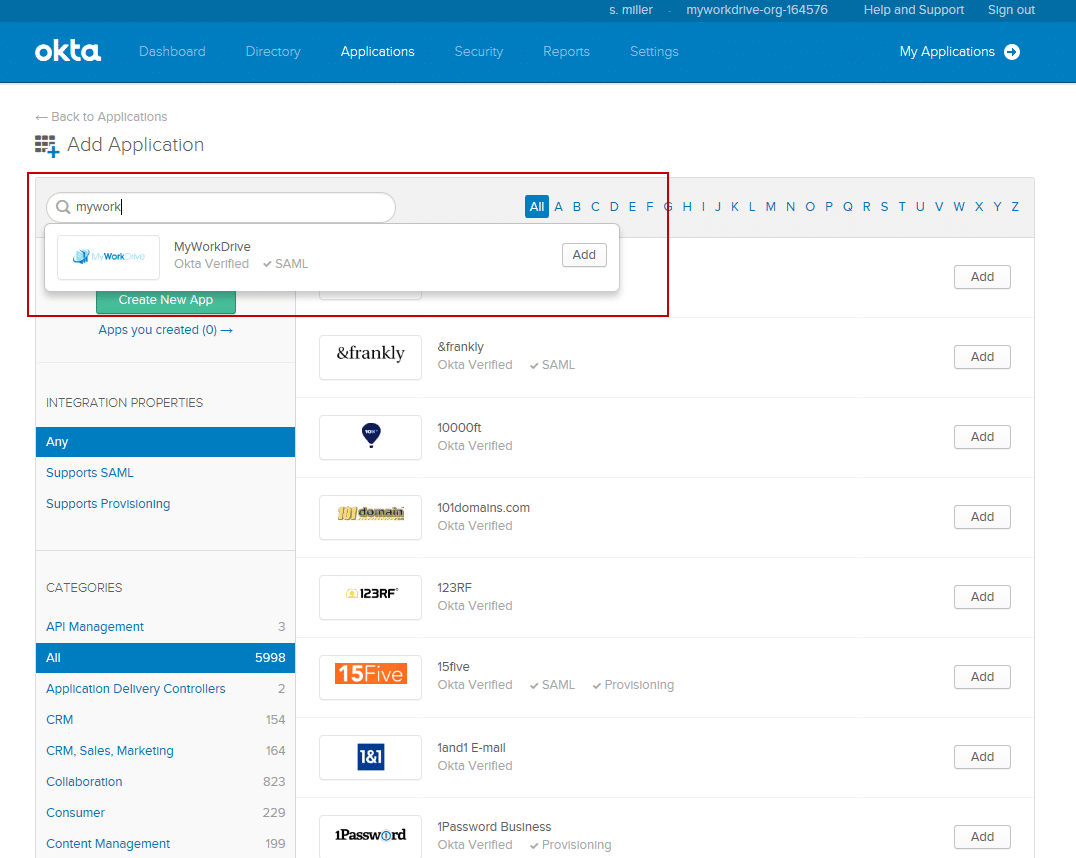

MyWorkDrive ist in Okta als zugelassene Unternehmensanwendung aufgeführt. Suchen Sie beim Hinzufügen der Anwendung einfach in der Anwendungssuche nach „MyWorkDrive“.

Die einzige Information, die Sie angeben müssen, ist Ihre öffentliche URL, um mit der Konfiguration zu beginnen.

Beachten Sie, dass unsere Anweisungen unten optimiert sind und wir ab MyWorkDrive Server Version 5.2 einfach die „Identity Provider Metadata URL“-URL aus dem Okta-Portal eingeben können, um MyWorkDrive automatisch für Okta Single Sign-On zu konfigurieren.

Okta SSO-Voraussetzungen

- MyWorkDrive Server 5.2 oder höher.

- Ein Okta-Konto mit Administratorrechten.

- Stellen Sie sicher, dass Benutzern ein upn-Suffix für den Domänennamen zugewiesen wurde, das mit dem Okta-Anmeldenamen übereinstimmt, damit sich die Benutzer mit ihrer E-Mail-Adresse bei Ihrem MyWorkDrive-Server anmelden können.

- Stellen Sie sicher, dass der MyWorkDrive-Server für die Delegierung gemäß unserer vertrauenswürdig ist Delegationsartikel

- Stellen Sie sicher, dass Ihr MyWorkDrive-Server im Internet für die Client-Anmeldung zugänglich ist (Web, Mobil, Kartenlaufwerk). Aktivieren Sie den Cloud Web Connector oder richten Sie Ihr eigenes öffentliches SSL-Zertifikat und Ihren eigenen Hostnamen ein, der über Port 443 (SSL) auf Ihren MyWorkDrive-Server verweist. Support-Artikel anzeigen.

Anmeldeablauf

Im Folgenden wird der Ablauf der Benutzeranmeldung bei MyWorkDrive von einem Identitätsanbieter (IdP) erläutert:

- Es wird davon ausgegangen, dass sich alle Benutzer mit ihrem UPN-Suffix (z. B. @yourdomain.com) beim LDAP anmelden und es mit ihrem Active Directory-Benutzernamen UPN übereinstimmt.

- Ihr MyWorkDrive-Server verwendet Ihren eigenen Hostnamen und Ihr eigenes SSL-Zertifikat (*.MyWorkDrive.net wird für SAML nicht unterstützt).

- Der Benutzer klickt auf die MyWorkDrive-Assertion-Consumer-Service-URL (z. B. https://YourMWDserver.yourdomain.com/SAML/AssertionConsumerService.aspx) als Single-Sign-On-URL.

- Wenn der Benutzer noch nicht beim LDAP angemeldet ist, leitet der MyWorkDrive-Server den Benutzer zum Anmelden an den SSL-Dienst weiter.

- Nach der Bestätigung generiert der IdP-Dienst eine gültige SAML-Antwort und leitet den Benutzer zurück zu MyWorkdrive, um die SAML-Antwort zu überprüfen.

- Wenn die Benutzerauthentifizierung erfolgreich validiert wurde, werden sie automatisch beim MyWorkDrive Web File Manager ihres Unternehmens angemeldet.

SAML MyWorkDrive Okta-Konfigurationsschritte

- Melden Sie sich mit einem Administratorkonto bei Okta an und klicken Sie auf die Schaltfläche „Admin“.

- Klicken Sie im Admin-Dashboard auf die Verknüpfung „Anwendungen hinzufügen“.

- Suchen Sie im Feld „Nach einer Anwendung suchen“ nach „MyWorkDrive“ (ohne Leerzeichen). Während Sie tippen, wird die Eingabe automatisch vervollständigt. Wenn Sie den Bereich mit unserem Logo sehen, klicken Sie auf die Schaltfläche „Hinzufügen“.

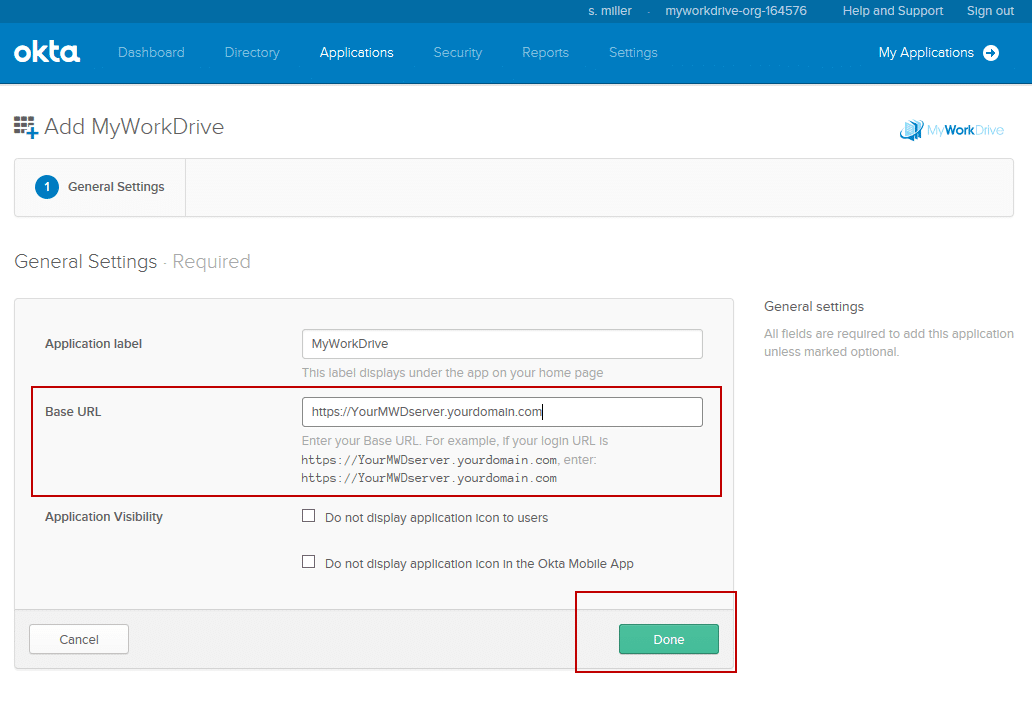

- Auf dem Anwendungslabel sollte „MyWorkDrive“ stehen.

- Geben oder fügen Sie im Feld Basis-URL die öffentliche URL ein, wie im Beispiel gezeigt, d. h https://share.mycompany.com Beachten Sie, dass SAML/SSO auf unserem Cloud Web Connector mit myworkdrive.net-URLs nicht unterstützt wird.

- Legen Sie optional die Optionen für die Anwendungssichtbarkeit gemäß Ihrer Unternehmensrichtlinie fest und klicken Sie auf „Fertig“.

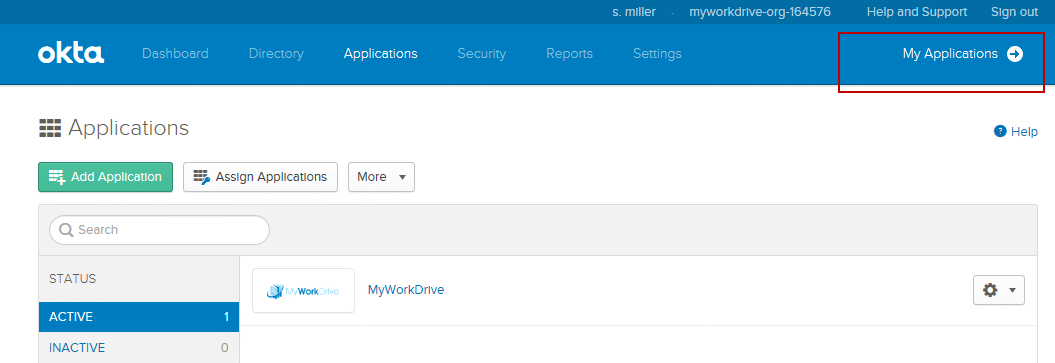

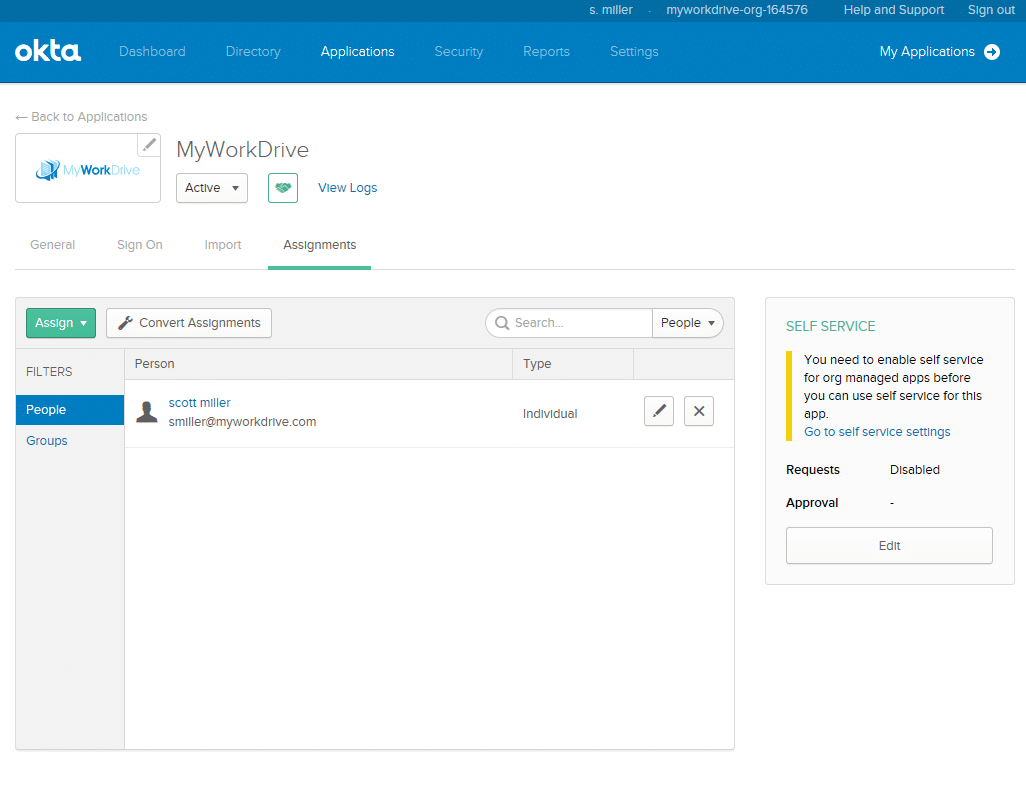

Okta sollte nun die Seite mit den Anwendungsdetails laden, auf der Sie den entsprechenden Benutzern/Gruppen Zugriff zuweisen können. Okta funktioniert jedoch erst, wenn Sie die Einrichtung in MyWorkDrive abgeschlossen haben. Wir empfehlen, zu diesem Zeitpunkt mindestens einen Testbenutzer zuzuweisen.

Okta sollte nun die Seite mit den Anwendungsdetails laden, auf der Sie den entsprechenden Benutzern/Gruppen Zugriff zuweisen können. Okta funktioniert jedoch erst, wenn Sie die Einrichtung in MyWorkDrive abgeschlossen haben. Wir empfehlen, zu diesem Zeitpunkt mindestens einen Testbenutzer zuzuweisen.

Um die Einrichtung von Okta in MyWorkDrive abzuschließen, müssen Sie die Identitätsanbieter-Metadaten-URL von Okta abrufen und in MyWorkDrive eingeben.

Um die Einrichtung von Okta in MyWorkDrive abzuschließen, müssen Sie die Identitätsanbieter-Metadaten-URL von Okta abrufen und in MyWorkDrive eingeben.

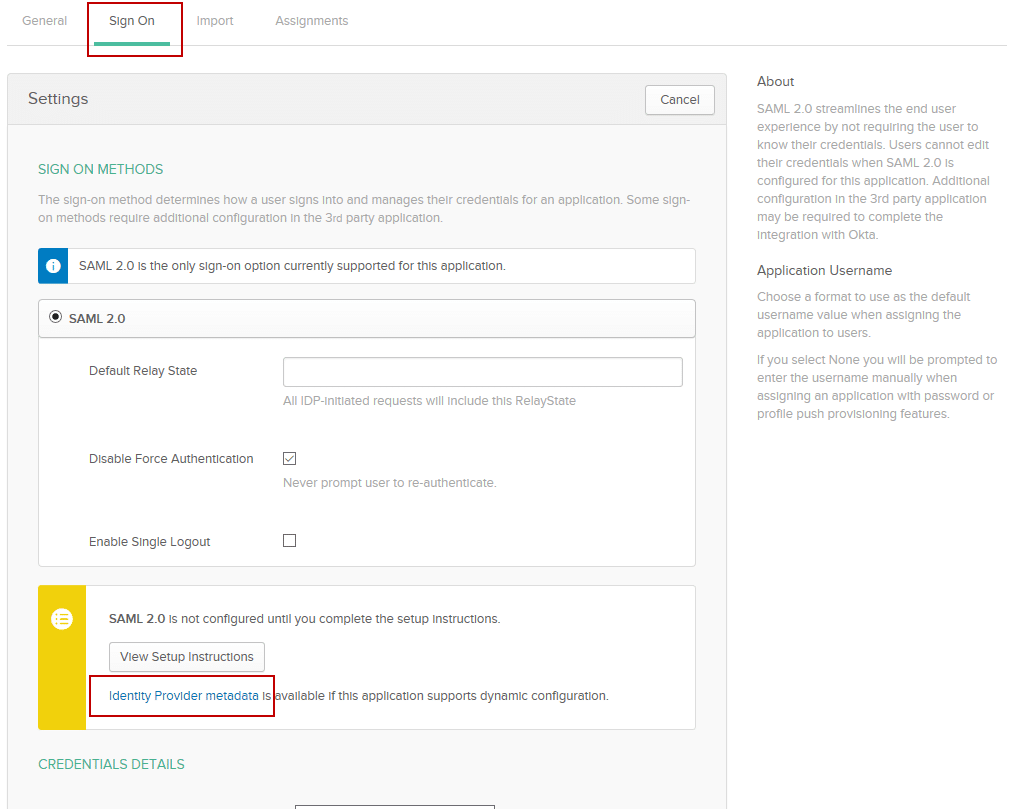

- Klicken Sie auf der Seite mit den Okta-Anwendungsdetails auf die Registerkarte Anmelden.

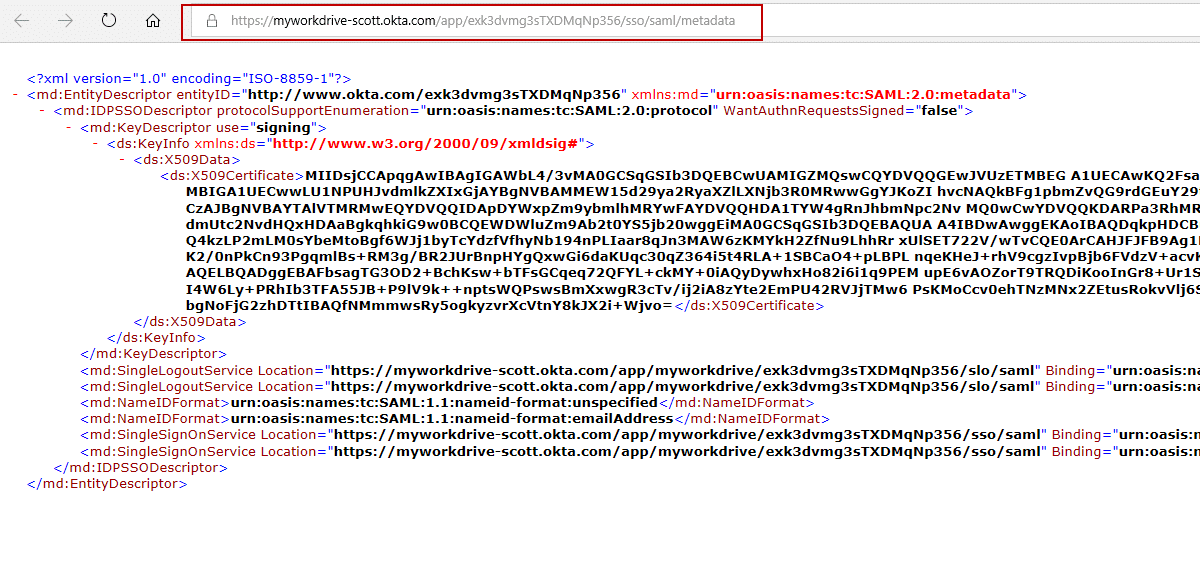

- Klicken Sie auf den Link „Identitätsanbieter-Metadaten“. Dadurch wird ein neuer Browser-Tab/ein neues Browser-Fenster geöffnet und Ihnen werden die Metadaten angezeigt. Sie müssen diese URL in MyWorkDrive eingeben (kopieren/einfügen). Lassen Sie das Fenster vorerst offen.

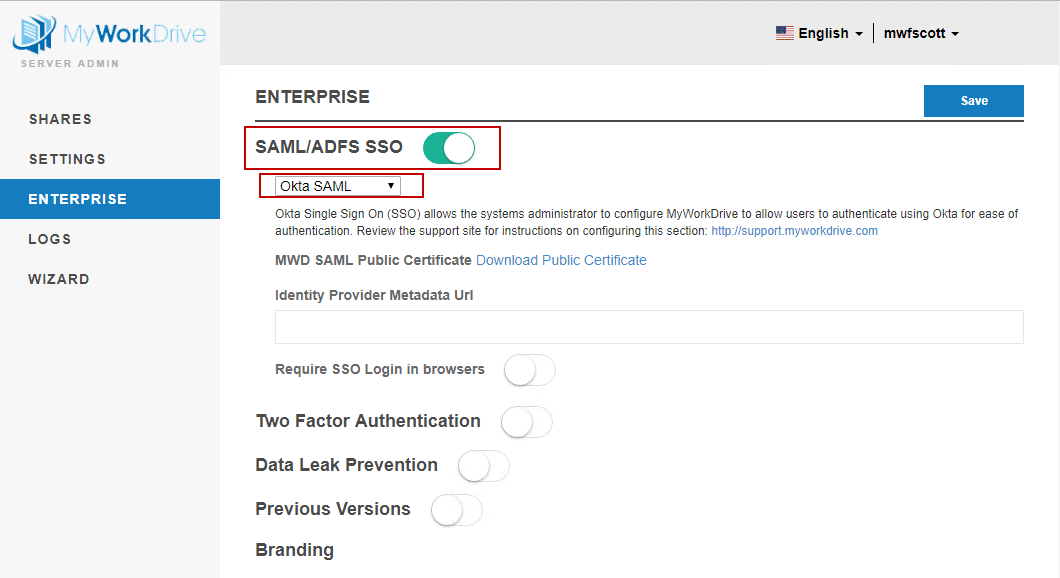

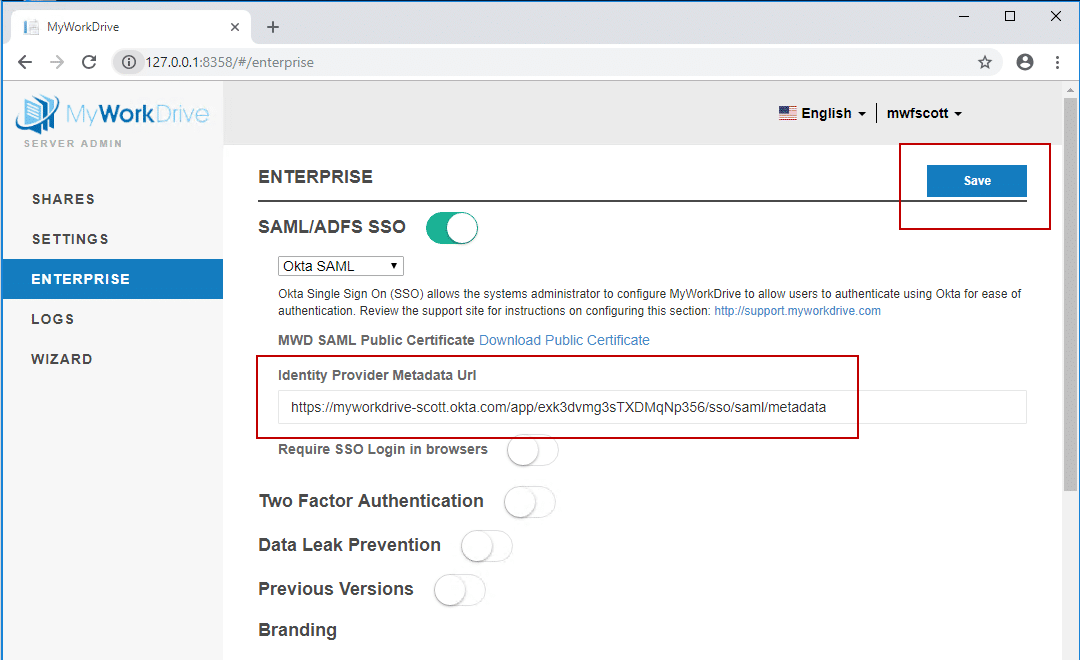

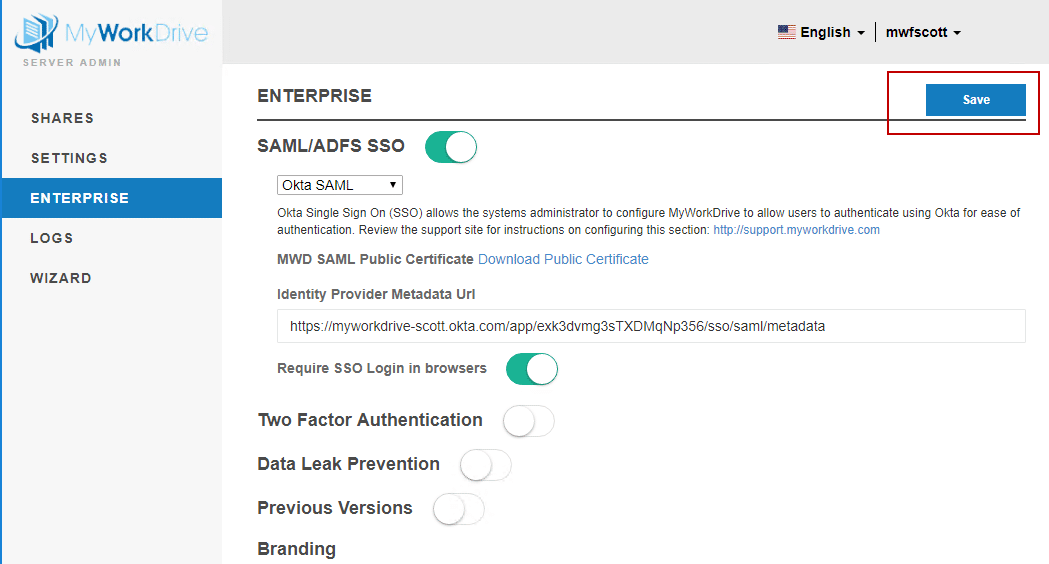

- Melden Sie sich bei Admin für Ihren MyWorkDrive-Server an und wählen Sie den Abschnitt „Enterprise“.

- Aktivieren Sie die neue SAML/ADSFS-SSO-Option und wählen Sie Okta SAML aus der Dropdown-Liste aus. Für den Abschnitt Enterprise-Optionen ist eine Enterprise-Lizenz erforderlich.

- Geben Sie die Identitätsanbieter-Metadaten-URL ein, die Sie oben in einem neuen Browserfenster geöffnet haben.

Die URL sieht so aus https://myworkdrive-youroktaaccount.okta.com/app/exk3dvmg3sTXDMqNp356/sso/saml/metadata - Klicken Sie auf Speichern.

- Wenn Sie dies noch nicht getan haben, weisen Sie MyWorkDrive in Okta zum Testen einen Benutzer mit den entsprechenden UPN-Einstellungen zu, damit seine Okta-Anmelde-E-Mail-Adresse mit MyWorkDrive übereinstimmt.

Testen Sie den Zugriff von Okta

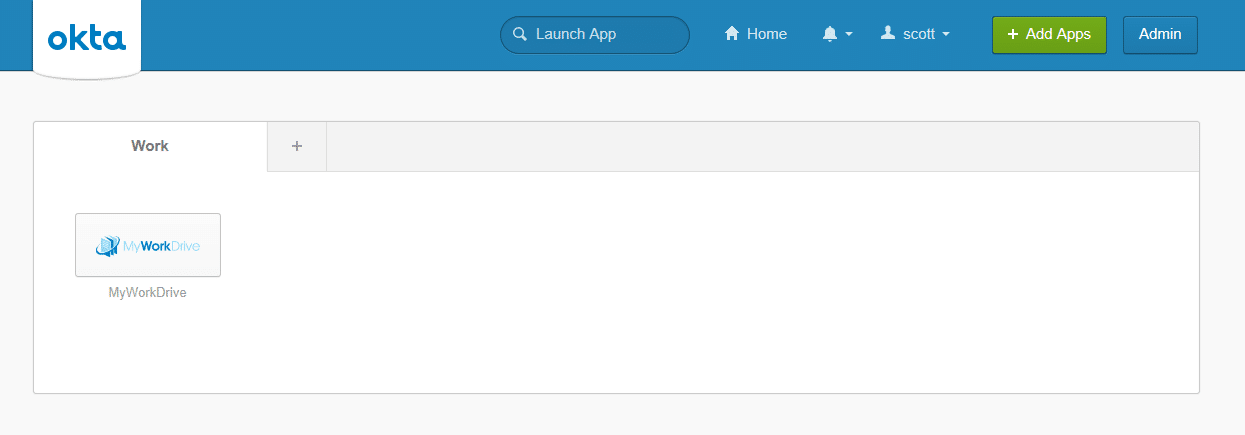

Nachdem Sie einen Testbenutzer zugewiesen haben, melden Sie sich mit Ihrem Testbenutzer bei Okta an (oder klicken Sie bei Verwendung Ihres eigenen Benutzers zuerst auf „Meine Anwendungen“, um als Benutzer zu starten, anstatt sie zu bearbeiten). Denken Sie daran, dass Ihr Okta-Benutzer-Login mit Ihrem MyWorkDrive-Login übereinstimmen muss.

Klicken Sie in der Anwendungsliste auf die MyWorkDrive-Anwendung (Logo).

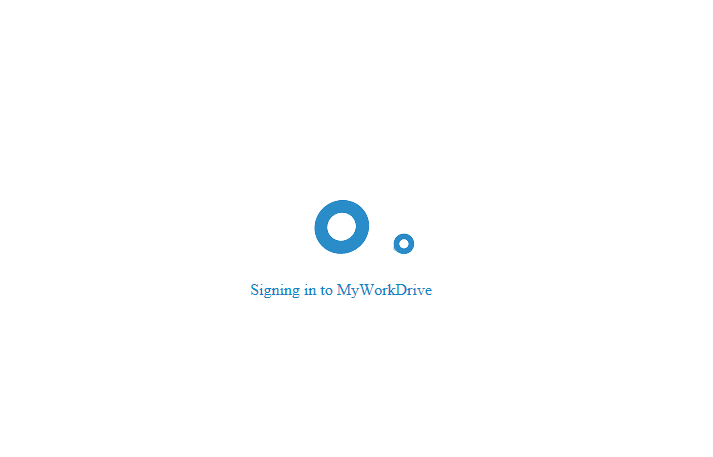

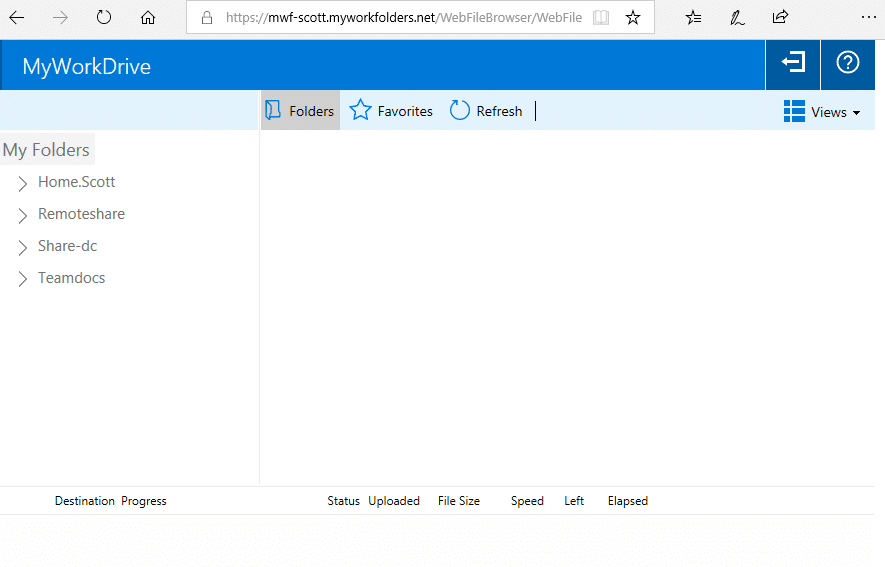

Der Benutzer wird automatisch bei Ihrem MyWorkDrive-Browser Web File Manager angemeldet.

Sie haben die Einrichtung von Okta SAML SSO für MyWorkDrive abgeschlossen. Sie können nun den Rest Ihrer Benutzer/Gruppen entsprechend zuweisen.

Wenn Ihnen beim Anmelden über den SAML-Provider Freigaben in der Ordnerliste fehlen, liegt dies an fehlenden oder fehlerhaften Server-Delegierungseinstellungen. Bitte stellen Sie sicher, dass der MyWorkDrive-Server für die Delegierung gemäß unserer vertrauenswürdig ist Delegationsartikel.

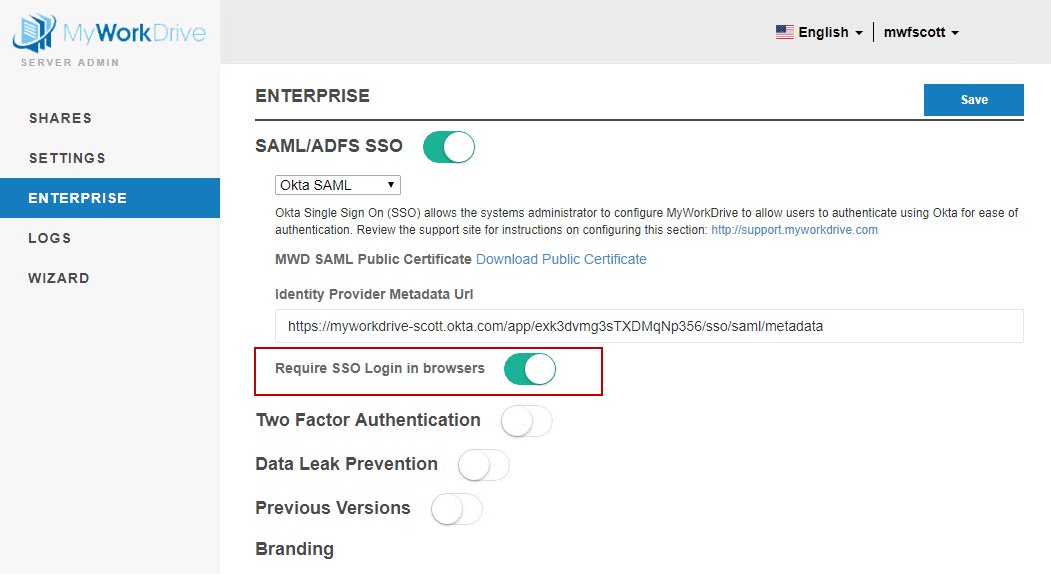

Optionaler Schritt – SSO-Anmeldung in Browsern erforderlich

Wenn Sie möchten, dass sich Benutzer über Okta beim Webdatei-Manager anmelden, wählen Sie die Option „SSO-Anmeldung erforderlich“ im Abschnitt „My Work Drive Admin“, „Enterprise“.

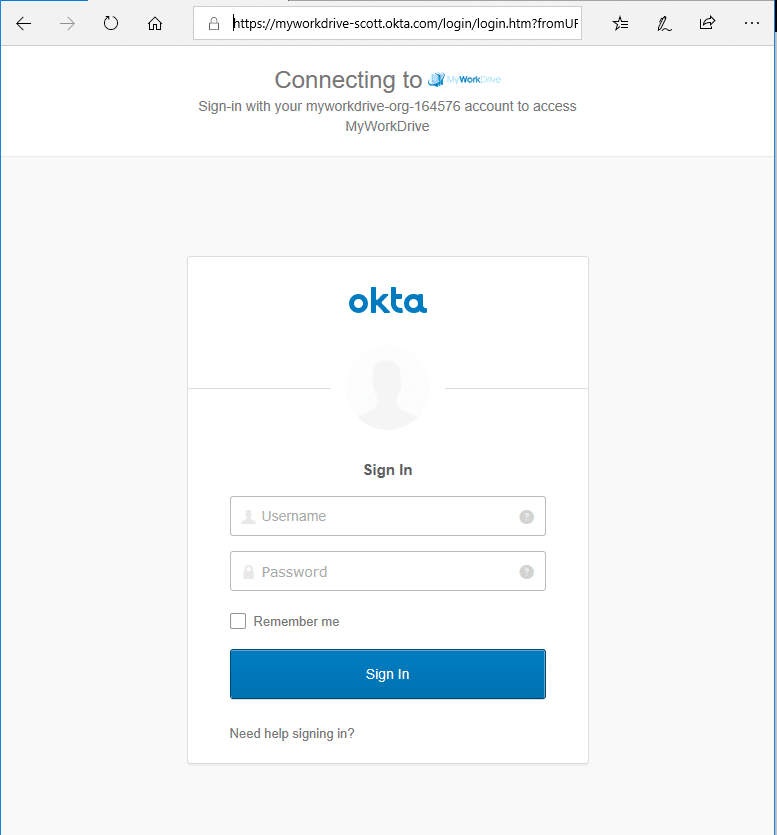

Wenn diese Option ausgewählt ist, wird der Benutzer aufgefordert, sich bei Okta anzumelden, wenn er nicht angemeldet ist und auf den MyWorkDrive Web File Manager zugreift.

Wenn diese Option nicht ausgewählt ist, können sich Benutzer über die reguläre Anmeldeseite sowie über den Anwendungslink in Okta anmelden.

Optionaler Schritt – Einmaliges Abmelden

Durch die einmalige Abmeldung wird sichergestellt, dass ein Benutzer, der sich von Okta abmeldet, auch vom MyWorkDrive Web File Manager abgemeldet wird. Wenn Sie Single Logout konfigurieren möchten, sind mehrere zusätzliche Schritte erforderlich.

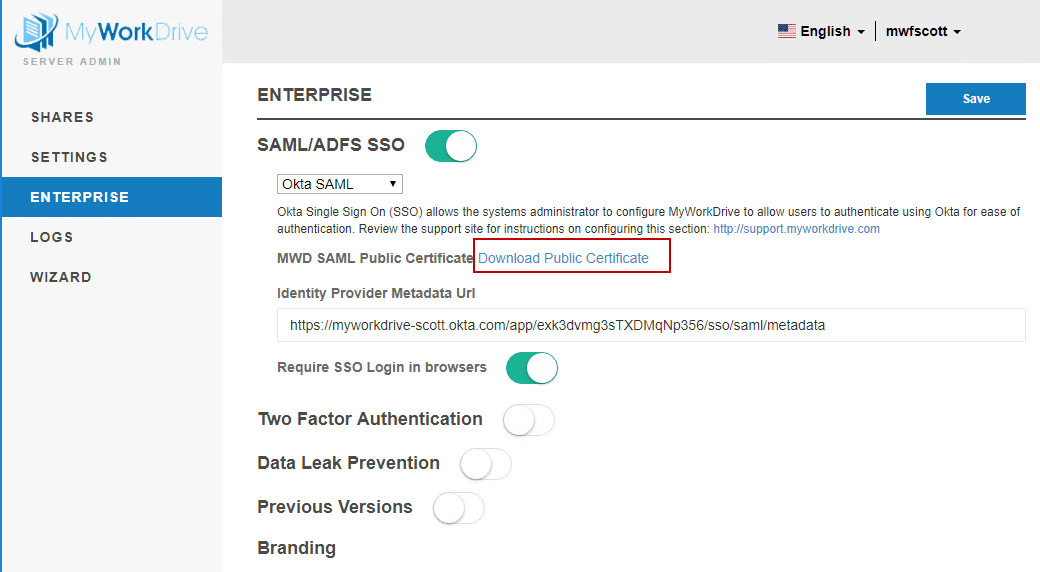

Laden Sie das öffentliche Zertifikat von MyWorkDrive auf Ihren lokalen Computer herunter. Wählen Sie im Admin-Bereich die Registerkarte „Unternehmen“. Wenn Sie SAML/ADFS SSO aktiviert und „Otka“ aus der Dropdown-Liste ausgewählt haben, wird der Link „Öffentliches Zertifikat herunterladen“ angezeigt. Sie müssen dies in einem späteren Schritt in Okta hochladen.

Der Download erfolgt als ZIP-Datei. Suchen Sie diese Datei (normalerweise unter „Downloads“) und extrahieren Sie die Datei MWD.CER

Fahren Sie nun mit Okta fort.

- Melden Sie sich bei Okta an, klicken Sie auf Admin, um zur Admin-Ansicht zu wechseln, dann auf Anwendungen und klicken Sie in der Anwendungsliste auf MyWorkDrive.

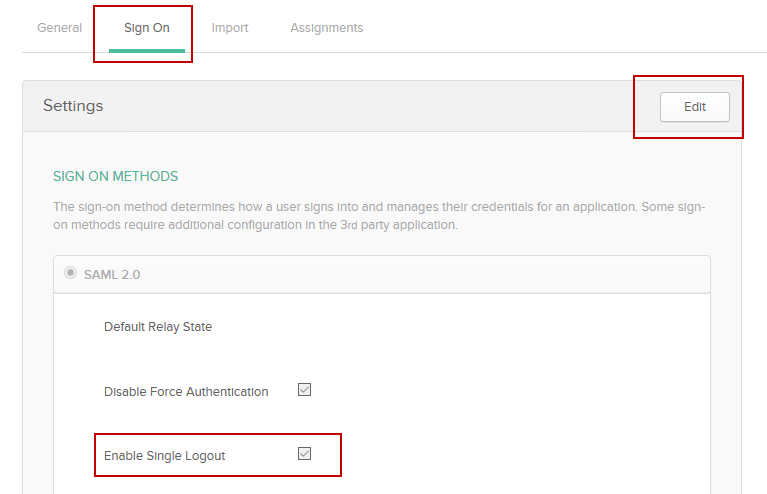

- Klicken Sie auf die Registerkarte „Anmelden“, klicken Sie oben rechts im Feld auf „Bearbeiten“.

- Aktivieren Sie das Kontrollkästchen „Einmaliges Abmelden aktivieren“.

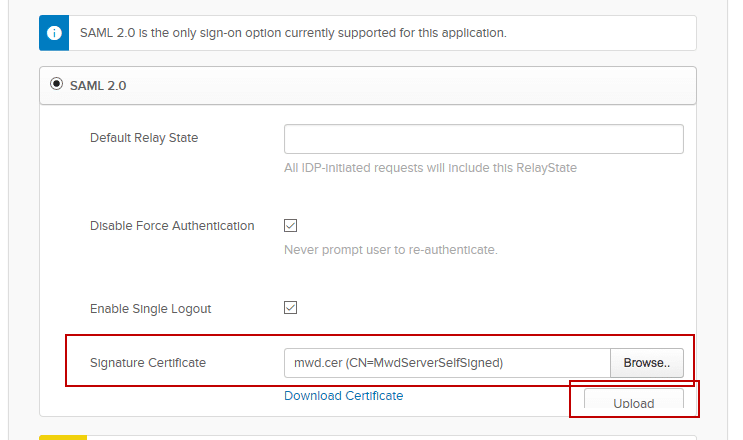

- Dadurch wird das Feld „Signaturzertifikat“ angezeigt.

- Navigieren Sie zu der MWD.CER-Datei, die Sie gerade extrahiert haben, und laden Sie sie hoch.

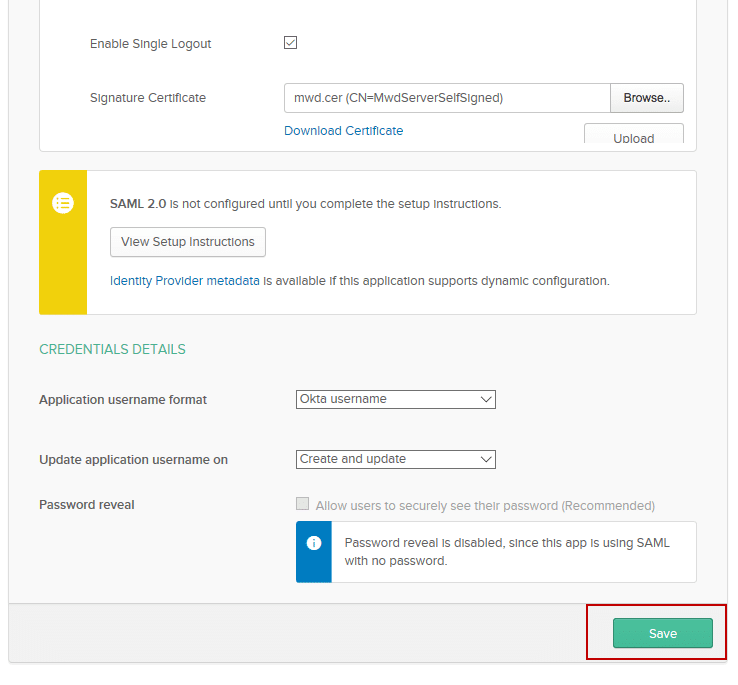

Scrollen Sie nach unten und klicken Sie nach dem Hochladen unten rechts auf Speichern.

- Der Okta-Teil des Single Logout-Setups ist jetzt abgeschlossen.

Gehen Sie zurück zu MyWorkDrive

- Laden Sie die Admin-Tools für MyWorkDrive.

- Klicken Sie im Enterprise-Bereich von MyWorkDrive Admin auf Speichern, um die Metadaten in der Metadaten-URL des Identitätsanbieters zu aktualisieren, nachdem Sie Single Logout aktiviert, das Zertifikat hochgeladen und in Okta gespeichert haben.

Dadurch wird sichergestellt, dass Ihr MyWorkDrive über die Identitätsanbieter-Metadaten-URL mit den Abmelde-URLs und Zertifikatseinstellungen aktualisiert wird.

Herzlichen Glückwunsch, Single Logout ist jetzt aktiviert. Wenn Sie sich bei Okta abmelden, werden Sie auch vom Webdateimanager des MyWorkDrive-Browsers abgemeldet.