Wie können wir Ihnen heute helfen?

Richten Sie die Azure AD/Entra-ID für MyWorkDrive ein

Einrichtungshandbuch für Azure AD/Entra ID für MyWorkDrive

MyWorkDrive 7 Server oder höher Erforderlich:

MyWorkDrive Server unterstützt die native Azure AD/Entra ID für die Benutzerauthentifizierung als Alternative zu Active Directory. Die Authentifizierung erfolgt mithilfe einer Entra ID-App-Registrierung mit Berechtigungen zum Anzeigen von Benutzern und Gruppen im Active Directory.

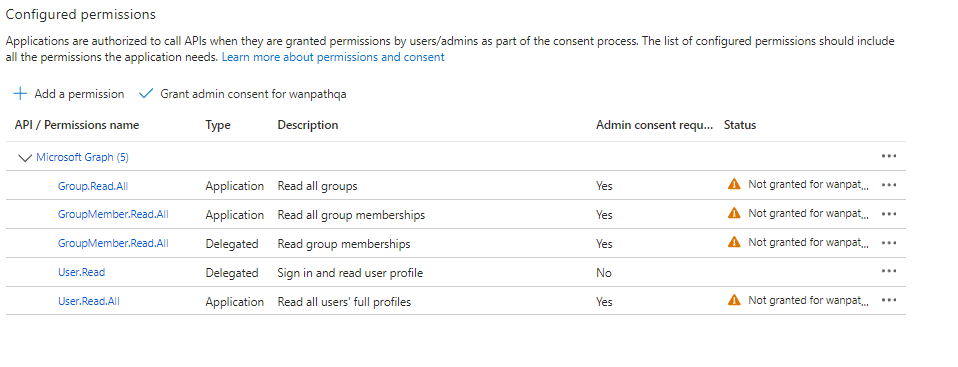

Die für Ihre App in Azure empfohlenen Berechtigungen in der folgenden Tabelle unterstützen die allgemeinen Funktionen, auf die MyWorkDrive in Azure zugreift.

Entra-ID-Identität

Datenspeicher für OneDrive/SharePoint – entweder als Speicherort oder zur Nutzung in der Office Online-Bearbeitung

Office Online-Bearbeitung

Azure-Speicher

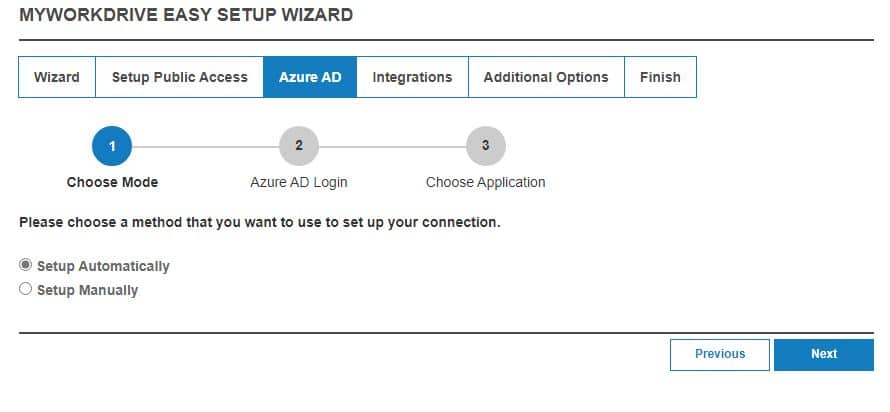

Der MyWorkDrive-Server kann so konfiguriert werden, dass er unserer gemeinsamen MyWorkDrive Auth-App-Registrierung vertraut und diese verwendet oder eine benutzerdefinierte App-Registrierung nur für Mandanten verwendet. In unserem Server-Post-Setup-Assistenten bieten wir die Möglichkeit, unsere gemeinsame MyWorkDrive-App-Registrierung zu verwenden, eine benutzerdefinierte Registrierung für Sie zu erstellen oder den Assistenten vollständig abzubrechen und Ihre eigene App-Registrierung manuell zu erstellen.

Inhalt

Option 1: MyWorkDrive Auth App-Registrierung

Bei der Nutzung der MyWorkDrive Cloudflare Web Connector (*.myworkdrive.net-Webadresse) wird die von MyWorkDrive verwaltete App-Registrierung als Option angezeigt.

Bei dieser Option werden Sie vom Assistenten aufgefordert, sich als globales Azure AD/Entra ID-Administratorkonto anzumelden.

Melden Sie sich im nächsten Schritt mit einem globalen Azure AD-Administrator an, um mit der automatischen Einrichtung fortzufahren.

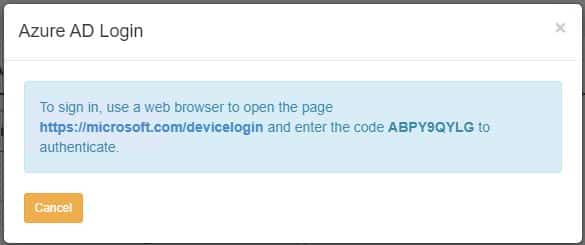

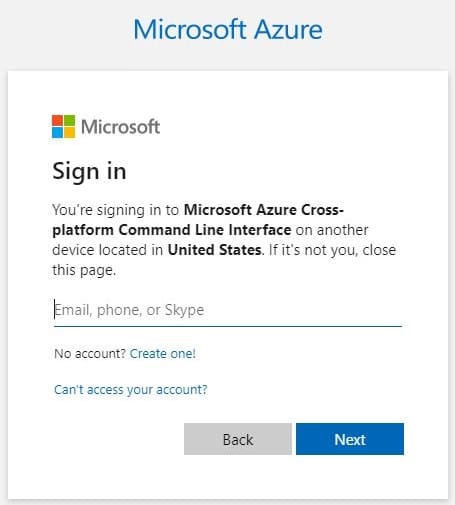

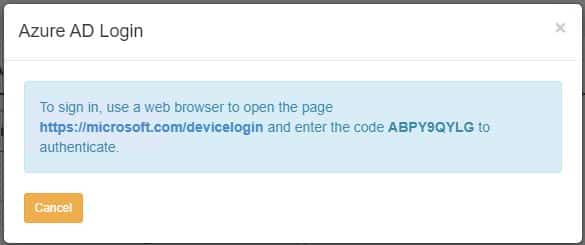

Um sich anzumelden, befolgen Sie die Anweisungen zur Anmeldung mit der Microsoft-Geräteanmeldemethode und geben Sie den Code ein (Sie können den Code zur einfacheren Eingabe in die Zwischenablage kopieren), wie während der Einrichtung angezeigt:

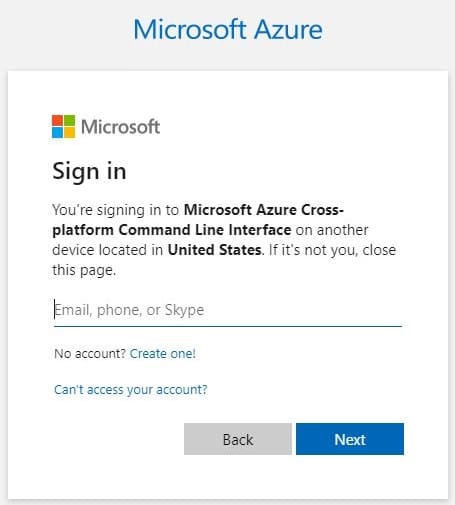

Authentifizieren Sie sich bei Aufforderung mit Ihrem globalen Azure AD/Entra ID-Administratorkonto, klicken Sie dann auf „Weiter“, um sich bei der Microsoft Azure CLI anzumelden, und schließen Sie die Seite, wenn Sie dazu aufgefordert werden, um mit dem nächsten Schritt fortzufahren:

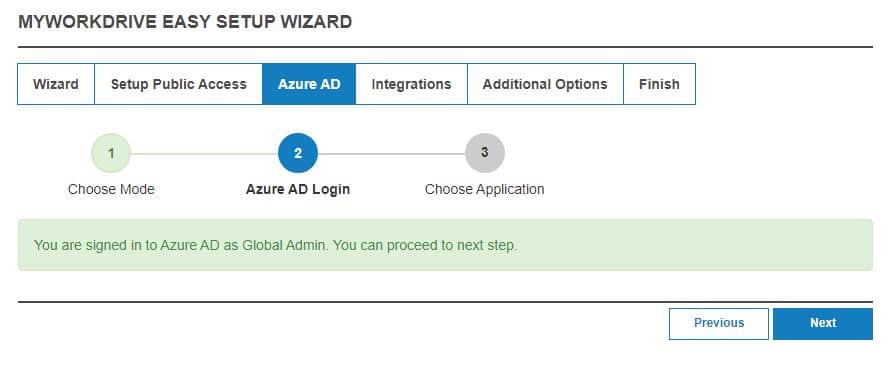

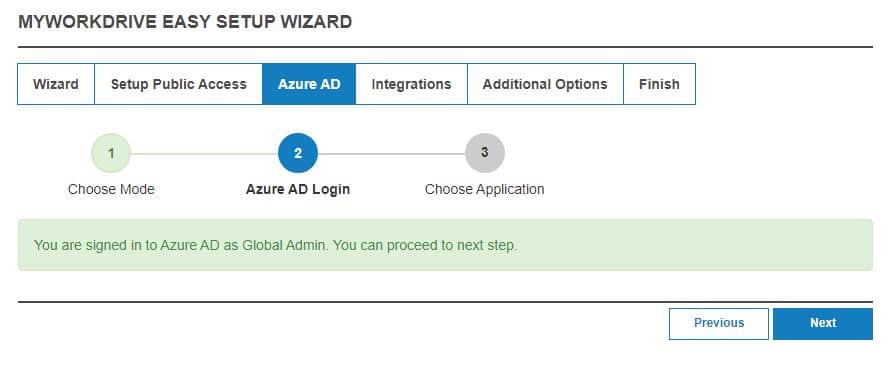

Nach einigen Augenblicken erkennt das MyWorkDrive-Admin-Panel, dass Sie mit einem globalen Azure AD-Administrator angemeldet sind:

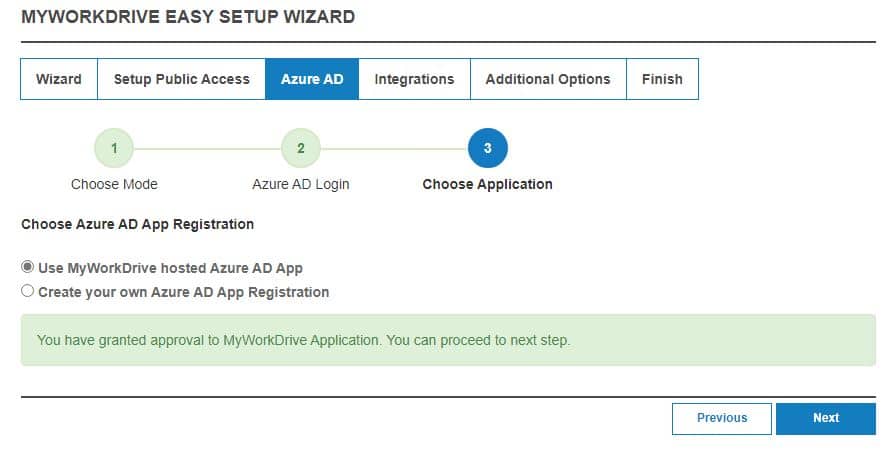

Anschließend haben Sie die Möglichkeit, die von MyWorkDrive gehostete Azure AD-App zu verwenden:

Lassen Sie diese Option ausgewählt und genehmigen Sie die Registrierung der von MyWorkDrive gehosteten App.

Option 2: Benutzerdefinierte Azure AD-App-Registrierung (automatisierte Einrichtung)

Bei dieser Option werden Sie vom Assistenten aufgefordert, sich als globales Azure AD/Entra ID-Administratorkonto anzumelden.

Sie genehmigen die „MyWorkDrive App“ Azure AD, die über die Microsoft Graph API-Berechtigung verfügt, in Ihrem Namen Azure Ad Apps zu erstellen/lesen/schreiben.

Hinweis: Die temporäre „MyWorkDrive-App“ kann nach Abschluss der Einrichtung aus Entra AD entfernt werden (befindet sich in den Entra ID Enterprise-Anwendungen).

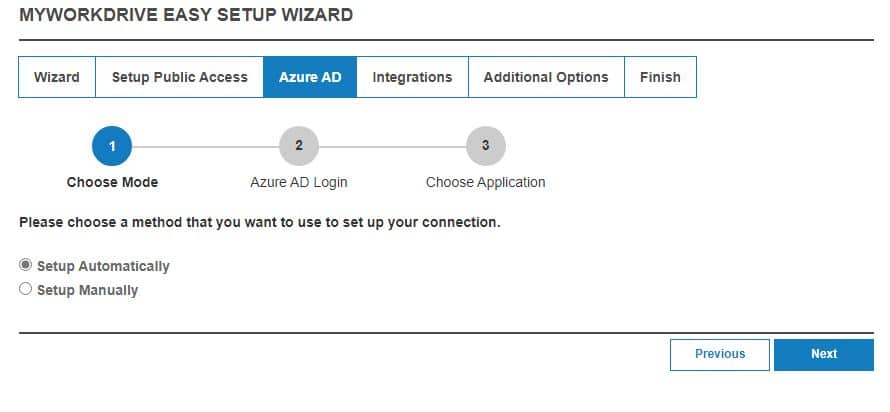

Folgen Sie zunächst dem Assistenten, um sich bei Azure AD anzumelden und automatisch einzurichten:

Melden Sie sich im nächsten Schritt mit einem globalen Azure AD-Administrator an, um mit der automatischen Einrichtung fortzufahren.

Um sich anzumelden, befolgen Sie die Anweisungen zur Anmeldung mit der Microsoft-Geräteanmeldemethode und geben Sie den Code ein (Sie können den Code zur einfacheren Eingabe in die Zwischenablage kopieren), wie während der Einrichtung angezeigt:

Authentifizieren Sie sich bei Aufforderung mit Ihrem globalen Azure AD/Entra ID-Administratorkonto, klicken Sie dann auf „Weiter“, um sich bei der Microsoft Azure CLI anzumelden, und schließen Sie die Seite, wenn Sie dazu aufgefordert werden, um mit dem nächsten Schritt fortzufahren:

Nach einigen Augenblicken erkennt das MyWorkDrive-Admin-Panel, dass Sie mit einem globalen Azure AD-Administrator angemeldet sind:

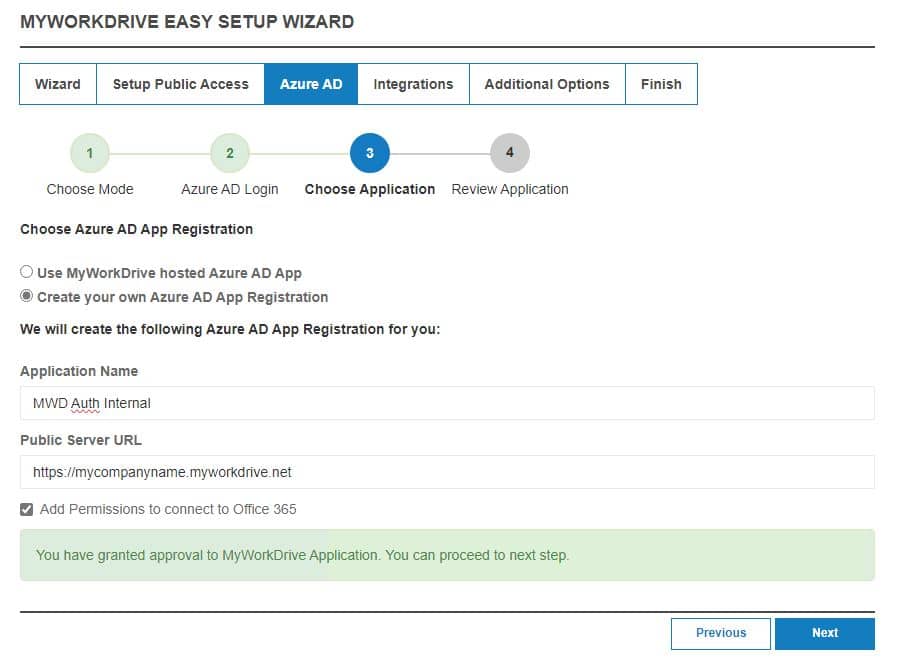

Anschließend haben Sie die Möglichkeit, Ihre eigene Azure AD-App zu erstellen:

Deaktivieren Sie die Optionen „Office 365“ und „Azure Storage“ (in diesem Bild nicht angezeigt), wenn Sie diese Funktionen nicht verwenden möchten.

Wenn Sie diese Funktionen auswählen, sie in Ihrem Mandanten jedoch nicht verfügbar sind oder Sie nicht über die Berechtigung verfügen, ihnen zuzustimmen, können Sie den Assistenten möglicherweise nicht abschließen.

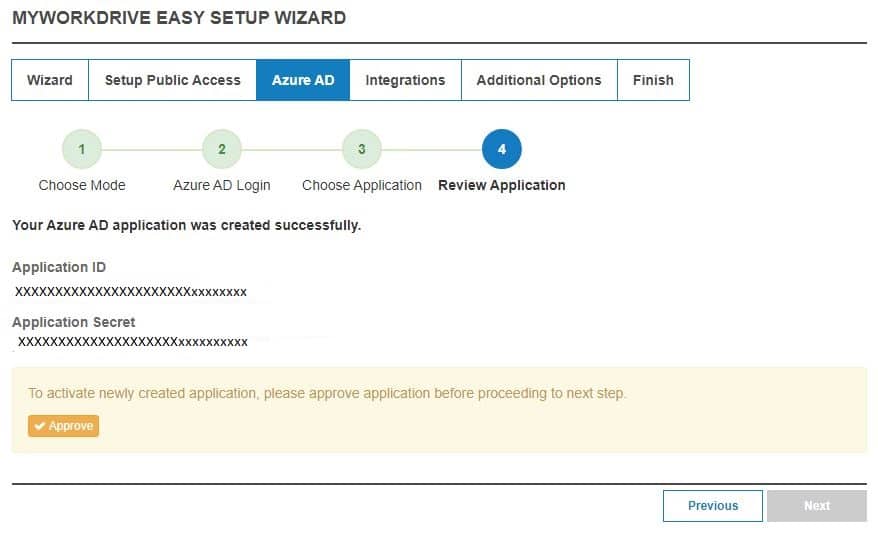

Wenn Sie diese Option ausgewählt lassen, sichern Sie nach der Erstellung die Registrierung der von MyWorkDrive gehosteten App, die wir für Sie in Ihrem Mandanten erstellt haben, und genehmigen Sie sie:

Notieren Sie sich die Anwendungs-ID und bewahren Sie Ihr Anwendungsgeheimnis zum späteren Nachschlagen sicher auf.

Option 3: Benutzerdefinierte Azure AD-App-Registrierung (manuelle Einrichtung)

Ihre Organisation benötigt ihren globalen Azure AD-Administrator, um eine Azure AD-App-Registrierung mit den am Anfang dieses Artikels genannten erforderlichen Berechtigungen zu erstellen.

Erstellen Sie eine neue Azure AD-App-Registrierung im selben Azure AD wie das Office 365-Abonnement Ihres Benutzers.

Melden Sie sich auf portal.azure.com mit dem globalen Administratorkonto an. Rufen Sie Azure Active Directory/Entra ID auf https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade Klicken Sie dann auf App-Registrierungen.

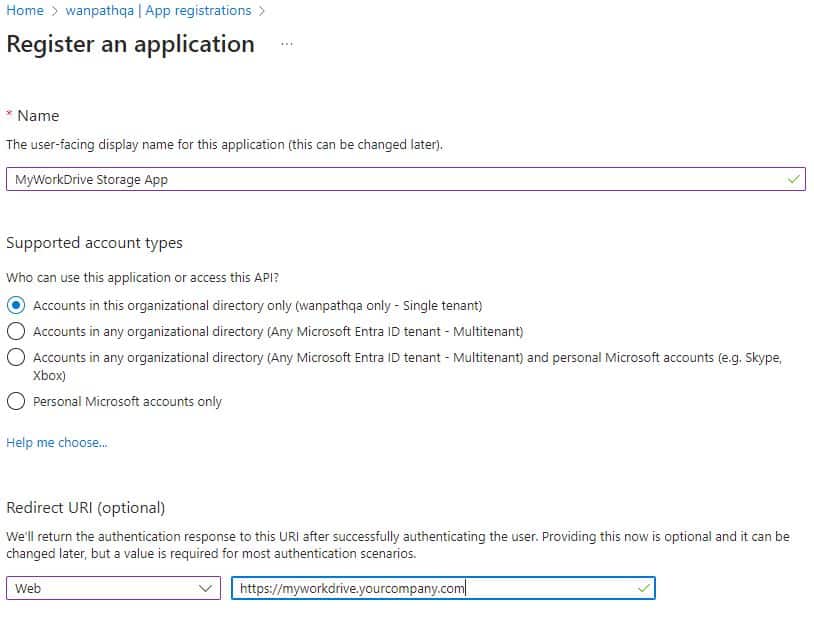

Neue Registrierung erstellen

Geben Sie einen Namen und ausgewählte Kontotypen an und geben Sie Ihre öffentliche MyWorkDrive-URL ein

Klicken Sie auf Registrieren

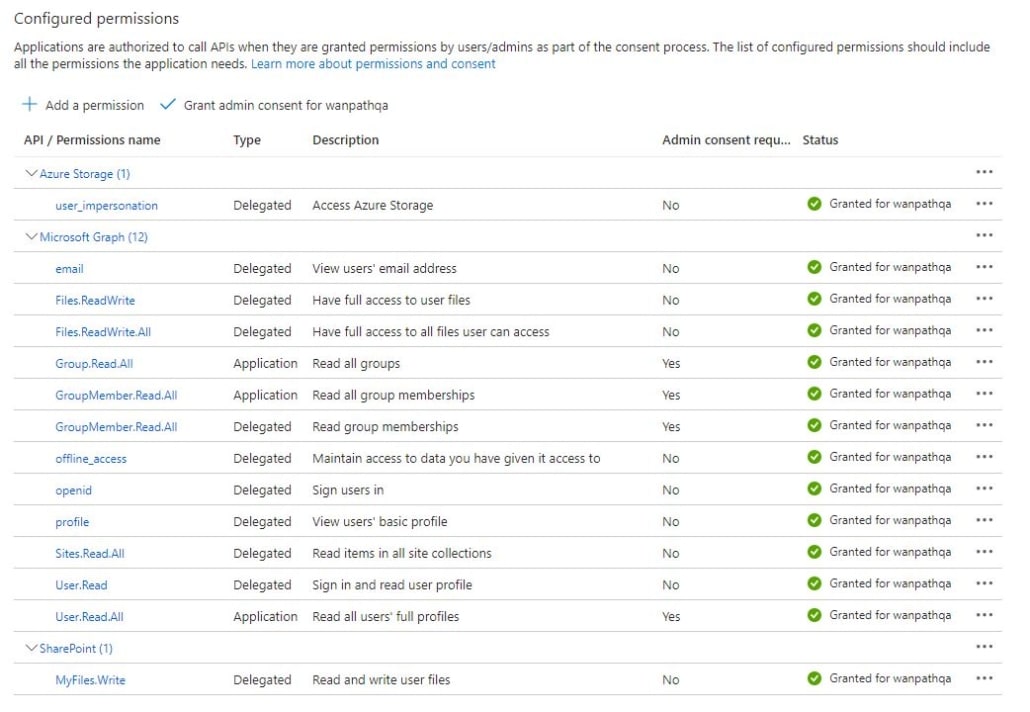

API-Berechtigungen

Klicken Sie auf API-Berechtigungen.

Wenn Sie alle Funktionen von MyWorkDrive verwenden, fügen Sie die folgende Berechtigung hinzu:

Sie können Azure Storage |user_impersonation weglassen, wenn Sie Azure Storage nicht mit EID Auth verwenden möchten und Azure Storage entweder nicht oder mit einer Verbindungszeichenfolge verwenden.

Sie können SharePoint | MyFiles.Write weglassen, wenn Sie die Office 365-Onlinebearbeitung nicht verwenden.

Wenn Sie MyWorkDrive nur für die Identität verwenden möchten und keine zusätzlichen Funktionen in Azure (SharePoint-/OneDrive-Speicher, Office Online-Bearbeitung, Azure Storage) haben, sind nur diese fünf Berechtigungen erforderlich.

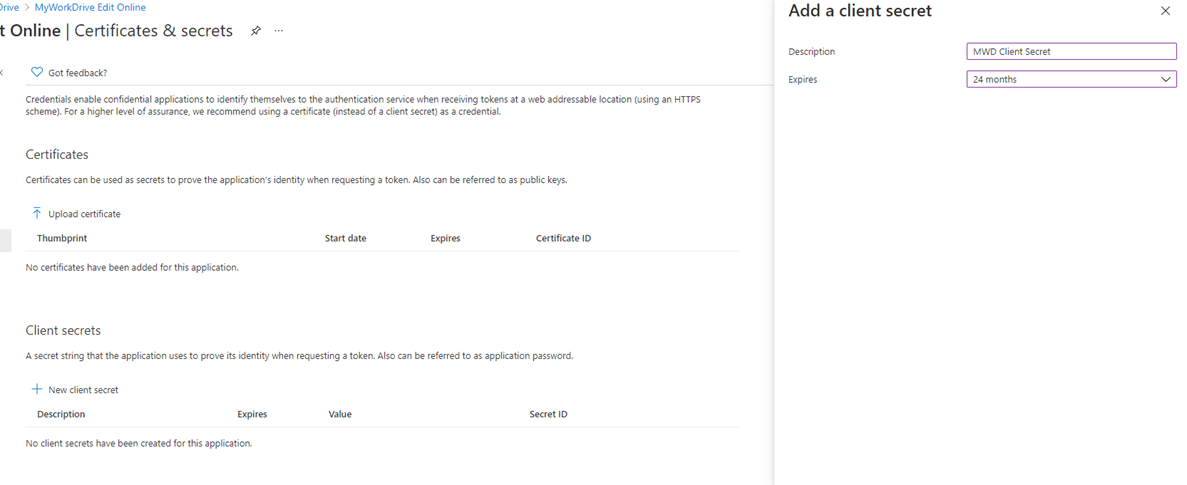

Client-Geheimnis erstellen: Zertifikate & Geheimnisse: Neues Client-Geheimnis

Notieren Sie sich das geheime Ablaufdatum des Kalenders, da es zu diesem Zeitpunkt neu generiert und auf allen MyWorkDrive-Servern aktualisiert werden muss.

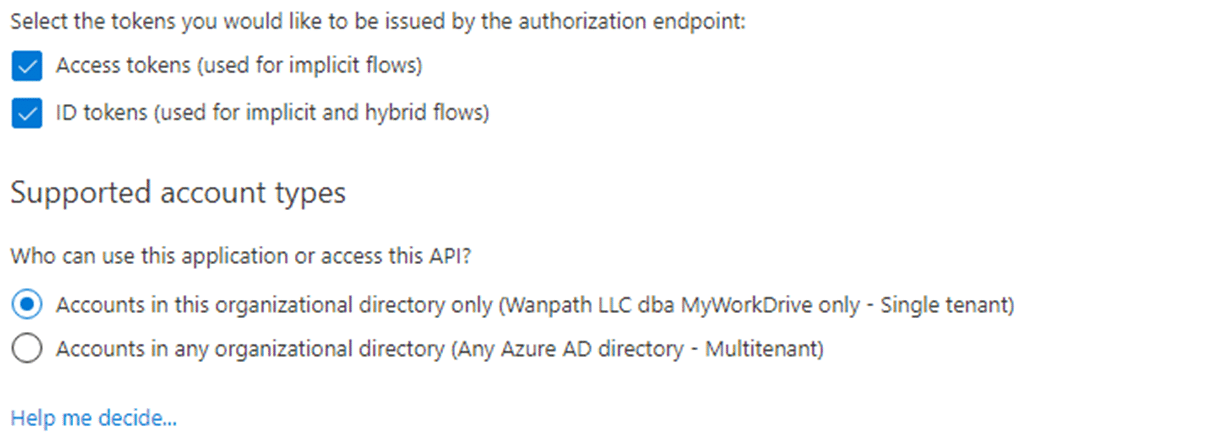

Klicken Sie auf Authentifizierung: Zugriffstoken und ID-Token aktivieren.

Kopieren Sie den geheimen Clientwert (nicht die geheime ID): Bewahren Sie dies auf und sichern Sie es, da es nur kurz angezeigt wird.

Klicken Sie auf Übersicht: Kopieren Sie die Anwendungs-(Client-)ID: Behalten Sie diesen Wert für die Verwendung im MyWorkDrive-Adminbereich bei.

Kopieren Sie die Verzeichnis-(Mandanten-)ID: Behalten Sie diesen Wert für die Verwendung im MyWorkDrive-Admin-Panel bei.

*Beachten Sie den geheimen Client-Ablauf – dieser muss vor Ablauf erneuert und in Zukunft auf jedem MyWorkDrive-Server aktualisiert werden.

Aktualisieren Sie das Branding in Ihrer benutzerdefinierten Azure AD-App-Registrierung, um die App zu verifizieren, oder fügen Sie das Firmenlogo nach Bedarf hinzu.

Konfiguration des MyWorkDrive-Servers

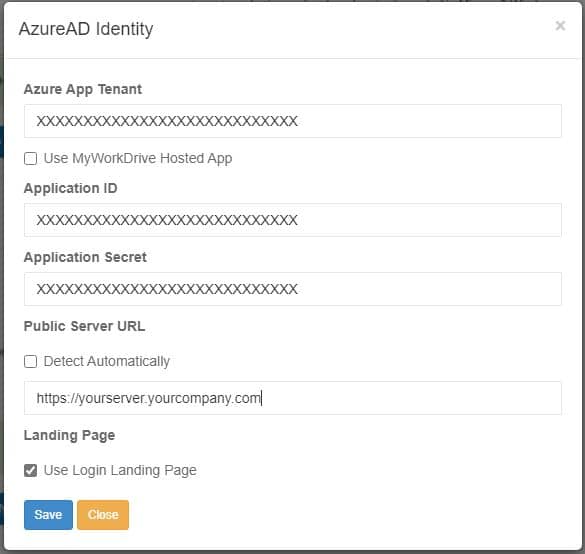

Fügen Sie unter „Integrationen“ oder während des Assistenten, wenn Sie dazu aufgefordert werden, die Werte Ihrer Mandanten-ID, Anwendungs-ID, Ihres Anwendungsgeheimnisses und Ihrer Server-URL in die Azure AD-Integration ein: