Wie können wir Ihnen heute helfen?

Einrichtungshandbuch für den SharePoint Office Online-Bearbeitungsdienstmodus

Einrichtungshandbuch für den SharePoint Office Online-Bearbeitungsdienstmodus

MyWorkDrive 6.1.1 Server oder höher Erforderlich:

Die Option SharePoint Office Online-Bearbeitungsdienstmodus funktioniert, indem die zu bearbeitende Datei mithilfe der Azure Graph-API, die als AAD-Anwendungsdienst mit Berechtigungen ausgeführt wird, vorübergehend auf eine dedizierte SharePoint Online-Website kopiert wird. Die Datei wird lokal mit einer Dateisperre versehen, auf Bearbeitungen und Mitbearbeitungen überwacht und schließlich entfernt, sobald die Bearbeitung von der SharePoint-Website abgeschlossen ist. Im Gegensatz zu unserer OneDrive-Option zentralisiert die SharePoint-Bearbeitungsoption temporäre Dateien auf einer einzelnen Website, anstatt sie im OneDrive-Ordner jedes Benutzers zu platzieren, und erfordert keine Benutzerberechtigungen auf der SharePoint-Website.

Mit der SharePoint Office-Bearbeitungsoption müssen Kunden eine SharePoint-Site angeben, um temporäre Dokumente zu speichern und sie mit Berechtigungen nur für die SharePoint-Site-Besitzer und die dedizierte Azure AD-Anwendung zu sichern. Indem sie nur für Eigentümer von SharePoint-Websites und ihre eigene Azure AD-App-Registrierung gesperrt werden, gewährleisten Administratoren ein Höchstmaß an Sicherheit.

Der Anwendungsdienstmodus verwendet die neue Anwendungsberechtigungsrolle „Site.Selected“ der Azure Graph-API. Microsoft Graph bietet jetzt die Möglichkeit, mithilfe der neuen Graph-API-Sites detaillierte Berechtigungen zu erteilen. Ausgewählte Anwendungsberechtigung für jede AAD-Anwendungsregistrierung anstatt die Erlaubnis für alle Websites im Mandanten zu erteilen. Die Azure Graph-API-Berechtigung – Sites.Selected – bietet keinen Zugriff auf SharePoint-Websitesammlungen für die Anwendung, es sei denn, der AAD-Anwendung wurden von einem SharePoint-Administrator zusätzlich die Berechtigungsrollen (Lesen/Schreiben) zugewiesen. Auf der SharePoint Online-Site sind keine Benutzerberechtigungen oder Delegierungen erforderlich. Der neue Azure Graph API Site.Selected MyWorkDrive Azure AD-Anwendungsdienstmodus bietet die folgenden Sicherheitsvorteile:

- Kein Benutzerzugriff auf die SharePoint-Website oder temporäre Dateien

- Die Azure AD-App-Registrierung gewährte nur Rechte für eine dedizierte Website, die von SharePoint-Besitzern kontrolliert wird (kein Zugriff auf andere SharePoint-Websites, -Dateien oder -Anmeldungen).

- Benutzer bearbeiten online unter Verwendung eines temporären, organisatorisch gesperrten Freigabelinks ohne Berechtigungen für die SharePoint Online-Site.

- Besitzer von SharePoint-Websites können mithilfe von Power Automate temporäre Dateien wiederherstellen oder den Papierkorb automatisch leeren.

Inhalt

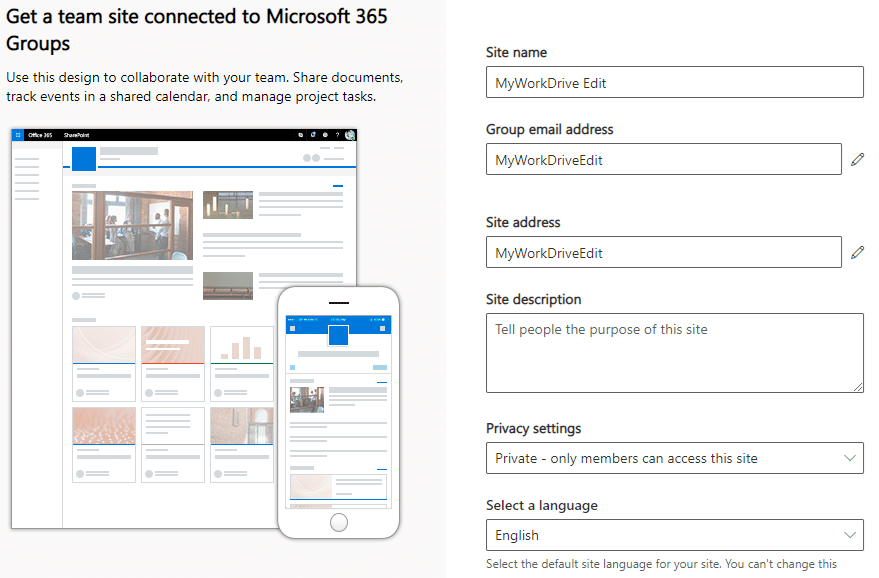

Erstellen Sie eine Team-Site in SharePoint Online – notieren Sie sich die URL: z. B. https://wanpath.sharepoint.com/sites/MyWorkDriveEdit

Geben Sie den Site-Namen und die Datenschutzeinstellungen an (Privat – nur Mitglieder können auf diese Site zugreifen).

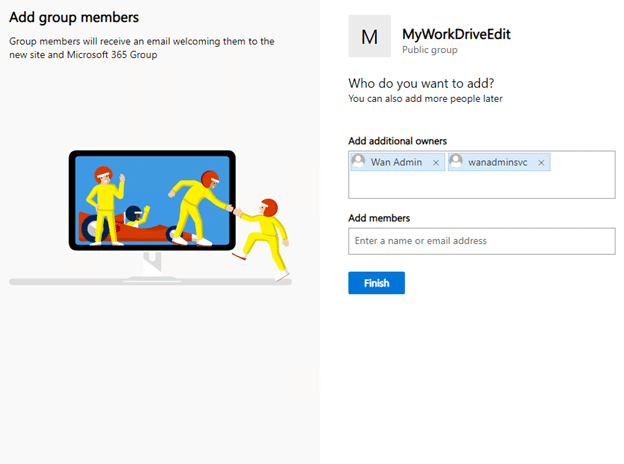

Geben Sie alle zusätzlichen Eigentümer an:

Entfernen Sie nach Bedarf Berechtigungen, Komponenten und Ansichten:

Site-Einstellungen Schnellstart entweder deaktivieren oder bearbeiten:

- Entfernen Sie Notizbuch, Gespräche, Seiten, Website-Inhalte

- Funktionen entfernen: /sites/MyWorkDriveEdit/_layouts/15/ManageFeatures.aspx

- Folgender Inhalt

- SharePoint-Empfehlungen

- Website-Seiten

- Workflow-Aufgaben-Inhaltstyp

- Website-Bibliotheken und -Listen: /sites/MyWorkDriveEdit/_layouts/15/mcontent.aspx

Dokumente anpassen: Erweiterte Einstellungen: Dokumente im Browser öffnen, Befehl „Neuen Ordner erstellen“ verfügbar: Nein, Suche: Nein, Offline-Verfügbarkeit: Nein

Site-Sharing-Einstellungen:

- Nur Websitebesitzer können Dateien, Ordner und die Website freigeben

- Zugriffsanfragen zulassen: Aus

Notieren Sie sich die Site-URL: Diese wird später bei der Einrichtung der Azure AD-App-Registrierung und auf dem MyWorkDrive-Server benötigt – z. B. https://company.sharepoint.com/sites/MyWorkDriveEdit

Schritt 2: Benutzerdefinierte Azure AD-App-Registrierung

Jede Organisation benötigt ihren globalen Azure AD-Administrator, um eine Azure AD-App-Registrierung mit nur Microsoft Graph-API-Zugriff auf Sites zu erstellen. Ausgewählt.

Sicherheitshinweis: Beachten Sie, dass diese Anwendungsregistrierung selbst keine SharePoint-Site-Berechtigungen bereitstellt – sie wird nur in späteren Schritten verwendet, um den Besitzern der SharePoint-Site zu ermöglichen, ihr Berechtigungen für eine bestimmte SharePoint-Site zu erteilen.

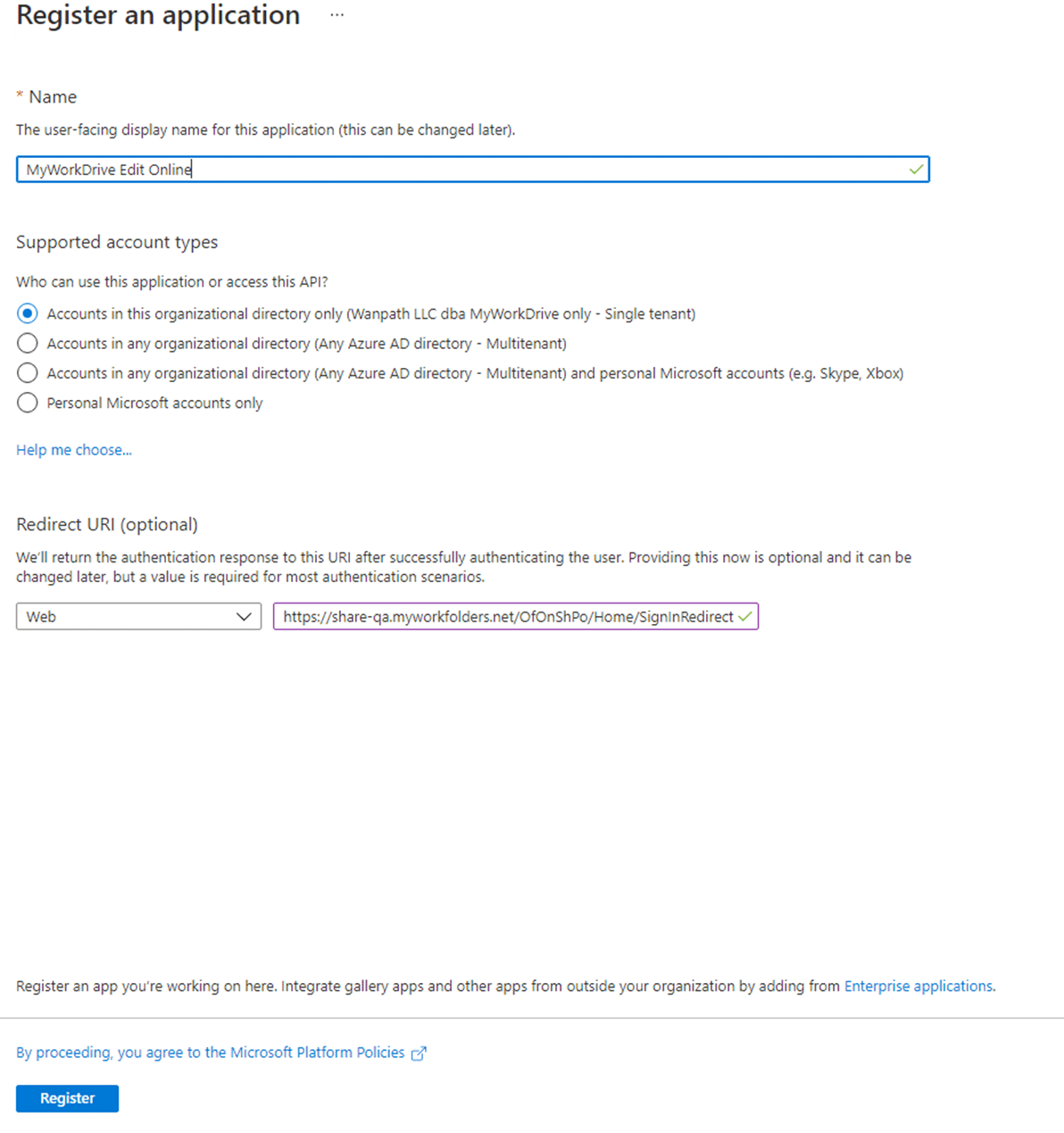

Erstellen Sie eine neue Azure AD-App-Registrierung im selben Azure AD wie das Office 365-Abonnement Ihres Benutzers. Dies wird verwendet, um SharePoint-Administratoren die Bereitstellung von Site-Berechtigungen für die Graph-API-Anwendung zu ermöglichen.

Melden Sie sich auf portal.azure.com mit dem globalen Administratorkonto an. Rufen Sie Azure Active Directory auf: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade

Klicken Sie auf App-Registrierungen: Neue Registrierung erstellen

Geben Sie einen Namen und ausgewählte Kontotypen an und fügen Sie Ihre öffentliche MyWorkDrive-URL mit der hinzugefügten Unterwebsite /OfOnShPo/Home/SignInRedirect ein

Klicken Sie auf Registrieren

Optional:

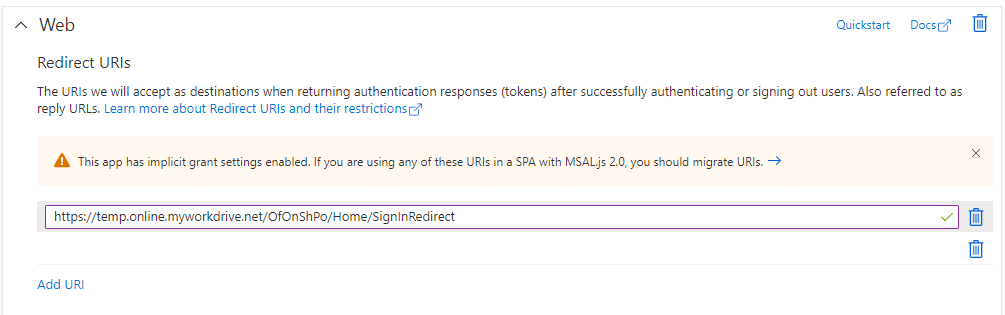

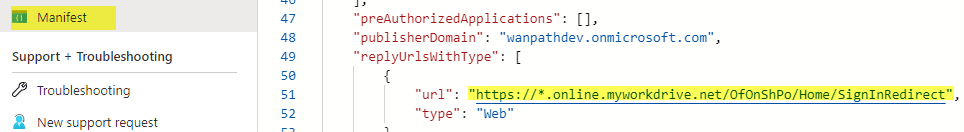

Anstatt Ihre eigene öffentliche Server-Umleitungs-URL zu verwenden, können Sie unseren von Cloudflare zugewiesenen Hostnamen unter unserer MyWorkDrive.net-Domäne verwenden. In diesem Fall muss Cloudflare vom MyWorkDrive-Server zu Cloudflare zugelassen werden. Wenn Cloudflare verwendet wird, müssen Sie sich anmelden https://*.online.myworkdrive.net als zulässiger Host für Ihre Azure AD-Kundenanwendung, anstatt Ihre eigenen Hostnamenswerte zu verwenden.

Bei Azure AD-App-Registrierungen ist die direkte Eingabe eines Platzhalters nicht möglich. Um einen Platzhalter einzugeben, geben Sie eine temporäre Adresse ein, z https://temp.online.myworkdrive.net/OfOnShPo/Home/SignInRedirect

Um die URL zu aktualisieren, klicken Sie auf Manifest, um das Manifest zu bearbeiten und die temporäre URL zu aktualisieren https://*.online.myworkdrive.net/OfOnShPo/Home/SignInRedirect.

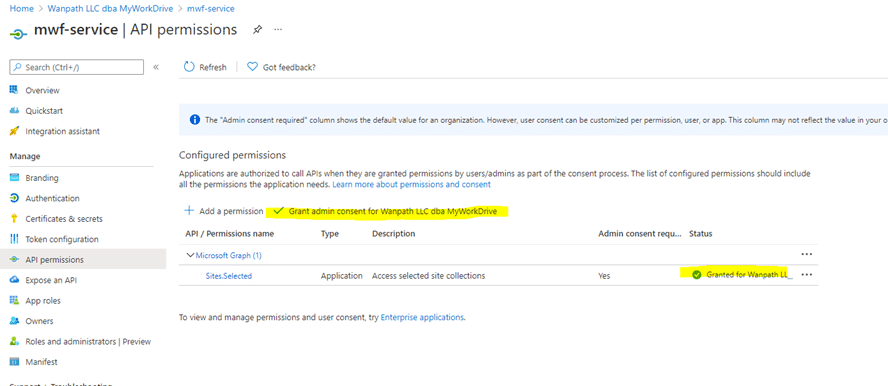

API-Berechtigungen

Klicken Sie auf API-Berechtigungen, Graph-API-Anwendungsberechtigungen hinzufügen: Microsoft Graph – Sites.Ausgewählt

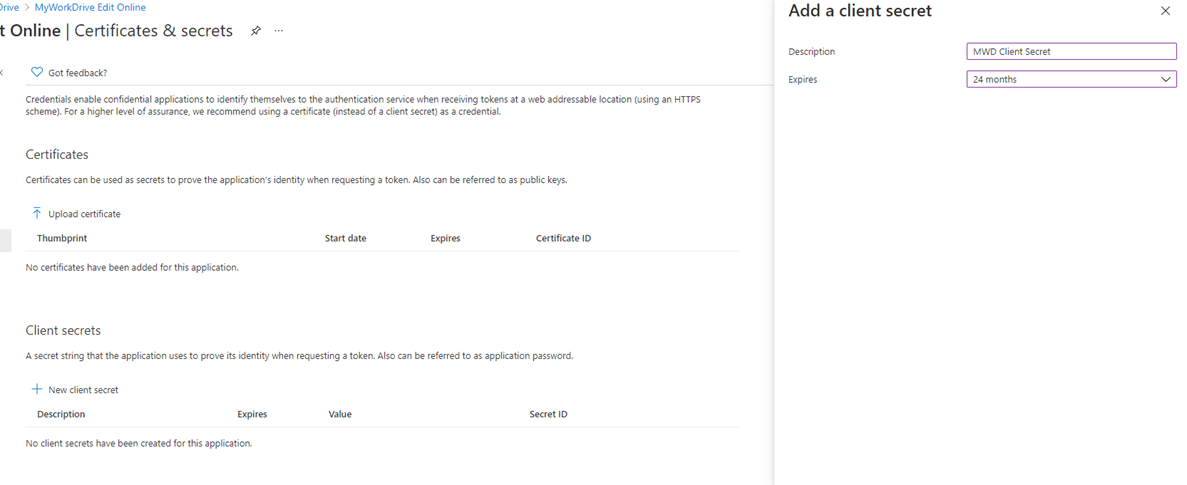

Client-Geheimnis erstellen: Zertifikate & Geheimnisse: Neues Client-Geheimnis

Notieren Sie sich das geheime Ablaufdatum des Kalenders, da es zu diesem Zeitpunkt neu generiert und auf allen MyWorkDrive-Servern aktualisiert werden muss.

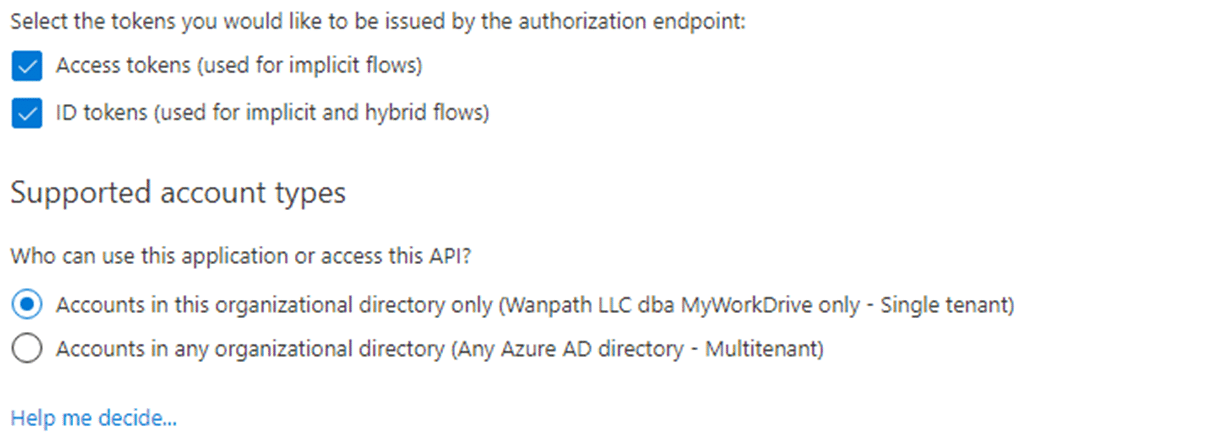

Klicken Sie auf Authentifizierung: Zugriffstoken und ID-Token aktivieren.

Kopieren Sie den geheimen Clientwert (nicht die geheime ID): Bewahren Sie dies auf und sichern Sie es, da es nur kurz angezeigt wird.

Klicken Sie auf Übersicht: Kopieren Sie die Anwendungs-(Client-)ID: Behalten Sie diesen Wert für die Verwendung im MyWorkDrive-Adminbereich bei.

Kopieren Sie die Verzeichnis-(Mandanten-)ID: Behalten Sie diesen Wert für die Verwendung im MyWorkDrive-Admin-Panel bei.

*Beachten Sie den geheimen Client-Ablauf – dieser muss vor Ablauf erneuert und in Zukunft auf jedem MyWorkDrive-Server aktualisiert werden.

Aktualisieren Sie das Branding in Ihrer benutzerdefinierten Azure AD-App-Registrierung, um die App zu verifizieren, oder fügen Sie das Firmenlogo nach Bedarf hinzu.

Der Eigentümer der SharePoint Online-Website muss der Azure AD-Anwendung Schreibberechtigungen erteilen. Es gibt mehrere Methoden, um der Azure AD-Anwendung SharePoint-Site-Berechtigungen zu erteilen. Am einfachsten ist es, die Berechtigung mit PnP PowerShell zu erteilen. Um die Berechtigung zu erteilen, benötigt der SharePoint-Besitzer die App-ID für die Azure-Anwendungsregistrierung und die Website-URL.

Bitte beachten Sie, dass die hier beschriebene PnP-Methode Powershell Version v7 erfordert (sie wurde speziell mit 7.4.5 erstellt). Diese Anweisungen sind möglicherweise nicht abwärtskompatibel mit früheren Versionen von Powershell.

Zusätzlich zur Verwendung von PnP PowerShell haben wir eine SharePoint-Webpart verfügbar die einer SharePoint-Website eine App hinzufügt, die zum Erteilen von Berechtigungen verwendet werden kann.

Um die PnP-PowerShell-Cmdlets auszuführen, müssen Sie PnP-PowerShell installieren und die folgenden Befehle ausführen (unter Verwendung Ihrer eigenen SharePoint-Website-URL):

- Laden Sie das PnP PowerShell-Modul herunter und installieren Sie es, indem Sie Folgendes ausführen: Install-Module PnP.PowerShell

- Erstellen Sie eine Azure-App, um PNP Powershell mit einem interaktiven Login auszuführen:Register-PnPEntraIDAppForInteractiveLogin -ApplicationName “MWDPnP ” -Tenant [IhrTenant].onmicrosoft.com -Interactive

(Der Anwendungsname ist eine Bezeichnung. Sie können ihn entsprechend Ihrer Umgebung ändern.)

Sie können diese Anwendung nach Abschluss dieses Vorgangs entfernen.Nach Eingabe dieses Befehls wird ein Browserfenster angezeigt, in dem Sie aufgefordert werden, sich bei Azure anzumelden, um eine Azure-Anwendung zu erstellen. Möglicherweise werden Sie aufgefordert, sich mehr als einmal anzumelden. Nachfolgende Popups können angezeigt werden, in denen Sie aufgefordert werden, der Anwendung zuzustimmen.

Diese Anwendung erleichtert die Kommunikation zwischen PowerShell und Ihrer SharePoint-Site. Weitere Informationen finden Sie in diesem Dokument: https://pnp.github.io/powershell/articles/registerapplication.htmlSobald die Anwendung erstellt ist, wird eine AppID der neu erstellten Azure-Anwendung angezeigt. Bitte notieren Sie sich diese, da wir sie im nächsten Befehl benötigen.

- Stellen Sie eine Verbindung zum SharePoint Online Admin Center Ihres Mandanten her und melden Sie sich mit einem Konto mit Eigentümerberechtigungen auf der SharePoint-Site an: Connect-PnPOnline -Url https://yoursubdomain.sharepoint.com/site/yoursitename -Interactive -Clientid xxxxxxxxxxxxxxxxxxxxx

(Ersetzen Sie die URL https://yoursubdomain.sharepoint.com… durch Ihre URL und Site, die Sie zu Beginn dieses Vorgangs erstellt haben.)

(Ersetzen Sie Clientid xxxxxxxxxxxxxxxxxxxxx durch die GUID aus dem vorherigen Befehl zum Erstellen der App MWDPNP.) - Gewähren Sie der Azure AD-Anwendung Schreibberechtigungen für die Site: Grant-PnPAzureADAppSitePermission -AppId [AppID der Anwendung, die wir zuvor registriert haben/MWD-Service] -DisplayName 'mwd-service' -Site 'https://wanpathdev.sharepoint.com/sites/MyWorkDriveEdit' -Berechtigungen Schreiben

(Ersetzen Sie die URL https://yoursubdomain.sharepoint.com… durch Ihre URL und Site, die Sie zu Beginn dieses Vorgangs erstellt haben.)

Schritt 4: Konfiguration des MyWorkDrive-Servers

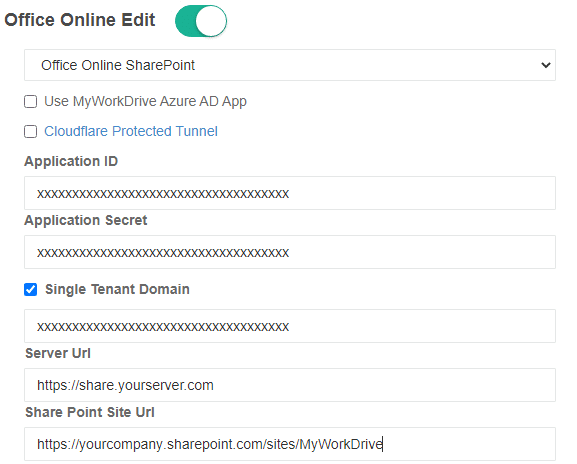

Fügen Sie die Werte der Azure AD-Anwendungs-ID, des Geheimnisses, der Einzelmandantendomänen-ID, Ihrer Server-URL und schließlich Ihrer SharePoint-Site-URL ein:

Die Office Online-Bearbeitung mithilfe der SharePoint-Website sollte jetzt zum Testen mit Ihrer benutzerdefinierten Azure AD-App-Registrierung bereit sein.

Prozess zum Sperren und Überwachen von Dateien

Wenn Dateien mit der SharePoint-Bearbeitungsoption geöffnet werden, werden sie auf dem MyWorkDrive-Server gesperrt und so eingestellt, dass sie die gemeinsame Bearbeitung ermöglichen. Wenn andere Benutzer dies wünschen, können sie die Datei in Office Online über den Browser mitbearbeiten. Benutzer herkömmlicher zugeordneter Laufwerke oder lokaler Büros erhalten eine Dateisperrmeldung, während der Benutzer die Datei zur Bearbeitung in Office Online SharePoint Edit geöffnet hat.

Der MyWorkDrive-Server überwacht Dateien jede Minute auf Änderungen. Wenn Änderungen gefunden werden, werden diese in die Windows-Dateifreigabe kopiert. Wenn keine Änderungen gefunden werden, versucht MyWorkDrive festzustellen, ob der Benutzer die Bearbeitung abgeschlossen hat. Wenn der Benutzer die Browser-Registerkarte schließt, wird die Datei sofort aus SharePoint entfernt, nachdem die Änderungen über MyWorkDrive zurück in die Windows-Dateifreigabe kopiert wurden. Wenn die Kommunikation verloren geht, versucht MyWorkDrive, die Datei zu entfernen, bis sie auf SharePoint entsperrt wird.

MyWorkDrive versucht, den Browser-Tab des Benutzers zu schließen, wenn keine Änderungen am Dokument vorgenommen werden, die die Gesamteinstellung für das Leerlaufzeitlimit überschreiten.

Sitzungs-Timeout-Einstellungen

Um zu verhindern, dass Benutzer Leerlaufdateien für die Co-Bearbeitung offen halten, möchten Kunden möglicherweise Zeitüberschreitungseinstellungen für den Leerlauf festlegen https://docs.microsoft.com/en-us/sharepoint/sign-out-inactive-users.

- Die Richtlinie gilt für den gesamten Mandanten und kann nicht auf Benutzer/Benutzer oder SharePoint-Websites beschränkt werden.

- Es werden keine Benutzer abgemeldet, die sich auf verwalteten Geräten befinden oder während der Anmeldung „Angemeldet bleiben“ auswählen (Es werden keine Benutzer abgemeldet, die sich auf verwalteten Geräten befinden oder während der Anmeldung „Angemeldet bleiben“ auswählen).

Es können auch Richtlinien für bedingten Zugriff verwendet werden https://docs.microsoft.com/en-us/azure/active-directory/active-directory-conditional-access-technical-reference#cloud-apps-assignments.