¿Cómo podemos ayudarle hoy?

Opciones de almacenamiento de archivos de Azure

Descripción general

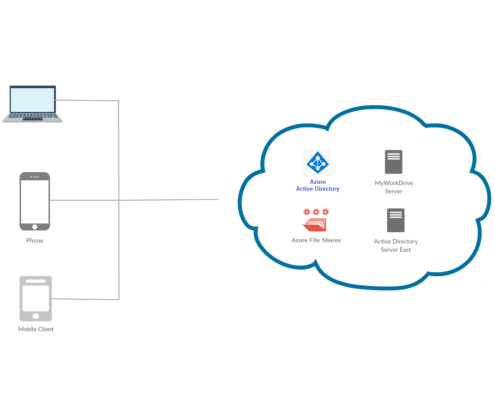

MyWorkDrive Server 7 o superior admite la conexión a Azure File Shares y Azure Blob Storage a través de Rest API con autenticación de Azure AD (Entra ID). Azure Storage normalmente se implementa junto con una máquina virtual MyWorkDrive implementada en Azure.

Con Azure Storage, solo se cobra el espacio de almacenamiento utilizado para los recursos compartidos de archivos estándar, en lugar del límite asignado. El precio de los archivos compartidos premium se basa en GiB aprovisionado e incluye todos los costos de transacción. Puede configurar su almacenamiento de Azure según su tamaño de almacenamiento, IOPS y requisitos de rendimiento.

Contenido

- Descripción general

- Cuadrícula de comparación

- Recursos compartidos de archivos de Azure/API Rest: ID de entrada/Identidad administrada (recomendado)

- Recursos compartidos de archivos de Azure/API Rest: ID de entrada

- Recursos compartidos de archivos de Azure/API Rest: cadena de conexión

- Azure Blob Storage/Rest API: ID de entrada con Datalake

- Azure Blob Storage /Rest API: cadena de conexión

- Recursos compartidos de archivos de Azure/SMB

- Autenticación de directorio activo

- Recursos compartidos de archivos de Azure Active Directory MyWorkDrive Pasos de configuración

- requisitos previos

- Crear cuenta de almacenamiento

- Crear recurso compartido de archivos

- Unirse a la cuenta de Azure Storage a Active Directory

- Habilitar la integración de Active Directory de Azure Files

- Asignar permisos para compartir

- Asignar permisos NTFS

- Instalar el servidor MyWorkDrive

- Habilite opcionalmente el inicio de sesión único de MyWorkDrive Azure AD

- Recursos compartidos de archivos de Azure Active Directory MyWorkDrive Pasos de configuración

- Autenticación de directorio activo

Cuadrícula de comparación

A continuación se encuentra una cuadrícula de comparación de las opciones de Azure Storage compatibles. Para obtener la máxima seguridad, funcionalidad y rendimiento, recomendamos implementar una máquina virtual de Azure con identidad administrada y permisos otorgados para Azure File Shares para permisos de nivel de archivos compartidos o Azure Blob Storage con DataLake V2/espacio de nombres jerárquico habilitado para archivos ACL de estilo NTFS y permisos de nivel de carpeta integrados. con EntraID.

El almacenamiento de recursos compartidos de archivos de Azure al que se accede en el contexto de la identidad administrada de la máquina virtual de MyWorkDrive Server en Azure proporciona el mayor nivel de seguridad (no se almacena información de autenticación en la configuración de MyWorkDrive Server cuando se usa la identidad administrada) y permite una funcionalidad completa, incluido el uso compartido de archivos externos. Esta opción requiere que MyWorkDrive Server esté ubicado en Azure con identidad administrada por el sistema habilitada. Además, se debe otorgar la identidad administrada de la máquina virtual de Azure”Derechos del colaborador privilegiado de datos de archivos de almacenamiento.

Empezar por crear una cuenta de Azure Storage y un recurso compartido de archivos de Azure en Azure, luego otorgue la máquina virtual basada en Azure MyWorkDrive "Derechos del colaborador privilegiado de datos de archivos de almacenamiento.

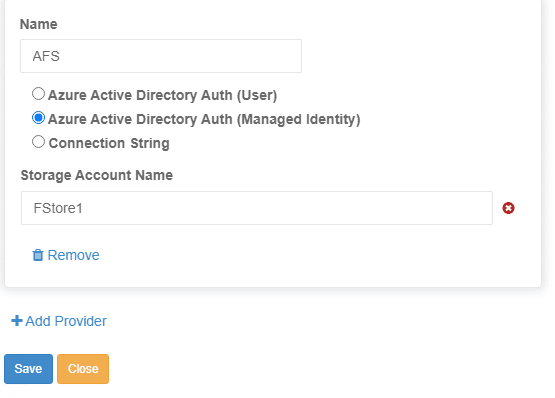

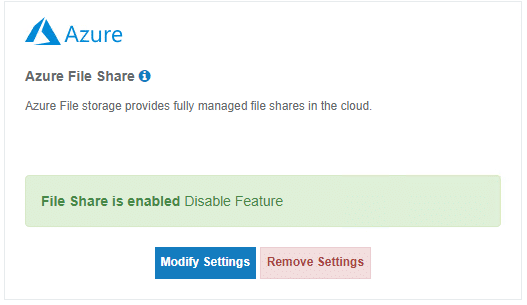

Una vez establecidos estos requisitos previos, simplemente agregue la cuenta de almacenamiento de Azure y el recurso compartido de archivos al panel de administración de MyWorkDrive Server en Integraciones – Recursos compartidos de archivos de Azure:

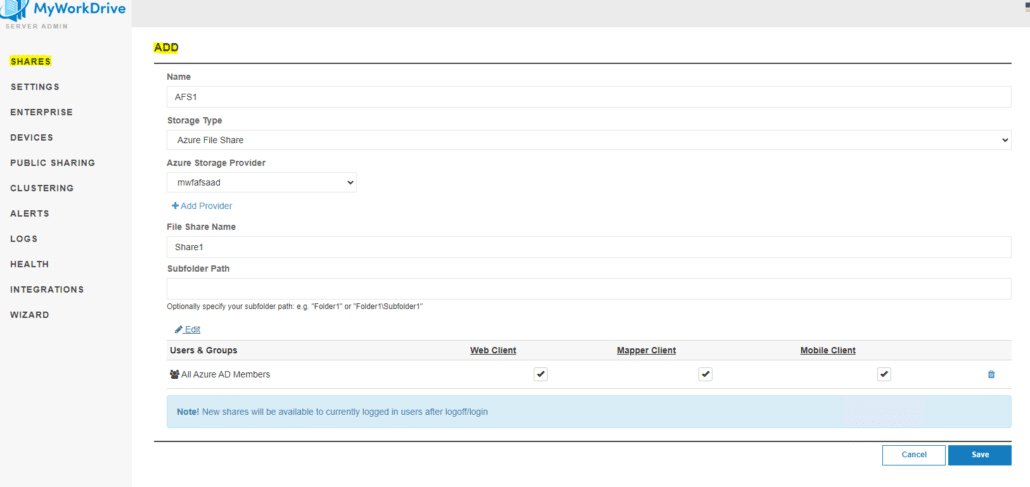

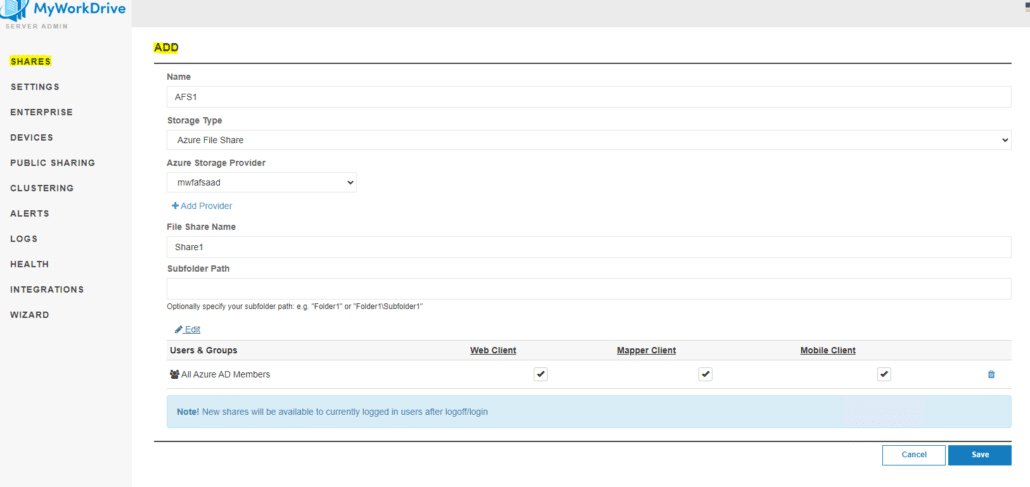

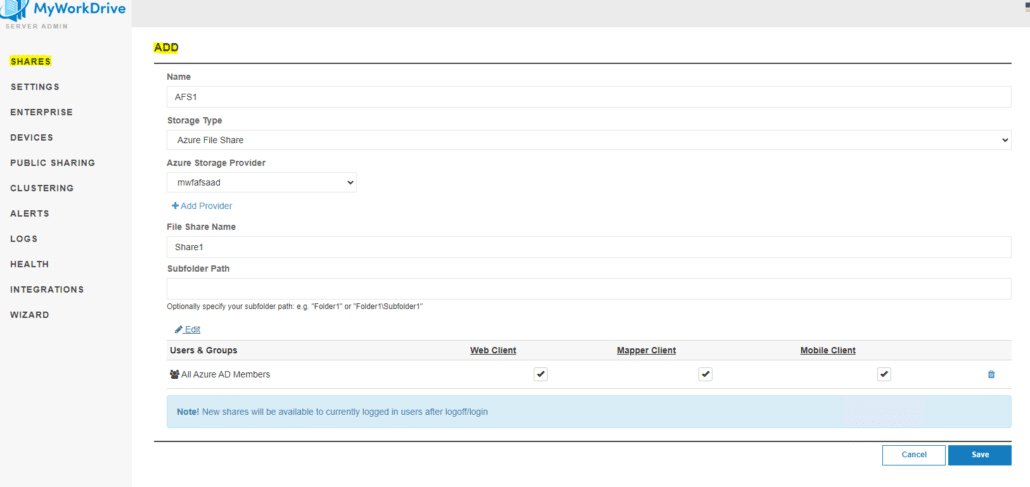

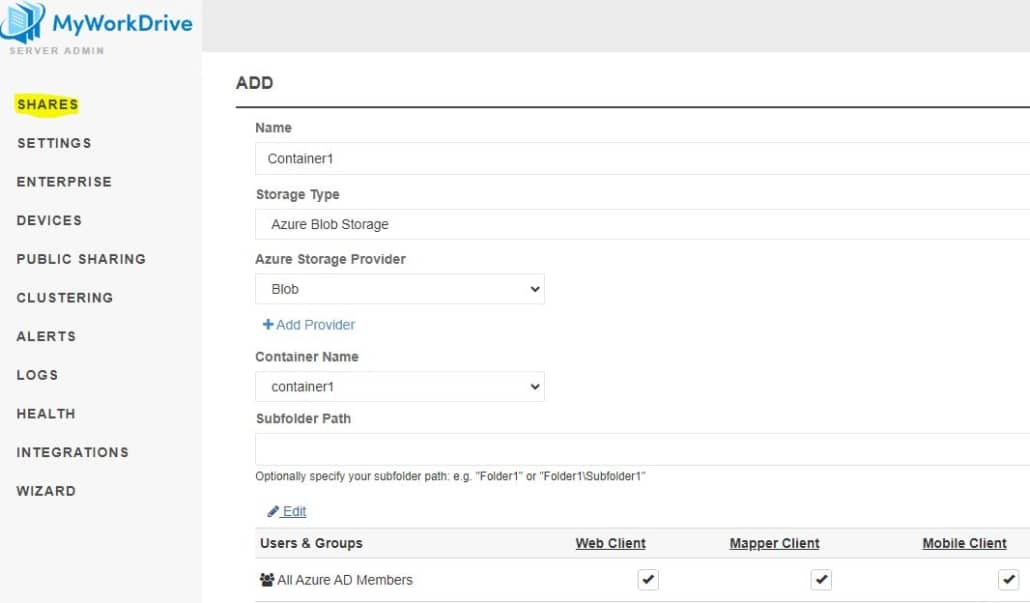

Finalmente, una vez que se agrega Azure Storage a las integraciones, agregue un recurso compartido usando ese almacenamiento y otorgue permisos a los usuarios de Entra ID para acceder a él (si prefiere otorgar permisos a todos los usuarios de Entra ID o a todos los invitados de Azure AD/Entra para el recurso compartido, puede use nuestros grupos predeterminados "Todos los invitados de Azure AD" o "Todos los miembros de Azure AD" en lugar de asignar usuarios individuales o grupos personalizados).

Almacenamiento de recursos compartidos de archivos de Azure al que se accede en el contexto del Entra ID del usuario. Azure proporciona una forma sencilla de acceder a recursos compartidos de archivos de Azure sin necesidad de que MyWorkDrive Server esté ubicado en Azure como una máquina virtual. Con esta opción, el uso compartido externo de archivos no está disponible ya que el servidor MyWorkDrive no almacena ninguna credencial de usuario ni tiene acceso de identidad administrado. Con esta opción se deben otorgar los usuarios/grupos de Entra ID “Derechos del colaborador privilegiado de datos de archivos de almacenamiento para poder tener derechos de modificación (agregar, cambiar, eliminar) en el recurso compartido.

Empezar por crear una cuenta de Azure Storage y un recurso compartido de archivos de Azure en Azure, luego otorgar usuarios y grupos de Entra ID "Derechos del colaborador privilegiado de datos de archivos de almacenamiento en el recurso compartido de archivos de Azure.

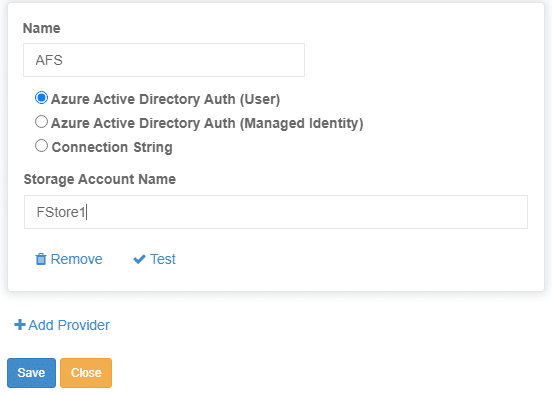

Una vez establecidos estos requisitos previos, simplemente agregue la cuenta de almacenamiento de Azure y el recurso compartido de archivos al panel de administración de MyWorkDrive Server en Integraciones – Recursos compartidos de archivos de Azure:

Finalmente, una vez que se agrega Azure Storage a las integraciones, agregue un recurso compartido usando ese almacenamiento y otorgue permisos a los usuarios de Entra ID para acceder a él (si prefiere otorgar permisos a todos los usuarios de Entra ID o a todos los invitados de Azure AD/Entra para el recurso compartido, puede utilice nuestros grupos predeterminados "Todos los invitados de Azure AD" o "Todos los miembros de Azure AD" en lugar de asignar usuarios individuales o grupos personalizados.

El almacenamiento de recursos compartidos de archivos de Azure al que se accede mediante la cadena de conexión de almacenamiento proporciona una forma más sencilla de agregar conectividad a un servidor MyWorkDrive a Azure File Shares a través de Rest API. Cuando se utiliza la cadena de conexión de Azure Storage, no es necesario que el servidor MyWorkDrive esté ubicado en Azure (sin embargo, el rendimiento se verá afectado según la conectividad de red entre Azure y el servidor MyWorkDrive). Además, una copia cifrada de la cadena de conexión de la cuenta de Azure Storage se almacena en el servidor MyWorkDrive, a diferencia de la opción de identidad administrada donde no se almacena nada en el servidor MyWorkDrive.

Empezar por crear una cuenta de Azure Storage y un recurso compartido de archivos de Azure en Azure.

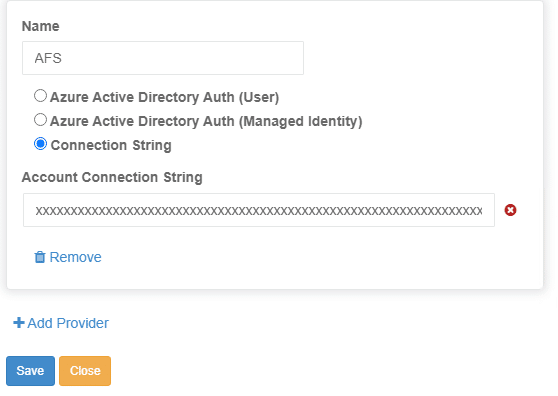

Una vez creada la cuenta de Azure File Share and Storage, simplemente agregue la cuenta de Azure Storage y el archivo compartido al panel de administración de MyWorkDrive Server en Integraciones – Azure File Shares:

Finalmente, una vez que Azure Storage se agregue a las integraciones, agregue un recurso compartido usando ese almacenamiento y otorgue permisos a los usuarios o grupos de Entra ID para acceder a él (si prefiere otorgar permisos a todos los usuarios de Entra ID o a todos los invitados de Azure AD/Entra para el recurso compartido, puede utilizar nuestros grupos predeterminados "Todos los invitados de Azure AD" o "Todos los miembros de Azure AD" en lugar de asignar usuarios individuales o grupos personalizados).

Azure Blob Storage/Rest API: ID de entrada con Datalake

Azure Blob Storage/Rest API con Datalake tiene la ventaja adicional de admitir permisos a nivel de archivos y carpetas, además de los usuarios/grupos de Entra ID configurados en MyWorkDrive Server. Los permisos se deben establecer mediante Azure Storage Explorer y el espacio de nombres jerárquico debe estar habilitado. Además, se debe otorgar la identidad administrada de la máquina virtual de Azure”Derechos del colaborador de datos de Storage Blob para acceder correctamente a archivos y carpetas si se desea compartir archivos públicos.

Los archivos y carpetas en Azure Blob Storage se muestran según el usuario/grupo de Entra ID configurado en MyWorkDrive Server Share y se accede a ellos en el contexto del usuario de Entra ID. Esta opción proporciona una capa adicional de seguridad, ya que requiere que el usuario de Entra ID tenga permiso en el almacenamiento de blobs además de tener acceso al servidor MyWorkDrive.

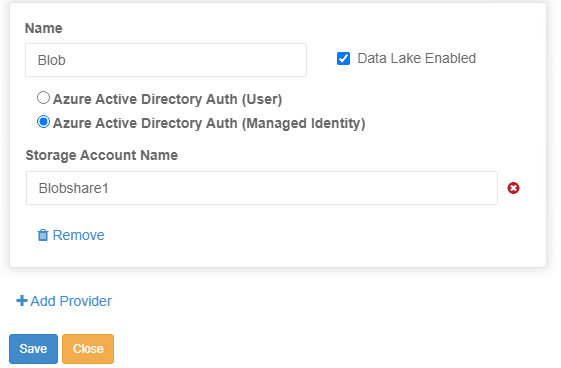

Empezar por creación de una cuenta de Azure Storage y Azure Blob Storage con Datalake, Gen2 y espacio de nombres jerárquico habilitado, luego otorgue la máquina virtual basada en Azure MyWorkDrive "Derechos del colaborador de datos de Storage Blob para acceder correctamente a archivos y carpetas si se desea compartir archivos públicos. Finalmente, conceder permisos individuales de usuarios/grupos de Entra ID para Azure Blob Storage mediante Azure Storage Explorer.

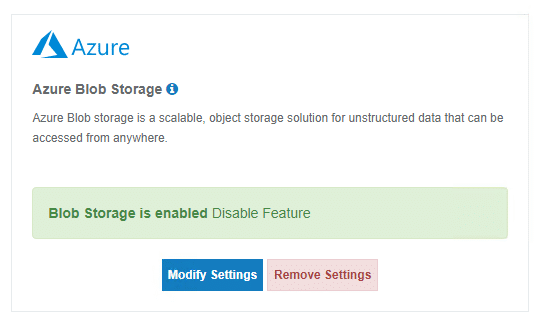

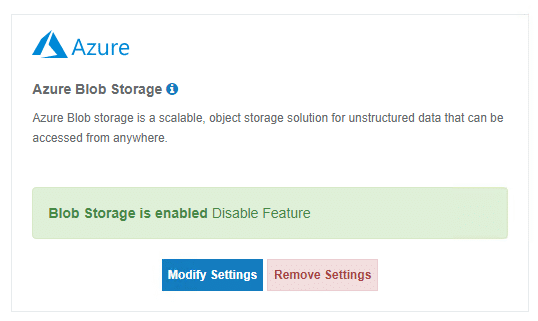

Una vez establecidos estos requisitos previos, simplemente agregue la cuenta de Azure Storage y el blob al panel de administración de MyWorkDrive Server en Integraciones – Azure Blob Storage:

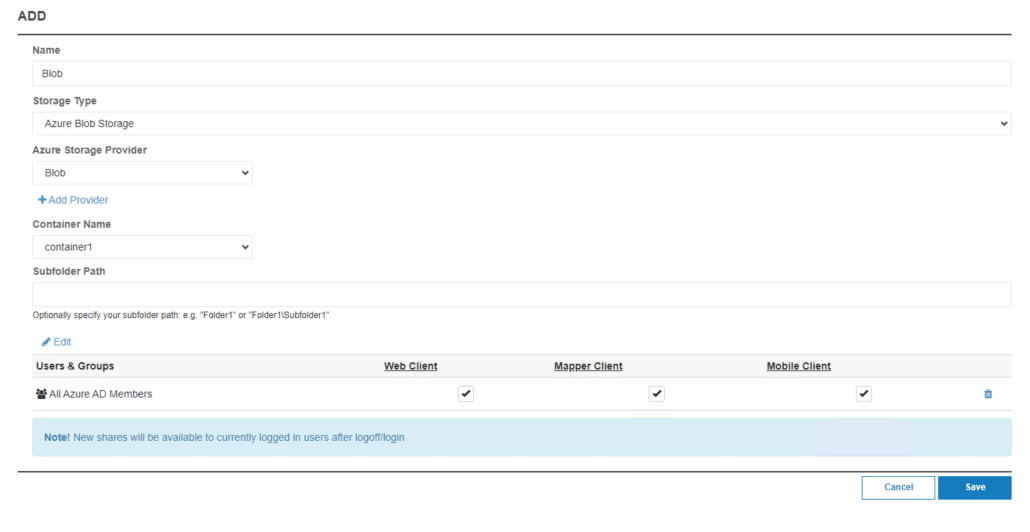

Finalmente, una vez que se agrega Azure Storage a las integraciones, agregue un recurso compartido usando ese almacenamiento y otorgue permisos a los usuarios de Entra ID para acceder a él (si prefiere otorgar permisos a todos los usuarios de Entra ID o a todos los invitados de Azure AD/Entra para el recurso compartido, puede utilice nuestros grupos predeterminados "Todos los invitados de Azure AD" o "Todos los miembros de Azure AD" en lugar de asignar usuarios individuales o grupos personalizados.

Azure Blob Storage /Rest API: cadena de conexión

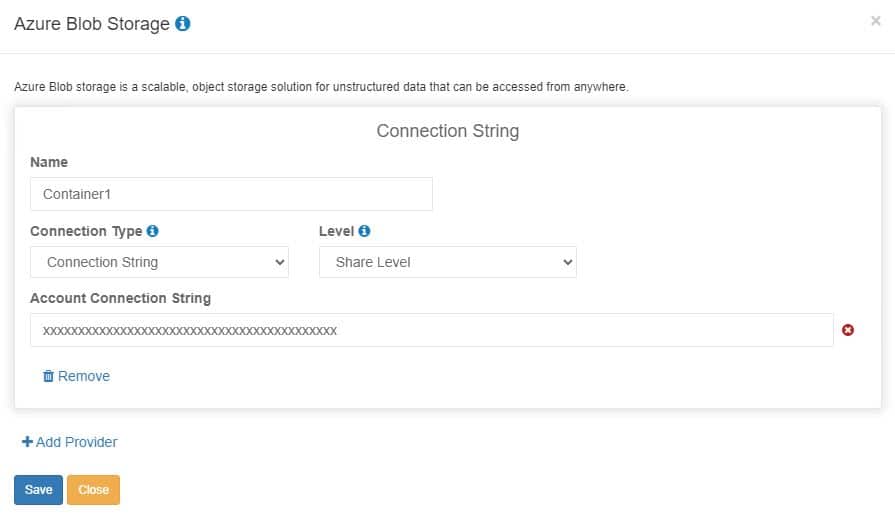

El almacenamiento de blobs de Azure al que se accede mediante la cadena de conexión de almacenamiento proporciona una forma más sencilla de agregar conectividad a un servidor MyWorkDrive a Azure Blob Storage a través de API Rest en el nivel de la cuenta de almacenamiento. Cuando se utiliza la cadena de conexión de Azure Storage, no es necesario que el servidor MyWorkDrive esté ubicado en Azure (sin embargo, el rendimiento se verá afectado según la conectividad de red entre Azure y el servidor MyWorkDrive). Además, una copia cifrada de la cadena de conexión de la cuenta de Azure Storage se almacena en el servidor MyWorkDrive, a diferencia de la opción de identidad administrada donde no se almacena nada en el servidor MyWorkDrive.

Empezar por creación de una cuenta de Azure Storage y un contenedor de blobs de Azure en Azure.

Una vez creada la cuenta de Azure Blob Container and Storage, simplemente agregue la cuenta de Azure Storage y el contenedor al panel de administración de MyWorkDrive Server en Integraciones – Azure Blob Storage con la cadena de conexión de la cuenta de almacenamiento:

Finalmente, una vez que Azure Storage se agregue a las integraciones, agregue un recurso compartido usando ese almacenamiento y otorgue permisos a los usuarios o grupos de Entra ID para acceder a él (si prefiere otorgar permisos a todos los usuarios de Entra ID o a todos los invitados de Azure AD/Entra para el recurso compartido, puede utilizar nuestros grupos predeterminados "Todos los invitados de Azure AD" o "Todos los miembros de Azure AD" en lugar de asignar usuarios individuales o grupos personalizados).

Los recursos compartidos de archivos MyWorkDrive a través del protocolo SMB también están disponibles como opción. Normalmente se utiliza cuando el servidor MyWorkDrive se implementa con Active Directory. La implementación mediante Azure File Shares/SMB afecta el rendimiento y la capacidad de respuesta y requiere almacenamiento Premium de Azure File Shares. Habilitar esta opción también requiere completar un conjunto de pasos complejos en Azure y mantener una infraestructura de dominio de Active Directory tradicional. Nuestra API Azure File Shares /Rest puede ser más adecuada para el almacenamiento de Azure File Share cuando se usa con el servidor MyWorkDrive en la mayoría de los casos.

Los recursos compartidos de archivos de Azure admiten la autenticación mediante Active Directory o mediante Azure File Sync. John Savill proporciona una descripción detallada de Autenticación de Azure Files mediante Active Directory aquí. En este artículo, presentamos los pasos para conectar archivos compartidos de Azure con MyWorkDrive alojado en Azure mediante la autenticación de Active Directory.

Autenticación de directorio activo

Integración de Azure Files Active Directory usando su propia Dominio de Active Directory administrado por usted, o usando Servicios de dominio de Azure AD es totalmente compatible con Azure. Lea más sobre los beneficios de Integración de Active Directory de Azure Files y sigue esto guía paso a paso para comenzar a integrar recursos compartidos de archivos de Azure con Azure AD Domain Services. Para integrar la autenticación de recursos compartidos de archivos de Azure con Active Directory local sigue estos pasos.

Con este método, los usuarios pueden iniciar sesión en recursos compartidos de archivos de Azure utilizando su nombre de usuario/contraseñas de AD DS existentes almacenados en Active Directory o sincronizados desde Azure AD a Azure AD Domain Services alojados por Azure. Los usuarios también pueden usar sus credenciales de Azure AD cuando se sincronizan desde AD DS y se combinan con Integración de inicio de sesión único/SAML de Azure AD de MyWorkDrive.

Para Active Directory en las instalaciones, los clientes pueden ejecutar y administrar sus propios servidores de Active Directory en Azure como una máquina virtual, o conectar una red de Azure a las instalaciones mediante un túnel VPN o Azure ExpressRoute. Para una autenticación más rápida, recomendamos colocar un controlador de dominio en Azure en la misma red que el servidor MyWorkDrive o usar Azure AD Domain Services.

MyWorkDrive ha actualizado nuestra Imagen de Azure MyWorkDrive en el mercado para permitirle unirse fácilmente a un dominio existente de Windows Active Directory. Esto acelera aún más el proceso de implementación.

Video de configuración de recursos compartidos de archivos de MyWorkDrive Azure.

requisitos previos

- Active Directory debe estar sincronizado con Azure AD (para configurar los permisos de uso compartido).

- Conectividad de red de Azure a un DC de AD (ya sea un DC que se ejecute en Azure o una conexión ExpresseRoute/VPN a un DC local) o que utilice Azure AD Domain Services.

- Servidor 2019 alojado en Azure con herramientas RSAT, unido a Active Directory (utilice este servidor para administrar recursos compartidos de archivos de Azure y agregarlos a su dominio/establecer permisos).

- Redes aceleradas habilitado en Azure Virtual Machine (no disponible con todos los tamaños de máquina, generalmente requiere una serie D con 2 o más vCPU)

- Grupos de ubicación de proximidad implementado para garantizar que los recursos informáticos estén ubicados físicamente juntos para un rendimiento óptimo.

- Pymes multicanal habilitado en AzureFiles, si su nivel de rendimiento lo admite.

- El nombre de la cuenta de almacenamiento de Azure no debe superar los 15 caracteres (requisito de nombre de equipo de Active Directory).

Crear cuenta de almacenamiento

Cree una cuenta de almacenamiento en un grupo de recursos en la misma cuenta de Azure que hospeda su Azure AD. Seleccione las opciones de rendimiento y redundancia requeridas.

Agregue un recurso compartido de archivos a su cuenta de almacenamiento configurando el nombre y la cuota del recurso compartido.

Unirse a la cuenta de Azure Storage a Active Directory

Antes de comenzar, Asigne una unidad usando la clave de la cuenta de almacenamiento: net use: “net use la letra de la unidad deseada: \\storage-account-name.file.core.windows.net\share-name storage-account-key/user :Azure\storage-account-name” de su servidor de Windows 2019 en Azure para asegurarse de que tiene conectividad de recursos compartidos de archivos SMB.

Habilitar la integración de Active Directory de Azure Files

Para el directorio activo local, Habilite la autenticación de Active Directory de Azure Files siguiendo los pasos descritos aquí. Nota: Los scripts se ejecutan mejor con PowerShell enviado con Server 2019, ya que requieren la instalación de componentes específicos como parte del proceso. La cuenta de Azure Storage se agregará como una cuenta de equipo.

Para Azure AD Domain Services, siga estos pasos para Habilite la autenticación de archivos de Azure con los servicios de dominio de Active Directory. En este caso, la cuenta de almacenamiento de Azure se agregará a Active Directory como cuenta de usuario.

Si está utilizando los servicios de dominio de Azure AD, asegúrese de que las cuentas de usuario creadas en Active Directory estén configuradas para que la contraseña no caduque. Si la contraseña caduca, los usuarios ya no tendrán acceso a los recursos compartidos de Azure Files a través de sus credenciales de AD y recibirán errores al iniciar sesión en MyWorkDrive (consulte el elemento 1 en la sección No se puede montar Azure Files con las credenciales de AD de Solución de problemas de conexión de archivos Azure de Microsoft). Necesitaras restablecer la contraseña y volver a sincronizar las claves de Kerberos.

Aunque asignaremos y usaremos permisos NTFS de Active Directory, los recursos compartidos de archivos de Azure actualmente requieren que los permisos también se establezcan en el nivel de recurso compartido usando cuentas de usuario o grupos sincronizados con Azure AD. Asignar permisos de uso compartido de identidad – Por ejemplo: "Archivo de almacenamiento de datos SMB Share Elevated Contributor" permite leer, escribir, eliminar y modificar.

Hay tres funciones integradas de Azure para otorgar permisos de nivel de recurso compartido a los usuarios:

- Almacenamiento de datos de archivos SMB Share Reader permite el acceso de lectura en recursos compartidos de archivos de Azure Storage a través de SMB.

- Colaborador compartido de SMB de datos de archivo de almacenamiento permite el acceso de lectura, escritura y eliminación en recursos compartidos de archivos de Azure Storage a través de SMB.

- Almacenamiento Archivo Datos SMB Compartir Colaborador elevado permite leer, escribir, eliminar y modificar las ACL de Windows en recursos compartidos de archivos de Azure Storage a través de SMB.

Es necesario configurar uno de estos permisos adicionales de recurso compartido de Azure AD además de los permisos NTFS de Active Directory independientemente de cualquier otro permiso de uso compartido de Azure AD que ya exista (por ejemplo, propietario). Tenga en cuenta que se pueden usar los grupos de Active Directory sincronizados desde el dominio local (Azure AD Connect excluye los grupos de seguridad integrados de la sincronización de directorios).

Microsoft ha habilitado una forma de asignar permisos para todos los usuarios en lugar de asignarlos usuario por usuario. Los detalles están disponibles en este Documentación de Microsoft actualizada

Asignar permisos NTFS

Usando la misma unidad asignada anteriormente con su clave de cuenta de almacenamiento, Agregue permisos NTFS para usuarios o grupos de Active Directory a la unidad asignada en los niveles de directorio compartido o deseado. Pruebe los nuevos permisos NTFS compartidos asignando una unidad a la dirección del punto final privado, por ejemplo, \\azure-file-share.file.core.windows.net\share.

Instalar el servidor MyWorkDrive

Usando un servidor nuevo o el Servidor 2019 ya unido a Active Directory en Azure, configurar el servidor MyWorkDrive como lo haría con cualquier servidor MyWorkDrive. Al agregar su primer recurso compartido, use la nueva ruta unc del recurso compartido de archivos de Azure como su ruta del recurso compartido de archivos: por ejemplo, \\azure-file-share.file.core.windows.net\share.

Habilite opcionalmente el inicio de sesión único de MyWorkDrive Azure AD

Si los usuarios están sincronizados desde Active Directory (AD DS) a Azure AD, los usuarios pueden iniciar sesión usando el inicio de sesión único con sus credenciales de Azure AD usando nuestro MyWorkDrive Azure AD SAML/Integración de inicio de sesión único después permitiendo la delegación del objeto de equipo compartido de archivos de Azure en Active Directory (cuando se agregan recursos compartidos de archivos de Azure a Active Directory, se crea un objeto de cuenta de equipo correspondiente).

*MyWorkDrive no está afiliado, asociado, autorizado, respaldado ni conectado oficialmente de ninguna manera con Microsoft Azure. Todos los nombres de productos y empresas son marcas comerciales™ o marcas comerciales registradas® de sus respectivos propietarios. El uso de ellos no implica ninguna afiliación o respaldo por parte de ellos.