¿Cómo podemos ayudarle hoy?

Introducción a MyWorkDrive versión 7 con Entra ID Identity y Azure Storage

Instale MyWorkDrive Server versión 7 en un servidor nuevo/limpio. No se admite la actualización de un servidor MyWorkDrive existente para migrar de Active Directory a la autenticación de Azure AD/Entra ID.. Le recomendamos encarecidamente que utilice cuentas de almacenamiento nuevas o de prueba para evitar poner en riesgo los datos existentes.

Notará que en algunos casos en nuestros artículos y en el software Versión 7 al que hacemos referencia Azure AD, y en algunos casos Entra ID, estamos en proceso de actualización general a Entra ID, trátelos como sinónimos en nuestra documentación y en el software.

Contenido [esconder]

- ¿Qué hay de nuevo en la versión 7?

- Ventajas

- Requisitos

- Descargas

- Cambios significativos

- Opciones de almacenamiento de Azure: se buscan comentarios

- El proceso de aprovisionamiento de almacenamiento

- Clientes apoyados

- Una nota importante sobre la arquitectura de red y la latencia

- Actualización de servidores MyWorkDrive existentes

- Funciones no admitidas en la versión 7 con autenticación de ID de Entra

- Problemas conocidos

¿Qué hay de nuevo en la versión 7?

- La opción de utilizar el uso de Entra ID (Azure AD) como identidad en lugar de Active Directory en un servidor unido a un dominio. Vea nuestro artículo sobre el uso de Entra ID para la identidad.

- Usar conexiones API a Azure Storage (Azure Files, Azure Blob) en lugar de SMB, cuando se usa la identidad Entra ID. Vea nuestro artículo detallado sobre almacenamiento de Azure para comparaciones y opciones de configuración

- Usar una cuenta con nombre (también conocida como cuenta de servicio) para conexiones a SMB Storage cuando se usa la identidad Entra ID. Vea nuestro artículo detallado sobre almacenamiento local/SMB para detalles

- La opción de usar Azure Files a través de una cadena de conexión cuando se usa Active Directory para identidad.

Ventajas

- MyWorkDrive versión 7 ofrece la opción de usar Entra ID en lugar de Active Directory, para clientes que tienen usuarios en Entra ID.

- MyWorkDrive permite el acceso a Azure Storage a través de API cuando se usa Entra ID para la identidad, eliminando la latencia en las conexiones SMB a Azure Files. Esto permite niveles de rendimiento de almacenamiento más bajos con una mejora en el rendimiento.

Requisitos

- Un servidor Windows: puede ser físico o virtual, local o en la nube. La diferencia clave es que el servidor no necesita estar unido a un dominio (puede que lo esté, pero estar unido a un dominio no es un requisito y Active Directory no se utiliza cuando se utiliza la identidad Entra ID).

- Cuentas de usuario en Entra ID (no requiere licencias P1 o P2)

- Para usar recursos compartidos de Azure Storage, debe tener una cuenta de Azure Storage (es posible que ya tenga cuentas de almacenamiento en las que pueda crear recursos compartidos para conectarse, o se puede crear una cuenta de almacenamiento y un recurso compartido de archivos de Azure como parte del proceso de configuración).

MyWorkDrive versión 7 admite Azure File Shares y Azure Blob Storage, con conexiones a través de identidad administrada con Entra ID Auth, Entra ID o cadena de conexión. - Acceso administrativo a Azure con la capacidad de agregar registros de aplicaciones y editar permisos de API (u otorgar acceso a aplicaciones para completar el proceso por usted).

Descargas

Contacto sales@myworkdrive.com si necesita claves de prueba adicionales o activaciones de claves de licencia existentes para entornos de prueba. La descarga del servidor requiere un inicio de sesión o una cuenta de prueba para descargar. Haga clic en los enlaces a continuación para comenzar.

Descarga del servidor versión 7

Regístrese o inicie sesión para descargar

Descarga de clientes de la versión 7

Para mejoras y correcciones, consulte nuestras notas de la versión: Servidor | Cliente Windows | Cliente MacOS

Cambios significativos

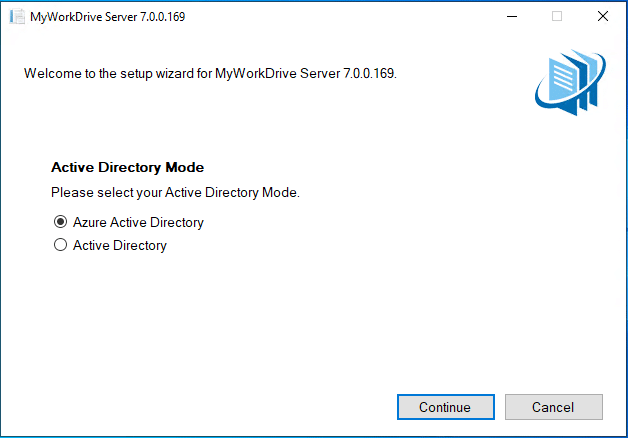

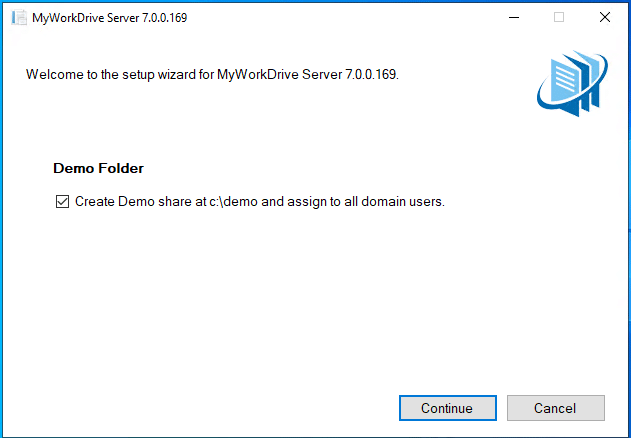

El instalador

Hay dos nuevos mensajes en el instalador. La primera es seleccionar entre Entra Id (Azure AD) o Active Directory para la identidad. Este es el único lugar donde puede realizar esta elección; una vez instalado, no puede cambiar de proveedor de identidad.

El segundo es instalar opcionalmente un recurso compartido de demostración. Esto es útil para verificar que MyWorkDrive esté funcionando correctamente sin necesidad de solucionar también los problemas de Azure Storage.

Una vez instalado, inicie sesión en Server Admin utilizando una cuenta del sistema local.

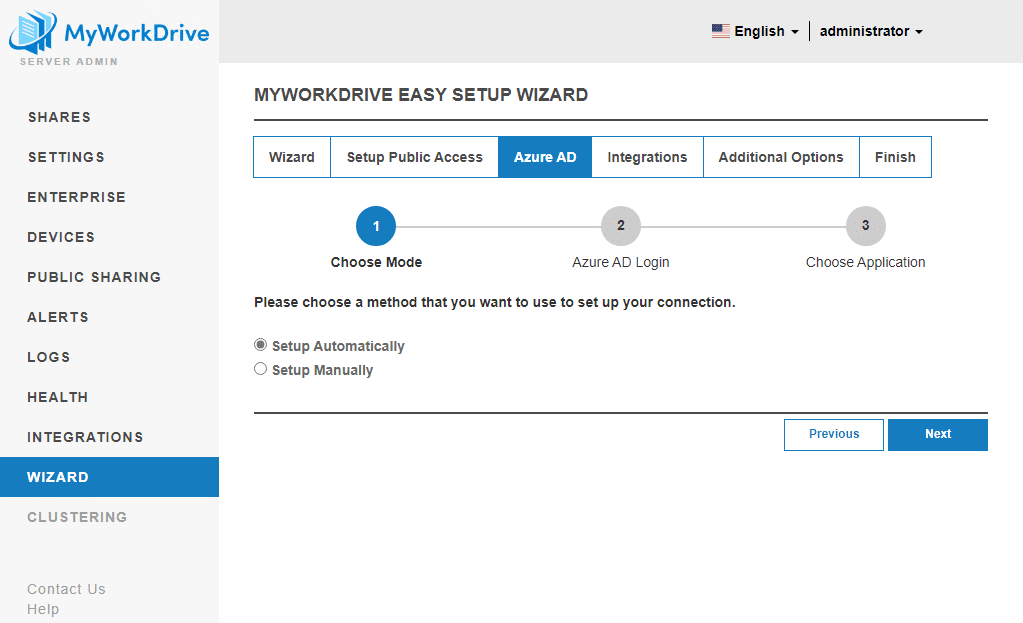

Actualizaciones del asistente de configuración del servidor

Esta sección incluye un recorrido por el proceso de configuración.

Nuestro asistente de configuración de servidor actualizado, que se inicia la primera vez que inicia sesión en un servidor limpio, lo guiará a través de los pasos necesarios para aprovisionar un servidor usando la autenticación de Entra ID y crear una conexión a Azure Storage.

Se conectará a Azure y utilizará nuestra aplicación alojada o creará una aplicación en su inquilino para conectarse. ID de entrada por la identidad. Esto elimina la necesidad de que usted aprovisione manualmente su propia aplicación en Azure para conectar su servidor MyWorkDrive a Entra ID (se admite la creación manual de su propia aplicación). consulte nuestro artículo de Entra ID).

Le ofrecerá crear un recurso compartido en Azure Files. Si no agrega uno, puedes crear uno más tarde.

Si elige crear su propia aplicación en su inquilino de Azure, el asistente le pedirá que la use para las tres opciones en Azure.

- Entra ID Identidad

- Acceso al almacenamiento (Azure, OneDrive, SharePoint)

- Edición en línea de Office

Después de configurar la conexión a Internet del servidor (elija Cloudflare si solo está probando, para que sea más fácil. Solo tenga en cuenta que debe permitir el puerto 7844 SALIENTE (no se requiere conexión entrante). También necesita 443 saliente a licensing.wanpath.net para licenciar y activar el servidor y 443 saliente a Azure).

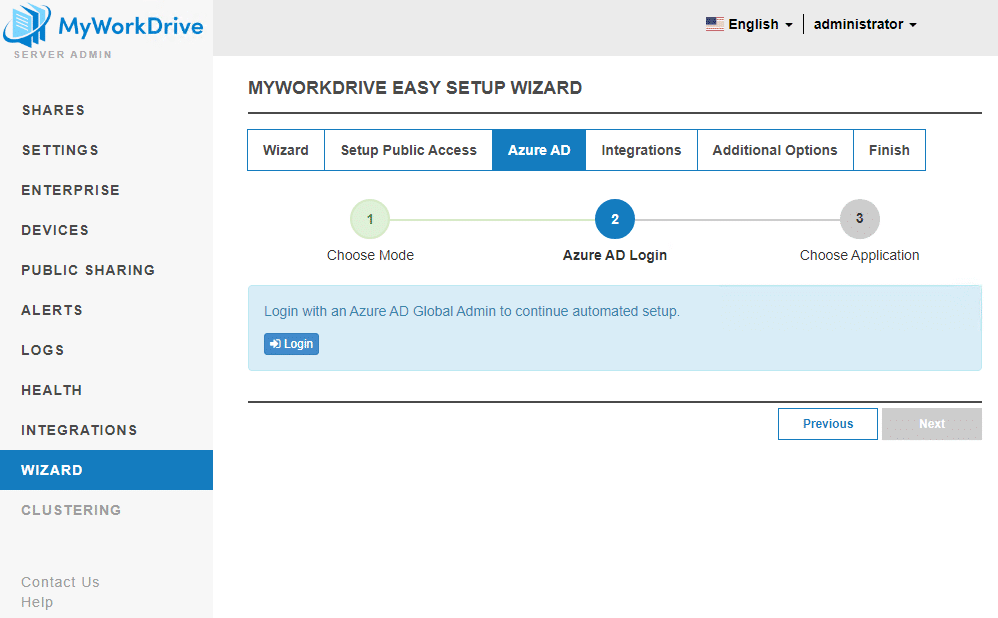

Luego, configurará su conexión a Azure para Entra ID. Manualmente requiere que configurar una aplicación en Azure e ingrese una clave/secreto. Sugerimos automático, que utiliza una aplicación alojada en MyWorkDrive.

A continuación, debe iniciar sesión en Azure como administrador de inquilinos. Haga clic en el enlace y siga las instrucciones para autenticarse en Azure y aprobar que la aplicación MyWorkDrive realice la configuración por usted.

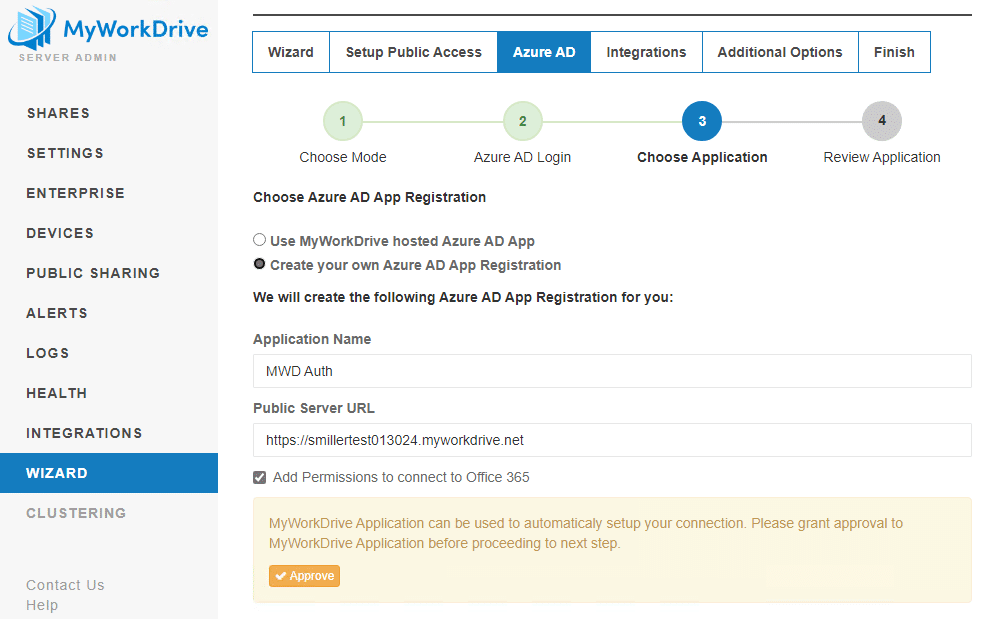

Sugerimos elegir el modelo “Crea tu propio Registro de App”. Nómbrelo con algo fácil de identificar en Registros de aplicaciones en caso de que necesite encontrarlo para realizar cambios más adelante (como la URL, si la cambia). Asegúrese de completar las indicaciones que se muestran en el asistente, como ésta que nos pide que aprobemos la aplicación que hemos creado.

Cuando complete el proceso de creación de aplicaciones para Entra ID, tendrá una aplicación en su inquilino de Azure a la que se conectará su servidor MyWorkDrive. No utilizará ningún recurso alojado en MyWorkDrive si utiliza la opción "Crear su propio registro de aplicación" que recomendamos.

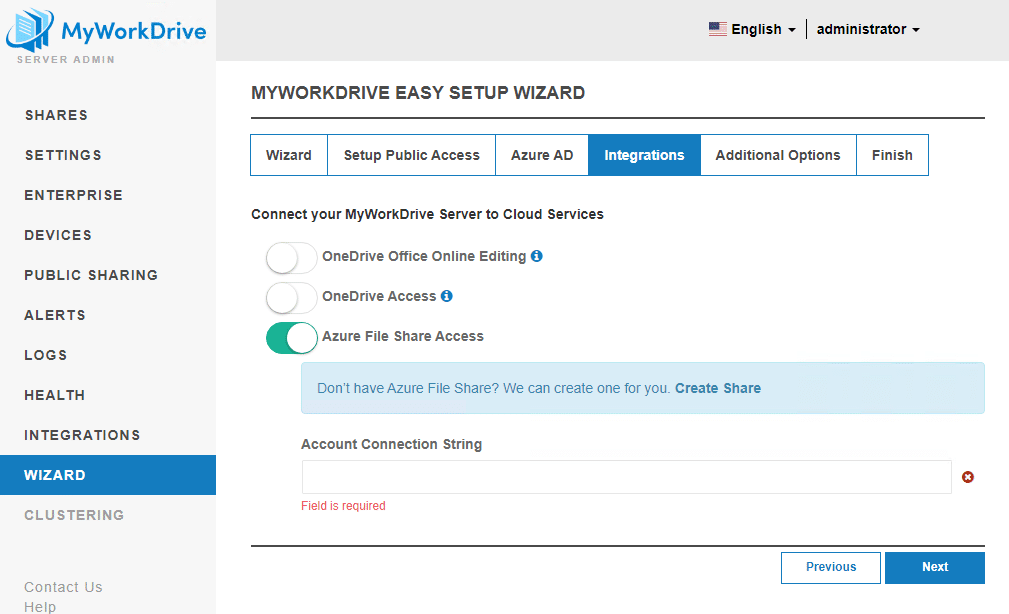

Lo siguiente en el asistente es el almacenamiento. El asistente le pedirá que conecte un recurso compartido de archivos de Azure. Utilice el enlace de creación para abrir una nueva ventana y crear un recurso compartido en su propio almacenamiento.

No se preocupe, solo le permite crear un recurso compartido con el método de cadena de conexión. Si desea configurar otro Azure Storage u otros tipos de recursos compartidos, puede hacerlo después del asistente.

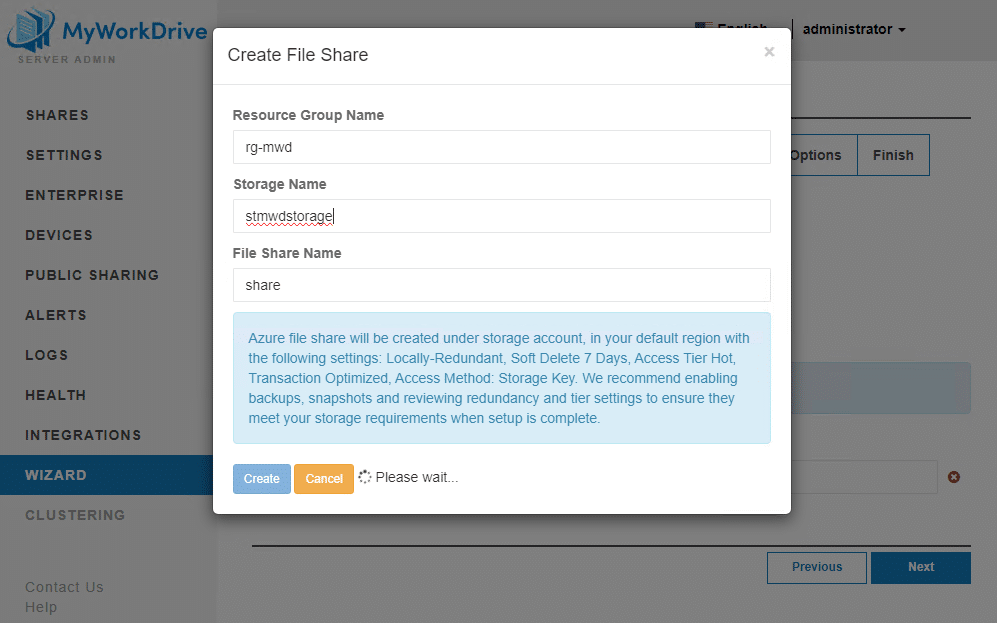

Ingrese valores para el grupo de recursos, el nombre del almacenamiento y el nombre del recurso compartido que podrá encontrar más adelante en Azure para realizar cambios. los prefijos rg- y st son los recomendados por Microsoft.

Tome nota de la información en el bloque azul sobre los valores de configuración. Estos recursos compartidos se crean/configuran con el mínimo y no están configurados con redundancia ni respaldo, por lo que no los ponga en producción sin realizar las actualizaciones adecuadas en Azure.

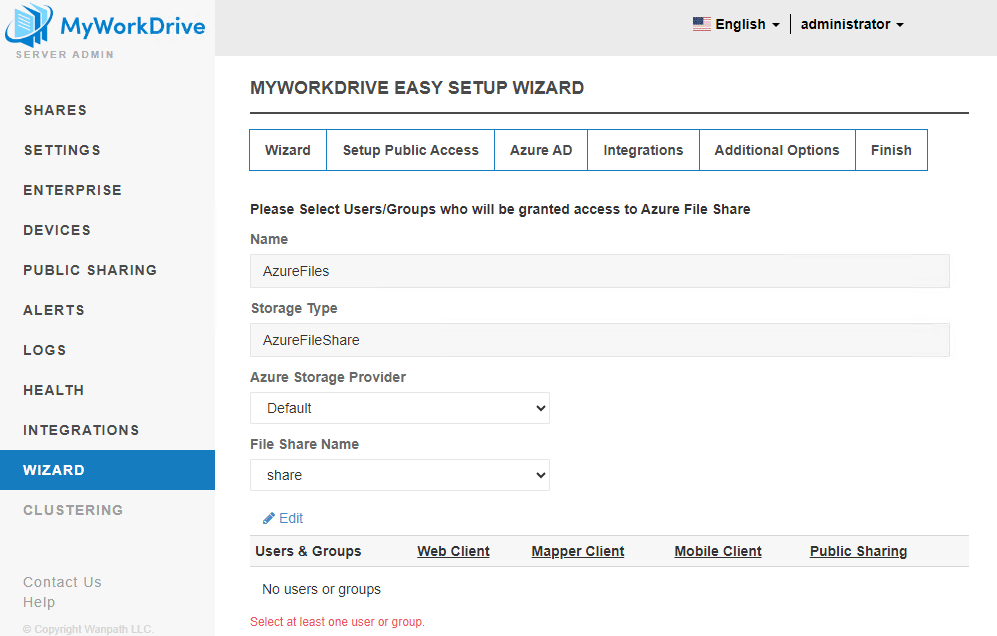

Después de crear el almacenamiento, es fundamental que utilice el botón Editar para asignar usuarios y grupos al recurso compartido (no podrá guardar ni continuar hasta que lo haga). Los permisos funcionan de manera diferente en MyWorkDrive versión 7 cuando se usa Entra ID, como se explica en esta sección vinculada.

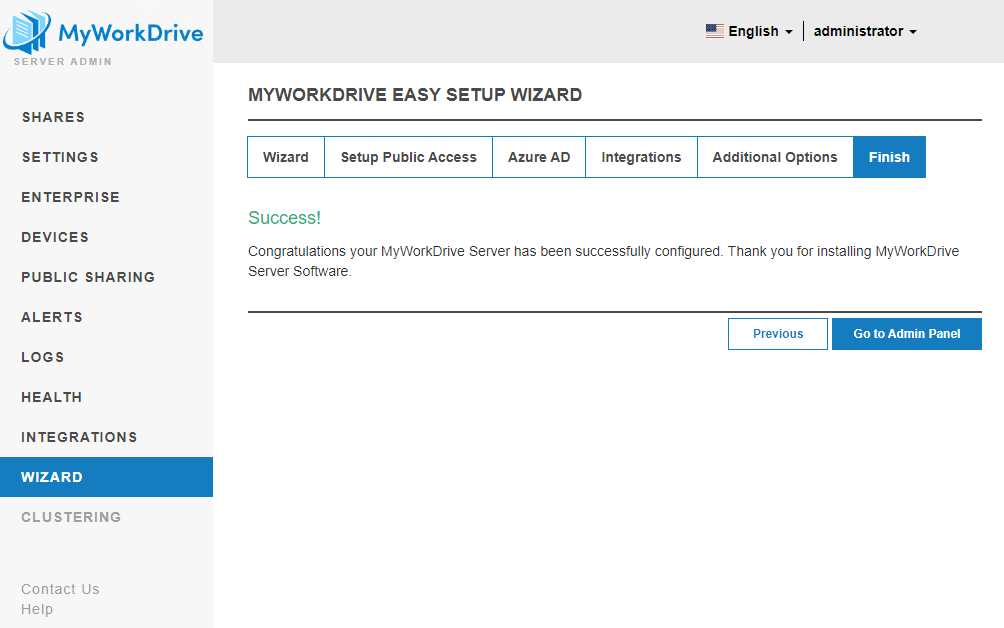

Ese es el último gran paso. ¡Hay algunas opciones adicionales y luego habrás completado el asistente!

En este punto deberías tener –

- Un servidor MyWorkDrive versión 7 instalado en Windows

- Publicado en una URL de Cloudflare (https://something.myworkdrive.net)

- Conectado a Entra ID para la identidad del usuario

- Con una demostración local y un recurso compartido de archivos de Azure

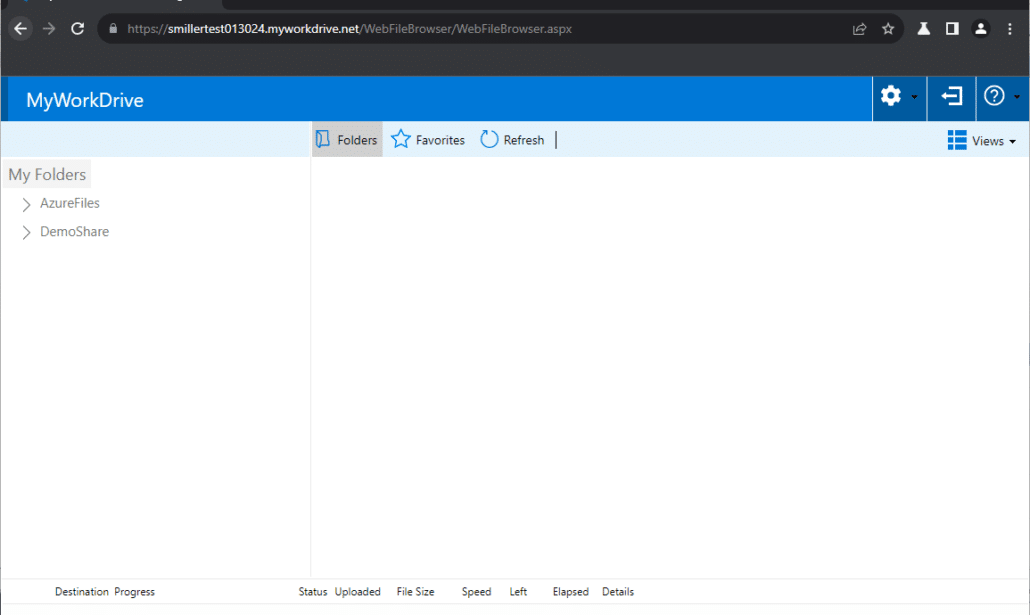

Cuando reciba el correo electrónico que confirma que su sitio está aprovisionado, abra su navegador favorito e inicie sesión con un usuario que tenga permiso para compartir.

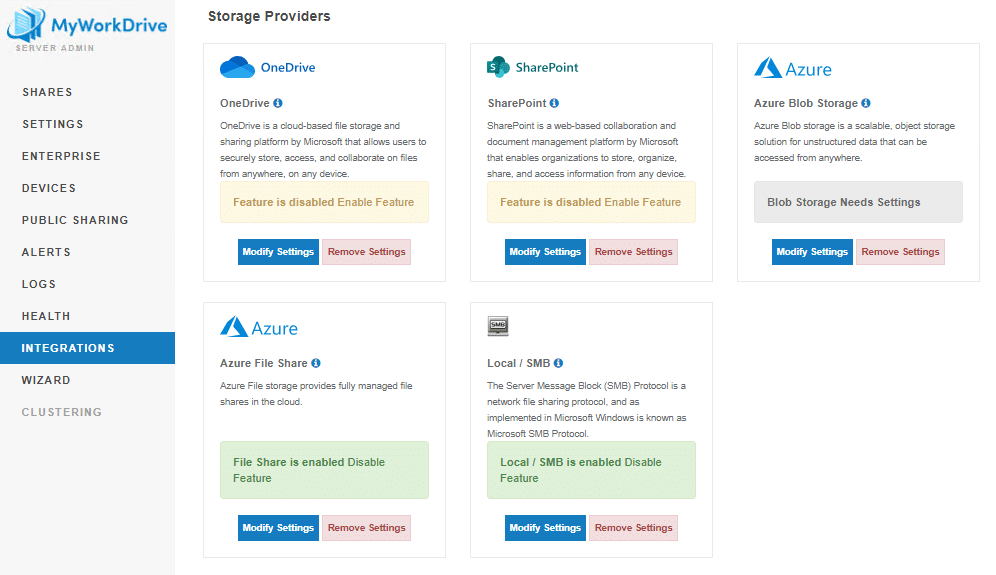

Almacenamiento en Integraciones.

Existen tres nuevos tipos de almacenamiento en Integraciones

Local/PYMES – para conectarse al almacenamiento SMB utilizando una cuenta de servicio/usuario designado. Los detalles están disponibles en este artículo.

Archivos de Azure – para conectarse a Azure File Shares. Detalles, aquí.

Mancha azur – para conectarse a Azure Blob. Detalles, aquí.

La identidad de Entra ID también es compatible con el almacenamiento de OneDrive y SharePoint.

Soporte para identidad administrada

La versión 7 es compatible Identidad administrada para servidores alojados en Azure. Esto le permite otorgarle a su servidor acceso a cuentas de almacenamiento sin la necesidad de almacenar credenciales, tokens o cadenas de conexión en el propio servidor.

Diferencias clave de almacenamiento

PyME con Entra ID

SMB recibe un trato diferente cuando se utiliza Entra Id desde un servidor de directorio activo unido a un dominio. Cuando se une al dominio, MyWorkDrive accede a los recursos compartidos de SMB en el contexto del usuario que ha iniciado sesión. Al usar Entra ID, usted define la cuenta de usuario que se debe usar para acceder a los recursos compartidos, de modo que todo el acceso se realiza como el usuario nombrado guardado en MyWorkDrive, no como los usuarios individuales que acceden.

Cuando se utiliza un servidor unido a un dominio con directorio activo, los permisos granulares en los recursos compartidos reflejan los permisos NTFS importados del recurso compartido SMB. Con la Versión 7, usted define los permisos granulares al crear recursos compartidos utilizando los usuarios y grupos en su ID de Entra.

Los permisos definirán a quién se le presenta el recurso compartido en el cliente MyWorkDrive (web, móvil, escritorio). Sus permisos provendrán de los permisos definidos en Azure o en el usuario de la cuenta de almacenamiento (smb).

Nuestro artículo sobre permisos granulares se actualiza con respecto a los cambios de la versión 7.

Hemos agregado dos grupos para facilitar el otorgamiento de acceso en escenarios de tipo "Toda la empresa".

Todos los miembros de Entra ID

Son todos los que tienen una cuenta de usuario miembro en Entra ID. No incluye Invitados ni otros tipos de usuarios.

Todos los invitados con ID de Entra

Estos son todos los que son invitados b2b de su inquilino.

El hecho de que puedan ver la participación en el cliente no significa necesariamente que tengan acceso. Su acceso subyacente puede estar restringido por sus permisos en Entra ID, su función en el recurso compartido/blob/contenedor o la cuenta de usuario definida en SMB.

Intercambio público

Public Sharing utiliza diferentes métodos para generar enlaces compartidos de los anteriores, como con Entra ID Identity, ya no tenemos permisos NTFS en los que confiar para el acceso. El uso compartido público no funciona con todos los métodos de conexión compartida.

El uso compartido público funciona con

- Compartir PYMES

- Compartir local

- OneDrive

- SharePoint

- Uso compartido de archivos de Azure, mediante cadena de conexión

- Azure File Share, usando Entra ID/identidad administrada

- Azure Blob, usando – Entra ID/Identidad administrada

- Azure Blob, usando una cadena de conexión

Los enlaces para compartir públicamente no estarán disponibles para

- Azure Blob usando Entra ID sin identidad administrada.

- Azure File Share usando Entra ID sin identidad administrada.

Opciones de almacenamiento de Azure: se buscan comentarios

En teoría, es posible admitir varias opciones de conexión a Azure File Shares y Azure Blob Storage.

- ID de entrada

- Identidad administrada (con Entra ID)

- Cadena de conexión

Los diferentes métodos de almacenamiento ofrecen diferentes opciones de seguridad.

La cadena de conexión otorga acceso completo a todos los usuarios a los que les permite acceder al recurso compartido (limitado con permisos granulares en el nivel del recurso compartido; no hay permisos a nivel de archivo/carpeta). Entonces parecen redundantes. Nos encantaría saber si tienes preferencia por uno sobre el otro (o por alguno de ellos, en absoluto)

Entra ID mueve el permiso al recurso compartido en sí (roles en Azure), por lo que no tendría una conexión al almacenamiento almacenado en MyWorkDrive (la clave/token/cadena está cifrada, pero aún almacenada). Con Entra ID, solo hay un nombre de cuenta de almacenamiento y un nombre compartido almacenados. Creemos que este es un enfoque preferido.

Una medida más segura es la identidad administrada con Entra ID: aquí es donde se otorga la función a la máquina virtual, no a los usuarios. Sin embargo, esto sólo funciona con máquinas virtuales alojadas en Azure. Si mantiene una máquina virtual local o en otro servicio en la nube, no podrá utilizar la identidad administrada.

Agradecemos sus comentarios sobre las opciones de conexión. Nuestro objetivo será ofrecer lo que los clientes quieren, equilibrando la seguridad y (con suerte) minimizando las opciones para reducir el control de calidad, el desarrollo y el soporte.

Hemos recortado algunas opciones; lo notarás nuestra guía de almacenamiento solo menciona Managed Identity para Blob y no menciona SAS. Estos cambios se basan en comentarios preliminares de los clientes e investigaciones de productos.

El proceso de aprovisionamiento de almacenamiento

Hay dos pasos para aprovisionar almacenamiento.

- Agregue una conexión de almacenamiento en Integraciones. Realizará una conexión a la cuenta de almacenamiento utilizando la configuración adecuada (Identidad administrada, Cadena de conexión, Autenticación de ID de Entra)

- Agregue la acción en acciones. Seleccionará la conexión de almacenamiento y luego definirá el recurso compartido/contenedor. En algunos casos, es posible que deba escribir el nombre del recurso compartido o contenedor de Azure Storage (ya que no siempre tenemos permiso para buscar el recurso compartido/contenedor). Asegúrate de escribirlo correctamente.

– Opcionalmente, puede establecer una subcarpeta específica del recurso compartido al aprovisionar el recurso compartido.

– Asegúrese de definir permisos para compartir, no hay ninguna función de importación con identidad de Entra ID.

Obtenga más información sobre el aprovisionamiento de recursos compartidos de Azure Storage aquí

Y acciones locales/PYMES, aquí

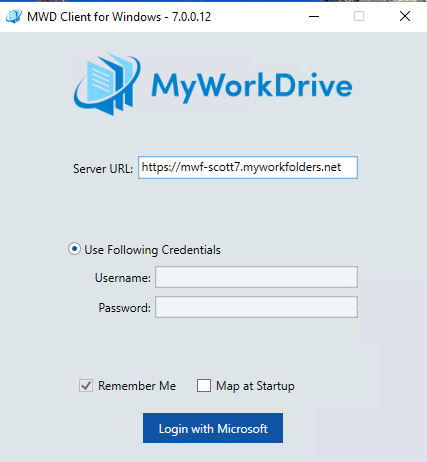

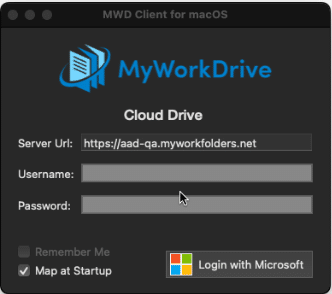

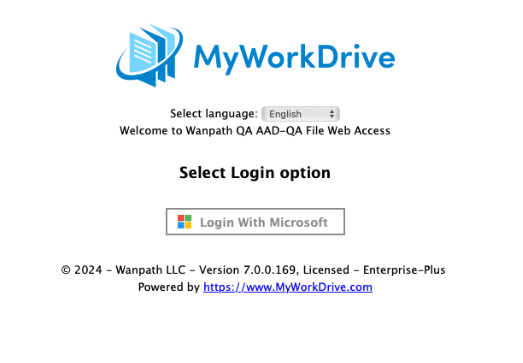

Clientes apoyados

La versión 7 de MyWorkDrive es compatible con versiones anteriores de los clientes cuando se utiliza Active Directory para la identidad del usuario. Requiere clientes de la versión 7 para la identidad de Entra ID. Se recomienda encarecidamente el uso de clientes de la versión 7 con cualquier configuración de servidor de la versión 7.

Hemos trabajado arduamente para mantener la experiencia del usuario consistente entre Active Directory y la identidad de Entra ID, y el almacenamiento de SMB y Azure.

Las diferencias clave -

El inicio de sesión inicial, después de la conexión en el cliente, presentará un mensaje para iniciar sesión con Microsoft. Una vez que el usuario hace clic, obtendrá un inicio de sesión de Entra ID similar al que tenía con SAML.

Si su recurso compartido utiliza Entra ID Auth para los permisos, el usuario verá parpadear una ventana de inicio de sesión secundaria que utiliza su sesión existente de Entra ID para autenticarse la primera vez que accede a un recurso compartido. Esto es lo mismo que la autenticación de OneDrive/SharePoint en la versión 6.4. En la mayoría de los casos, los usuarios no necesitarán interactuar con la ventana de inicio de sesión secundaria y es posible que ni siquiera lo noten.

Una nota importante sobre la arquitectura de red y la latencia

MyWorkDrive brindará la mejor experiencia de usuario cuando el servidor MyWorkDrive esté ubicado en la misma red que los archivos compartidos o el almacenamiento. La instalación remota de MyWorkDrive desde el almacenamiento agrega latencia, ya que el servidor MyWorkDrive tiene que recuperar archivos y directorios del almacenamiento antes de entregárselos al cliente (y viceversa al guardarlos). Tener el servidor MyWorkDrive local y usar almacenamiento en Azure o OneDrive/SharePoint dará como resultado una conexión más lenta que usar almacenamiento local local o mantener el servidor en Azure como una máquina virtual.

Es importante tener en cuenta que si utiliza Azure Storage, obtendrá el mejor rendimiento cuando ejecute MyWorkdrive en una máquina virtual en Azure, con una conexión local al almacenamiento (usando Redes aceleradas en la máquina virtual y Grupos de ubicación por proximidad).

MyWorkDrive funcionará para llegar a Azure Storage a través de Internet, pero los usuarios experimentarán un retraso en el acceso a archivos y directorios debido a la naturaleza del acceso en tiempo real de MyWorkDrive.

Actualización de servidores MyWorkDrive existentes

Es importante tener en cuenta que si actualiza un servidor existente que está unido a un dominio mediante Active Directory para la identidad, seguirá funcionando de esa manera y la opción de identidad de Entra ID y la mayoría de las funciones mencionadas anteriormente no estarán disponibles. No existe una ruta de actualización entre Active Directory en un servidor unido a un dominio y Entra ID para la identidad, debido a la forma en que se aprovisiona el almacenamiento y se otorga el acceso de los usuarios.

Para implementar un servidor MyWorkDrive usando Entra ID en un entorno que actualmente usa Active Directory, recomendamos implementar un nuevo servidor MyWorkDrive y configurarlo desde cero.

Las acciones se provisionan de forma diferente. Para recursos compartidos SMB, los permisos NTFS no se utilizan en el contexto del usuario; se utilizan en el contexto de una cuenta con nombre (cuenta de servicio) que usted configura con acceso. Los permisos no se pueden migrar.

Las nuevas opciones para el acceso con permisos utilizan elementos de Azure (cadena de conexión, ID de entrada nativo, identidad administrada), que no son opciones para los recursos compartidos SMB heredados.

SAML no es compatible, la autenticación mediante Entra ID se realiza de forma nativa. Como tal, Duo no se admite como una configuración separada (usted configuraría multifactor como parte del acceso condicional en Entra ID).

Funciones no admitidas en la versión 7 con autenticación de ID de Entra

Duo MFA (configurar con acceso condicional en Entra ID)

ADFS (se puede configurar en Entra ID como IDP)

Conexiones SAML (se pueden configurar otros IDP en Entra ID)

Acceso de usuario invitado a acciones (invitar a invitados B2B de forma nativa en Entra ID)

Búsqueda (la búsqueda de Windows no está disponible a través de SMB, dTSearch no indexa Azure Storage)

WebDav

Versión anterior

Carpetas de inicio de usuario de perfiles AD

Problemas conocidos

MyWorkDrive versión 7 está en producción. Por favor, infórmanos de cualquier error que encuentres. a través de nuestro servicio de asistencia.

Actualizado a partir de la versión de producción 7.0.1.4

- Las cargas grandes, de más de 1000 archivos o 1 GB de tamaño, pueden generar errores parciales durante la carga

(Esto se observa más comúnmente cuando MyWorkDrive se instala de forma remota desde Azure Storage, en Prem o en una nube que no es de Azure) - Los roles de Azure que generan un token JWT con un límite superior al aceptable para grupos pueden provocar errores en los inicios de sesión de los usuarios. Azure AD impone límites en la cantidad de grupos que se pueden incluir en un token debido a restricciones de tamaño. Para los tokens JWT, el límite es de 200 grupos y para los tokens SAML, es de 150 grupos. Si las membresías de grupo de un usuario exceden estos límites, un reclamo por exceso indica que la aplicación debe consultar Microsoft Graph para recuperar las membresías de grupo del usuario. Hemos notado esto en nuestro propio laboratorio usando Azure AD (Entra ID) para iniciar sesión en recursos de red – híbrido dominio unido a RDP, por ejemplo.

- El panel de salud no se ha actualizado con la identidad de Entra ID ni con las opciones de almacenamiento de Azure

- MS App Proxy no es compatible con la identidad Entra ID

Supervise las notas de la versión para solucionar estos y otros errores/problemas informados. Servidor | Cliente Windows