¿Cómo podemos ayudarle hoy?

Guía de configuración del modo de servicio de edición de SharePoint Office Online

Guía de configuración del modo de servicio de edición de SharePoint Office Online

Servidor MyWorkDrive 6.1.1 o superior Requerido:

La opción de modo de servicio de edición de Office Online de SharePoint funciona copiando temporalmente el archivo que se va a editar mediante la API de Azure Graph que se ejecuta como un servicio de aplicación de AAD con permisos para un sitio de SharePoint Online dedicado. Se coloca un bloqueo de archivo en el archivo local, se supervisan las ediciones y coediciones y, finalmente, se elimina una vez que se completa la edición desde el sitio de SharePoint. A diferencia de nuestra opción de OneDrive, la opción de edición de SharePoint centraliza los archivos temporales en un solo sitio en lugar de colocarlos en la carpeta de OneDrive de cada usuario y no requiere ningún permiso de usuario en el sitio de SharePoint.

Con la opción de edición de Office de SharePoint, los clientes deberán especificar un sitio de SharePoint para almacenar documentos temporales y protegerlo con permisos solo para los propietarios del sitio de SharePoint y la aplicación de Azure AD dedicada. Al bloquearlo solo para los propietarios del sitio de SharePoint y su propio registro de la aplicación Azure AD, los administradores garantizan el más alto nivel de seguridad.

El modo Servicio de aplicación utiliza el nuevo sitio de Azure Graph API. Rol de permiso de aplicación seleccionado. Microsoft Graph ahora ofrece la opción de otorgar permisos granulares mediante los nuevos sitios de Graph API. Permiso de aplicación seleccionado para cada aplicación de AAD Registro en lugar de conceder permiso para todos los sitios del inquilino. El permiso de Azure Graph API (Sitios. Seleccionados) no proporciona acceso a ninguna colección de sitios de SharePoint para la aplicación, a menos que un administrador de SharePoint haya asignado adicionalmente a la aplicación AAD las funciones de permiso: (lectura/escritura). No se necesitarán permisos de usuario ni delegación en el sitio de SharePoint Online. El nuevo sitio de Azure Graph API. El modo de servicio de la aplicación MyWorkDrive Azure AD seleccionado proporciona los siguientes beneficios de seguridad:

- Sin acceso de usuario al sitio de SharePoint o archivos temporales

- El registro de aplicaciones de Azure AD solo otorgó derechos a un sitio dedicado controlado por los propietarios de SharePoint (sin acceso a otros sitios, archivos o inicios de sesión de SharePoint).

- Los usuarios editan en línea mediante un vínculo de uso compartido temporal bloqueado por la organización sin permisos para el sitio de SharePoint Online.

- Los propietarios de sitios de SharePoint pueden restaurar archivos temporales o vaciar la papelera de reciclaje automáticamente con Power Automate.

Contenido

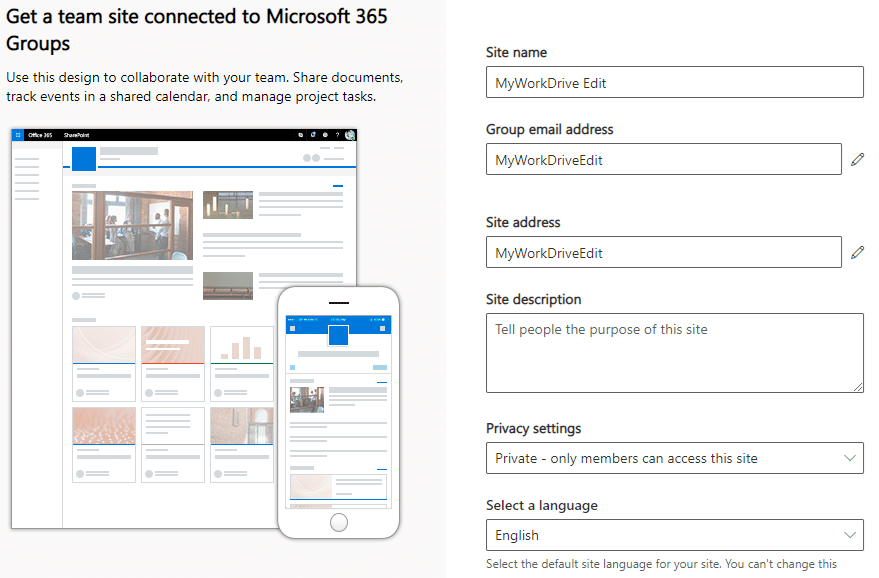

Cree un sitio de un sitio de grupo en SharePoint Online; anote la URL: por ejemplo, https://wanpath.sharepoint.com/sites/MyWorkDriveEdit

Proporcione el Nombre del sitio, Configuración de privacidad (Privado: solo los miembros pueden acceder a este sitio).

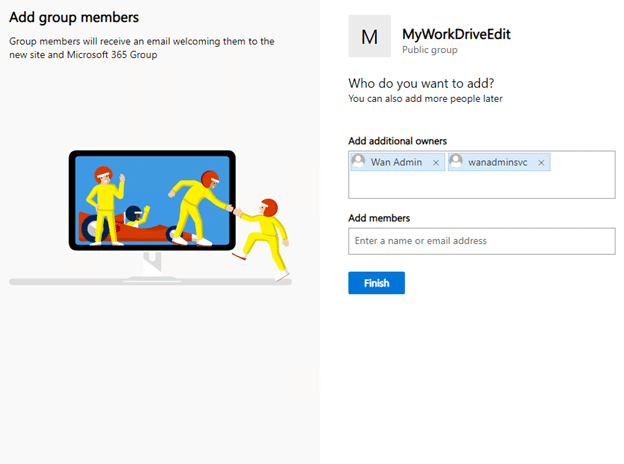

Especifique cualquier propietario adicional:

Elimine permisos, componentes y vistas según sea necesario:

Configuración del sitio Inicio rápido ya sea Deshabilitar o Editar:

- Eliminar Bloc de notas, Conversaciones, Páginas, Contenidos del sitio

- Eliminar funciones: /sites/MyWorkDriveEdit/_layouts/15/ManageFeatures.aspx

- Siguiente contenido

- Recomendaciones de SharePoint

- Páginas del sitio

- Tipo de contenido de tarea de flujo de trabajo

- Listas y bibliotecas de sitios: /sites/MyWorkDriveEdit/_layouts/15/mcontent.aspx

Personalizar documentos: Configuración avanzada: Abrir documentos en el navegador, Hacer que el nuevo comando de carpeta esté disponible: No, Buscar: No, Disponibilidad sin conexión: No

Configuración de uso compartido del sitio:

- Solo los propietarios del sitio pueden compartir archivos, carpetas y el sitio

- Permitir solicitudes de acceso: Desactivado

Tenga en cuenta la URL del sitio: será necesaria más adelante durante la configuración del registro de la aplicación Azure AD y en el servidor MyWorkDrive, por ejemplo, https://company.sharepoint.com/sites/MyWorkDriveEdit

Paso 2: registro personalizado de la aplicación Azure AD

Cada organización necesitará su administrador global de Azure AD para crear un registro de aplicación de Azure AD solo con acceso a los sitios de la API de Microsoft Graph. Seleccionado.

Nota de seguridad: tenga en cuenta que el registro de esta aplicación en sí no proporciona ningún permiso del sitio de SharePoint; solo se usa en pasos posteriores para permitir que los propietarios del sitio de SharePoint le otorguen permisos a un sitio de SharePoint específico.

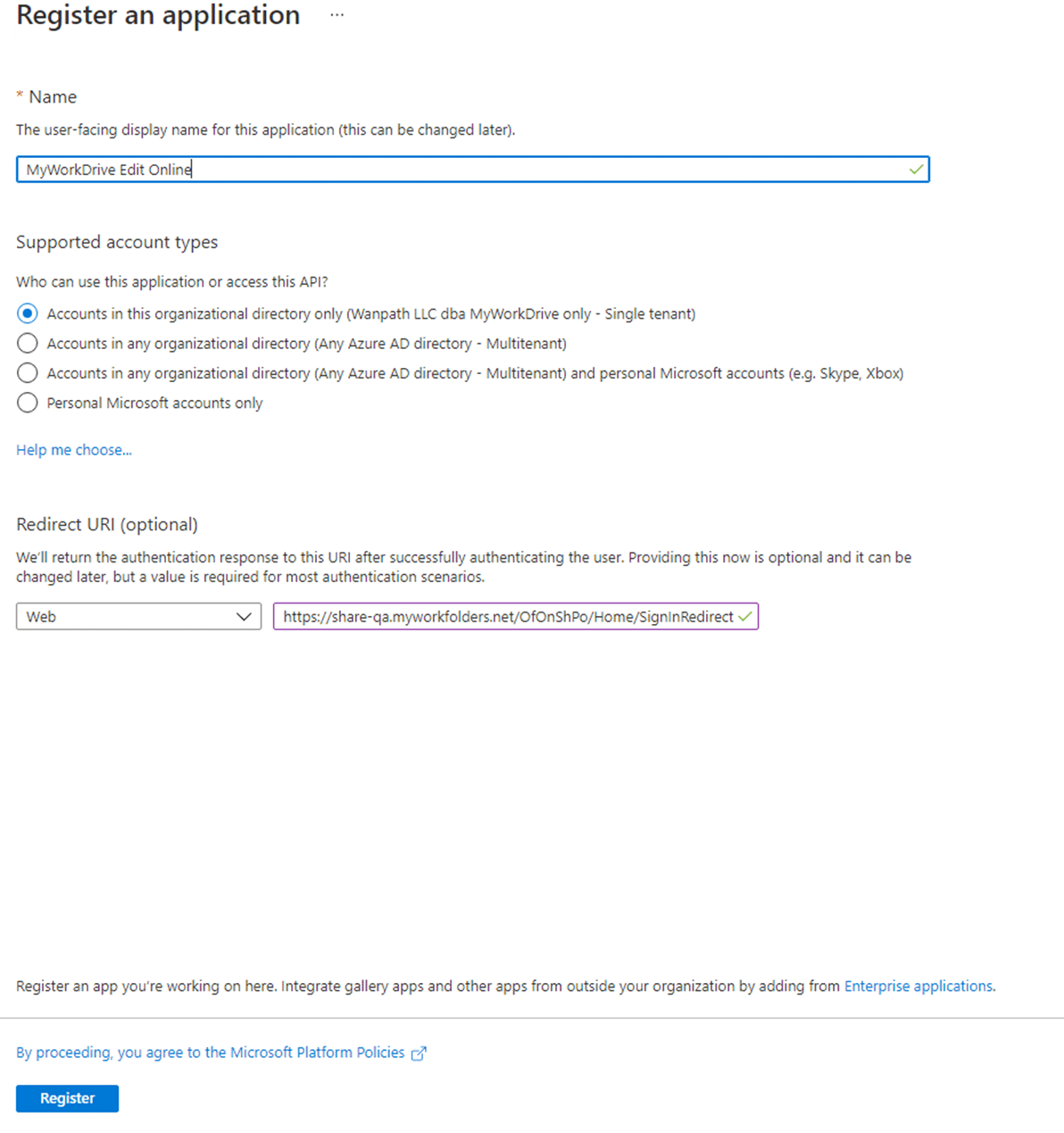

Cree un nuevo registro de aplicaciones de Azure AD en el mismo Azure AD que la suscripción a Office 365 de su usuario. Esto se usará para permitir que los administradores de SharePoint proporcionen permisos de sitio de aplicaciones de API de gráfico.

En portal.azure.com, inicie sesión con la cuenta de administrador global. Abrir Azure Active Directory: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade

Haga clic en Registros de aplicaciones: Crear nuevo registro

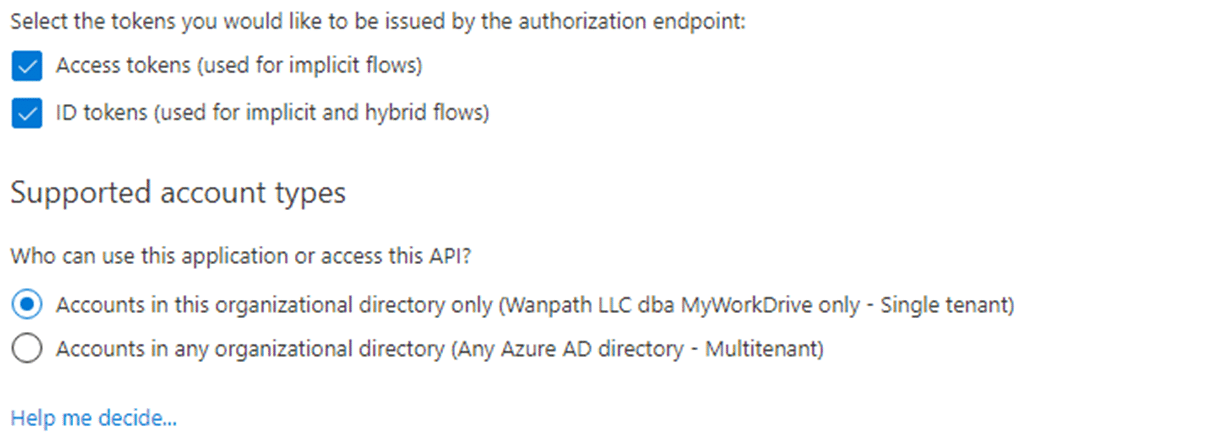

Proporcione un nombre, tipos de cuenta seleccionados e inserte su URL pública de MyWorkDrive con el subsitio agregado de /OfOnShPo/Home/SignInRedirect

Haga clic en Registrarse

Opcional:

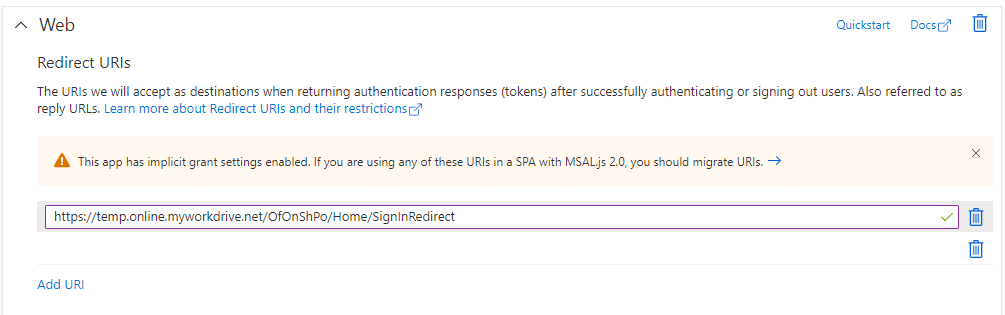

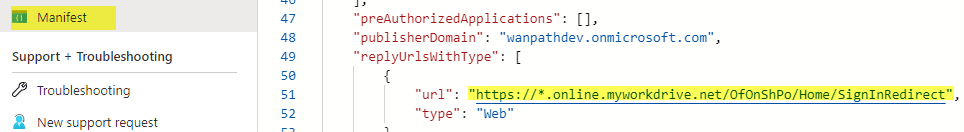

En lugar de usar su propia URL de redirección de servidor público, puede usar nuestro nombre de host asignado de Cloudflare en nuestro dominio MyWorkDrive.net. En este caso, se debe permitir Cloudflare desde el servidor MyWorkDrive a Cloudflare. Cuando se utiliza Cloudflare, deberá ingresar https://*.online.myworkdrive.net como host permitido para su aplicación Azure AD de cliente en lugar de usar sus propios valores de nombre de host.

Los registros de aplicaciones de Azure AD no permiten ingresar un comodín directamente. Para ingresar un comodín, inserte una dirección temporal como https://temp.online.myworkdrive.net/OfOnShPo/Home/SignInRedirect

Para actualizar la URL, haga clic en Manifiesto para editar el Manifiesto y actualizar la URL temporal a https://*.online.myworkdrive.net/OfOnShPo/Home/SignInRedirect.

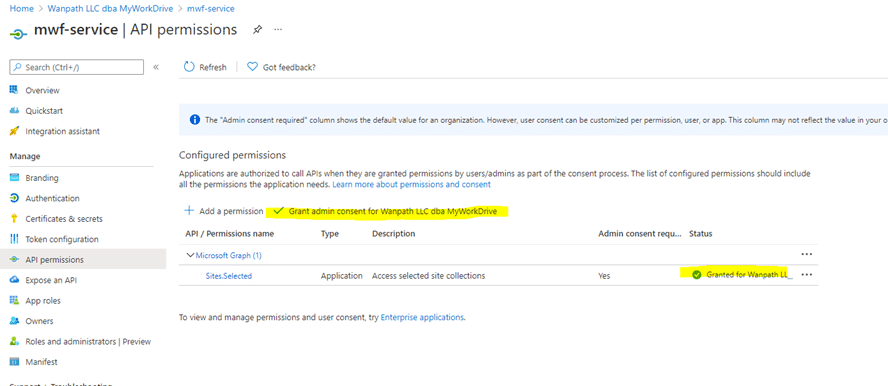

Permisos de API

Haga clic en Permisos de API, Agregar Permisos de aplicación de Graph API: Microsoft Graph – Sitios.Seleccionado

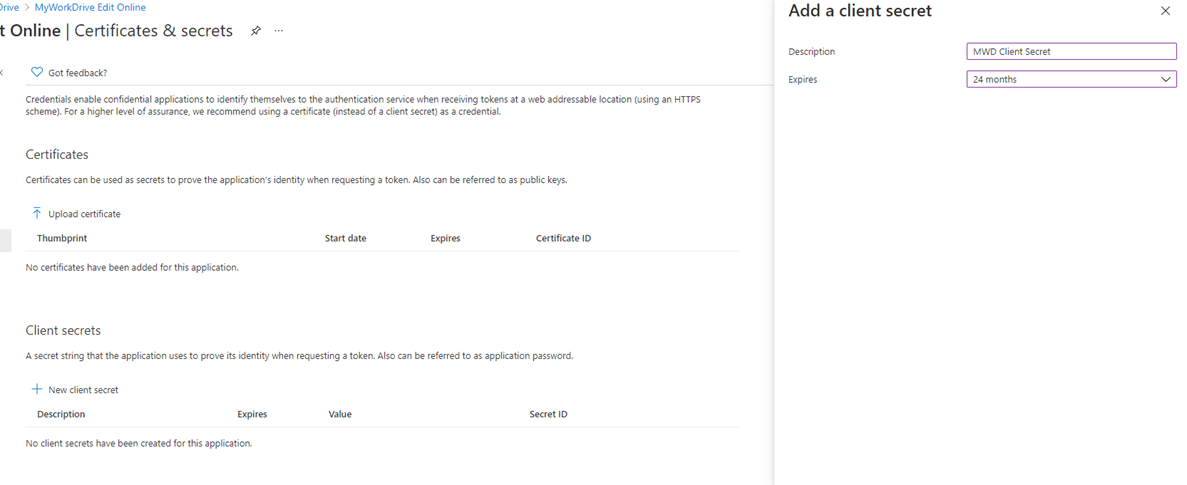

Crear secreto de cliente: Certificados y secretos: Nuevo secreto de cliente

Nota y fecha de caducidad del secreto del calendario, ya que deberá regenerarse en ese momento y actualizarse en todos los servidores MyWorkDrive.

Haga clic en Autenticación: Habilitar tokens de acceso y tokens de ID.

Copie el valor del secreto del cliente (no el ID secreto): manténgalo respaldado y protegido, ya que solo se mostrará brevemente.

Haga clic en Información general: Copie el ID de la aplicación (cliente): Conserve este valor para usarlo en el Panel de administración de MyWorkDrive.

Copie el ID del directorio (inquilino): conserve este valor para usarlo en el panel de administración de MyWorkDrive.

*Tenga en cuenta la caducidad del secreto del cliente: deberá renovarse antes de que caduque y actualizarse en cada servidor MyWorkDrive en el futuro.

Actualice la marca en su registro de aplicación de Azure AD personalizado para verificar la aplicación o agregar el logotipo de la empresa según lo desee.

El propietario del sitio de SharePoint Online deberá otorgar permisos de escritura a la aplicación de Azure AD. Existen varios métodos para otorgar permisos de sitio de SharePoint a la aplicación de Azure AD. Lo más fácil es usar PnP PowerShell para otorgar el permiso. Para otorgar el permiso, el propietario de SharePoint necesitará el ID de la aplicación de registro de aplicaciones de Azure y la URL del sitio.

Tenga en cuenta que el método PnP descrito aquí requiere la versión 7 de PowerShell (se crearon con la versión 7.4.5, específicamente). Es posible que estas instrucciones no sean compatibles con versiones anteriores de PowerShell.

Además de usar PnP PowerShell, hemos hecho un Elemento web de SharePoint disponible que agrega una aplicación a un sitio de SharePoint que se puede usar para otorgar permisos.

Para ejecutar los cmdlets de PnP PowerShell, deberá instalar PnP PowerShell y ejecutar los siguientes comandos (usando su propia URL del sitio de SharePoint):

- Descargue e instale el módulo PnP PowerShell ejecutando: Install-Module PnP.PowerShell

- Cree una aplicación de Azure para ejecutar PNP Powershell con un inicio de sesión interactivo:Register-PnPEntraIDAppForInteractiveLogin -ApplicationName “MWDPnP ” -Tenant [yourtenant].onmicrosoft.com -Interactive

(El nombre de la aplicación es una etiqueta, puede cambiarla según corresponda en su entorno).

Puede optar por eliminar esta aplicación una vez completado este proceso.Después de ingresar este comando, aparecerá una ventana del navegador que le solicitará que inicie sesión en Azure para crear una aplicación de Azure. Es posible que se le solicite que inicie sesión más de una vez. Es posible que aparezcan ventanas emergentes posteriores que le soliciten que otorgue su consentimiento para la aplicación.

Esta aplicación facilita la comunicación entre PowerShell y su sitio de SharePoint. Puede encontrar más información en este documento: https://pnp.github.io/powershell/articles/registerapplication.htmlUna vez que se haya creado la aplicación, se mostrará un AppID de la aplicación de Azure recién creada. Tenga esto en cuenta, ya que lo necesitaremos en el siguiente comando.

- Conéctese al Centro de administración de SharePoint Online de su inquilino e inicie sesión con una cuenta con permisos de propietario en el sitio de SharePoint:Connect-PnPOnline -Url https://yoursubdomain.sharepoint.com/site/yoursitename -Interactive -Clientid xxxxxxxxxxxxxxxxxxxx

(Reemplace la URL https://yoursubdomain.sharepoint.com… con su URL y sitio creado al comienzo de este proceso)

(Reemplace Clientid xxxxxxxxxxxxxxxxxxxx con el GUID del comando anterior que creó la aplicación MWDPNP) - Otorgue permisos de escritura a la aplicación de Azure AD en el sitio:Grant-PnPAzureADAppSitePermission -AppId [AppID de la aplicación que registramos anteriormente/MWD-Service] -DisplayName 'mwd-service' -Site 'https://wanpathdev.sharepoint.com/sites/MyWorkDriveEdit' -Permisos de escritura

(Reemplace la URL https://yoursubdomain.sharepoint.com… con su URL y sitio creado al comienzo de este proceso)

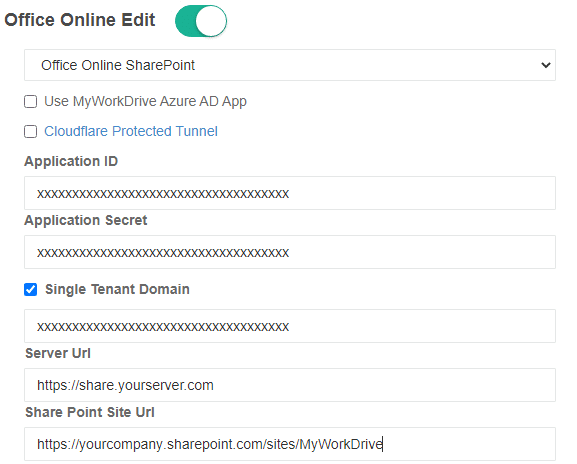

Paso 4: Configuración del servidor MyWorkDrive

Pegue los valores de Id. de aplicación de Azure AD, Secreto, Id. de dominio de inquilino único, URL de su servidor y, finalmente, la URL de su sitio de SharePoint:

La edición en línea de Office con el sitio de SharePoint ahora debería estar lista para probarse con su registro de aplicación personalizado de Azure AD.

Proceso de monitoreo y bloqueo de archivos

Cuando los archivos se abren con la opción de edición de SharePoint, se bloquean en el servidor MyWorkDrive y se configuran para permitir la coedición. Si otros usuarios lo desean, pueden coeditar el archivo en Office Online a través del navegador. Los usuarios de la unidad asignada tradicional o de la oficina local recibirán un mensaje de archivo bloqueado mientras el usuario tiene el archivo abierto para editarlo en Office Online SharePoint Edit.

El servidor MyWorkDrive controlará los archivos en busca de cambios cada 1 minuto. Si se encuentran cambios, se copiarán en el recurso compartido de archivos de Windows. Si no se encuentran cambios, MyWorkDrive intentará determinar si el usuario completó la edición. Si el usuario cierra la pestaña del navegador, el archivo se eliminará de SharePoint inmediatamente después de volver a copiar los cambios en Windows File Share a través de MyWorkDrive. Si se pierde la comunicación, MyWorkDrive intentará eliminar el archivo hasta que se desbloquee en SharePoint.

MyWorkDrive intentará cerrar la pestaña del navegador del usuario si no se realizan cambios en el documento que excedan la configuración de tiempo de inactividad general.

Configuración del tiempo de espera de la sesión

Para evitar que los usuarios mantengan abiertos los archivos inactivos para la coedición, es posible que los clientes deseen establecer configuraciones de tiempo de espera inactivo https://docs.microsoft.com/en-us/sharepoint/sign-out-inactive-users.

- La política se aplica a todo el arrendatario y no se puede limitar a usuarios/usuarios o sitios de SharePoint.

- No cerrará la sesión de los usuarios que estén en dispositivos administrados ni seleccionará Mantenerme conectado durante el inicio de sesión (no cerrará la sesión de los usuarios que estén en dispositivos administrados ni seleccionará Mantenerme conectado durante el inicio de sesión).

También se pueden utilizar políticas de acceso condicional. https://docs.microsoft.com/en-us/azure/active-directory/active-directory-conditional-access-technical-reference#cloud-apps-assignments.