Que peut-on faire pour vous aider aujourd'hui?

Intégration du tunnel MyWorkDrive Cloudflare®

Contenu

introduction

Notre portail Web MyWorkDrive File Remote Access Server peut être facilement intégré à Tunnel Cloudflare® services pour fournir automatiquement une adresse Web sécurisée sans exposer le serveur MyWorkDrive à Internet ni mettre en place des appliances de sécurité. L'Internet public fait de son mieux pour fournir votre contenu, mais il ne peut pas tenir compte de la congestion du réseau, ce qui entraîne des temps de chargement lents et une expérience utilisateur dégradée. En activant simplement Cloudflare Argo pour proxy la résolution de noms DNS pour un hôte, la congestion du réseau en temps réel et le routage du trafic Web sur les chemins réseau les plus rapides et les plus fiables sont automatiques. En moyenne, les sites Web fonctionnent 30% plus rapidement. En option, les clients peuvent également utiliser Argo Tunneling pour inverser le trafic proxy via un agent de tunnel Argo. Alors que les clients des grandes entreprises peuvent souhaiter utiliser leur propre connexion directe (avec leur propre nom d'hôte/certificat SSL) et gèrent leur propre serveur Office Online, en utilisant notre intégration avec le service Argo et tunnel de Cloudflare, des vitesses de réseau identiques ou supérieures, des objectifs de sécurité et de conformité peuvent être plus facilement atteints par les entreprises de toute taille.

Aperçu des avantages

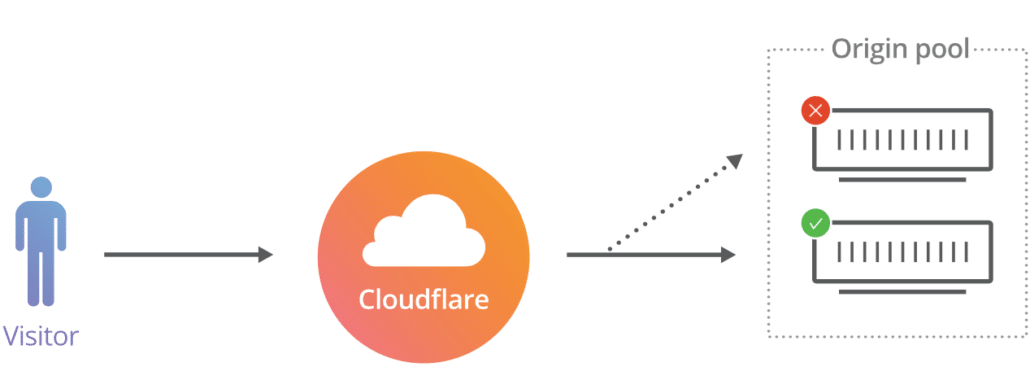

À l'aide d'un agent léger installé sur le serveur MyWorkDrive, Cloudflare Argo Tunnel crée un tunnel chiffré entre le centre de données Cloudflare le plus proche et le serveur MyWorkDrive sans ouvrir de port entrant public. Cela offre une couche de protection supplémentaire pour maintenir le site Web du serveur MyWorkDrive disponible en protégeant l'adresse IP contre l'exposition et les attaques DDoS. À partir de la version 5.4, l'intégration de MyWorkDrive est facile, il vous suffit d'activer notre Cloud Web Connector ou l'intégration d'Office 365 Online.

Routage intelligent Argo

Achemine automatiquement le trafic autour de la congestion du réseau pour améliorer les performances et réduire la latence. Le réseau Cloudflare achemine plus de 10 000 milliards de requêtes mondiales par mois, offrant à Cloudflare Tunneling un point de vue unique pour détecter la congestion en temps réel et acheminer le trafic Web sur le chemin réseau le plus rapide et le plus fiable.

Sécurité améliorée

Les fonctionnalités intégrées du pare-feu d'application Web (WAF) protègent à nouveau les scripts intersites, l'injection SQL, la falsification de requête intersite et la règle de sécurité OWASP définie à la périphérie, protégeant votre site Web MyWorkDrive des 10 principales vulnérabilités OWASP à tout moment. En utilisant le service Cloudflare Tunneling, une note A+ sur Analyse SSL Qualys SSL Labs est réalisé instantanément sans configuration manuelle ou verrouillage des protocoles IIS nécessaire. Le pare-feu d'application Web (WAF) de Cloudflare est conforme à la norme PCI, ce qui permet aux clients d'atteindre instantanément l'exigence PCI 6.6 lorsqu'il est activé avec MyWorkDrive.

Protection contre le déni de service

DDoS signifie Déni de service distribué et est un terme utilisé pour décrire les attaques sur les couches réseau, transport et application du Modèle d'interconnexion de systèmes ouverts (OSI). Les attaques au niveau du réseau, de l'application et de la couche IP sont automatiquement rejetées sur le réseau Cloudflare avant même d'atteindre votre serveur MyWorkDrive.

Installation SSL automatique

Le serveur MyWorkDrive provisionne et déprovisionne automatiquement des certificats SSL uniques pour une utilisation exclusive par chaque serveur MyWorkDrive. L'intégration SSL entre MyWorkDrive Server et Cloudflare Argo Tunneling est automatique et garantit que votre site Web est chiffré de bout en bout sans exposer vos serveurs à Internet ni gérer les certificats SSL et les règles de pare-feu.

Comment ça fonctionne

Le tunnel Argo fonctionne en installant un agent sur chaque serveur Web Windows IIS. L'agent de tunnel est configuré pour se connecter à un port local et établit une connexion sortante sécurisée sur le port TCP 7844 vers les réseaux Cloudflare. Aucun port de pare-feu entrant n'a besoin d'être exposé. Ensuite, un hôte est créé et configuré dans Cloudflare pour relayer les demandes entrantes vers l'hôte interne (l'origine). Dans les configurations avancées, les hôtes d'origine internes peuvent être configurés pour le basculement et l'équilibrage de charge. Cloudflare Argo nécessite le port TCP 7844 sortant de votre serveur pour IP Cloudflare.

Commencer

Nouveau! À partir de la version 6.4, il n'y a pas de limite de taille de fichier lors de l'utilisation de Cloud Web Connector. L'ancienne limite de 200 Mo (6.1.1 et versions ultérieures) ou de 100 Mo (5.4 à 6.0.2) ne s'applique plus.

Pour les versions antérieures,

À partir de la version 5.4 de MyWorkDrive, les tunnels Cloudflare sont configurés automatiquement pour vous lorsque nos services Cloud Web Connector ou Office 365 Online sont activés avec une limite de taille de fichier de 100 Mo limitée à notre domaine MyWorkDrive.net. Avec la version 6.1.1 et les versions ultérieures, la limite de taille de fichier est portée à 200 Mo.

Vous pouvez toujours créer vos propres tunnels Cloudflare pour profiter d'autres fonctionnalités de sécurité Cloudflare, ou être en mesure de gérer votre propre WAF et vos paramètres. Le Documentation Cloudflare Argo ici a tous les détails.

Exécuter votre propre Cloudflare avec MyWorkDrive

Deux remarques importantes à prendre en compte lors de l'exécution de vos propres tunnels Cloudflare avec MyWorkDrive.

Exécutez votre propre aux côtés de MyWorkDrive

MyWorkDrive configure le service Argo/Cloudflare pour qu'il utilise l'emplacement c:\wanpath\wanpath.data\settings pour les fichiers cloudflare yml, pem et/ou json (les fichiers exacts dont vous disposerez dépendent du fait que vous utilisez ou non des tunnels nommés) .

Il existe deux options pour exécuter votre propre tunnel sur un serveur MyWorkDrive

Utilisation des chemins par défaut de MyWorkDrive

La première serait d'utiliser également ces emplacements pour vos fichiers. Notez qu'ils seront écrasés à chaque mise à niveau, conservez donc une sauvegarde de ces fichiers à restaurer après la mise à niveau de MyWorkDrive. Restaurez-les avant de démarrer le service Argo/Cloudflare.

Création de votre propre service

Alternativement, vous trouverez peut-être plus facile de créer un deuxième service Cloudflare, afin de pouvoir exécuter les deux. De cette façon, vos chemins/services ne sont jamais écrasés (et vous pouvez même exécuter les deux si vous en avez besoin/le souhaitez).

Ces instructions supposent que vous avez déjà installé MyworkDrive et que vous disposez d'un service Cloudflare dans les services.

Ils supposent également que vous utilisez le chemin c:\cloudflare pour votre exécutable et vos fichiers cloudflare. Si vous les avez stockées dans un autre emplacement, mettez à jour ces instructions le cas échéant.

1) Mettez à jour ImagePath HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared avec votre ImagePath :

C:\Cloudflare\cloudflared.exe –config C:\Cloudflare\cloudflared.yml exécution du tunnel

2) Renommez : HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared en Cloudflared2

3) Renommez HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Application\Cloudflared en Cloudflare2

Vous exécuterez ensuite vos propres informations d'identification et chemin d'installation.

Lorsque vous réinstallez MyWorkDrive, il recrée un service cloudflared sur nos chemins, que vous pouvez ignorer en toute sécurité si vous n'exécutez que votre propre instance de Cloudflare.

Si vous souhaitez exécuter l'édition Office Online avec votre propre Cloudflare, configurez Office Online dans MyWorkDrive après avoir réinstallé MyWorkDrive et recréé notre service Cloudflare par défaut.

Surveillance de votre WAF

Le WAF Cloudflare peut occasionnellement donner des faux positifs sur l'API MyWorkDrive pour les clients Map Drive ou l'édition Office Online, et entraîner des opérations de fichiers inattendues telles que des fichiers qui ne s'ouvrent pas, des fichiers qui ne sont pas enregistrés ou des fichiers qui sont corrompus lors de l'enregistrement.

Si vous utilisez le WAF Cloudflare, nous vous encourageons à surveiller l'activité des journaux dans Cloudflare et à ajuster les règles pour éviter la corruption des données. En particulier, le package OWASP.