Que peut-on faire pour vous aider aujourd'hui?

Partage de fichiers B2B externe de partages de fichiers Windows avec MyWorkDrive et les comptes invités Azure Active Directory

Contenu

- Configurer le serveur MyWorkDrive pour utiliser Azure AD SAML avec délégation ou délégation contrainte Kerberos vers les partages de fichiers

- Créer un groupe dans Azure AD pour les utilisateurs invités qui seront utilisés pour suivre ou autoriser l'accès à l'application MyWorkDrive SAML

- Créer une unité d'organisation dans Active Directory pour stocker des utilisateurs externes

- Créer un groupe d'utilisateurs invités Active Directory

- Créer un enregistrement d'application Azure AD Enterprise

- Activer le partage d'utilisateur invité

- Activer et inviter des utilisateurs invités à un partage

- Configuration complète

- Gérer les utilisateurs invités

- Autoriser les utilisateurs à inviter des invités à des partages

- Exigences supplémentaires en matière d'autorisation

Les clients titulaires d’une licence Enterprise+ qui utilisent l’intégration MyWorkDrive Azure AD avec Active Directory pour l’authentification peuvent désormais facilement inviter des utilisateurs invités externes à collaborer sur les partages de fichiers Windows.

Ces instructions ne s'appliquent que lors de l'utilisation de MyWorkDrive avec Active Directory pour l'annuaire utilisateur et Entra ID (Azure AD) SSO Saml. Si MyWorkDrive est configuré avec Entra ID pour l'annuaire utilisateur, il utilise une connexion Microsoft native et les utilisateurs invités peuvent être invités dans Entra ID et/ou ajoutés aux groupes Entra ID existants, ou configurés individuellement sur des partages dans MyWorkDrive. Voir ci-dessous pour plus de détails sur la configuration d'Entra ID.

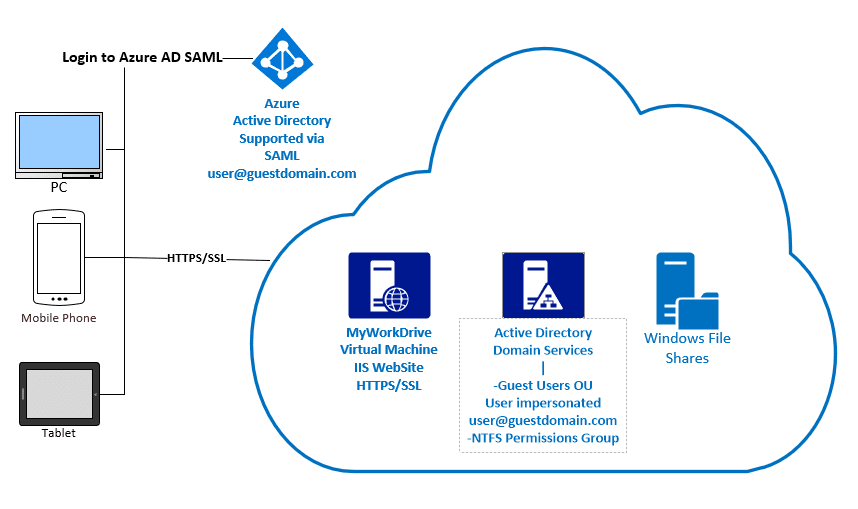

Avec cette fonctionnalité, les utilisateurs externes sont invités à Azure AD en tant qu'utilisateurs invités. Ils reçoivent par e-mail une invitation à se joindre. Une fois échangés et connectés, ils sont ensuite usurpés par MyWorkDrive pour leur montrer leurs dossiers autorisés. En invitant des utilisateurs externes à Azure AD, l'administrateur n'aura pas besoin de gérer les connexions, les mots de passe ou l'authentification des utilisateurs invités tout en permettant à l'utilisateur invité de collaborer pleinement avec les utilisateurs internes sur les fichiers et dossiers du partage de fichiers MyWorkDrive.

Plus de détails sur la façon dont cela fonctionne sont détaillés dans cet article de support Microsoft : https://docs.microsoft.com/en-us/azure/active-directory/b2b/hybrid-cloud-to-on-premises et dans notre Vidéo sur le partage de fichiers B2B.

Pour implémenter le partage d'utilisateur invité dans MyWorkDrive, un compte d'utilisateur est créé pour l'invité invité dans Active Directory, que nous pouvons emprunter, et défini de telle sorte que l'utilisateur invité invité ne puisse pas se connecter de manière interactive, uniquement via AzureAD. Une fois connecté à Azure AD, l'utilisateur se fait passer pour cet utilisateur pour lui montrer ses partages de fichiers Windows.

Contrairement au partage de liens externes utilisant les systèmes OneDrive ou Sync & Share, l'utilisateur invité peut pleinement collaborer sur des fichiers et des dossiers avec des utilisateurs internes. Du point de vue de la sécurité et de l'assistance, il n'y a pas de réinitialisation de mot de passe à gérer et la sécurité peut être activée sur les comptes invités Azure AD pour exiger une authentification multifacteur afin de vérifier les identités des utilisateurs.

Inversement, pour permettre aux partages de fichiers Windows de fournir un accès anonyme externe via des liens, il faudrait compromettre la sécurité en stockant les hachages de mots de passe dans une base de données ou en accordant au compte de l'ordinateur serveur un accès en écriture complet à tous les partages de fichiers Windows. Nous avons vu des produits concurrents qui stockent des hachages de mot de passe dans des partages dans une base de données qui ont des droits sur tous les partages au niveau racine.

Nous avons choisi d'éviter un risque de sécurité aussi extrême ; éviter les intégrations qui nécessitent de stocker des hachages de mots de passe ou d'autoriser un accès illimité aux partages de fichiers. Notre méthode choisie évite également des problèmes tels que le changement de nom des dossiers partagés et la rupture des liens de partage ou le stockage de fichiers dans des bases de données, ce qui va à l'encontre de l'objectif d'accéder aux fichiers sur les partages de fichiers Windows sans les migrer.

Conditions préalables

- Configurer le serveur MyWorkDrive pour utiliser Azure AD SAML

- MyWorkDrive Server 6.0 ou supérieur avec licence Enterprise Plus

- Créer une unité d'organisation dans Active Directory pour stocker des utilisateurs externes

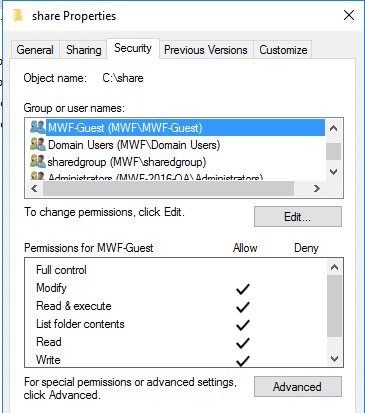

- Créez un groupe Active Directory pour les utilisateurs invités et accordez-lui l'autorisation NTFS sur le ou les partages de fichiers

- Ajouter le groupe Active Directory au partage dans MyWorkDrive

- Licence d'abonnement Enterprise Plus MyWorkDrive

Étapes détaillées de configuration du partage de dossier d'utilisateur invité

Il est nécessaire d'intégrer MyWorkDrive à Azure AD à l'aide de notre intégration SAML. L'annuaire Azure sera utilisé pour authentifier et stocker les utilisateurs invités. Il n'est pas nécessaire qu'il s'agisse du même Azure Active Directory utilisé par l'entreprise, et l'entreprise n'a pas non plus besoin d'utiliser Azure AD pour l'authentification MyWorkDrive de l'utilisateur interne. Suivez notre article d'assistance ici pour configurer l'authentification Azure AD SAML dans MyWorkDrive.

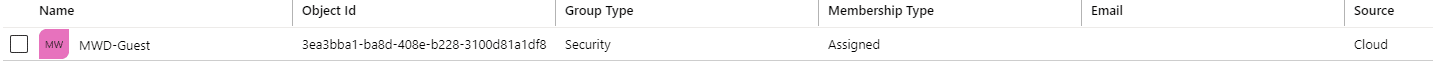

Créer un groupe dans Azure AD pour les utilisateurs invités qui seront utilisés pour suivre ou autoriser l'accès à l'application MyWorkDrive SAML

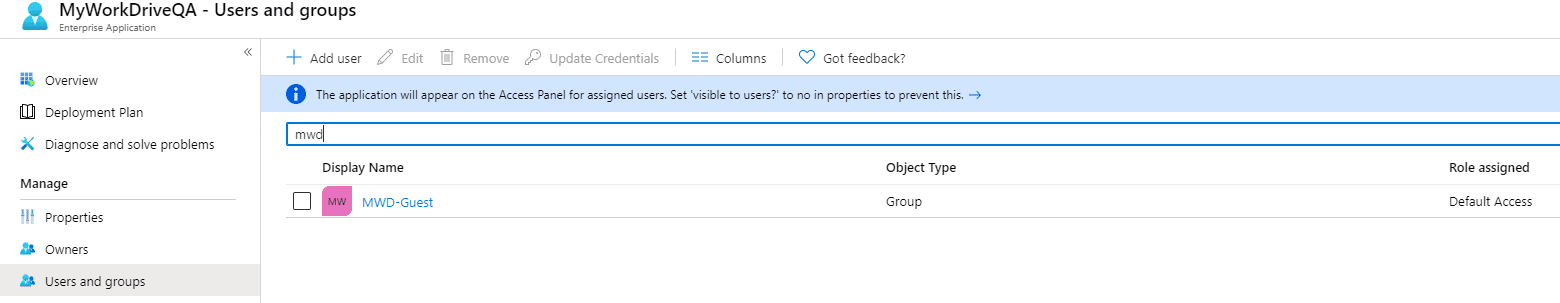

Dans Azure AD, créez un groupe basé sur le cloud pour les utilisateurs invités externes qui seront autorisés à utiliser l'application SAML MyWorkDrive Enterprise et ajoutez ce groupe pour permettre à ces utilisateurs de se connecter.

Groupe créé dans Azure AD – par exemple « MWD-Guest » :

Si vous avez besoin que les utilisateurs soient affectés à l'application pour se connecter (les propriétés de l'application SAML "Attribution d'utilisateur requise" sont définies sur Oui), ajoutez le groupe AAD à votre application SAML MyWorkDrive pour permettre la connexion des utilisateurs invités :

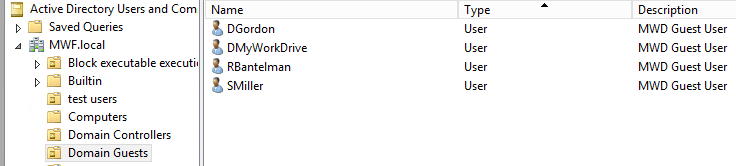

Créer une unité d'organisation dans Active Directory pour stocker des utilisateurs externes

Dans Active Directory, créez une unité d'organisation pour stocker tous les utilisateurs invités externes. Cela facilitera grandement la gestion, la suppression ou la modification ultérieure des utilisateurs invités externes. Les utilisateurs invités seront créés et stockés ici. Ils seront définis sur SmartCardLogonRequired pour empêcher la connexion à l'aide d'un nom d'utilisateur/mot de passe, car nous les emprunterons à la place en utilisant la délégation. Ces utilisateurs seront également supprimés des utilisateurs du domaine pour empêcher l'accès aux ressources internes. Si votre entreprise synchronise votre Active Directory avec Azure AD à l'aide d'AD Sync, veillez à exclure cette OU de la synchronisation automatique.

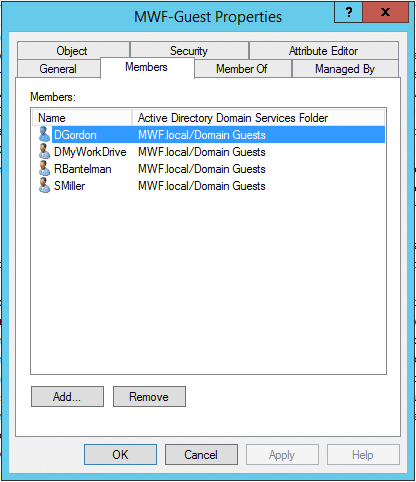

Créer un groupe d'utilisateurs invités Active Directory

Dans Active Directory, créez un groupe d'utilisateurs invités. Les utilisateurs invités externes seront ajoutés à ce groupe en tant que groupe Active Directory principal et supprimés du groupe d'utilisateurs de domaine par défaut. Ce groupe Active Directory peut également être utilisé pour accorder des autorisations NTFS aux partages que vous souhaitez mettre à la disposition des utilisateurs éternels dans MyWorkDrive.

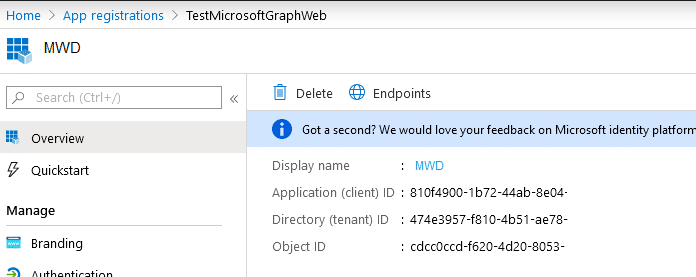

Créer un enregistrement d'application Azure AD Enterprise

Pour permettre au serveur MWD de créer et de gérer automatiquement les utilisateurs invités dans Azure AD, il est nécessaire de créer une application d'entreprise Azure AD. L'application AAD peut être créée manuellement ou à l'aide de notre script PowerShell.

Enregistrement automatique de Powershell

Téléchargez et exécutez notre Script de création d'application PowerShell Azure AD en tant qu'administrateur du serveur MWD. Le script vous demandera plusieurs fois le nom de domaine Azure AD, le nom de l'application et vous invitera à vous connecter à Azure AD pour autoriser votre application AAD.

Le script créera automatiquement l'enregistrement de votre application d'entreprise et enregistrera l'ID d'application et l'ID de locataire résultants dans le panneau d'administration MWD sous les paramètres d'entreprise.

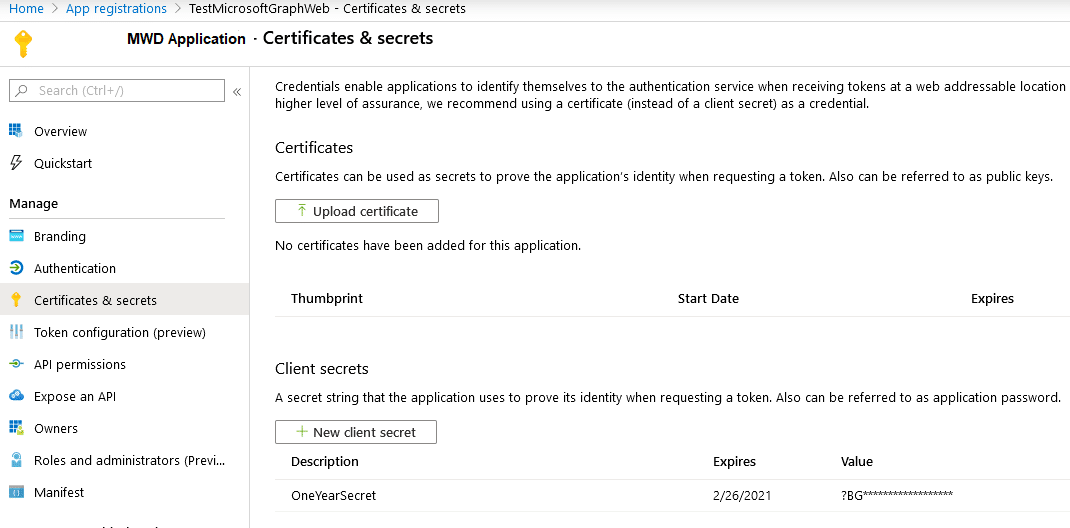

Pour terminer la connexion à AzureAD, copiez et collez le manuel Application Secret dans le panneau d'administration MWD sous Paramètres d'entreprise, Paramètres de l'utilisateur invité.

Terminez la configuration en activant le partage d'utilisateurs invités sous les paramètres d'entreprise - Azure AD SAML : Utilisateurs invités : saisissez l'unité d'organisation de vos utilisateurs invités, le groupe d'utilisateurs créé par Azure AD et le groupe Active Directory. Cliquez sur Enregistrer.

Inscription manuelle :

Enregistrez l'application du panneau d'administration MWD dans votre compte Azure.

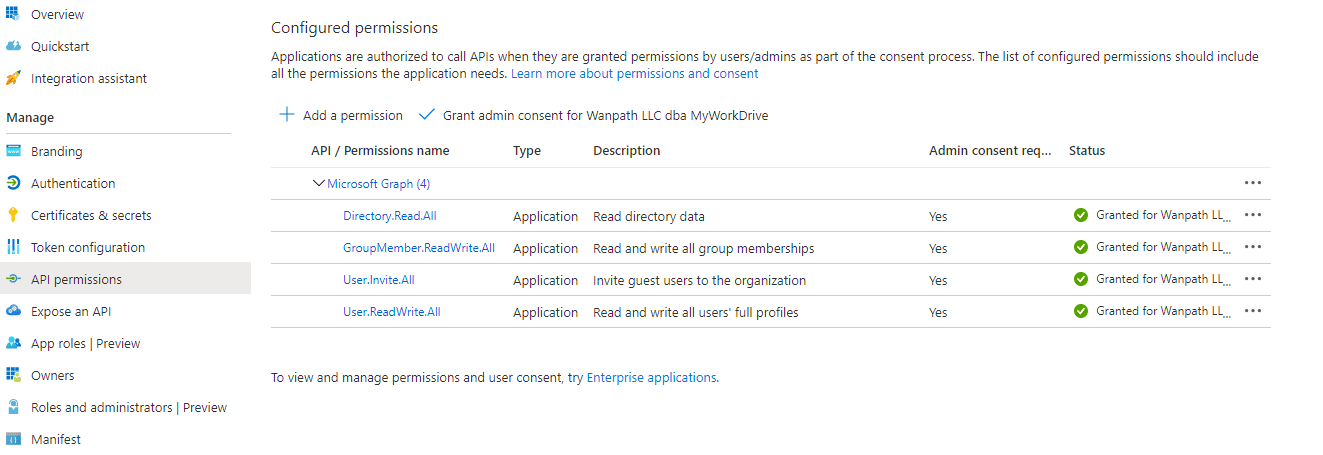

Le panneau d'administration MWD nécessite les autorisations suivantes :

Directory.Read.All

Utilisateur.Inviter.Tous

Utilisateur.ReadWrite.All.

GroupMember.ReadWrite.All

Enregistrez l'ID d'application/client résultant, l'ID de répertoire/locataire et le secret client pour les coller dans la configuration de l'utilisateur invité MyWorkDrive sous les paramètres d'entreprise.

Créez le secret d'application et collez-le dans MyWorkDrive.

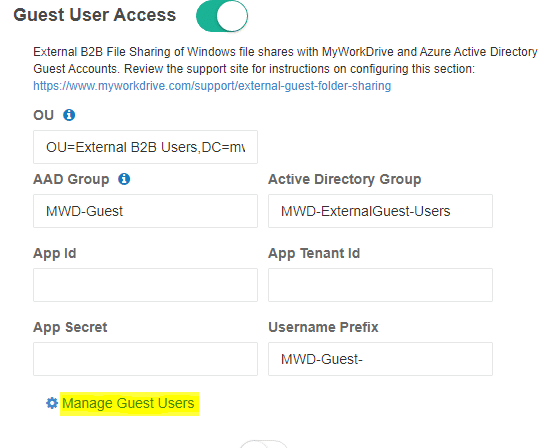

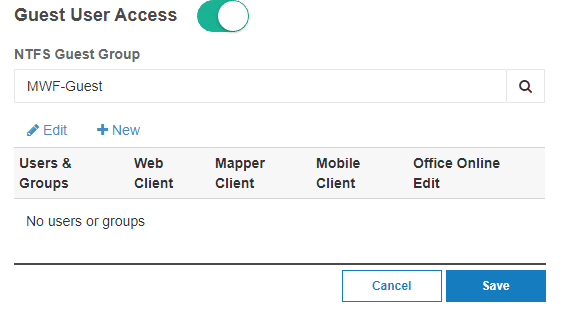

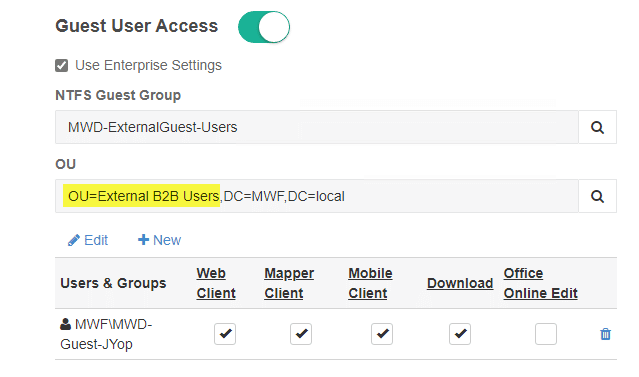

Activer le partage d'utilisateur invité

Terminez la configuration en activant le partage d'utilisateurs invités sous Paramètres d'entreprise – Azure AD SAML – Utilisateurs invités : saisissez l'unité d'organisation de vos utilisateurs invités, le groupe d'utilisateurs créé par Azure AD et le groupe Active Directory.

Si vous avez utilisé notre script Powershell automatisé, l'ID d'application, l'ID de locataire d'application et le secret d'application seront déjà pré-remplis. Sinon, collez manuellement ces paramètres.

Acceptez ou modifiez le préfixe du nom d'utilisateur comme vous le souhaitez pour ajouter un préfixe à tous les noms d'utilisateur des utilisateurs invités afin de faciliter la différenciation ou la recherche d'utilisateurs invités dans Active Directory, le cas échéant.

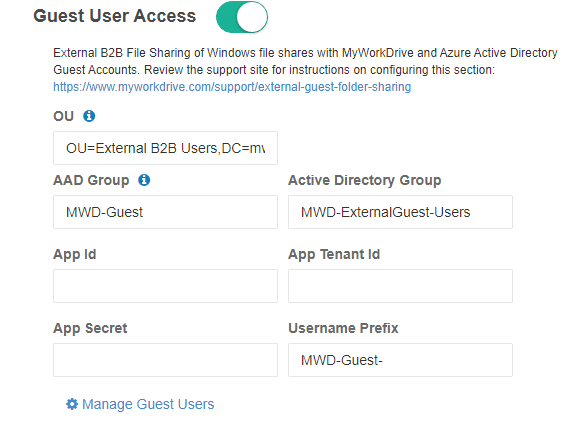

Avant d'activer l'accès au partage invité sur un partage MyWorkDrive, créez un nouveau groupe Active Directory unique qui sera utilisé pour attribuer une autorisation NTFS sur chaque partage de fichiers ou utilisez un groupe existant (il peut s'agir du même groupe que celui utilisé par défaut groupe de domaine appliqué aux utilisateurs invités lors de l'activation de l'accès des utilisateurs invités dans les paramètres d'entreprise).

Cliquez sur le curseur et activez l'accès utilisateur invité. Recherchez et sélectionnez le groupe d'autorisations NTFS auquel les utilisateurs invités seront ajoutés.

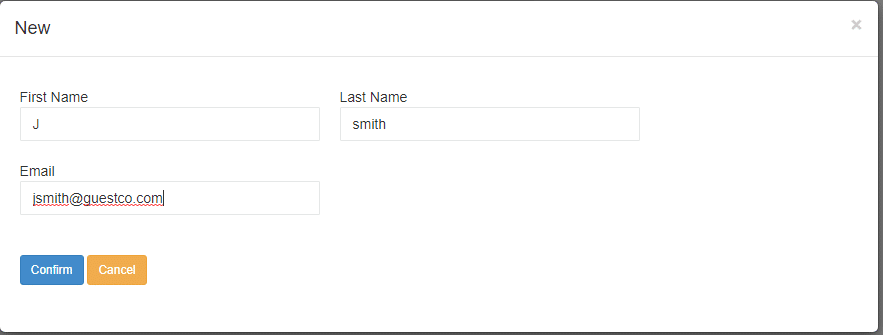

Cliquez sur "Nouveau" pour inviter l'utilisateur invité externe

Cliquez pour confirmer l'invitation.

Lorsque la page de partages se recharge et indique que l'invité a été invité, enregistrez la page de partages.

Il est essentiel que vous enregistriez la page de partage après avoir apporté des modifications à l'utilisateur (telles que l'invitation d'un invité ou la modification des autorisations granulaires.)

Faites défiler vers le haut ou le bas de la page de partage et cliquez sur le bouton Enregistrer avant de continuer.

Configuration complète

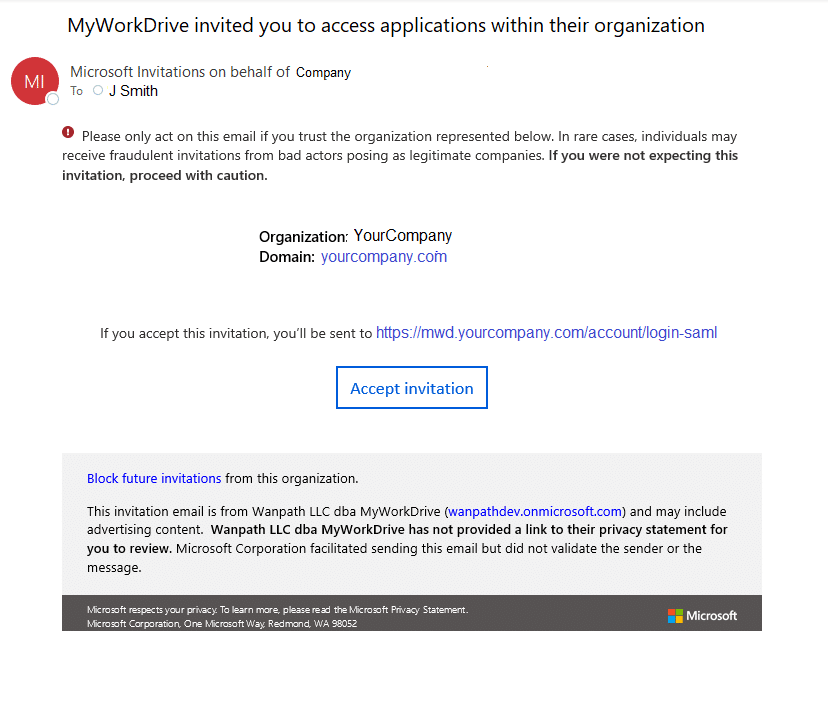

Après avoir invité l'utilisateur invité, l'utilisateur invité externe est créé en interne et en externe dans Azure AD et reçoit une invitation par e-mail.

Lorsqu'ils cliquent sur Accepter l'invitation, ils sont invités à se connecter ou à créer un compte Microsoft, ainsi que toute MFA ou validation dont vous avez besoin. Une fois authentifiés, ils seront connectés à MyWorkDrive et verront les partages pour lesquels ils sont provisionnés à l'adresse Web de votre serveur MyWorkDrive.

Notez qu'en raison de la propagation, cela peut prendre jusqu'à 15 minutes après la création pour que le nouvel utilisateur soit synchronisé sur tous les segments d'AD et qu'une connexion réussie soit terminée.

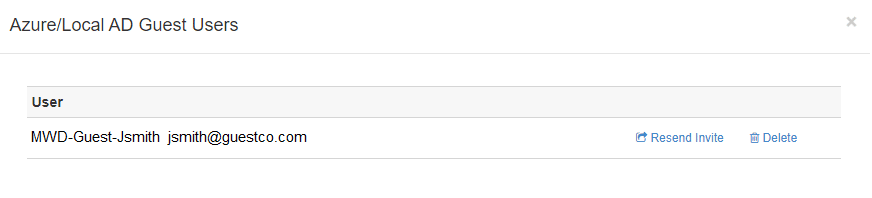

Gérer les utilisateurs invités

Les utilisateurs invités peuvent être facilement désactivés ou supprimés dans Active Directory et Azure AD à tout moment. Les utilisateurs invités peuvent se voir renvoyer des invitations par e-mail ou être supprimés dans Azure AD. Les utilisateurs invités externes sont également accessibles sur la page de l'entreprise :

Une fois cliqué, sélectionnez l'utilisateur pour renvoyer les invitations par e-mail ou supprimez-le d'Active Directory et d'Azure AD en tant qu'utilisateurs invités. Supprimer les supprimera d'AzureAD ainsi que de LocalAD.

Nouveau! À partir du serveur MyWorkDrive 6.3, vous pouvez attribuer aux utilisateurs qui ont accès aux partages MyWorkDrive la possibilité d'inviter des utilisateurs invités au partage à l'aide de l'option "Gestionnaire".

Avec cette nouvelle fonctionnalité, les utilisateurs désignés peuvent inviter des invités à des partages configurés via le client Web MyWorkDrive avec leur connexion d'utilisateur habituelle, aucun accès administrateur au serveur MyWorkDrive n'est requis.

Conditions préalables

- Accès utilisateur invité activé (décrit ci-dessus)

- Le partage ayant un accès utilisateur invité configuré (décrit ci-dessus)

- Vous devrez également accorder aux utilisateurs autorisés à inviter des utilisateurs des autorisations d'unité d'organisation déléguées dans Active Directory (décrit ci-dessous)

Notez que les prérequis doivent être remplis par un administrateur dans l'administration MyWorkDrive.

Activation des gestionnaires

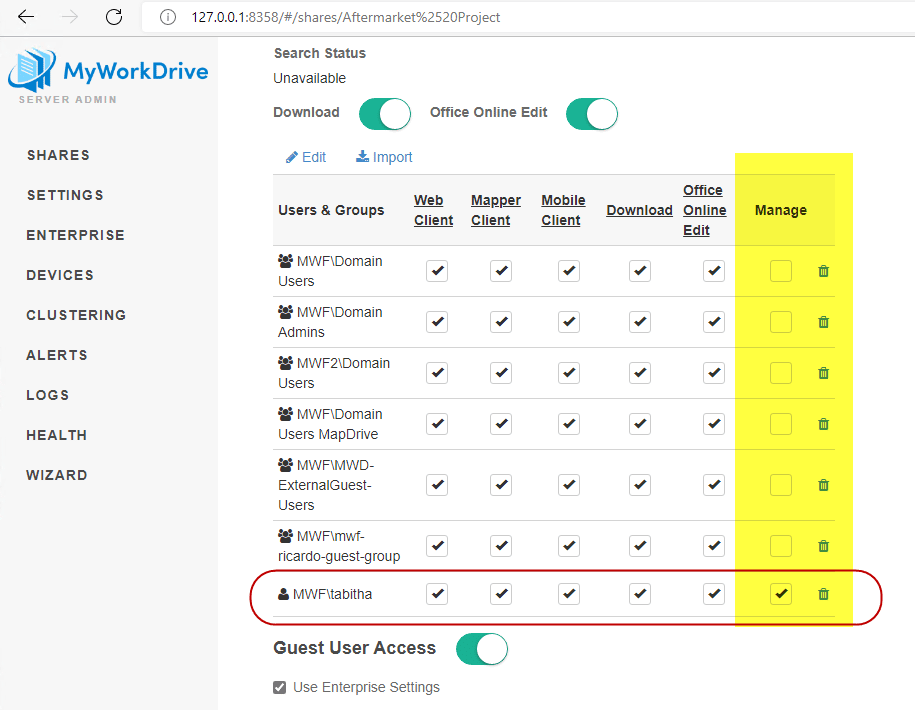

Étape 1, Activer sur les partages

Cette étape est effectuée dans MyWorkDrive Admin.

Lorsque l'accès des utilisateurs invités est correctement configuré et que le partage est activé pour le partage des utilisateurs invités, une colonne supplémentaire est activée dans la section des autorisations granulaires de la gestion des partages de fichiers intitulée "Gestionnaire". Vous voudrez ajouter manuellement les personnes auxquelles vous accordez l'autorisation de gestionnaire à la liste de partage à l'aide de la fonction de modification.

- Ajoutez l'utilisateur en question d'Active Directory au partage.

Cela peut être redondant avec un groupe existant configuré sur le partage, mais est approprié car vous accordez des autorisations de gestionnaire à un utilisateur spécifique. - Activer les autorisations appropriées pour l'utilisateur pour l'accès client et DLP

Certaines colonnes peuvent ne pas apparaître selon les clients activés, la configuration de la lettre de lecteur, si Office Online est activé et si vous avez activé ou non DLP - Activez la fonction Gérer pour l'utilisateur.

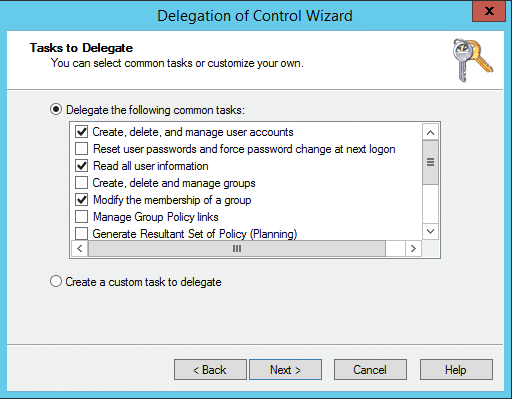

Étape 2, activer dans Active Directory

Le ou les utilisateurs Manager doivent être autorisés à créer des utilisateurs dans Active Directory. Cela doit être accordé exclusivement à l'unité d'organisation où les comptes invités sont créés, et l'accès le moins privilégié doit être accordé.

Dans Utilisateurs et ordinateurs Active Directory, recherchez l'unité d'organisation dans laquelle vos utilisateurs invités sont stockés. (ceci peut être trouvé dans la configuration de l'accès utilisateur invité sur le partage)

Cliquez avec le bouton droit sur l'unité d'organisation dans ADUC et sélectionnez Déléguer le contrôle.

Ajoutez le ou les utilisateurs appropriés qui doivent être autorisés à inviter des utilisateurs.

Lors de la sélection des autorisations, sélectionnez uniquement

- Créer, supprimer et gérer des comptes d'utilisateurs

- Lire toutes les informations utilisateur

- Modifier l'appartenance d'un groupe

Aucune autre autorisation n'est requise ni recommandée.

Notez que les modifications apportées à Active Directory nécessitent du temps pour se propager sur tous les serveurs du domaine, de sorte que les utilisateurs peuvent ne pas être en mesure d'utiliser immédiatement la fonctionnalité. La plupart des processus AD Sync se terminent en 15 minutes, bien que sur des domaines plus grands ou plus distribués, le processus puisse prendre jusqu'à 1 heure.

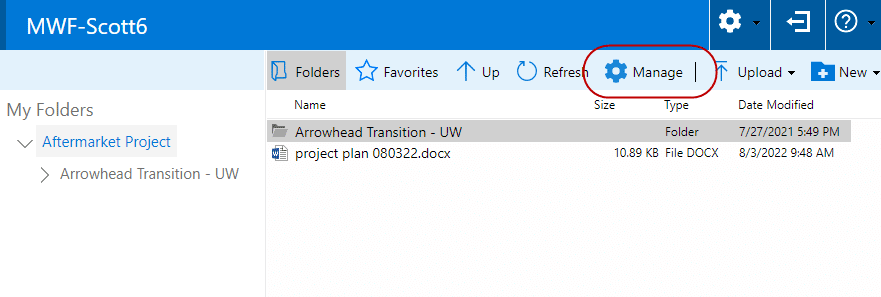

Gestion des utilisateurs invités à partir du client Web MyWorkDrive.

Lorsque les utilisateurs avec le rôle de gestionnaire activé se connectent au client Web MyWorkDrive, les partages ainsi configurés auront un bouton supplémentaire dans le menu intitulé « Gérer »

Notez que la fonction Gérer pour les utilisateurs n'est disponible que dans le client Web MyWorkDrive.

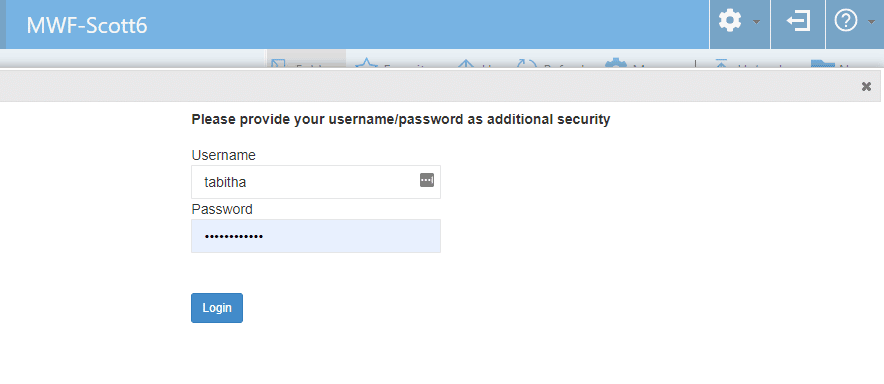

En cliquant sur Gérer, une nouvelle fenêtre s'ouvrira, dans laquelle l'utilisateur peut être invité à entrer une connexion secondaire pour des raisons de sécurité.

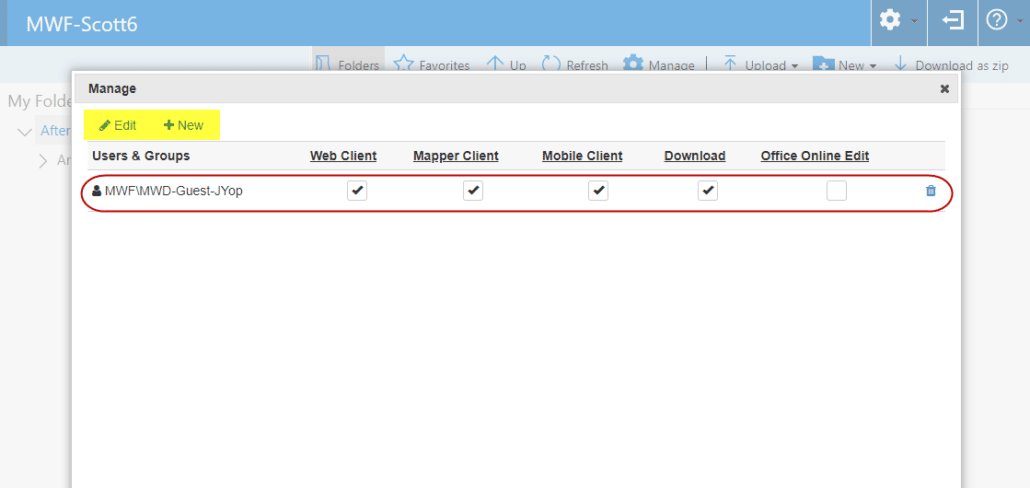

Après avoir terminé toute connexion secondaire (si nécessaire), une interface similaire à la gestion des utilisateurs invités, comme indiqué dans Admin, est présentée à l'utilisateur.

Les invités existants qui ont été invités au partage seront affichés et peuvent être modifiés/supprimés, et des liens pour ajouter un invité existant à un nouveau partage ou inviter un nouvel invité sont inclus.

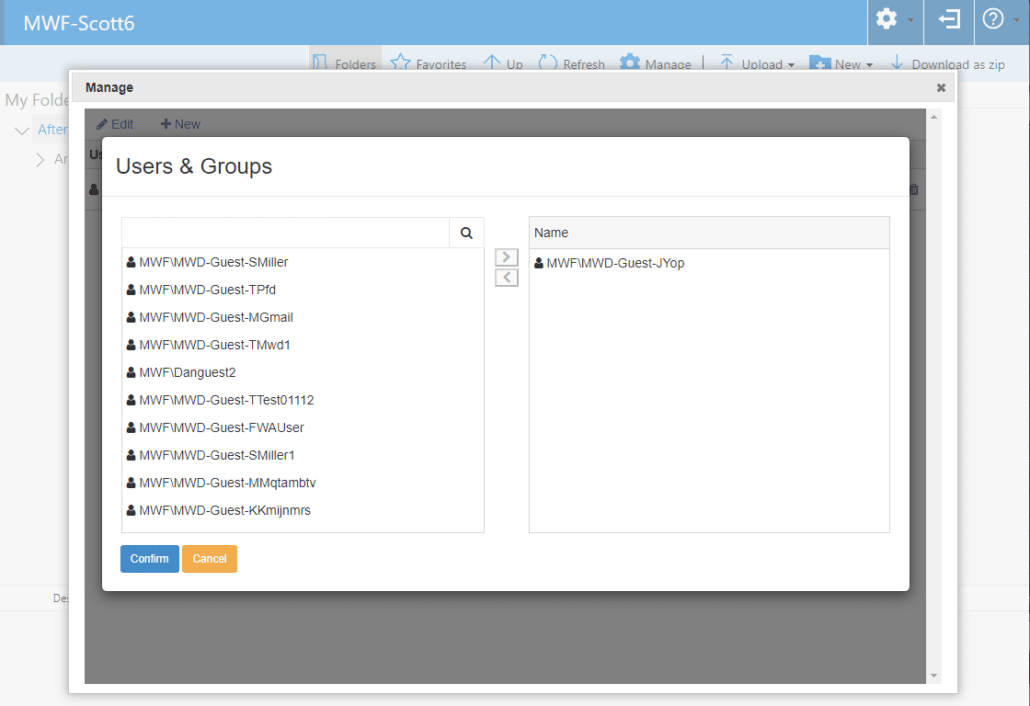

L'utilisation du bouton Modifier affichera une liste d'invités existants sur le domaine qui ont été précédemment invités à des partages sur le serveur MyWorkDrive et qui peuvent en outre se voir accorder l'accès à ce partage.

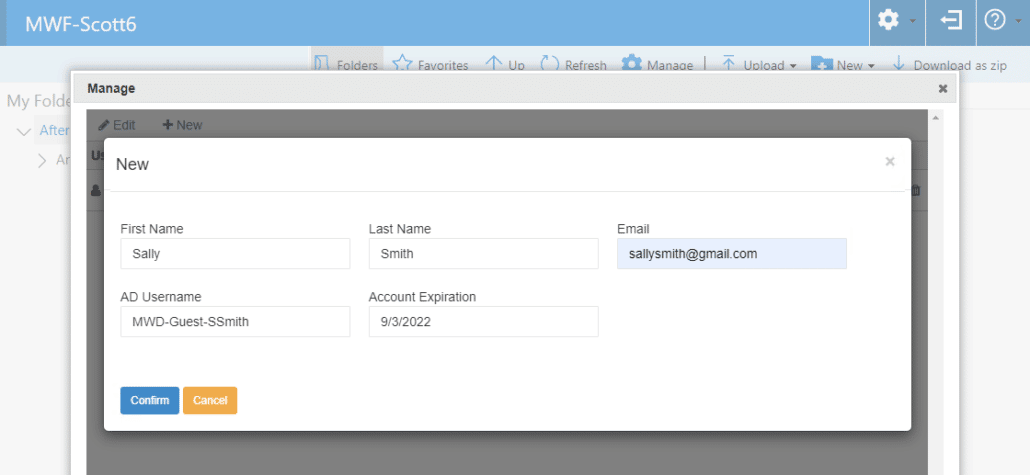

L'utilisation du bouton Ajouter permettra au gestionnaire d'ajouter le nom et l'e-mail d'un utilisateur pour l'inviter au partage. Cela suit le même processus que l'invitation d'un utilisateur à partir du panneau d'administration et ajoutera l'utilisateur à Azure AD et Local AD, les affectera au groupe approprié et leur enverra un e-mail avec des liens pour accepter l'invitation et accéder au partage.

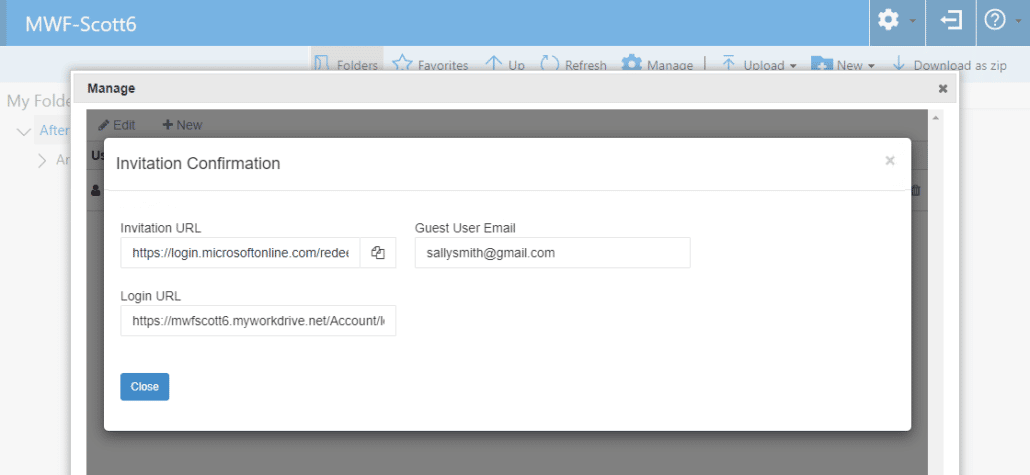

Comme pour l'invitation via l'administrateur, une page de confirmation s'affiche après l'ajout de l'utilisateur avec un lien vers l'URL d'invitation et l'URL de connexion, au cas où le gestionnaire souhaite informer manuellement l'utilisateur invité de ses informations d'accès.

Configuration lors de l'utilisation d'Entra ID pour l'identité

Lorsque vous utilisez Entra ID pour l'identité au lieu d'Active Directory, les utilisateurs invités sont traités comme des utilisateurs du point de vue de MyWorkDrive. Ils peuvent se voir accorder l'accès aux partages par nom ou par inclusion dans un groupe, de la même manière que les membres du locataire. Nous proposons également une option « Tous les invités » pour faciliter la configuration d'un partage spécifiquement pour les utilisateurs invités.

Notez qu'ils doivent également disposer de l'autorisation d'accès au stockage via la méthode appropriée pour le stockage/partage (RBAC, Entra ID, ACL) s'ils utilisent Entra ID ou une identité gérée pour l'accès. Pour en savoir plus sur les options de stockage, consultez notre Guide de stockage.

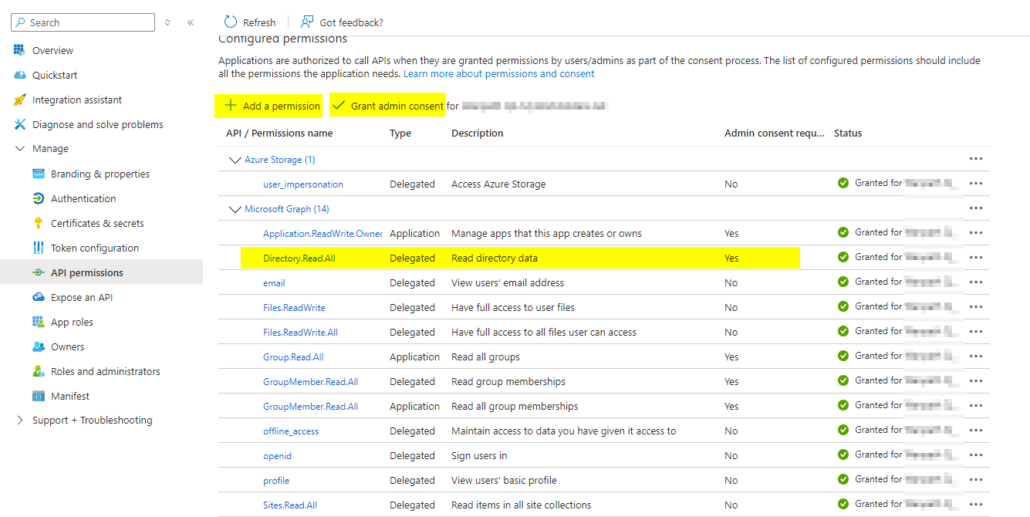

Exigences supplémentaires en matière d'autorisation

Dans de rares cas, il a été signalé que les utilisateurs invités peuvent recevoir une erreur lorsqu'ils tentent d'accéder à MyWorkDrive.

« Une erreur s'est produite.

Nous nous excusons pour la gêne occasionnée, mais une erreur inattendue s'est produite lors du traitement de votre demande.

Veuillez réessayer plus tard ou contacter votre équipe informatique si le problème persiste.

Cette erreur peut indiquer que l'utilisateur en question a besoin d'une autorisation supplémentaire pour accéder à MyWorkDrive. Le signe le plus évident est que l'accès à MyWorkDrive fonctionne pour certains invités, mais qu'une minorité reçoit cette erreur lorsqu'elle tente d'y accéder.

Selon Microsoft, la solution consiste à ajouter une autorisation supplémentaire à l’application Entra ID que vous utilisez pour accéder à MyWorkDrive (celle configurée dans votre locataire Azure et configurée sur Intégrations pour l’accès à Entra ID).

Modifiez votre application dans Applications d'entreprise dans Entra et dans Autorisations API, ajoutez l'autorisation déléguée Microsoft Graph

Répertoire.Lire.Tout.

Et accordez le consentement de l’administrateur.