Que peut-on faire pour vous aider aujourd'hui?

Publication de MyWorkDrive avec le proxy Nginx/proxy inverse

Contenu

Installation

les fenêtres

Une installation Windows de nginx présente des limitations que nous n'étions pas à l'aise avec la prise en charge. Voici une liste de ces limitations :

Problèmes connus

- Bien que plusieurs travailleurs puissent être démarrés, un seul d’entre eux effectue réellement le travail.

- La fonctionnalité proxy UDP n'est pas prise en charge.

Améliorations futures possibles

- Exécution en tant que service.

- Utilisation des ports de terminaison d'E/S comme méthode de traitement de connexion.

- Utilisation de plusieurs threads de travail dans un seul processus de travail.

Linux

Nous allons installer nginx sur Linux. Voici un lien pour les instructions pour effectuer une installation de base de nginx en fonction de votre version de Linux : https://docs.nginx.com/nginx/admin-guide/installing-nginx/installing-nginx-open-source/

Configuration

Proxy inverse

Au lieu d'utiliser notre Connecteur Web Cloud pour un proxy inverse, un serveur Nginx dans votre environnement pourrait être exploité. Voici un exemple de configuration Nginx qui pourrait être utilisée :

serveur

#Configure le serveur pour écouter 443/SSL sur ipv6 et ipv4

écouter [::]:443 ssl ipv6only=on;

écoutez 443 SSL ;

#Configure l'emplacement du certificat SSL. Cet exemple utilise un certificat existant au lieu d'exploiter Let's Encrypt.

ssl_certificate /etc/nginx/certificates/cert.cer ;

ssl_certificate_key /etc/nginx/certificates/key.key;

racine /var/www/html;

nom du serveur _;

#Configure votre adresse DNS nginx pour pointer vers le nom de votre cluster (configuré en haut) et transmettre le trafic à ceux-ci avec les en-têtes associés.

emplacement / {

proxy_pass https://MWD-Server1.domain.tld:443;

proxy_http_version 1.1 ;

proxy_set_header Mise à niveau $http_upgrade ;

proxy_set_header Connexion « mise à niveau » ;

proxy_set_header Hôte $host ;

proxy_cache_bypass $http_upgrade ;

}

}

#Le bloc suivant transmet tout le trafic http vers https

serveur {

écoutez 80 ;

écoutez [::]:80 ;

nom du serveur _;

renvoie 301 https://$host$request_uri ;

}

Équilibreur de charge

Si vous utilisez Nginx pour un proxy inverse, configurer MyWorkDrive pour qu'il soit dans un cluster actif-actif avec la configuration Nginx suivante vous permettrait d'équilibrer la charge entre les deux :

#Configure le nom de votre cluster (dans cet exemple « cluster »), définit la méthode d'identification des sessions uniques (dans cet exemple, hachage de l'adresse IP distante en binaire), définit les adresses des serveurs et les ports de votre cluster

cluster en amont {

hachage $binary_remote_addr ;

serveur MWD-Server1.domain.tld:443 ;

serveur MWD-Server2.domain.tld:443 ;

}

serveur {

#Configure le serveur pour écouter 443/SSL sur ipv6 et ipv4

écouter [::]:443 ssl ipv6only=on;

écoutez 443 SSL ;

#Configure l'emplacement du certificat SSL. Cet exemple utilise un certificat existant au lieu d'exploiter Let's Encrypt.

ssl_certificate /etc/nginx/certificates/cert.cer ;

ssl_certificate_key /etc/nginx/certificates/key.key;

racine /var/www/html;

nom du serveur _;

#Configure votre adresse DNS nginx pour pointer vers le nom de votre cluster (configuré en haut) et transmettre le trafic à ceux-ci avec les en-têtes associés.

emplacement / {

proxy_pass https://cluster ;

proxy_http_version 1.1 ;

proxy_set_header Mise à niveau $http_upgrade ;

proxy_set_header Connexion « mise à niveau » ;

proxy_set_header Hôte $host ;

proxy_cache_bypass $http_upgrade ;

}

}

#Le bloc suivant transmet tout le trafic http vers https

serveur {

écoutez 80 ;

écoutez [::]:80 ;

renvoie 301 https://$host$request_uri ;

}

SSL

Certificat public

Nginx contient des instructions sur la façon d'installer votre propre certificat. Les instructions sont disponibles ici : https://nginx.org/en/docs/http/configuring_https_servers.html

Chiffrons le certificat

Nginx fournit des instructions sur la façon d'installer le client Let's Encrypt pour obtenir un certificat SAN gratuit pour votre domaine. Les instructions sont disponibles ici : https://www.nginx.com/blog/using-free-ssltls-certificates-from-lets-encrypt-with-nginx/

Certificat auto-signé MyWorkDrive

L'utilisation d'un certificat Let's Encrypt ou de votre propre certificat public pour votre proxy inverse permet à l'administrateur MyWorkDrive d'utiliser un certificat auto-signé et d'exploiter le cryptage de bout en bout entre nginx et MyWorkDrive. Pour activer un certificat auto-signé dans MyWorkDrive :

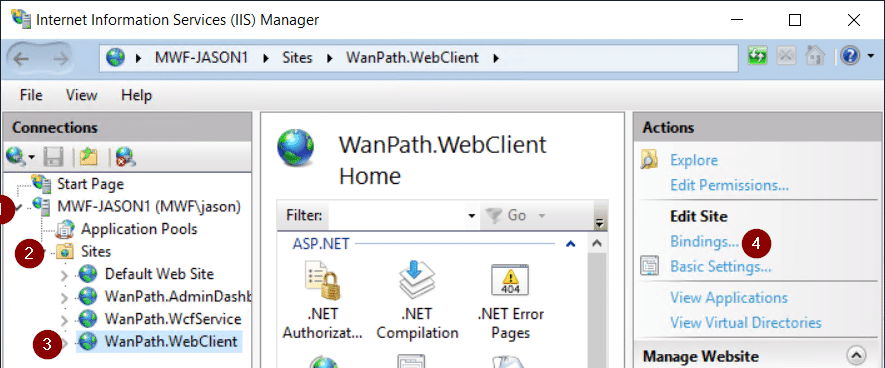

- Ouvrez IIS et développez les sites de votre serveur

- Développer les sites

- Sélectionnez WanPath.WebClient

- Cliquez sur Liaisons dans le panneau de droite

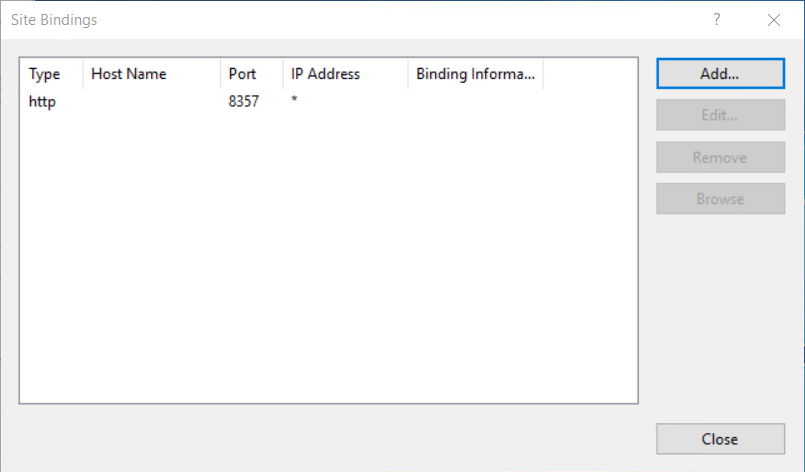

5. Sous la page des liaisons, cliquez sur Ajouter…

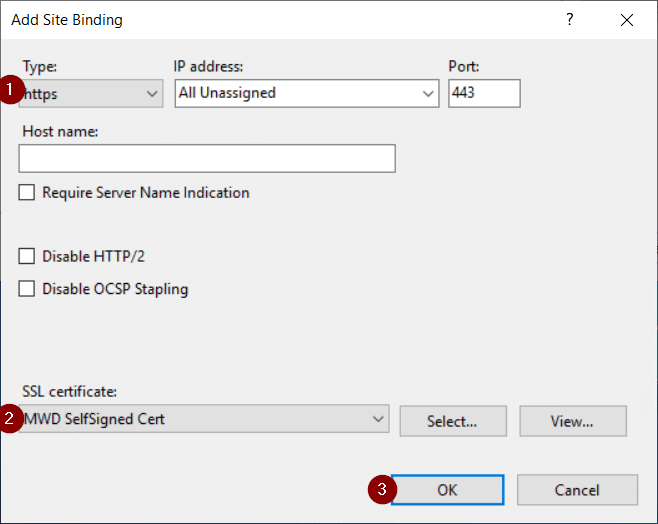

6. Dans la page Ajouter une liaison de site, remplacez Type par https. Laissez l'adresse IP et le port par défaut.

7. Sous Certificat SSL, sélectionnez MWD SelfSigned Cert

8. Sélectionnez OK.

9. Modifiez votre configuration Nginx pour pointer vers votre serveur MyWorkDrive et spécifiez manuellement le port 443.

Pour référence, voir

https://docs.nginx.com/nginx/admin-guide/web-server/reverse-proxy/