Que peut-on faire pour vous aider aujourd'hui?

Configuration de l'authentification unique SAML – Entra ID (Azure AD)

Les instructions de cet article s'appliquent uniquement aux installations MyWorkDrive utilisant Active Directory pour l'identité de l'utilisateur. La configuration SSO SAML n'est requise/prise en charge que lors de l'utilisation d'Active Directory. Les installations Entra ID utilisent une connexion Microsoft native.

Contenu

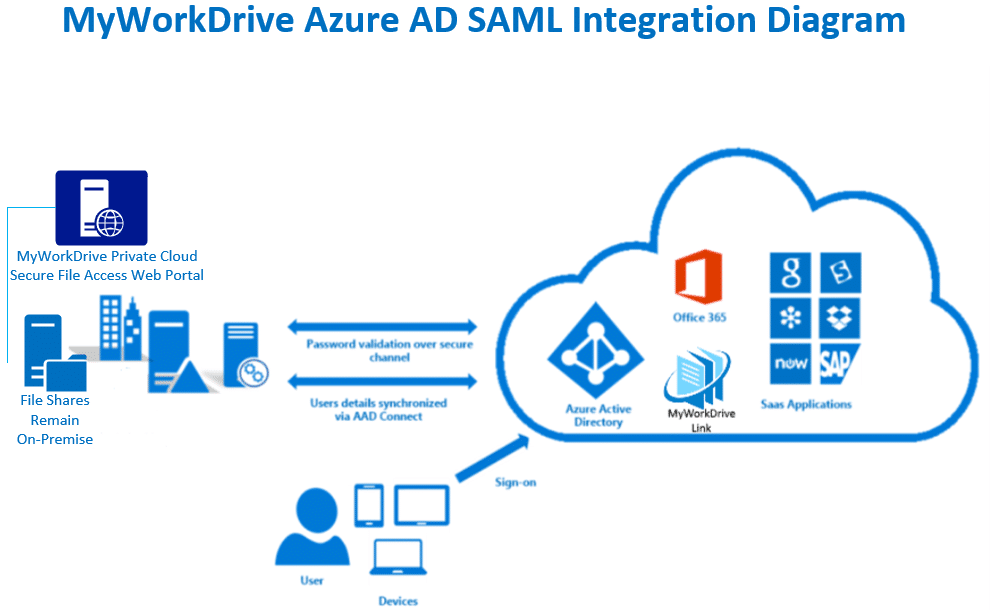

Présentation de MyWorkDrive Entra ID (anciennement Azure AD) SAML SSO

MyWorkDrive prend en charge l'authentification unique (SSO) du gestionnaire de fichiers Web basé sur SAML pour Entra ID au lieu de l'authentification Active Directory traditionnelle pour toutes les connexions nécessaires.

Cet article couvre la configuration d'Entra ID SSO avec une URL publique. Si vous souhaitez utiliser une URL interne, vous souhaiterez déployer une Azure Application Gateway.

Pour SAML, MyWorkDrive agit en tant que fournisseur de services (SP) tandis qu'Entra ID agit en tant que fournisseur d'identité (IDP). Dans un scénario typique, les clients synchronisent leurs informations d'identification Active Directory avec Entra ID. Les connexions utilisateur sont configurées pour utiliser le même suffixe upn pour se connecter à Active Directory que dans Entra ID (dans la plupart des cas, il s'agit de l'abonnement Office 365 de l'entreprise).

La configuration à l'aide de ces instructions vous permettra d'activer/d'appliquer des politiques d'accès conditionnel pour les fonctionnalités d'Entra telles que la pré-autorisation et la MFA à cette application d'entreprise.

Configuration SAML de MyWorkDrive Entra ID

Avant de commencer:

Assurez-vous que le serveur MyWorkDrive est approuvé pour la délégation conformément à notre Article de délégation

MyWorkDrive est répertorié comme une application d'entreprise approuvée dans Entra ID – Lien d'information : https://azuremarketplace.microsoft.com/marketplace/apps/aad.myworkdrive?tab=Overview

Consultez les instructions du didacticiel de Microsoft et les liens d'information ici :

https://docs.microsoft.com/azure/active-directory/saas-apps/myworkdrive-tutorial

Conditions préalables

- Assurez-vous que les utilisateurs disposent d'un suffixe upn appliqué au nom de domaine correspondant au nom de connexion Entra ID afin qu'ils puissent se connecter à votre serveur MyWorkDrive avec leur adresse e-mail (la plupart des entreprises synchronisent leur Active Directory avec le même répertoire Entra ID que celui utilisé pour se connecter à Office 365). .

- Assurez-vous que le serveur MyWorkDrive est approuvé pour la délégation conformément à notre Article de délégation

- Assurez-vous que votre serveur MyWorkDrive est accessible sur Internet pour la connexion client (Web, mobile, lecteur de carte). Activez le Cloud Web Connector ou configurez votre propre certificat SSL public et nom d'hôte pointant vers votre serveur MyWorkDrive sur le port 443 (SSL) Voir l'article d'assistance.

Étapes de configuration

- Connectez-vous à portal.azure.com en tant qu'administrateur et connectez-vous au domaine Entra ID (si vous utilisez Office 365, il s'agit du même compte que vous utilisez pour vous connecter à portal.office.com).

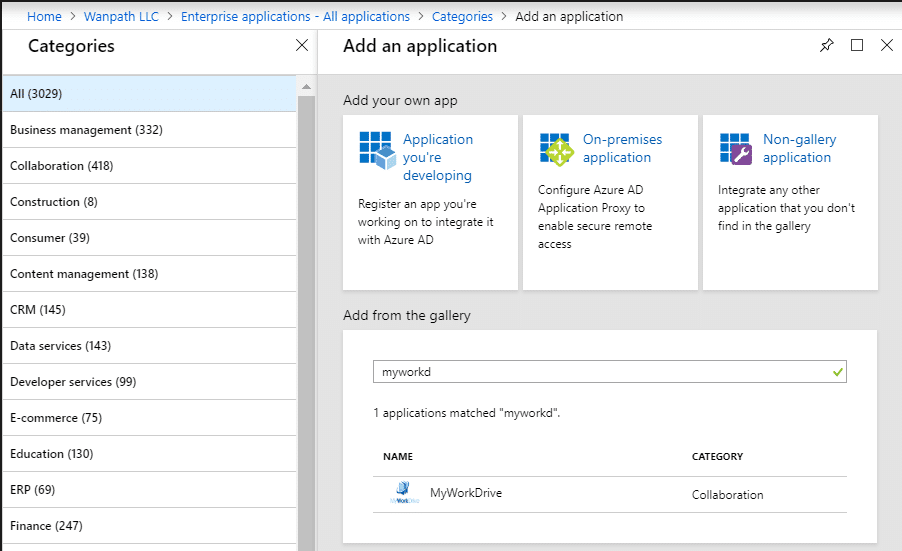

- Cliquez sur Azure Active Directory, Applications d'entreprise - Nouvelle application - Recherchez "MyWorkDrive" - Ajoutez MyWorkDrive en tant qu'application d'entreprise.

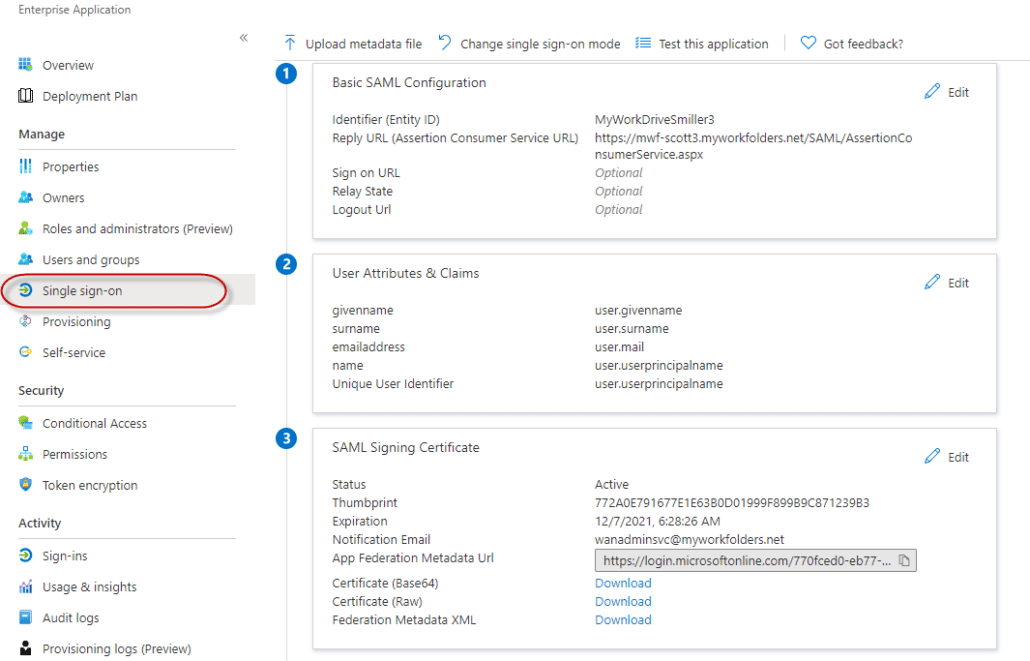

- Cliquez sur Authentification unique dans le menu de gauche et choisissez SAML (vous n'aurez besoin de choisir SAML que la première fois que vous commencerez la configuration)

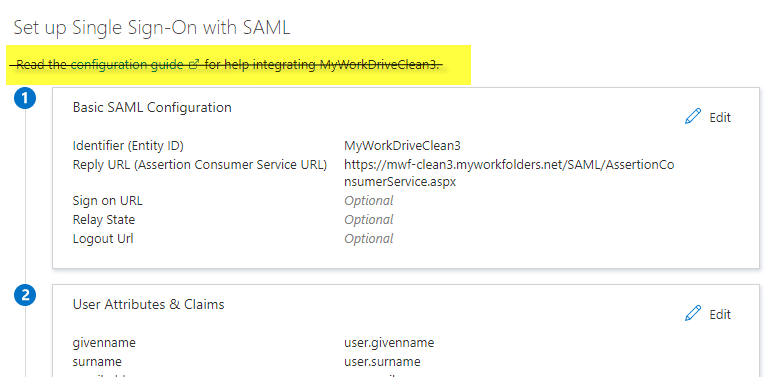

- Ignorez le guide de configuration présenté en haut de la page. Ceci est utile lorsque vous configurez un SSO à partir de zéro, mais offre des étapes inutiles lors de l'utilisation du modèle que nous fournissons.

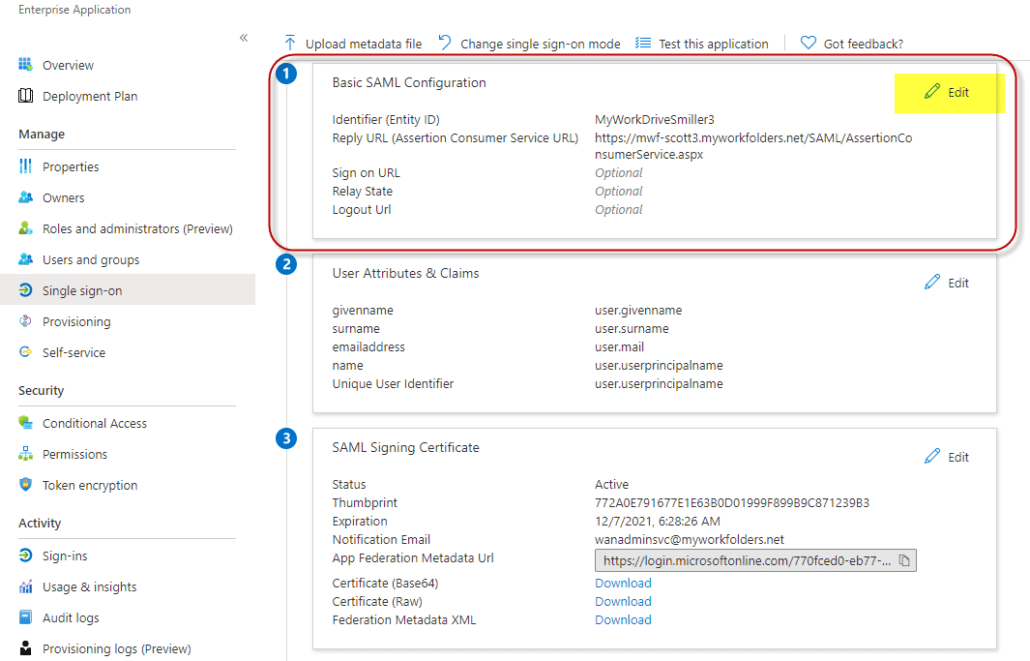

- Commencez par modifier les informations dans la case 1. Sélectionnez Modifier.

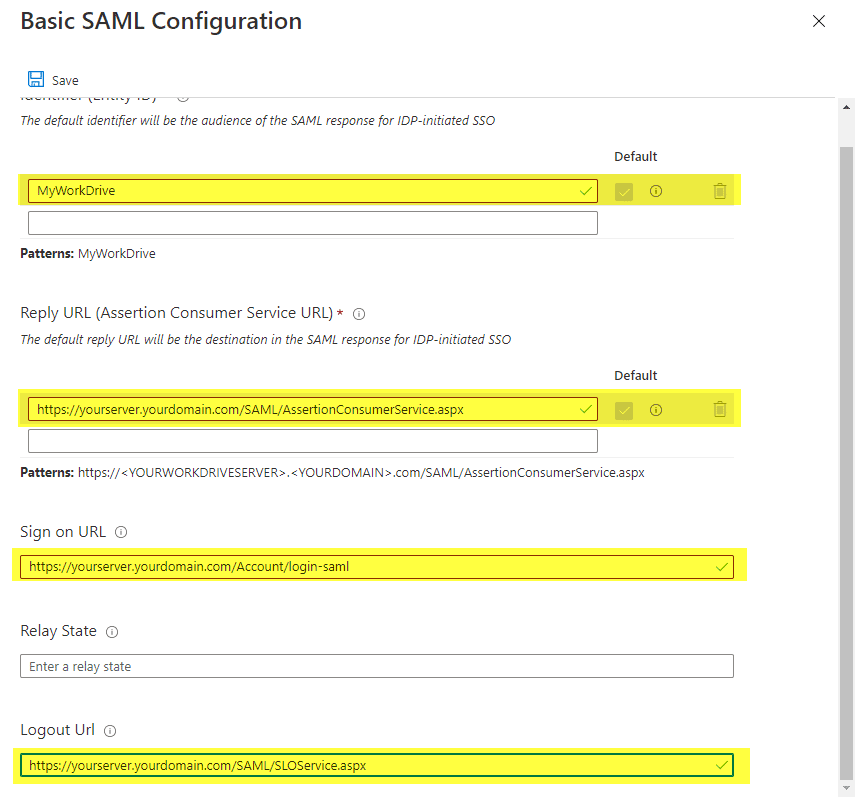

- Acceptez l'ID d'entité par défaut de "MyWorkDrive"

Cela ne doit être modifié que si vous avez configuré plusieurs serveurs MyWorkDrive dans votre Entra, car Entra ID nécessite que chaque application d'entreprise ait un ID d'entité unique. Une fois modifié, il doit également être modifié pour correspondre au champ Nom du fournisseur de services de la configuration SSO dans l'administrateur MyWorkDrive. Vous recevrez une erreur concernant la non-concordance des ID d'entité lors de la connexion de l'utilisateur s'ils ne sont pas définis correctement. - Entrez votre URL de réponse - ce sera votre nom d'hôte suivi de /SAML/AssertionConsumerService.aspx

par exemple : https://votreserveur.votredomaine.com/SAML/AssertionConsumerService.aspx

Si vous avez l'intention de prendre en charge plusieurs noms de domaine pour le serveur, tels qu'un Cloud Web Connector et une adresse de connexion directe, assurez-vous de les saisir tous en tant qu'URL de réponse/réponse possibles. - Entrez votre URL de connexion si les utilisateurs se connectent directement à MyWorkDrive (au lieu ou en plus d'accéder via le portail myapps.microsoft.com) avec votre nom d'hôte suivi de : /Account/login-saml

par exemple : https://votreserveur.votredomaine.com/Account/login-saml.

Notez que cela est techniquement facultatif car vous pouvez conserver une connexion traditionnelle tout en ne fournissant que l'authentification unique en option, bien que le plus souvent vous souhaitiez le configurer de cette façon. - URL de déconnexion unique. Si vous souhaitez utiliser une déconnexion unique, définissez votre URL de déconnexion sur https://votreserveur.votredomaine.com/SAML/SLOService.aspx

Notez les informations supplémentaires ci-dessous sur la façon dont AzureAD gère la déconnexion unique. - Rien ne doit être saisi dans le champ État du relais, laissez-le vide.

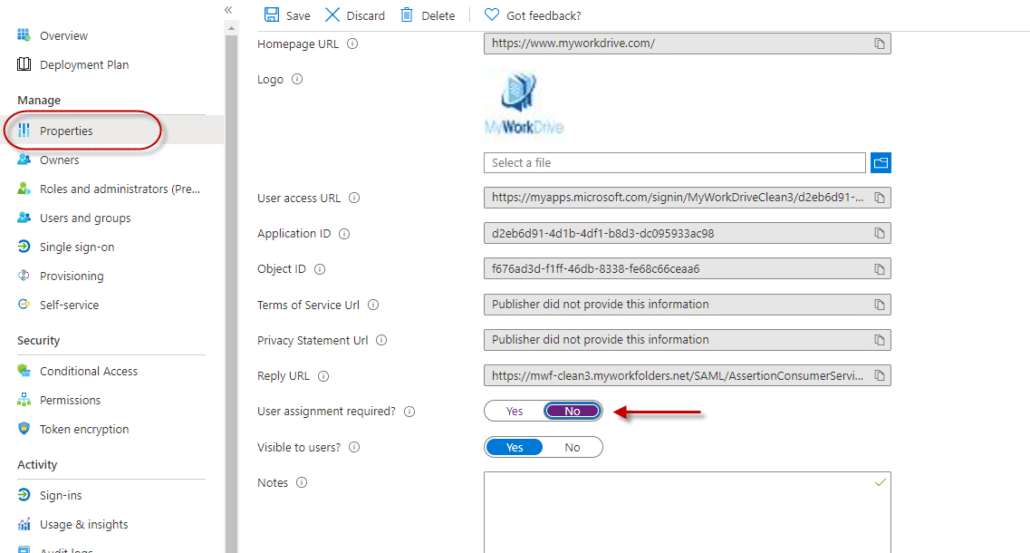

- Ensuite, mettez le nouveau serveur MyWorkDrive à la disposition des utilisateurs. Seuls les utilisateurs qui disposent réellement d'autorisations de partage via NTFS et telles que configurées sur les autorisations de partage dans MyWorkDrive pourront se connecter avec succès, quelle que soit la manière dont vous activez l'accès ici. Vous avez deux options : autoriser tous OU sélectionner manuellement des utilisateurs spécifiques. Pour autoriser Tout d'abord, cliquez sur Propriétés dans le menu de gauche, puis définissez « Affectation d'utilisateur requise » sur Non dans le corps. Il s'agit de la configuration la plus normale car elle évite une administration en double. Ajoutez simplement des utilisateurs à AD et aux groupes appropriés. En supposant que vous synchronisez votre AD local avec Entra, ces utilisateurs pourront se connecter au serveur MyWorkDrive et obtenir les partages pour lesquels ils sont autorisés tels que configurés dans MyWorkDrive sans avoir besoin de les attribuer un par un à l'application Entreprise.

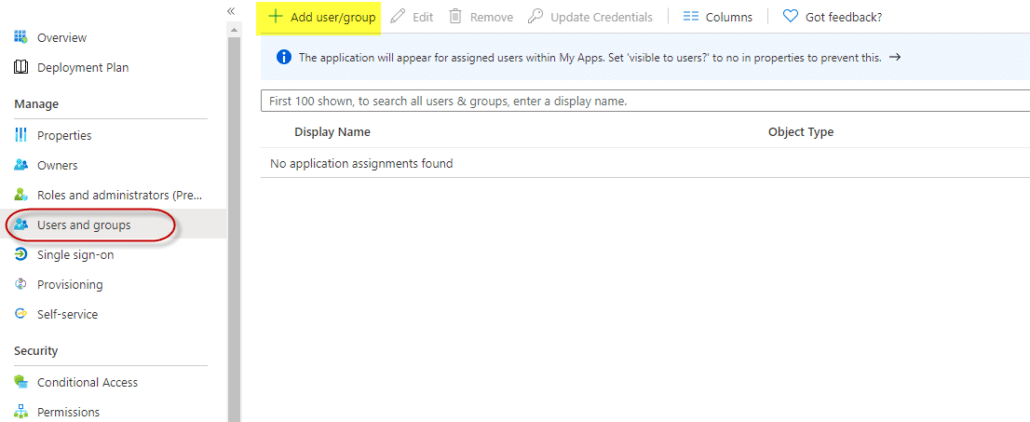

OU Attribuez manuellement des utilisateurs et des groupes du portail Azure Active Directory à la nouvelle application MyWorkDrive

OU Attribuez manuellement des utilisateurs et des groupes du portail Azure Active Directory à la nouvelle application MyWorkDrive

Sélectionnez des utilisateurs et des groupes dans le menu de gauche, puis utilisez l'élément Ajouter un utilisateur/groupe en haut de l'écran.

Noter Les groupes d'utilisateurs du domaine ne sont pas synchronisés avec Entra par défaut. Dans la plupart des cas, si vous affectez manuellement des utilisateurs, vous les affecterez par leur nom.

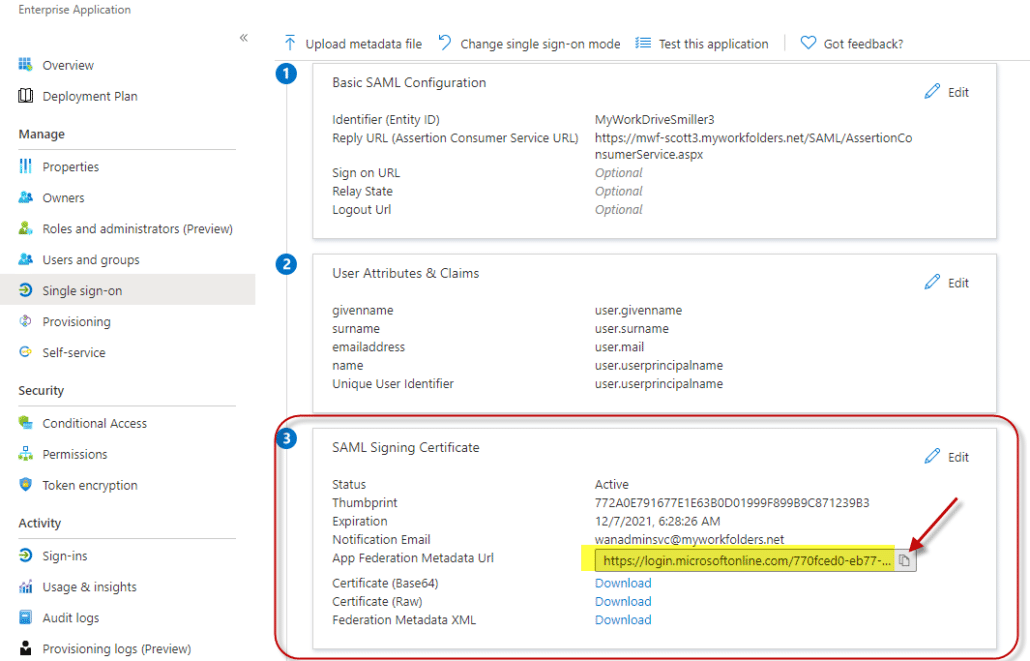

- Dans la case 3, copiez l'URL des métadonnées du certificat de signature de la fédération d'applications dans le presse-papiers. Aucune autre modification n'est requise dans la case 3, vous n'avez pas besoin de modifier, copiez simplement l'URL à l'aide de l'icône de copie.

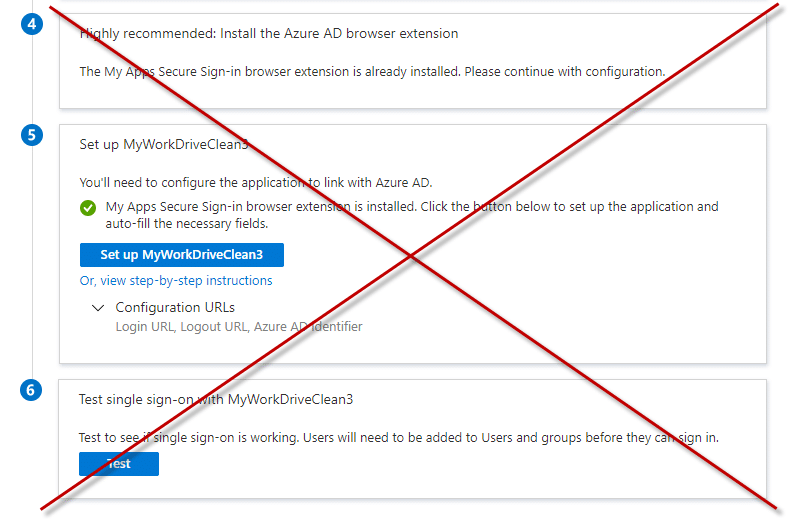

- Ignorez les cases 4, 5 et 6. Comme les instructions de configuration ci-dessus, cela est utile si vous configurez un SSO à partir de zéro - puisque ces instructions utilisent notre modèle, les actions dans ces cases ne sont pas nécessaires.

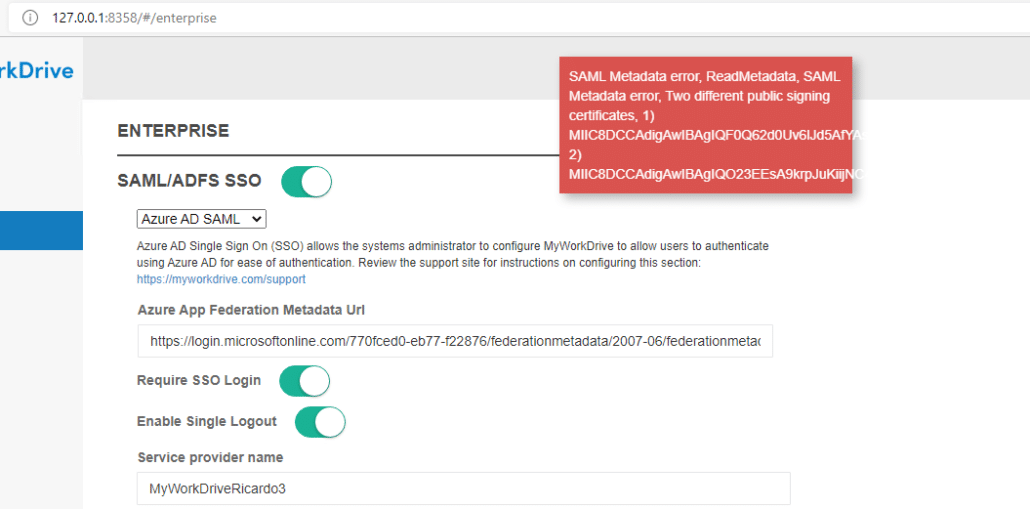

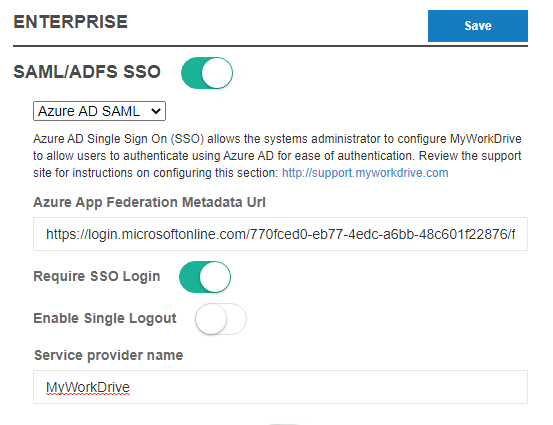

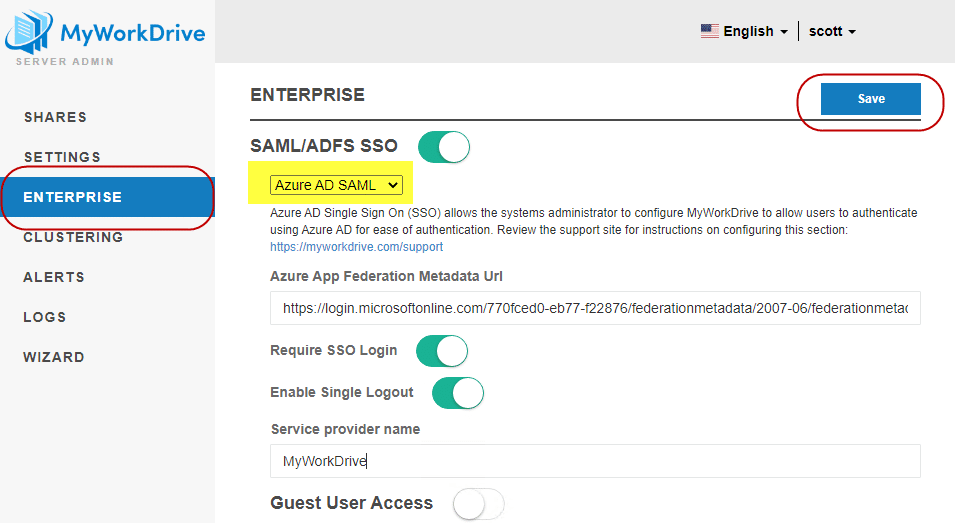

- Sur le serveur MyWorkDrive dans le panneau d'administration, section Entreprise, activez SAML/ADFS SSO, choisissez Entra ID (Azure AD) SAML et collez l'URL des métadonnées Azure App Federation que vous avez copiées dans la zone 3.

- Cliquez éventuellement sur « Exiger une connexion SSO » (cela redirigera automatiquement toutes les connexions vers la connexion SAML Entra ID).

Si vous ne sélectionnez pas Exiger une connexion SSO, les utilisateurs se connecteront lorsqu'ils accéderont à l'URL de votre serveur MyWorkDrive avec leur connexion de domaine traditionnelle, et la connexion Entra ID ne sera utilisée que lorsqu'ils cliqueront comme lien depuis le portail Office ou MyApps. - Sélectionnez éventuellement Activer la déconnexion unique, voir la note ci-dessous sur la façon dont la déconnexion est gérée dans AzureAD

- En option, si vous avez modifié l'ID d'entité dans la zone de configuration Entra ID 1, modifiez le nom du fournisseur de services pour qu'il corresponde exactement ce que vous avez entré dans la configuration Entra ID.

- Cliquez sur Enregistrer. Cela déroulera automatiquement le certificat SSL Entra et les paramètres pour vous.

Tester l'accès

- Nous vous suggérons de tester d'abord avec le navigateur Web avant de tester les autres clients.

- Vous souhaiterez peut-être utiliser un navigateur différent de celui que vous utilisez habituellement / auquel vous êtes connecté OU en mode de navigation privée pour valider l'expérience de connexion Entra ID et toutes les politiques d'accès conditionnel pour MFA que vous avez pu appliquer.

- Si vous avez activé Exiger une connexion SSO, accédez à l'URL de connexion de votre serveur, par exemple https://yourserver.company.com et vous serez redirigé vers Entra ID SAML pour vous connecter.

Si vous n'avez pas activé Nécessite une connexion SSO, vous devrez spécifier l'URL de connexion SAML, par exemple https://yourserver.company.com/account/login-saml.m - Connectez-vous en utilisant Entra ID. Une fois la connexion réussie, votre utilisateur test sera redirigé vers votre site Web MyWorkDrive et les partages de fichiers qui lui sont attribués seront affichés.

- Alternativement, si vous attribuez des utilisateurs à l'application dans Entra ID, vous pouvez vous connecter en tant qu'utilisateur attribué à https://myapps.microsoft.com. Sélectionnez l'application MyWorkDrive.

L'utilisateur est automatiquement connecté au gestionnaire de fichiers Web de votre navigateur MyWorkDrive.

Si, lors de la connexion, les partages de l'utilisateur sont présents mais sont vides lorsque vous cliquez dessus, cela indique que la délégation n'est pas définie correctement. Veuillez vous référer à l'article Configuration de la délégation. Notez que les modifications apportées à la délégation peuvent prendre 15 minutes ou plus pour se propager sur AD. Dans le cas d'une grande AD, plusieurs heures ont été notées pour que la délégation se propage entièrement.

Les connexions SSO sont entièrement compatibles avec toutes les fonctionnalités de MyWorkDrive, y compris

- tous les clients (Web, Web mobile, Windows Map Drive, Mac Map Drive, iOS et Android)

- le Cloud Web Connector

- Édition dans le bureau local à partir du client Web

- et Places dans le bureau mobile.

Déconnexion SAML

Azure Active Directory ne prend pas en charge la déconnexion SAML. Le SLO initié par le SP, où une demande de déconnexion SAML est envoyée à Entra ID, n'entraîne pas le retour d'une réponse de déconnexion. Au lieu de cela, Entra ID affiche un message indiquant que l'utilisateur est déconnecté et que les fenêtres du navigateur doivent être fermées. La déconnexion d’Entra ID n’entraîne pas l’envoi d’une demande de déconnexion au fournisseur de services. Entra ID ne prend pas en charge la configuration d'une URL de service de déconnexion SAML pour le fournisseur de services.

Dépannage

- Assurez-vous d'utiliser un navigateur pour tester en privé ou incognito afin d'éliminer tout problème de mise en cache

- Vérifiez que l'utilisateur peut se connecter sans SAML et qu'il utilise une adresse e-mail qui correspond à son UPN dans Active Directory

- L'utilisateur reçoit une erreur : l'utilisateur connecté xxx@xxx.com ne se voit pas attribuer de rôle pour l'application - conformément aux notes de configuration ci-dessus : attribuez un utilisateur ou un groupe dont il est membre dans le portail Azure Active Directory à la nouvelle application MyWorkDrive (Enterprise applications – Toutes les applications – MyWorkDrive – Authentification unique - Authentification basée sur SAML) utilisateurs et groupes ou désactivez l'attribution d'utilisateur requise en la définissant sur non.

- Les dossiers s'affichent comme vides après la connexion de l'utilisateur : assurez-vous que le serveur MyWorkDrive est approuvé pour la délégation conformément à notre Article de délégation

- L'utilisateur reçoit une erreur : L'URL de réponse spécifiée dans la demande ne correspond pas à l'URL de réponse configurée pour l'application. Vérifiez que l'URL spécifiée dans Entra ID SAML correspond à l'adresse Web publique du serveur et si des proxys inverses sont utilisés, ils ne sont pas réutilisés. -écrire l'URL. De plus, si vous utilisez votre propre nom d'hôte - par exemple https://votreserveur.votredomaine.com, assurez-vous de désactiver MyWorkDrive Cloud Web Connect dans les paramètres de votre serveur MyWorkDrive (lorsque le Cloud Web Connector est activé, nous supposons que vous utilisez notre *.myworkdrive .net et apportez des modifications à l'URL de réponse pour l'adapter).

- Si vous recevez plusieurs invites MFA lors de la connexion, assurez-vous de désactiver deux facteurs dans MyWorkDrive Enterprise après avoir activé Exiger SSO. Si vous avez une exigence MFA dans Entra ID, celle-ci sera appelée dans le cadre de la connexion via Entra ID et aucun paramètre n'est requis dans MyWorkDrive pour l'activer.

Renouvellement de votre certificat

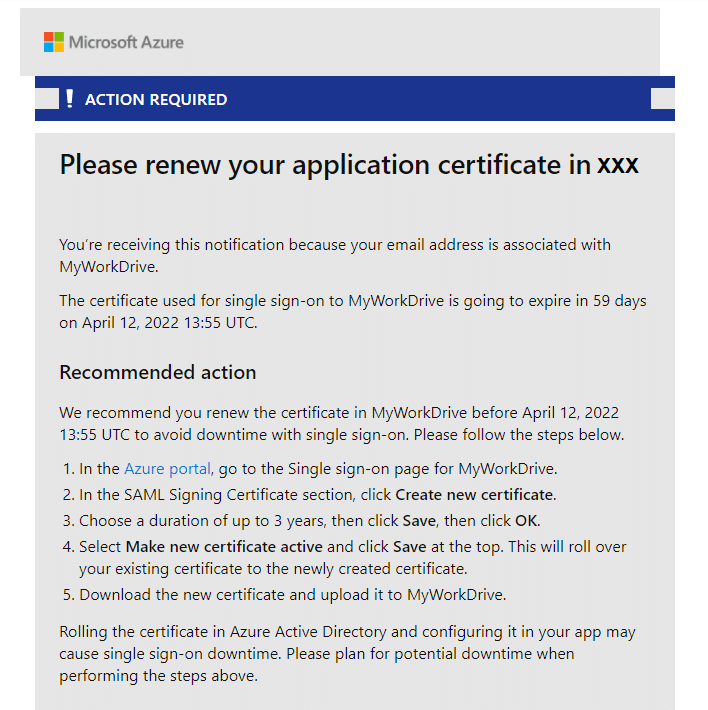

Le certificat SSO émis par Microsoft et utilisé par MyWorkDrive pour sécuriser les communications entre Entra ID et votre serveur MyWorkDrive expire périodiquement. La durée par défaut est de 3 ans, mais vous pouvez choisir un montant inférieur lors de la création.

Ensuite, votre certificat est sur le point d'expirer, vous recevrez un e-mail contenant des directives générales de Microsoft, mais grâce au travail d'intégration que nous avons effectué pour faciliter le déploiement d'Entra ID, c'est en fait plus facile que ce que Microsoft décrit.

L'e-mail que vous recevrez note 5 étapes.

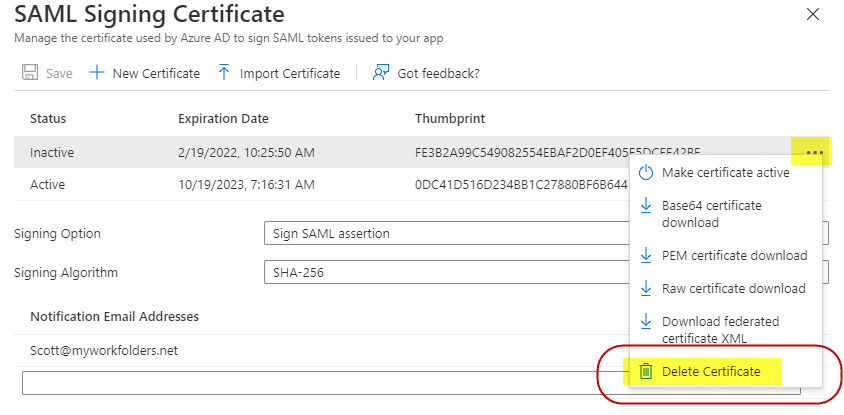

Les deux modifications aux instructions visent à

- Supprimer l'ancien certificat d'Entra/Azure

- Utilisez MyWorkDrive pour télécharger le nouveau certificat, il n'est pas nécessaire de placer manuellement le certificat

Après l'étape 4,

Supprimez votre ancien certificat dans AzureAD.

Vous mettrez immédiatement à jour MyWorkDrive à l'étape suivante avec le nouveau, alors activez le nouveau (si ce n'est pas fait automatiquement) et supprimez l'ancien car il n'est plus nécessaire.

Sur le certificat ancien/inactif, cliquez sur le menu à 3 points sur le bord gauche de la ligne du certificat et choisissez Supprimer le certificat.

Au lieu de l'étape 5

Maintenant, avec un seul certificat affiché sur votre configuration d’ID Entra MyWorkDrive, enregistrez la page d’ID Entra, puis connectez-vous au panneau d’administration MyWorkDrive sur le serveur MyWorkDrive et accédez à l’onglet Entreprise.

Confirmez que vous avez configuré Entra ID, puis enregistrez simplement la page.

MyWorkDrive utilisera la configuration Entra ID intégrée pour se connecter à votre Entra ID et télécharger et mettre à jour le certificat. Il n'est pas nécessaire de placer manuellement le nouveau certificat sur le système de fichiers ou de le « télécharger sur MyWorkDrive », MyWorkDrive s'en chargera pour vous.

Le certificat SAML peut être stocké dans un certain nombre d'emplacements en fonction de votre version de MyWorkDrive et si vous avez activé le clustering.

Notez que si vous recevez un message d'erreur concernant plusieurs certificats de signature publics, cela indique que vous n'avez pas réussi à supprimer l'ancien certificat d'Entra ID. Veuillez vous reconnecter à Azure/Entra et vérifier que le nouveau certificat a été rendu actif et que l'ancien certificat a été supprimé.