Come possiamo aiutarvi oggi?

Guida all'integrazione del Single Sign On (SSO) di ADFS

Le istruzioni contenute in questo articolo sono applicabili solo alle installazioni MyWorkDrive che utilizzano Active Directory per l'identità dell'utente. Se MyWorkDrive è configurato con Entra ID per la directory utente, utilizza un accesso Microsoft nativo e ADFS non è richiesto.

Questa guida è stata aggiornata per MyWorkDrive Server versione 5.2. Le versioni precedenti scopriranno che alcuni nomi e posizioni sono cambiati e le funzionalità specificatamente indicate per la versione 5.2 e successive non saranno disponibili. Scarica l'ultima versione del server MyWorkDrive qui.

Contenuti

introduzione

Active Directory Federation Services (AD FS) è una tecnologia che estende la configurazione di Active Directory a servizi esterni all'infrastruttura. Con ADFS puoi concedere agli utenti l'accesso a MyWorkDrive utilizzando le credenziali di accesso esistenti e integrare MyWorkDrive con altri portali di accesso come Office 365 Web Apps per l'accesso Single Sign On (SSO).

Questa guida è stata scritta e testata su Windows Server 2012 R2 e 2016, le versioni precedenti di Windows Server non sono supportate per l'integrazione SSO ADFS.

Prima di iniziare l'integrazione di ADFS con MyWorkDrive, verifica che ADFS sia completamente operativo. Il modo più semplice per verificare che ADFS ti autenticherà è fare clic sul collegamento seguente (con il tuo dominio specificato) https://fqdn.domain.com/adfs/ls/IdpInitiatedSignon.aspx

Una volta completato ADFS MyWorkDrive, abilitare facoltativamente l'autenticazione a due fattori con DUO utilizzando la guida disponibile Qui.

Il supporto per le funzionalità SSO all'interno di MyWorkDrive è disponibile solo sui nostri piani Enterprise. Contatta il nostro team di vendita se sei interessato ad aggiornare il tuo piano.

Consigliamo di dividere il DNS per i server ADFS e MyWorkDrive (internamente i server ADFS e MyWorkDrive si risolvono in indirizzi IP interni): la nostra guida è Qui.

Configurazione di ADFS -MyWorkDrive

1. Installa MyWorkDrive Server su Windows Server 2016 o 2019. Fare riferimento alla guida alla configurazione del server

2. Abilitare HTTPS in IIS sul sito Wanpath.Webclient. Vedi il Passaggi per associare e installare SSL sul tuo sito client MyworkDrive per ulteriori dettagli. I certificati autofirmati non sono supportati, utilizzare un certificato emesso da un'autorità di certificazione.

3. TLS 1.2 è richiesto dai client MyWorkDrive. Vedi il nostro articolo su configurazione SSL/TLS per ulteriori informazioni.

4. Configura ADFS "Aggiunta dell'app MyWorkDrive come attendibile componente in ADFS" come di seguito specificato.

5. Abilitare i server ADFS, File e DFS come attendibili dal server MyWorkDrive per la delega in base a questo articolo: Configurazione della delegazione Se l'accesso a MyWorkDrive ha esito positivo, ma non sono presenti file o cartelle nelle condivisioni, in genere indica una delega mancante o configurata in modo errato.

6. Configura MWD (pannello di amministrazione – Sezione Enterprise)

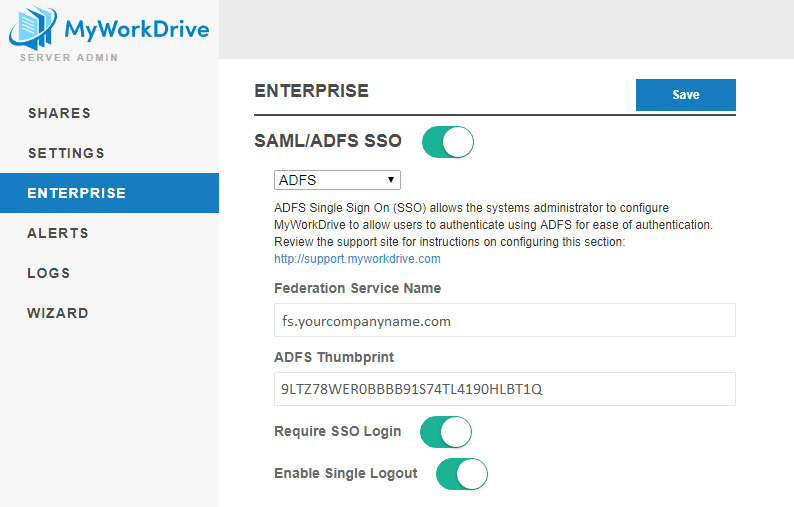

Abilita SSO SAML/ADFS

Seleziona ADFS dal menu a discesa

Nome del servizio federativo: inserisci il nome del servizio federativo; come ottenerlo: sul server ADFS connettersi alla gestione ADFS – ADFS – modificare le proprietà del servizio federativo – nome del servizio federativo)

Identificazione personale ADFS: queste informazioni verranno estratte automaticamente al salvataggio del nome del servizio federativo

Facoltativamente, abilitare Richiedi accesso SSO. Ciò disabiliterà gli accessi basati su password e reindirizzerà gli utenti ad ADFS.

Facoltativamente, abilitare Logout singolo. Se abilitata, la disconnessione da MyWorkDrive disconnetterà l'utente anche da ADFS.

Un esempio di configurazione ADFS completata:

Test

Utilizza un browser per aprire il tuo sito con /Account/Login-SSO-ADFS.aspx aggiunto al nome host: ad esempio:https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx

Quando accedi all'URL dovresti essere reindirizzato alla pagina di accesso di AD FS (ad esempio: https://mysite.mydomain.com/adfs/ls/?wa=wsignin1.0&wtrealm=https%3a%2f%2mysite.mydomain.com%3a8857%2f&wctx=rm%3d0%26id%3dpassive%26ru%3d%252fAccount%252fLogin-SSO-ADFS.aspx)

Accedi utilizzando un nome utente di dominio selezionato (ad esempio: TuoDominio\TuoTestUser), dopo aver effettuato correttamente l'accesso dovresti essere reindirizzato a https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx che aprirà quindi l'applicazione Web File Browser e fornirà l'accesso ai file su https://mysite.mydomain.com/WebFileBrowser/WebFileBrowser.aspx

Dovresti essere in grado di esplorare cartelle/file e accedervi dopo aver effettuato l'accesso utilizzando ADFS SSO.

Configurazione del server ADFS

Aggiunta dell'app MyWorkDrive come attendibile componente in ADFS – Server 2012

(Le istruzioni per il server 2016 sono visualizzate di seguito)

Sul server ADFS, aprire Server Manager > Strumenti > Gestione ADFS. Espandi "Relazioni di trust" dal pannello di sinistra e seleziona l'opzione "Relying Party trust". Vedrai che il servizio di registrazione del dispositivo è già presente come componente. Ora fai clic sull'opzione "Aggiungi attendibilità del relying party" nel pannello di destra.

Verrà visualizzata la procedura guidata Aggiungi aware. Fare clic sul pulsante Avvia per continuare. Seleziona l'opzione "Inserisci manualmente i dati sul aware party" e fai clic su Avanti per continuare.

Immettere un nome visualizzato per il trust della deliverable

Fare clic su Avanti per continuare. Nella finestra Scegli profilo, seleziona l'opzione "Profilo ADFS" e fai clic su Avanti per continuare. L'ADFS configurato su Windows Server 2012 è ADFS 3.0, pertanto non selezioniamo l'opzione del profilo 1.0 e 1.1.

Nell'opzione "Configura certificato", fai clic su Avanti per continuare (nota che saltare questo certificato opzionale non significa che il tuo accesso ADFS utilizzerà http durante l'autenticazione degli utenti, solo la crittografia token opzionale)

Nella finestra "Configura URL", seleziona la casella di controllo accanto all'opzione "Abilita supporto per il protocollo passivo WS-Federation". Nella casella di testo inserisci l'URL del tuo componente: l'URL dell'applicazione MyWorkDrive; Per esempio https://mysite.mydomain.com.

In "Configura identificatori" abbiamo già aggiunto il requirente richiesto, quindi è sufficiente fare clic su Avanti per continuare, a meno che non si utilizzi Cloud Web Connector (un sottodominio di myworkdrive.net), nel qual caso consultare le istruzioni di seguito per Utilizzo di ADFS con il connettore Web Cloud prima di continuare.

Nella schermata successiva, seleziona "Al momento non desidero configurare le impostazioni di autenticazione a più fattori per questa attendibilità del componente" e fai clic su Avanti per continuare.

Seleziona "Consenti a tutti gli utenti di accedere a questo aware party" e fai clic su Avanti per continuare.

Nella finestra "Pronto per aggiungere fiducia", fare clic su Avanti per continuare. Nella finestra "Fine", seleziona la casella di controllo per aprire le regole delle attestazioni e fai clic su Chiudi.

Viene visualizzata la finestra Modifica regole attestazione. A questo punto, ADFS conosce la tua applicazione MyWorkDrive ma sono necessarie un paio di cose aggiuntive. Qui è dove diciamo ad ADFS quali attestazioni devono essere inviate alla componente facente affidamento e quali valori saranno presenti in tali attestazioni.

Fare clic sul pulsante "Aggiungi regola".

Seleziona il valore del modello come "Invia attributi LDAP come attestazioni". Le richieste verranno inviate da Active Directory e Active Directory è un negozio basato su LDAP, pertanto stiamo selezionando questo modello. Ora fai clic su Avanti per continuare.

Nella finestra Configura regola, fornire il nome della regola come Invia attributi AD. Seleziona l'archivio attributi come "Active Directory". Nella tabella di mappatura, mappare i valori come mostrato qui

Fare clic su Fine per uscire dalla procedura guidata, quindi fare clic su OK per completare la configurazione delle regole attestazioni.

Aggiunta dell'app MyWorkDrive come affidamento del componente fiduciario in ADFS – Server 2016

Sul server ADFS, aprire Server Manager > Strumenti > Gestione ADFS. Espandi "Relazioni di trust" dal pannello di sinistra e seleziona l'opzione "Relying Party trust". Vedrai che il servizio di registrazione del dispositivo è già presente come componente. Ora fai clic sull'opzione "Aggiungi attendibilità del relying party" nel pannello di destra.

Verrà visualizzata la procedura guidata Aggiungi componente. Selezionare "Claims aware" e fare clic sul pulsante Start per continuare.

Ora utilizzeremo l'URL della tua applicazione MyWorkDrive come componente, pertanto forniremo il nome come applicazione client MWD

Nell'opzione "Configura certificato", fai clic su Avanti per continuare (nota che saltare questo certificato opzionale non significa che il tuo accesso ADFS utilizzerà http, aggiungerebbe solo la crittografia token opzionale)

Nella finestra "Configura URL", seleziona la casella di controllo accanto all'opzione "Abilita supporto per il protocollo passivo WS-Federation". Nella casella di testo inserisci l'URL del tuo componente: l'URL dell'applicazione MyWorkDrive; esempio https://mysite.mydomain.com.

In "Configura identificatori" abbiamo già aggiunto il requirente richiesto, quindi è sufficiente fare clic su Avanti per continuare, a meno che non si utilizzi Cloud Web Connector (un sottodominio di myworkdrive.net), nel qual caso consultare le istruzioni di seguito per Utilizzo di ADFS con il connettore Web Cloud prima di continuare

In "scegli politica di controllo degli accessi" abbiamo già selezionato "Consenti a tutti", facciamo semplicemente clic su Avanti.

Nella finestra "Pronto per aggiungere fiducia", fare clic su Avanti per continuare. Nella finestra "Fine", seleziona la casella di controllo per aprire le regole delle attestazioni e fai clic su Chiudi.

Viene visualizzata la finestra Modifica regole attestazione. A questo punto, ADFS conosce la tua applicazione MyWorkDrive ma sono necessarie un paio di cose aggiuntive. Qui è dove diciamo ad ADFS quali attestazioni devono essere inviate alla componente facente affidamento e quali valori saranno presenti in tali attestazioni.

Fare clic sul pulsante "Aggiungi regola".

Seleziona il valore del modello come "Invia attributi LDAP come attestazioni". Le richieste verranno inviate da Active Directory e Active Directory è un negozio basato su LDAP, pertanto stiamo selezionando questo modello. Ora fai clic su Avanti per continuare.

Nella finestra Configura regola, fornire il nome della regola come Invia attributi AD. Seleziona l'archivio attributi come "Active Directory". Nella tabella di mappatura, mappare i valori come mostrato di seguito:

Fare clic su Fine per uscire dalla procedura guidata, quindi fare clic su OK per completare la configurazione delle regole attestazioni.

Utilizzo di ADFS con il connettore Web Cloud

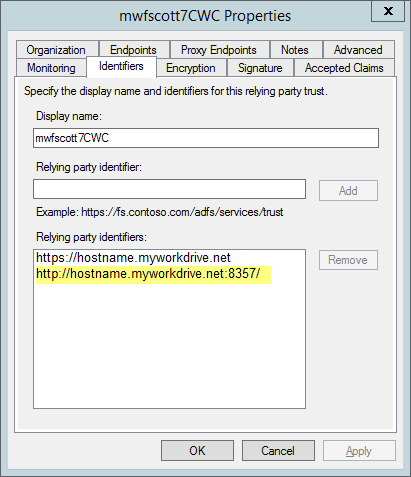

Se stai utilizzando Cloud Web Connector per pubblicare il tuo server MyWorkDrive su Internet, è necessario eseguire un passaggio aggiuntivo quando aggiungi gli identificatori della parte di inoltro alla configurazione del trust della parte di affidamento

Oltre all'indirizzo CWC di https://hostname.myworkdrive.net (dove hostname è il nome del server scelto); è necessario inserire anche un secondo identificatore

http://hostname.myworkdrive.net:8357/

- tieni presente che è http, non https

- tieni presente che include il numero di porta molto specifico: 8357

- notare che include una barra finale

La mancata immissione del secondo identificatore esattamente come immesso (con la sostituzione appropriata del nome host effettivo al nome host) comporterà il rifiuto di ADFS di consentire l'autenticazione e la generazione di un errore ambiguo.

Tieni presente che il tuo ambiente potrebbe richiedere altri URL a seconda della topologia della rete. Come notato in questo articolo, https://stackoverflow.com/questions/15445955/configure-adfs-to-become-a-identity-provider-in-thinktecture-identityserver-2-0, potresti trovare altri URL annotati nei registri dei registri eventi di AD FS. Per risolvere gli errori, potrebbe essere necessario aggiungere URL aggiuntivi come identificatori del partner di inoltro alla configurazione dell'attendibilità della parte di inoltro.

Timeout di ADFS

Il valore TokenLifetime predefinito per le sessioni ADFS per il sito Web MWD (parte di inoltro) può essere impostato sul server ADFS per un determinato RelayingPartyTrust. Il valore predefinito è 60 minuti. Ciò significa che ai tuoi utenti verrà richiesto nuovamente di accedere a MyWorkDrive tramite ADFS ogni 60 minuti.

Lo noterai vedendo 0 nella configurazione (Get-AdfsRelyingPartyTrust -Name "Sito locale MWD").

Se desideri consentire un timeout più lungo per gli accessi ad ADFS, valuta la possibilità di modificare la configurazione di ADFS per il sito Web MWD su un valore più alto, ad esempio 480 (8 ore) o 600 (10 ore) minuti.

Ulteriori dettagli e una descrizione sono disponibili su questo blog: https://lazarus987.wordpress.com/2013/10/27/how-to-change-tokenlifetime-property-for-the-relying-party-object-on-adfs/

Modifica dell'impostazione TokenLifetime

Esegui PowerShell come amministratore

Aggiungi lo snap-in ADFS alla sessione di Windows PowerShell

PS > Aggiungi PSSnapin Microsoft.Adfs.PowerShell

Eseguire il comando seguente per visualizzare l'impostazione corrente

PS > Get-ADFSRelyingPartyTrust -Name "Nome parte di inoltro MWD" (nome creato dall'utente)

Tieni presente che un valore 0 nella proprietà TokenLifetime rappresenta 60 minuti.

Per configurare un valore diverso per TokenLifetime, utilizzare il comando seguente per impostare un timeout modificato in Minuti.

PS > Set-ADFSRelyingPartyTrust -Targetname "relying_party" -TokenLifetime 480

Agli utenti verrà ora richiesto di autenticarsi nuovamente su MyWorkDrive in base all'impostazione aggiornata.