Come possiamo aiutarvi oggi?

Integrazione tunnel MyWorkDrive Cloudflare®

Contenuti

introduzione

Il nostro portale web MyWorkDrive File Remote Access Server può essere facilmente integrato Tunnel Cloudflare® servizi per fornire automaticamente un indirizzo Web sicuro senza esporre il server MyWorkDrive a Internet o fornire dispositivi di sicurezza. La rete Internet pubblica fa del suo meglio per distribuire i tuoi contenuti, ma non può tenere conto della congestione della rete, con conseguenti tempi di caricamento lenti e un'esperienza utente finale ridotta. Abilitando semplicemente Cloudflare Argo alla risoluzione dei nomi DNS proxy per un host, la congestione della rete in tempo reale e l'instradamento del traffico web attraverso i percorsi di rete più veloci e affidabili diventano automatici. In media, i siti web eseguono 30% più velocemente. Facoltativamente, i clienti possono anche utilizzare Argo Tunneling per invertire il traffico proxy attraverso un agente tunnel Argo. Mentre i clienti delle grandi aziende potrebbero voler utilizzare i propri connessione diretta (con il proprio nome host/certificato SSL) e gestire il proprio server Office Online, utilizzando la nostra integrazione con Argo di Cloudflare e il servizio tunnel, gli stessi o migliori obiettivi di velocità di rete, sicurezza e conformità possono essere raggiunti più facilmente da aziende di qualsiasi dimensione.

Panoramica dei vantaggi

Utilizzando un agente leggero installato sul server MyWorkDrive, Cloudflare Argo Tunnel crea un tunnel crittografato tra il data center Cloudflare più vicino e il server MyWorkDrive senza aprire una porta pubblica in entrata. Ciò offre un ulteriore livello di protezione per mantenere disponibile il sito Web del server MyWorkDrive proteggendo l'indirizzo IP dall'esposizione e dagli attacchi DDoS. A partire dalla versione 5.4 l'integrazione di MyWorkDrive è semplice, è sufficiente abilitare il nostro Cloud Web Connector o l'integrazione di Office 365 Online.

Argo Instradamento intelligente

Instrada automaticamente il traffico evitando la congestione della rete per migliorare le prestazioni e ridurre la latenza. La rete Cloudflare instrada oltre 10 trilioni di richieste globali al mese, fornendo a Cloudflare Tunneling un punto di osservazione unico per rilevare la congestione in tempo reale e instradare il traffico web attraverso il percorso di rete più veloce e affidabile.

Sicurezza migliorata

Le funzionalità Web Application Firewall (WAF) integrate proteggono nuovamente Cross-Site Scripting, SQL Injection, Cross-Site Request Forgery e le regole di sicurezza OWASP impostate all'edge, proteggendo il tuo sito Web MyWorkDrive dalle prime 10 vulnerabilità OWASP in ogni momento. Utilizzando il servizio Cloudflare Tunneling ottieni una valutazione A+ Scansione SSL di Qualys SSL Labs si ottiene istantaneamente con n configurazione manuale o blocco dei protocolli IIS necessario. Il Web Application Firewall (WAF) di Cloudflare è conforme PCI e consente ai clienti di raggiungere immediatamente il requisito PCI 6.6 se abilitato insieme a MyWorkDrive.

Protezione dalla negazione del servizio

DDoS sta per Distributed Denial of Service ed è un termine usato per descrivere gli attacchi ai livelli Rete, Trasporto e Applicazione di Modello di interconnessione di sistemi aperti (OSI).. Gli attacchi a livello di rete, applicazione e IP vengono automaticamente interrotti sulla rete Cloudflare prima ancora di raggiungere il tuo server MyWorkDrive.

Installazione SSL automatica

Il server MyWorkDrive effettua automaticamente il provisioning e il deprovisioning di certificati SSL univoci da utilizzare esclusivamente da ciascun server MyWorkDrive. L'integrazione SSL tra il server MyWorkDrive e Cloudflare Argo Tunneling è automatica e garantisce che il tuo sito web sia crittografato end-to-end senza esporre i tuoi server a Internet o gestire certificati SSL e regole firewall.

Come funziona

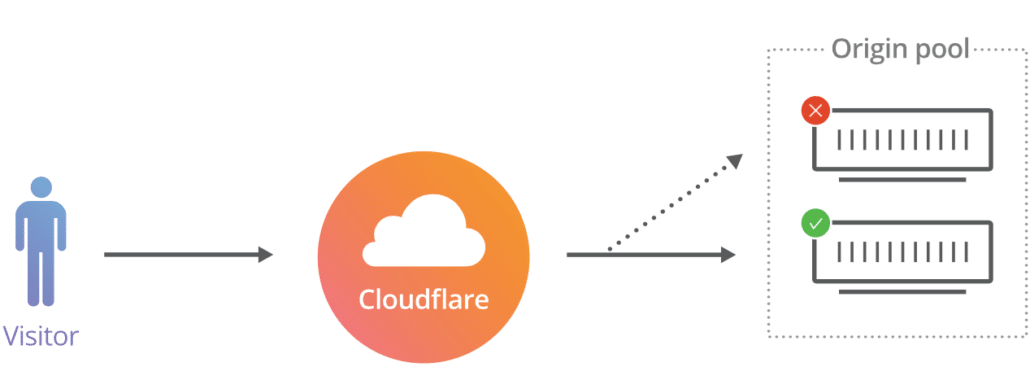

Argo Tunnel funziona installando un agente su ciascun Web Server IIS di Windows. L'agente tunnel è configurato per connettersi a una porta locale ed effettua una connessione sicura in uscita sulla porta TCP 7844 verso le reti Cloudflare. Non è necessario esporre alcuna porta firewall in entrata. Successivamente viene creato e configurato un host in Cloudflare per inoltrare le richieste in entrata all'host interno (l'origine). Nelle configurazioni avanzate gli host di origine interni possono essere configurati per il failover e il bilanciamento del carico. Cloudflare Argo richiede la porta TCP 7844 in uscita dal tuo server IP di Cloudflare.

Iniziare

Nuovo! A partire dalla versione 6.4, non ci sono limiti alle dimensioni dei file quando si utilizza Cloud Web Connector. Il precedente limite di 200 MB (6.1.1 e versioni successive) o il limite di 100 MB (5.4 – 6.0.2) non si applica più.

Per le versioni precedenti,

A partire dalla versione 5.4 di MyWorkDrive, i tunnel Cloudflare vengono configurati automaticamente per te quando i nostri servizi Cloud Web Connector o Office 365 Online sono abilitati con un limite di dimensione file di 100 MB limitato al nostro dominio MyWorkDrive.net. Con la versione 6.1.1 e successive, il limite della dimensione del file viene aumentato a 200 MB.

Potresti comunque voler creare i tuoi tunnel Cloudflare per sfruttare altre funzionalità di sicurezza di Cloudflare o essere in grado di gestire il tuo WAF e le tue impostazioni. IL Documentazione di Cloudflare Argo qui ha dettagli completi.

Gestisci il tuo Cloudflare con MyWorkDrive

Due note importanti da tenere presente quando esegui i tuoi tunnel Cloudflare con MyWorkDrive.

Gestisci il tuo insieme a MyWorkDrive

MyWorkDrive imposta il servizio Argo/Cloudflare per utilizzare la posizione c:\wanpath\wanpath.data\settings per i file yml, pem e/o json di cloudflare (i file esatti che avrai dipenderanno dal fatto che tu stia utilizzando tunnel con nome o meno) .

Esistono due opzioni per eseguire il proprio tunnel su un server MyWorkDrive

Utilizzando i percorsi predefiniti di MyWorkDrive

Il primo sarebbe utilizzare quelle posizioni anche per i tuoi file. Tieni presente che verranno sovrascritti a ogni aggiornamento, quindi conserva un backup di tali file da ripristinare dopo l'aggiornamento di MyWorkDrive. Ripristinali prima di avviare il servizio Argo/Cloudflare.

Creare il tuo servizio

In alternativa, potresti trovare più semplice creare un secondo servizio Cloudflare, in modo da poter eseguire entrambi. In questo modo i tuoi percorsi/servizi non verranno mai sovrascritti (e puoi anche eseguirli entrambi se ne hai bisogno/lo desideri).

Queste istruzioni presuppongono che tu abbia già installato MyworkDrive e disponi di un servizio Cloudflare nei servizi.

Presumono inoltre che tu stia utilizzando il percorso c:\cloudflare per l'eseguibile e i file cloudflare. Se li hai archiviati in un'altra posizione, aggiorna queste istruzioni come appropriato.

1) Aggiorna ImagePath HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared con il tuo ImagePath:

C:\Cloudflare\cloudflared.exe –config C:\Cloudflare\cloudflared.yml esecuzione del tunnel

2) Rinomina: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared in Cloudflared2

3) Rinominare HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Application\Cloudflared in Cloudflare2

Verrai quindi eseguito con le tue credenziali e il tuo percorso di installazione.

Quando reinstalli MyWorkDrive, verrà ricreato un servizio cloudflared sui nostri percorsi, che puoi tranquillamente ignorare se stai eseguendo solo la tua istanza di Cloudflare.

Se desideri eseguire la modifica di Office Online insieme al tuo Cloudflare, configura Office Online in MyWorkDrive dopo aver reinstallato MyWorkDrive e ricreato il nostro servizio Cloudflare predefinito.

Monitoraggio del tuo WAF

Il WAF di Cloudflare può occasionalmente generare falsi positivi sull'API MyWorkDrive per i client Map Drive o la modifica di Office Online e provocare operazioni impreviste sui file, ad esempio file che non si aprono, file che non vengono salvati o file danneggiati durante il salvataggio.

Se utilizzi Cloudflare WAF, ti invitiamo a monitorare l'attività di registro in Cloudflare e ad adattare le regole per evitare la corruzione dei dati. In particolare, il pacchetto OWASP.