Come possiamo aiutarvi oggi?

Applicazione AzureAD aziendale per SSO, accesso condizionale, archiviazione e modifica online di Office

Applicazione MyWorkDrive Azure tutto in uno

Questa guida è rivolta agli ambienti che desiderano consolidare tutte le funzioni di Azure di MyWorkDrive (Single Sign-On, archiviazione OneDrive/SharePoint, proxy dell'applicazione e Office Online Edit) in un'unica applicazione Azure.

Non è necessario utilizzare queste istruzioni per utilizzare queste funzionalità con MyWorkDrive.

Questa è una configurazione avanzata. La conferma dell'accesso SSO SAML con AzureAD (Entra) è descritta in questo articolo.

MyWorkDrive ospita app condivise per la maggior parte dei servizi e possono essere facilmente abilitate caso per caso. Queste istruzioni forniscono un modo per eseguire il provisioning della tua singola app aziendale per abilitare tutte le funzionalità in MyWorkDrive.

Queste possono anche essere configurate individualmente come app separate.

Per favore contattaci per assistenza in caso di domande sull'utilizzo di queste istruzioni.

Questa guida illustra passo passo il processo completo

- Aggiungere un'app aziendale in Azure

- Configurare il proxy dell'applicazione in Azure per la nuova app aziendale e i server MyWorkDrive

- Configura la nuova APP per SSO in Azure

Spesso gli amministratori aggiungono funzionalità a SSO come l'accesso condizionale/requisiti dei dispositivi conformi - Abilita SSO in MyWorkDrive

- Configura GraphAPI sulla nuova app in Azure per OneDrive/SharePoint Storage

- Abilita l'archiviazione OneDrive/SharePoint in MyWorkDrive

- Configura GraphAPI nella nuova app in Azure per Office Online Editing

- Abilita la modifica di Office Online in MyWorkDrive

Proxy dell'applicazione

Se desideri sfruttare l'accesso condizionato e/o il proxy dell'applicazione, dobbiamo inizialmente creare la nostra app con questo processo. Per ulteriori informazioni su MyWorkDrive e sul proxy di accesso condizionato/applicazione, consultare il nostro articolo Qui.

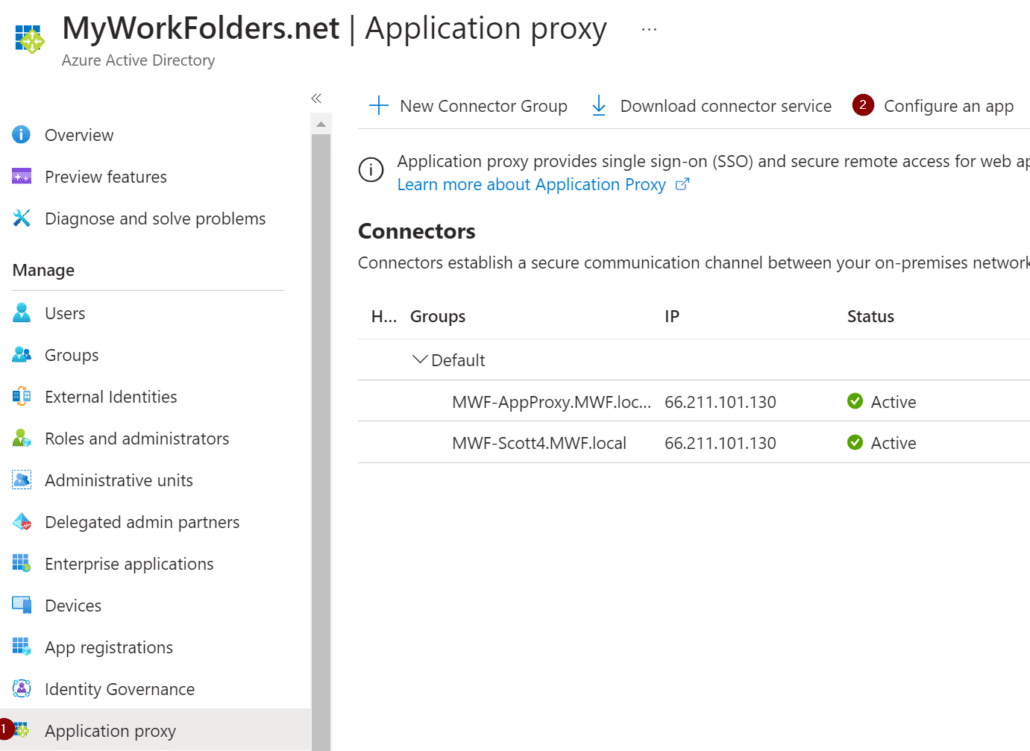

Passare ad Azure AD e selezionare Proxy applicazione, quindi selezionare Configura un'app.

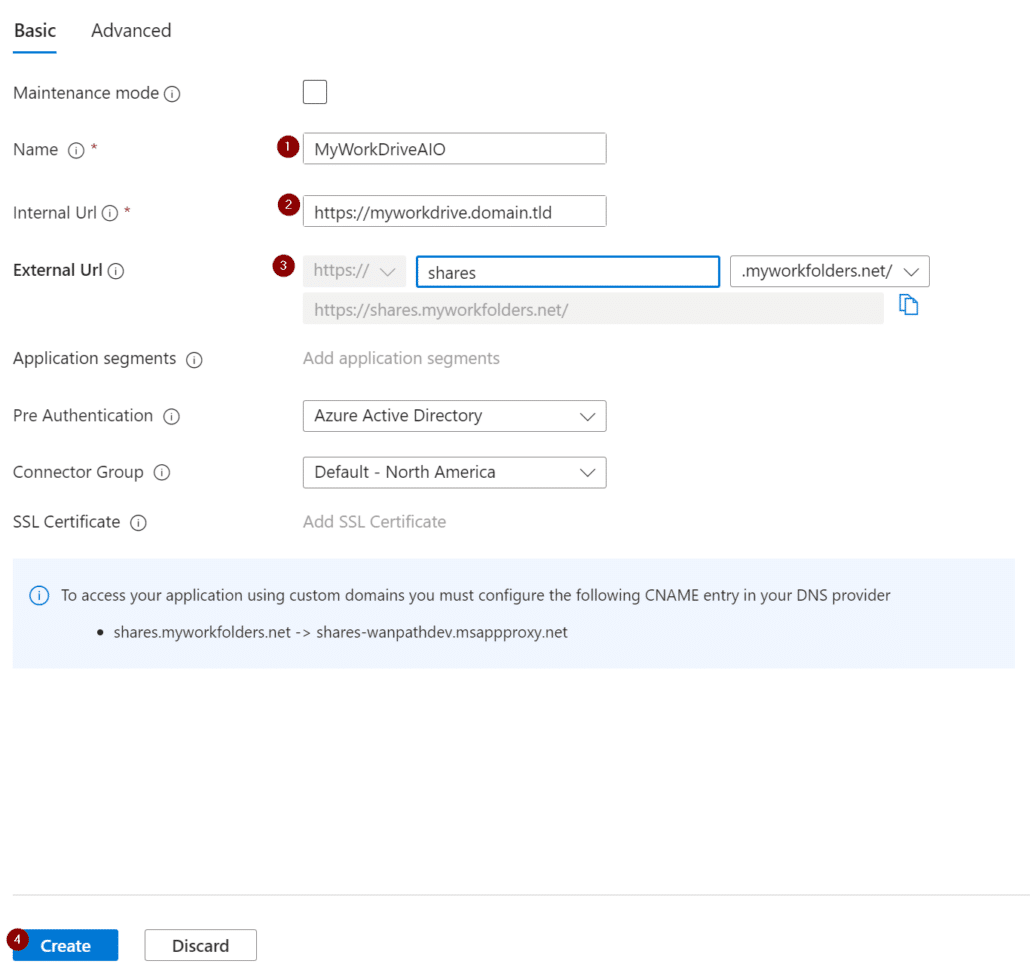

Inserisci i dettagli relativi al nome della tua app, al server MyWorkDrive, al nome DNS esterno e seleziona Crea:

Accesso singolo

Se non hai bisogno del proxy dell'applicazione, puoi invece avviare il processo utilizzando la nostra app MyWorkDrive Azure esistente. I dettagli sono disponibili Qui.

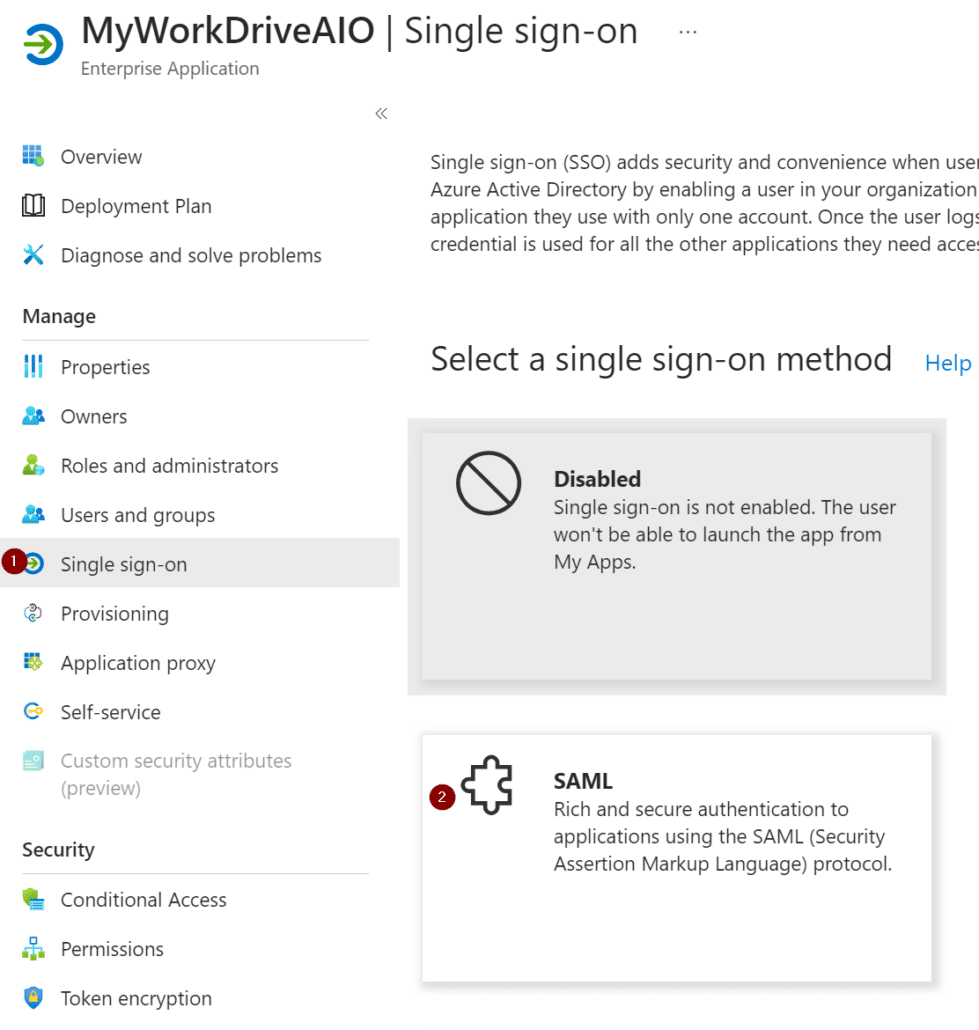

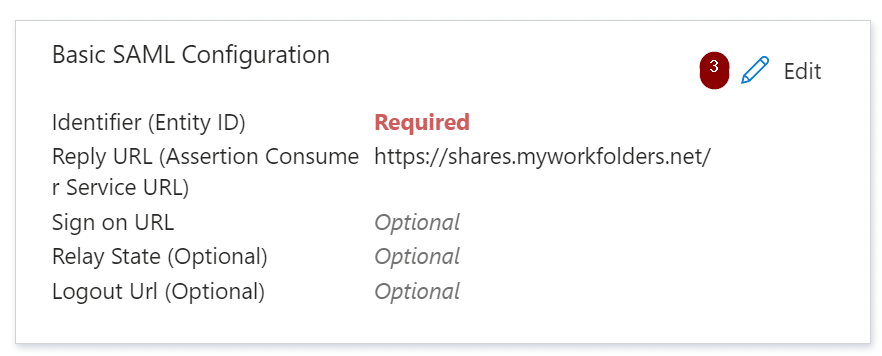

In caso contrario, vai ad Azure AD, apri le applicazioni aziendali e passa all'app appena creata. Apri Single Sign-On e seleziona SAML. Nella pagina successiva, seleziona Modifica accanto a Configurazione SAML di base.

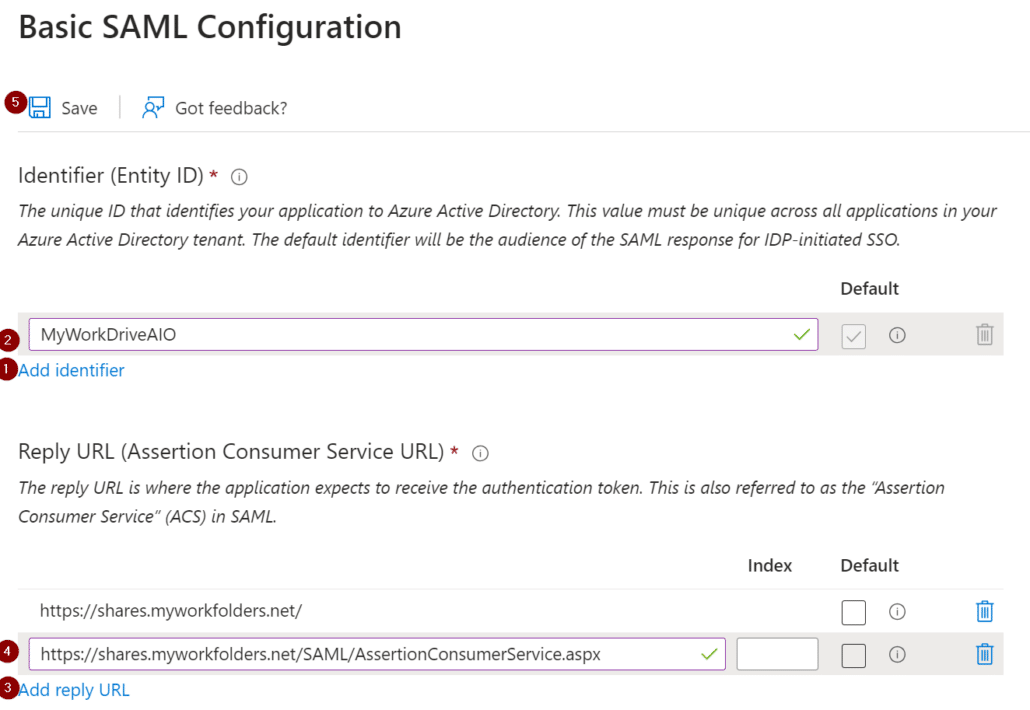

Nella pagina Configurazione SAML di base, inserisci un nome per l'identificatore, quindi aggiungi un ulteriore URL di risposta. L'URL di risposta aggiuntivo sarà lo stesso indirizzo esterno del tuo server MyWorkDrive con l'aggiunta del suffisso:

SAML/AssertionConsumerService.aspx

Dopo averli inseriti entrambi, seleziona Salva.

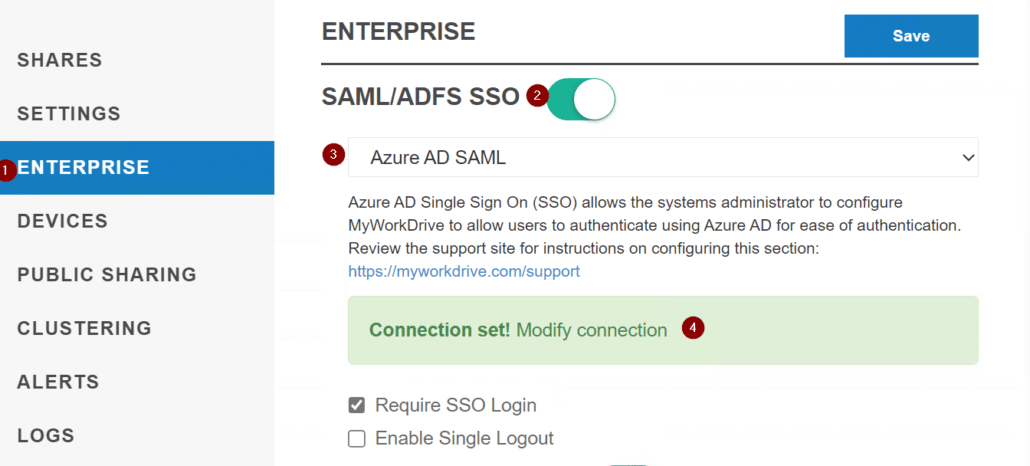

Ora accedi al server MyWorkDrive, vai alla scheda Enterprise, abilita SAML/ADFS SSO, seleziona AzureAD SAML dal menu a discesa e seleziona Modifica connessione.

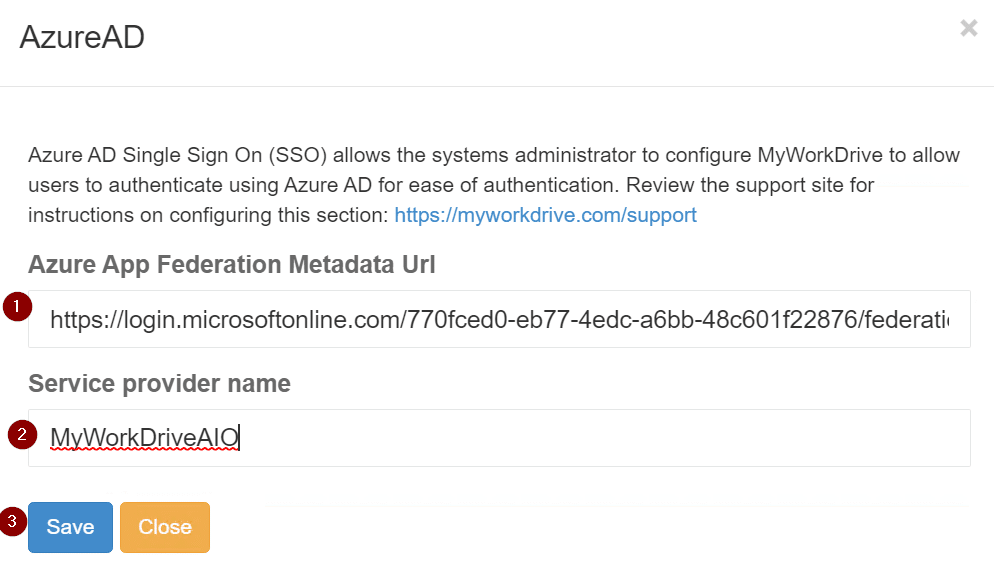

Copiare/incollare l'URI dei metadati della federazione dell'app Azure e il nome del provider di servizi precedenti e selezionare Salva.

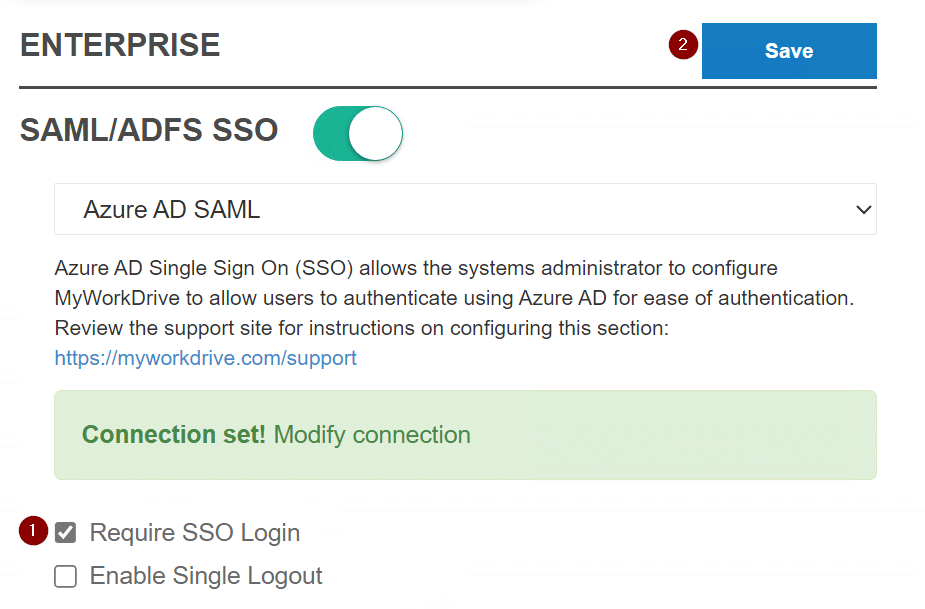

Infine, torna alla pagina Enterprise, assicurati che la casella di controllo Richiedi accesso SSO sia selezionata e fai clic su Salva in alto.

Nota: se si utilizza il proxy dell'applicazione, è necessario un ulteriore passaggio aggiuntivo. Apri Windows Explorer e vai a:

C:\WanPath\WanPath.Data\Settings\SAML

E modifica il file saml.config con il tuo editor di testo preferito. Assicurati che sia aperto con privilegi di amministratore.

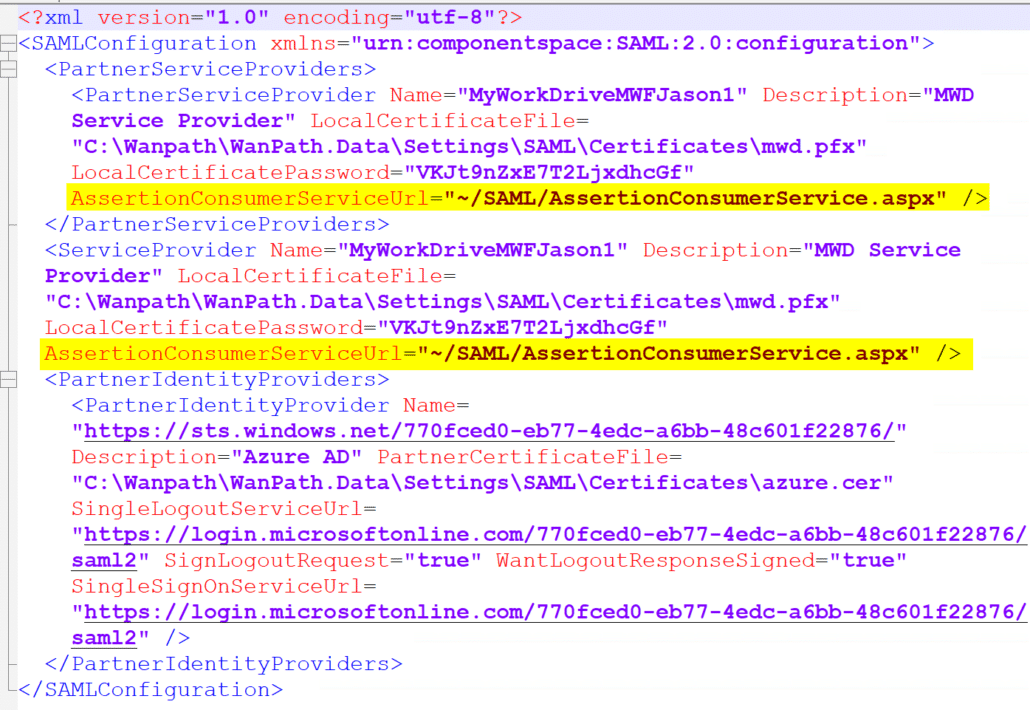

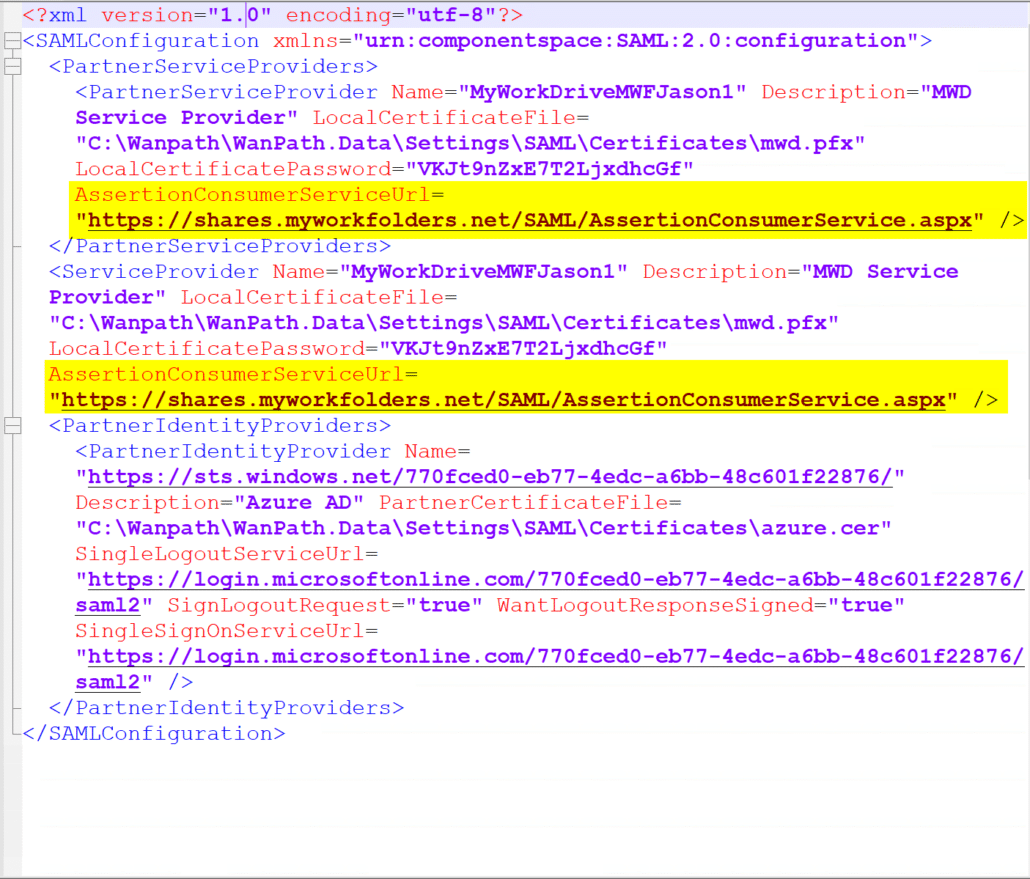

Trova entrambi i campi AssertionConsumerServiceUrl e modifica "~" in ciascun campo con l'URL completo del server e salva il file.

Prima:

Dopo:

Archiviazione OneDrive/SharePoint

Successivamente configureremo questa applicazione per sfruttare OneDrive/SharePoint per l'archiviazione.

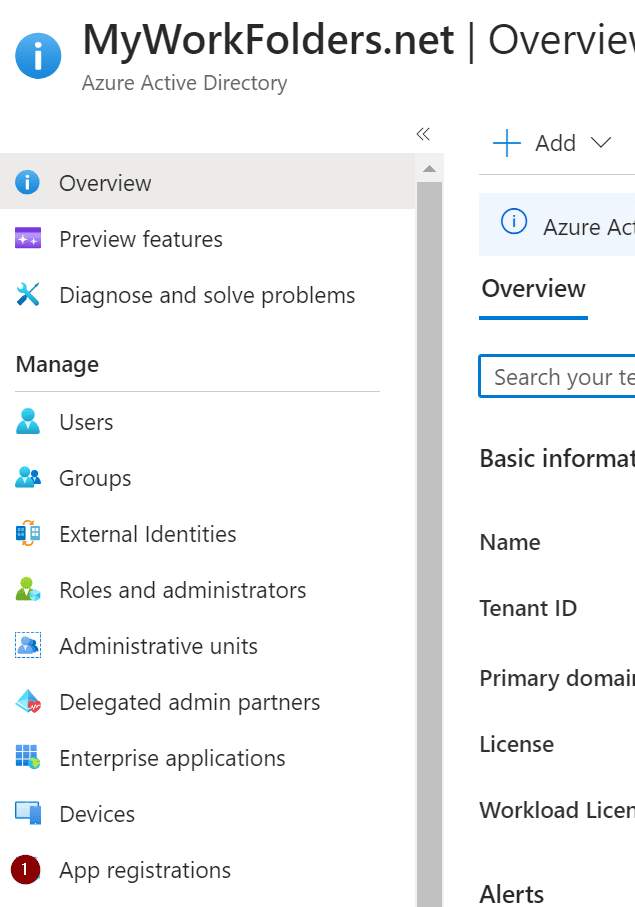

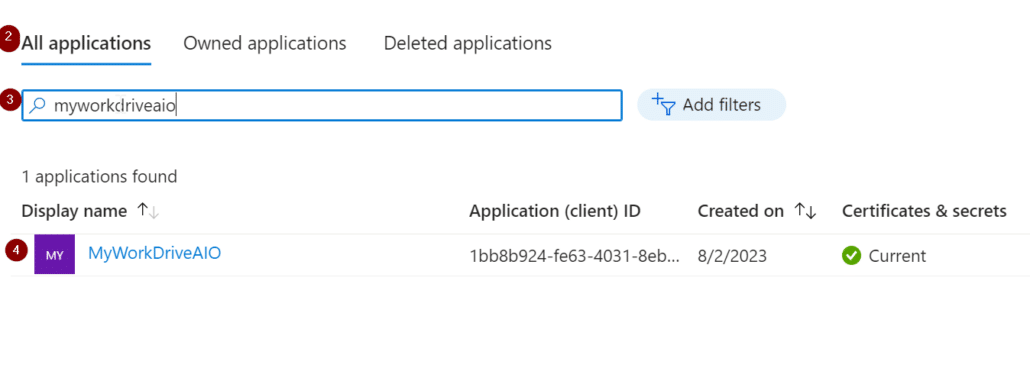

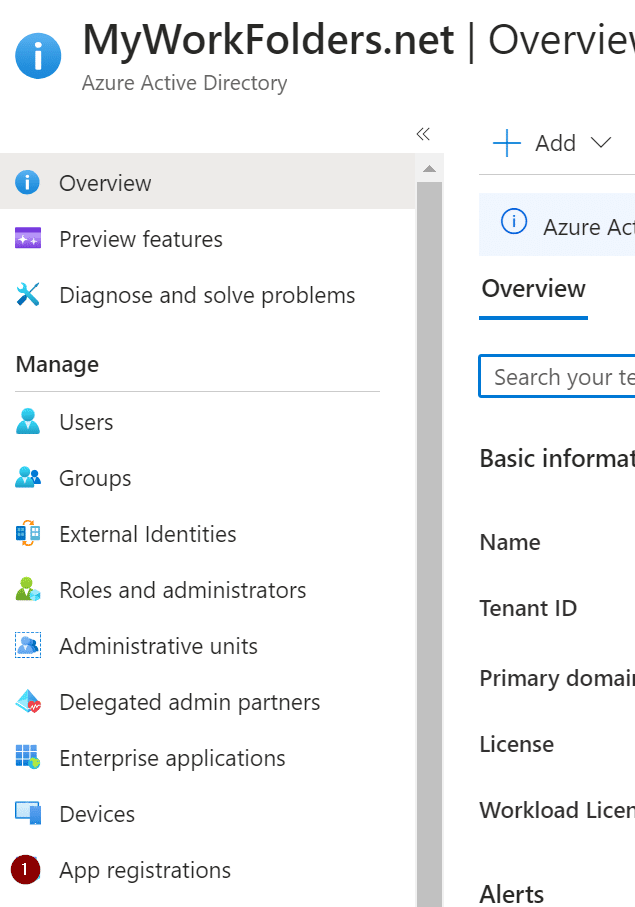

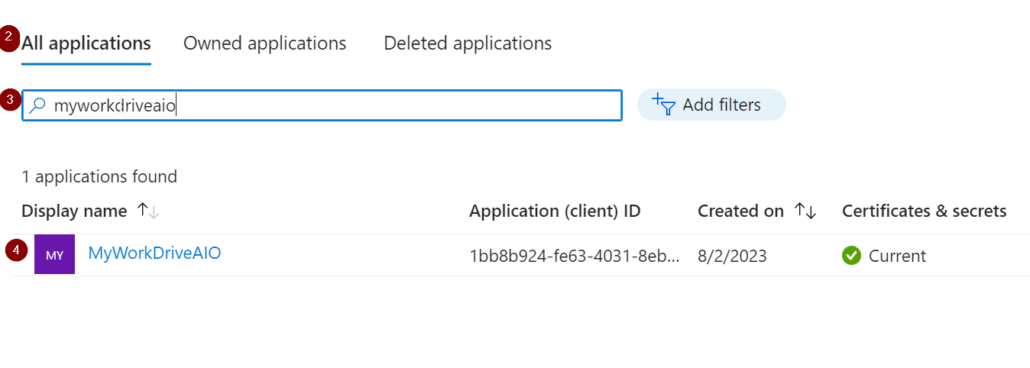

Torna alla pagina Panoramica di AzureAD e vai a Registrazioni app.

Nella pagina successiva, seleziona Tutte le applicazioni, cerca l'applicazione creata in precedenza e selezionala nell'elenco sotto la barra di ricerca.

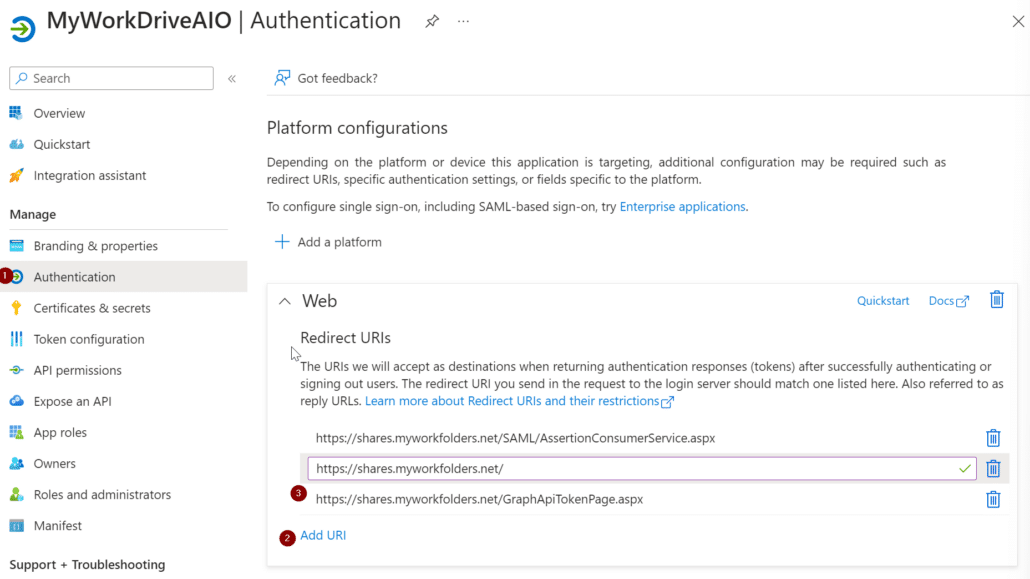

Successivamente, vai alla finestra Autenticazione, in Web seleziona Aggiungi URI, quindi aggiungi un'altra voce. L'URI di reindirizzamento aggiuntivo sarà lo stesso indirizzo esterno del tuo server MyWorkDrive con l'aggiunta del suffisso:

SAML/AssertionConsumerService.aspx

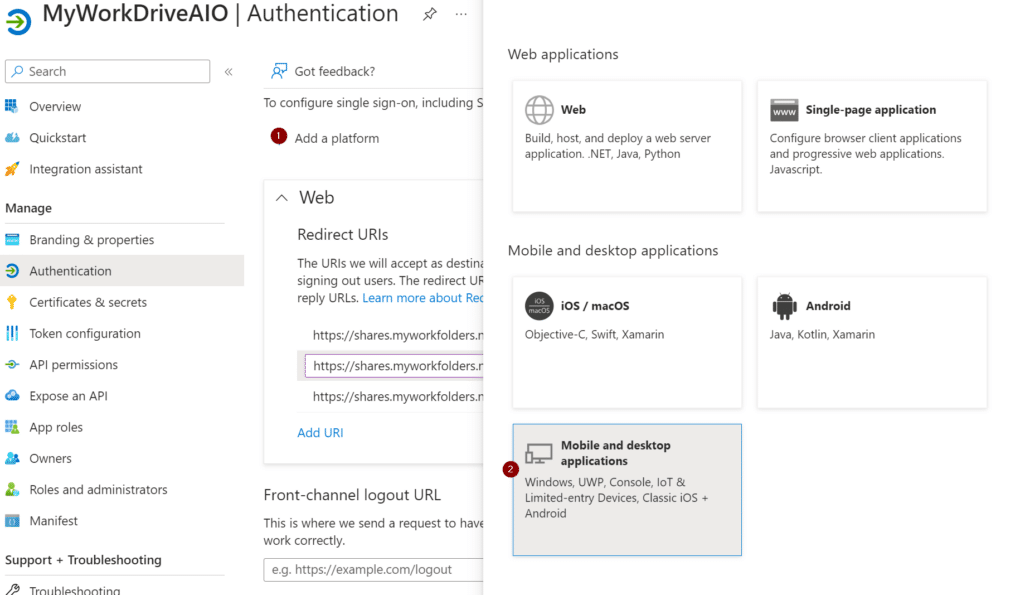

Successivamente, seleziona Aggiungi una piattaforma e scegli Applicazione mobile e desktop.

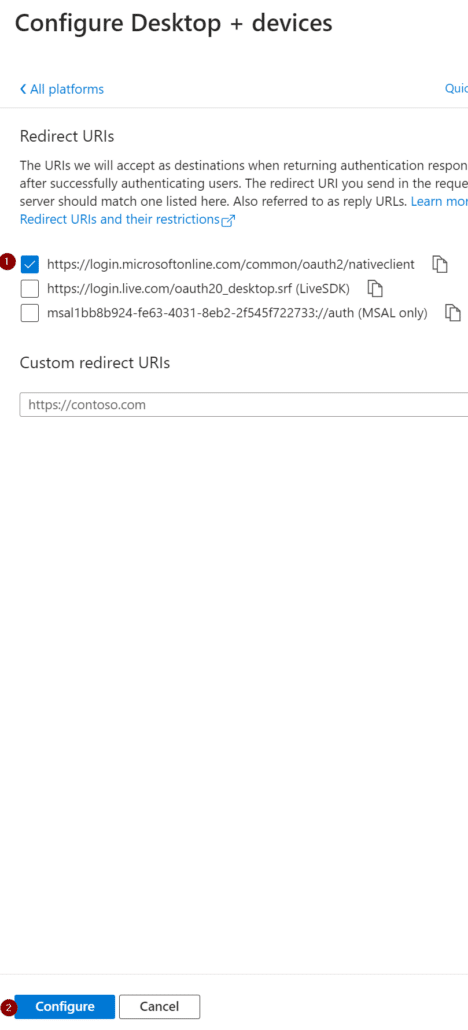

Nella pagina successiva, seleziona la casella di controllo in alto (…/nativeclient) e quindi fai clic su Configura.

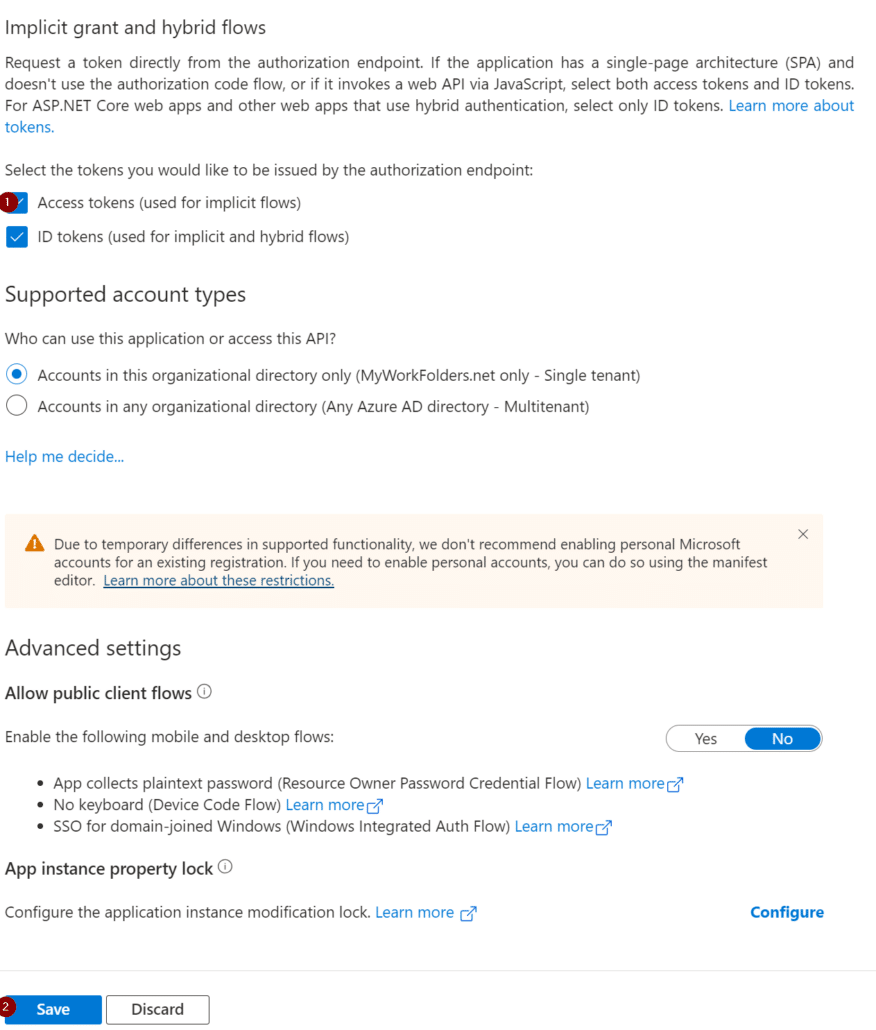

Scorri verso il basso la pagina Autenticazione e seleziona la casella Token di accesso, quindi scegli Salva in fondo alla pagina.

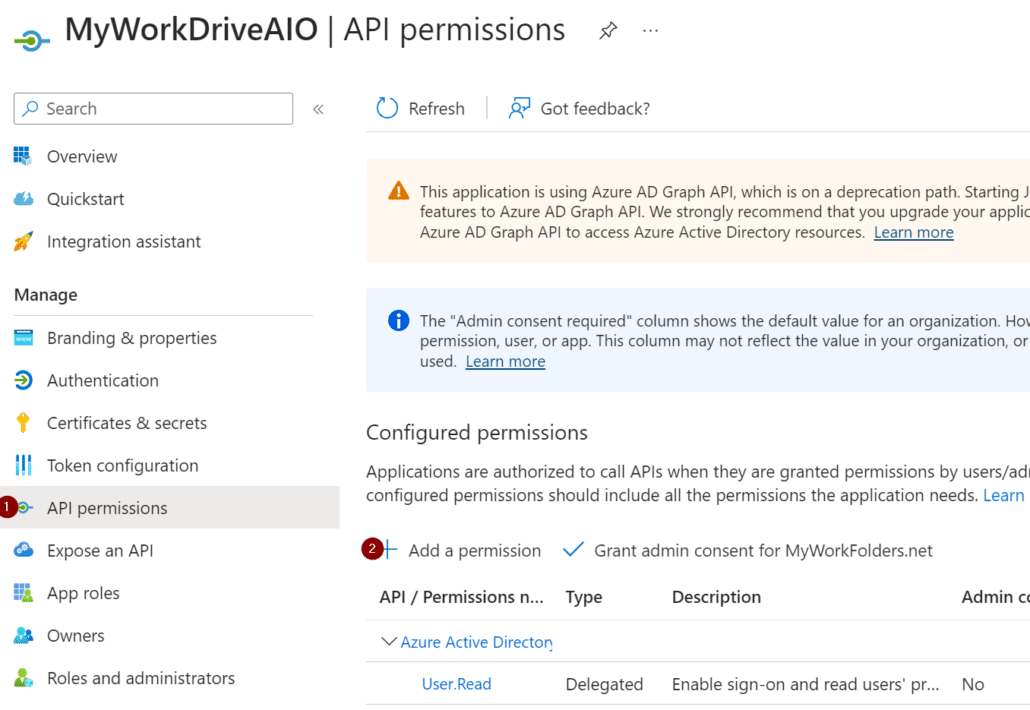

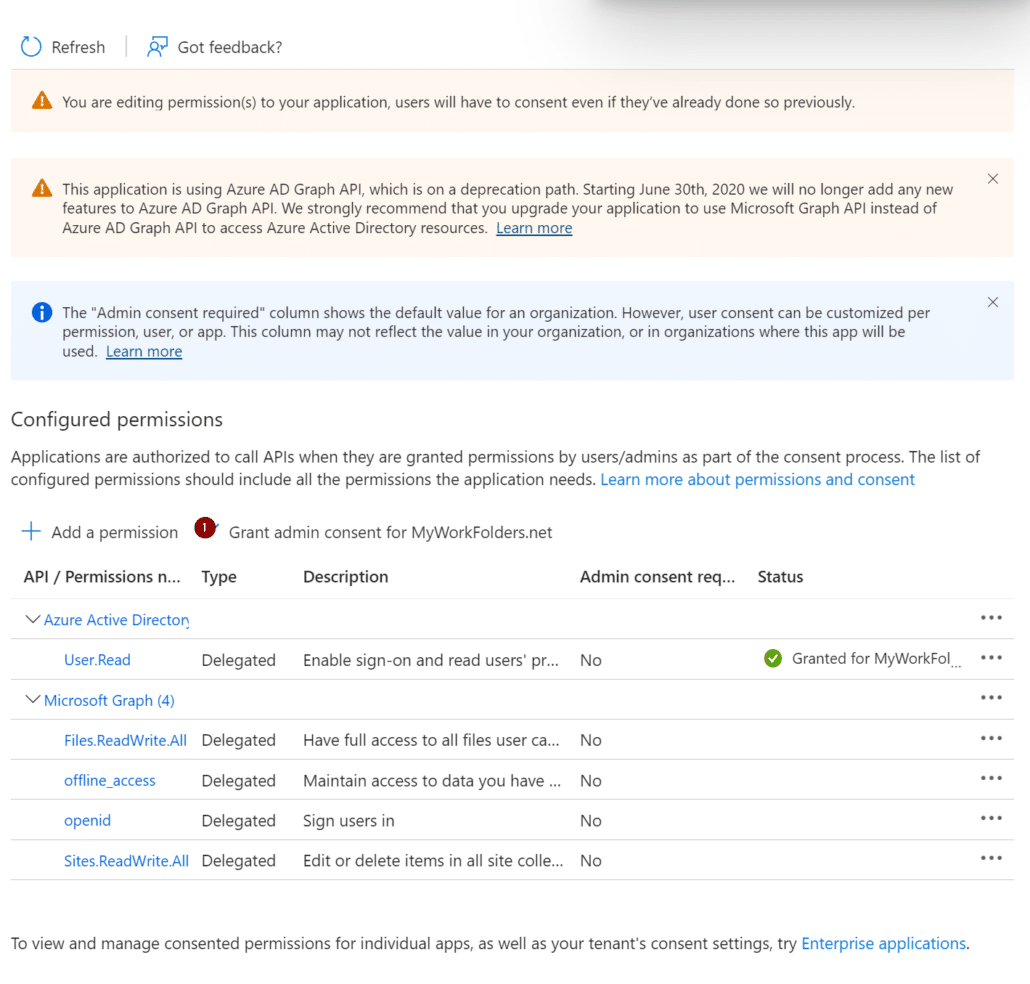

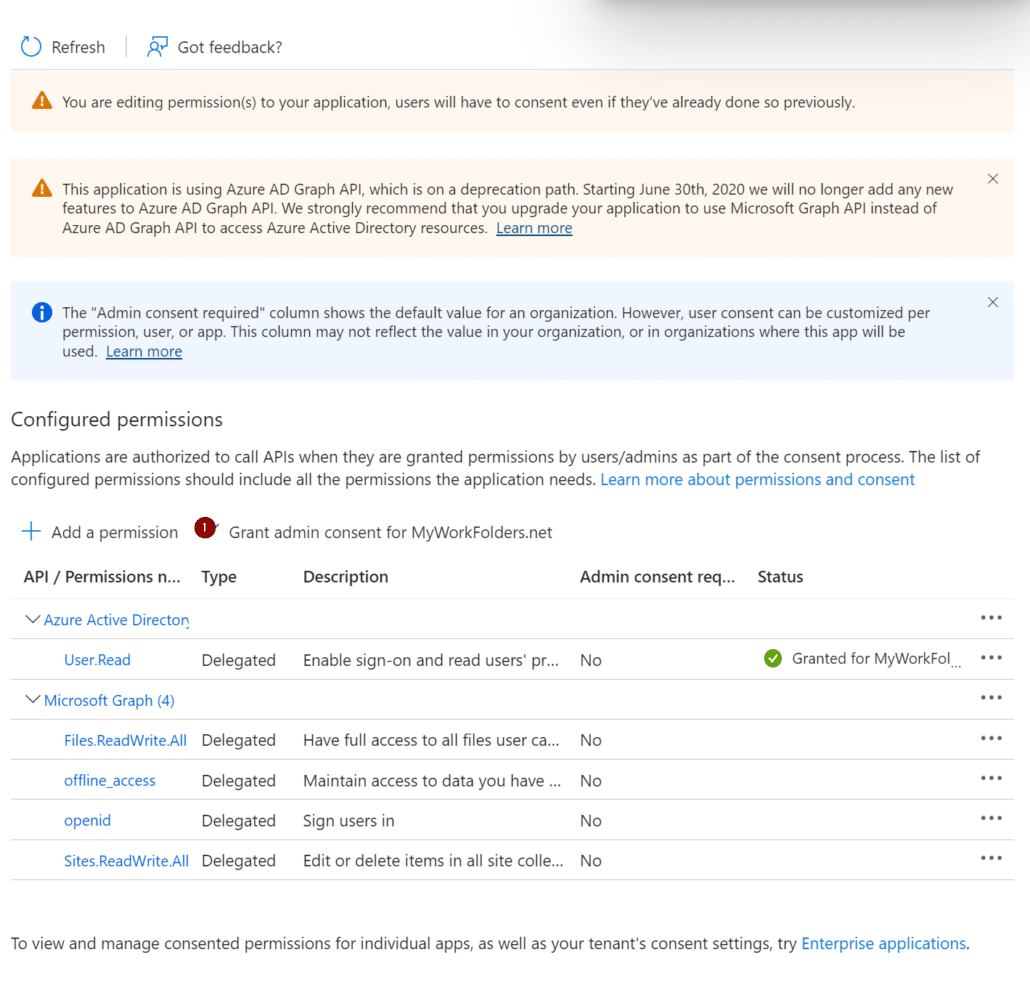

Successivamente, vai alle autorizzazioni API e seleziona Aggiungi un'autorizzazione.

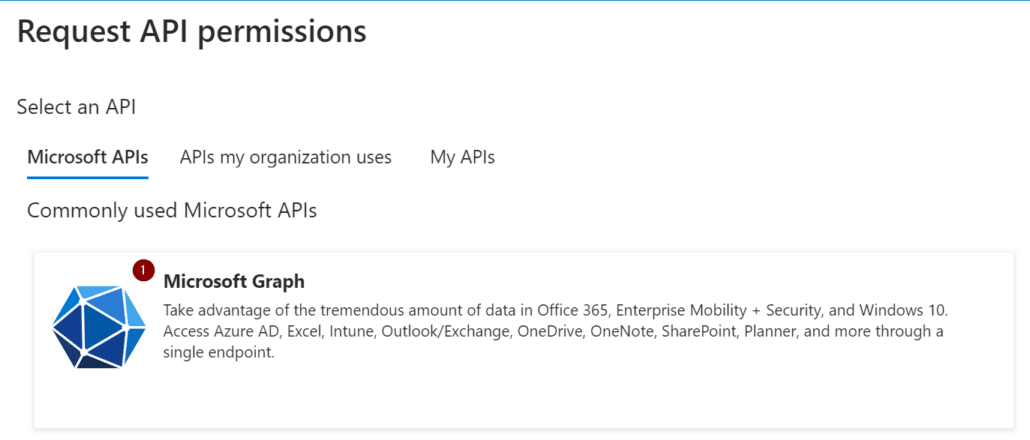

Seleziona Microsoft Graph in alto.

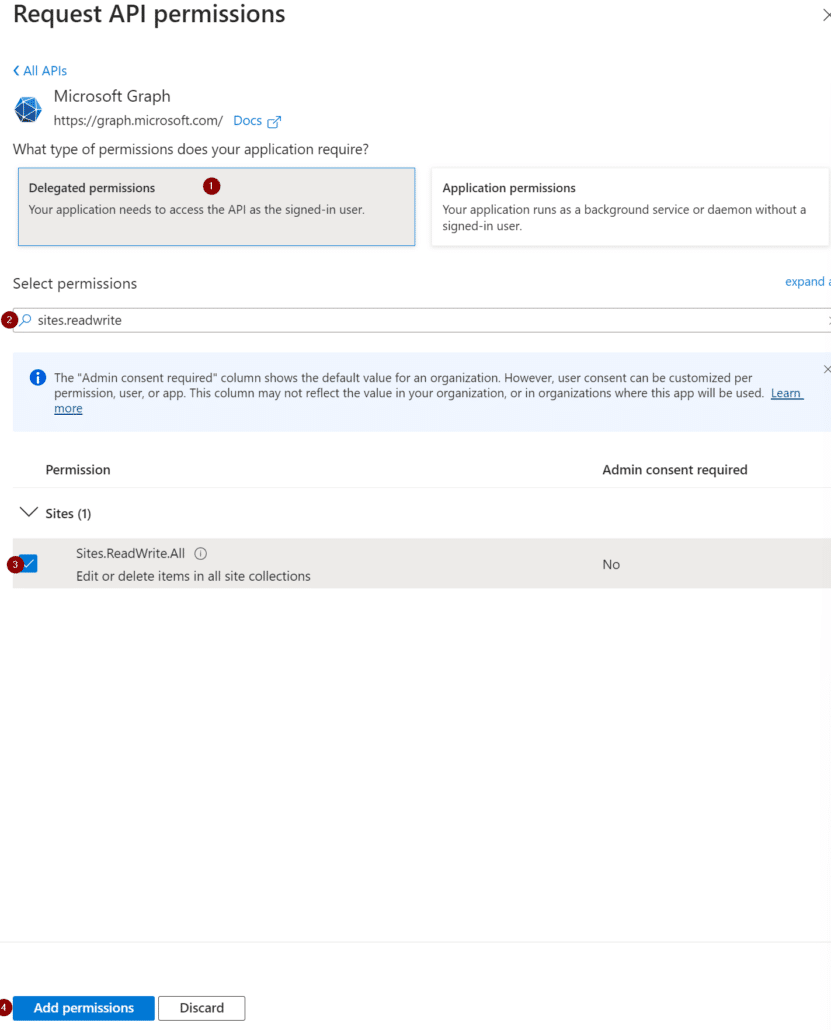

Quindi scegli Autorizzazioni delegate nella pagina successiva e cerca e aggiungi le seguenti autorizzazioni, quindi seleziona Aggiungi autorizzazioni in basso:

• Files.ReadWrite.All

• accesso_offline

• id aperto

• Sites.ReadWrite.All

Tornando alla pagina delle autorizzazioni API, seleziona Concedi il consenso dell'amministratore per il tuo dominio.

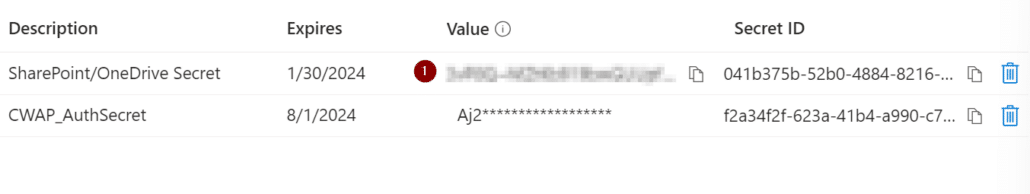

Successivamente, vai a Certificati e segreti e seleziona Nuovo segreto client. Nella pagina successiva, aggiungi una Descrizione e la data di scadenza dei segreti. Infine, seleziona Aggiungi.

Dopo che è stato generato, prendi nota del file Valore elencato perché ne avremo bisogno in seguito. IL Identità segreta non viene utilizzato in MyWorkDrive e può essere ignorato.

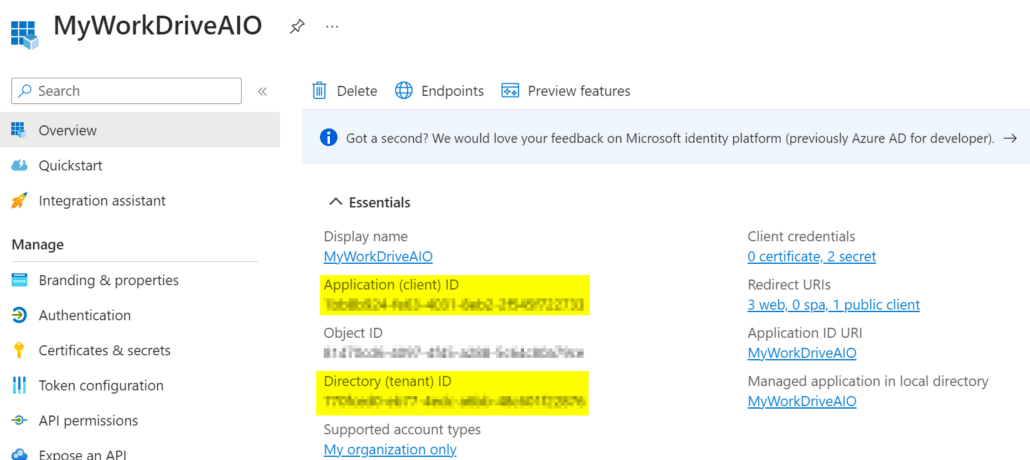

Successivamente torna alla pagina Panoramica in Registrazioni app e prendi nota dell'ID dell'applicazione e dell'ID della directory (tenant).

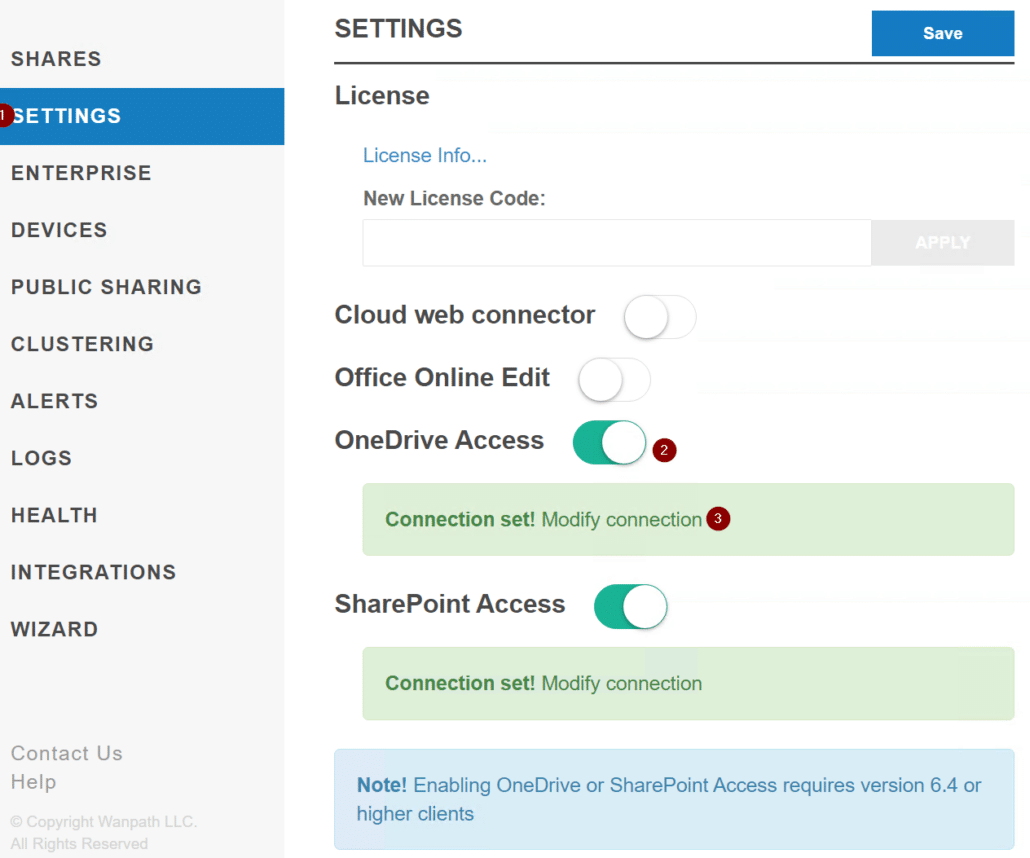

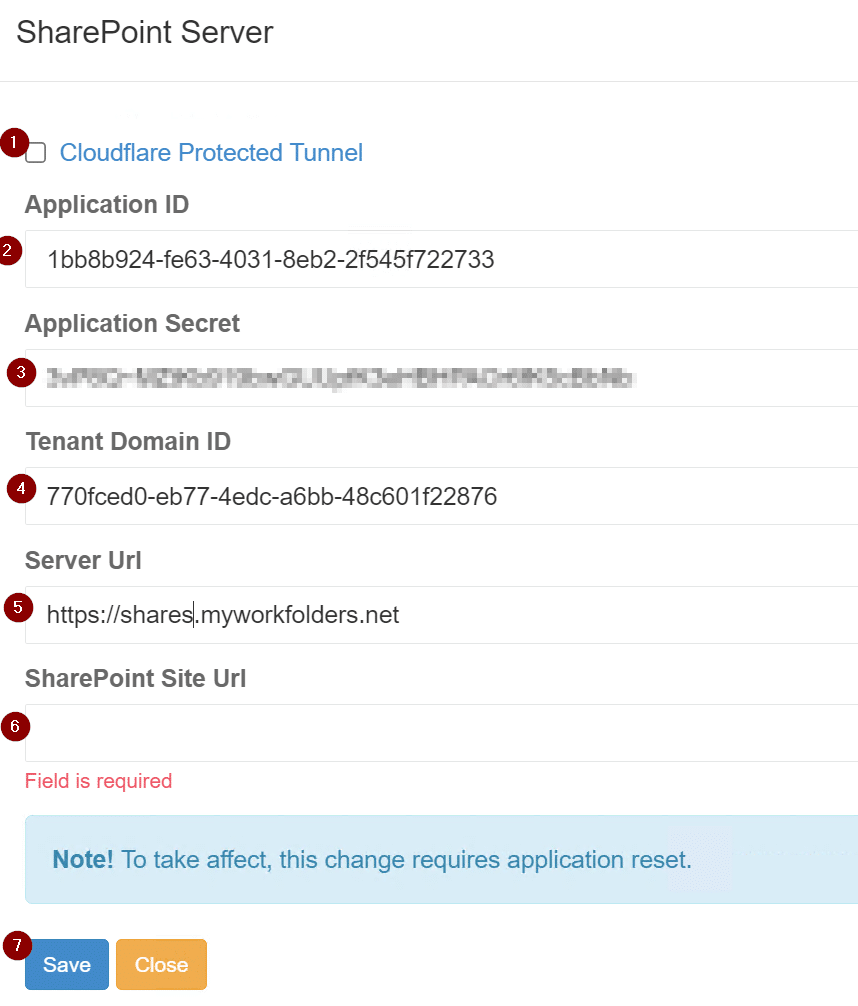

Ora accedi al server MyWorkDrive, vai alla scheda Impostazioni, abilita OneDrive Access e/o SharePoint Access, quindi seleziona Modifica connessione.

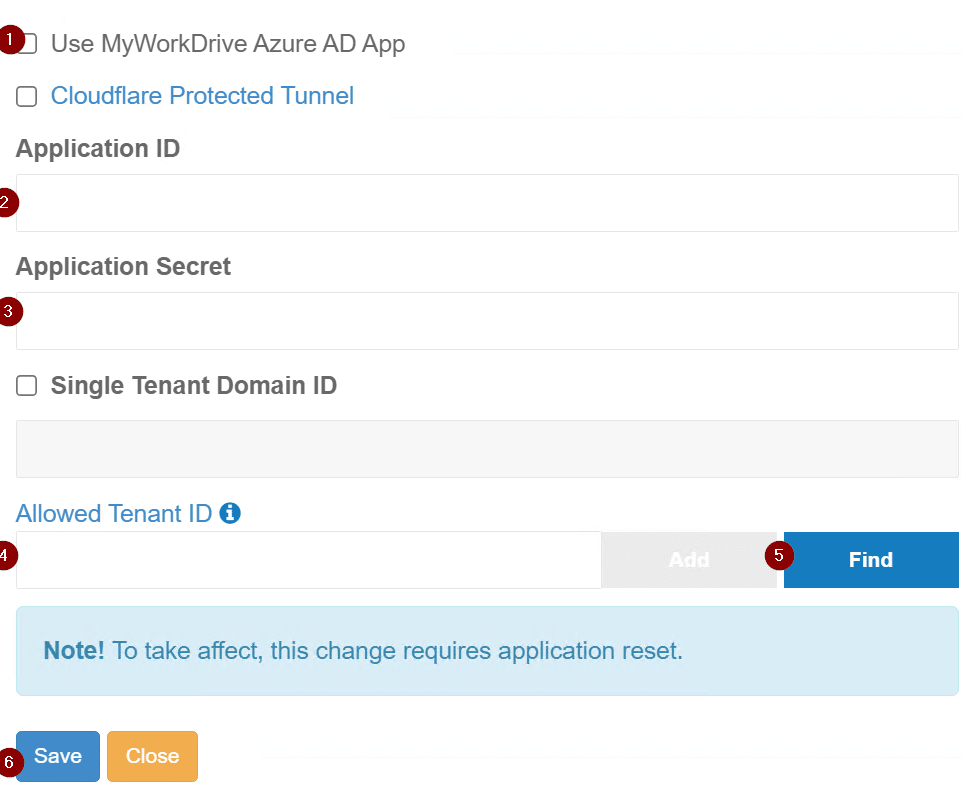

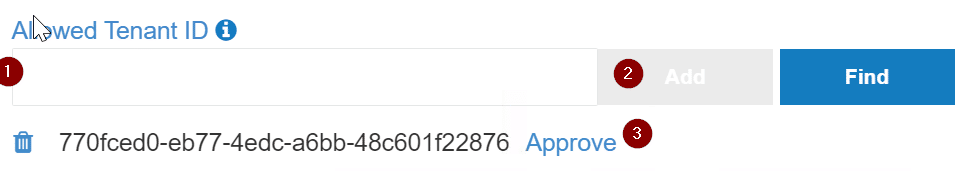

Nella pagina di connessione deselezionare Usa MyWorkDrive Azure AD App, immettere l'ID dell'applicazione, Segreto dell'applicazione (valore), immettere l'ID tenant in ID tenant consentito e selezionare Trova. Dopo aver trovato il tuo tenant, seleziona Approva e fai clic su Salva. Ripeti gli stessi passaggi per l'altro accesso al servizio se desideri sfruttare entrambi.

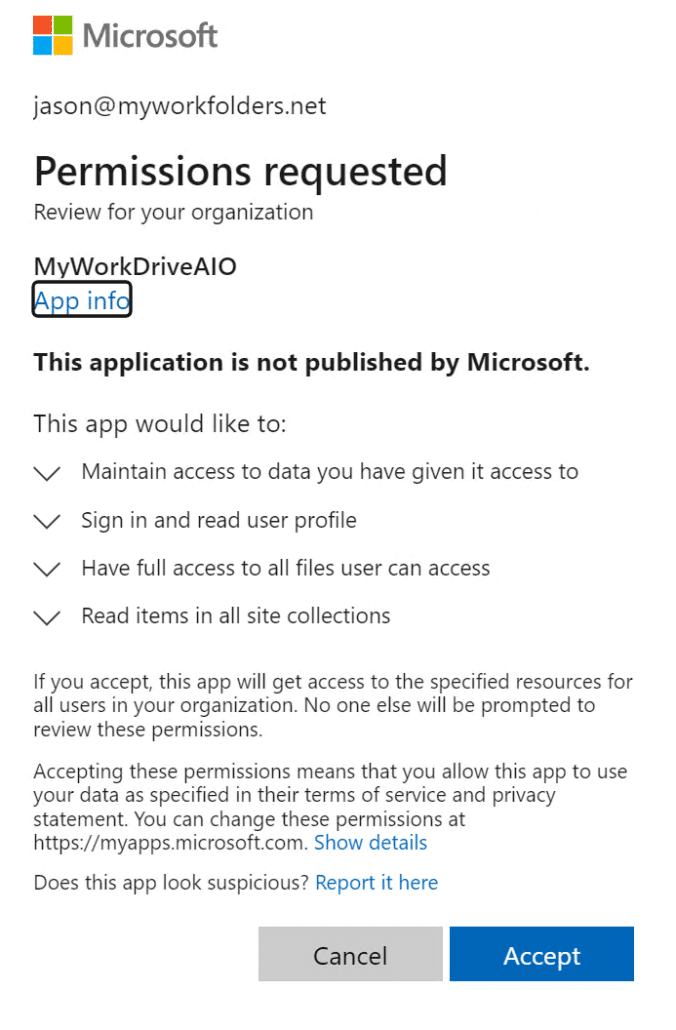

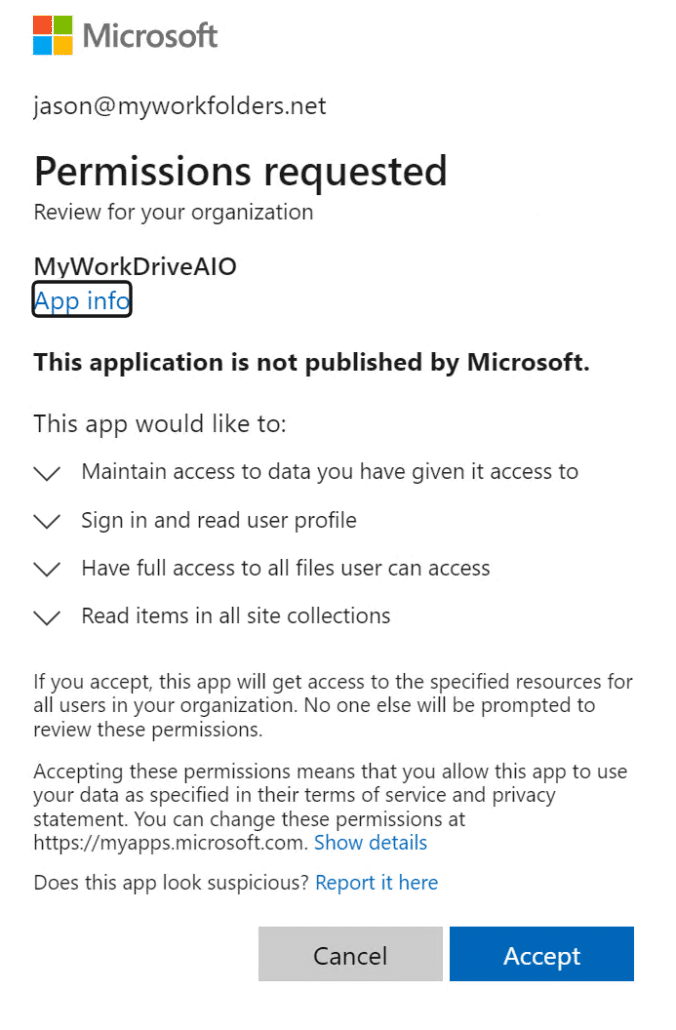

Dopo aver premuto Approva, ti verrà fornito un accesso ad Azure per approvare l'applicazione per il tuo tenant. Accedi e approva l'app.

Modifica OneDrive/SharePoint Office Online

Successivamente, configureremo questa applicazione per sfruttare OneDrive o SharePoint per modificare i documenti di Office online.

Torna alla pagina Panoramica di AzureAD e vai a Registrazioni app.

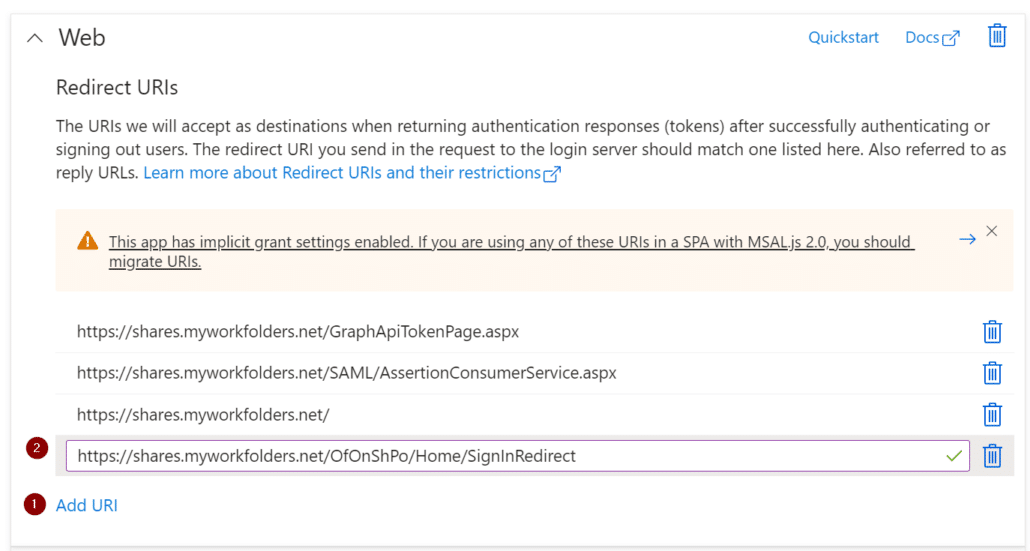

Successivamente, vai alla finestra Autenticazione, in Web seleziona Aggiungi URI, quindi aggiungi un'altra voce. L'URI di reindirizzamento aggiuntivo sarà lo stesso indirizzo esterno del tuo server MyWorkDrive con l'aggiunta del suffisso seguente e seleziona Salva.

OfOnShPo/Home/SignInRedirect

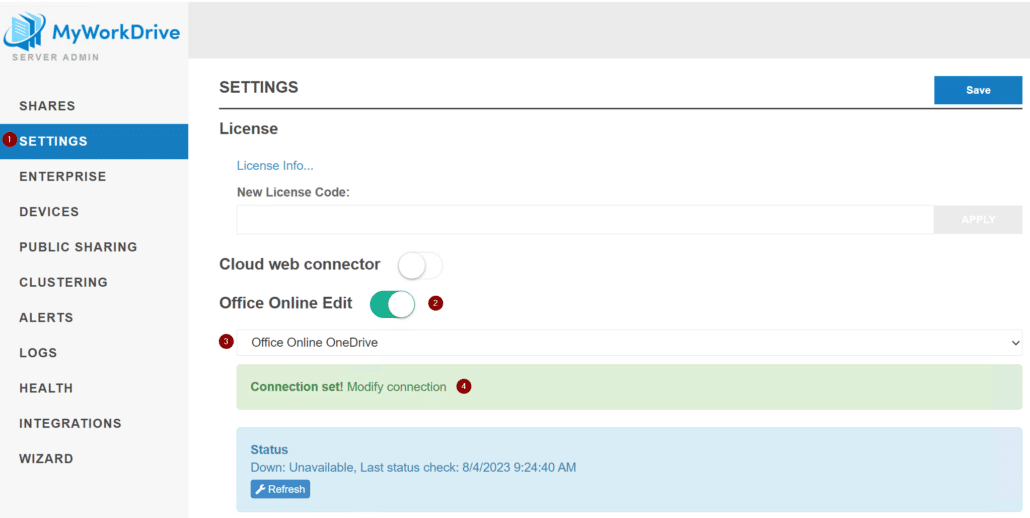

Ora accedi al server MyWorkDrive, vai alla scheda Impostazioni, abilita Modifica Office Online, seleziona il tuo servizio preferito, quindi seleziona Modifica connessione.

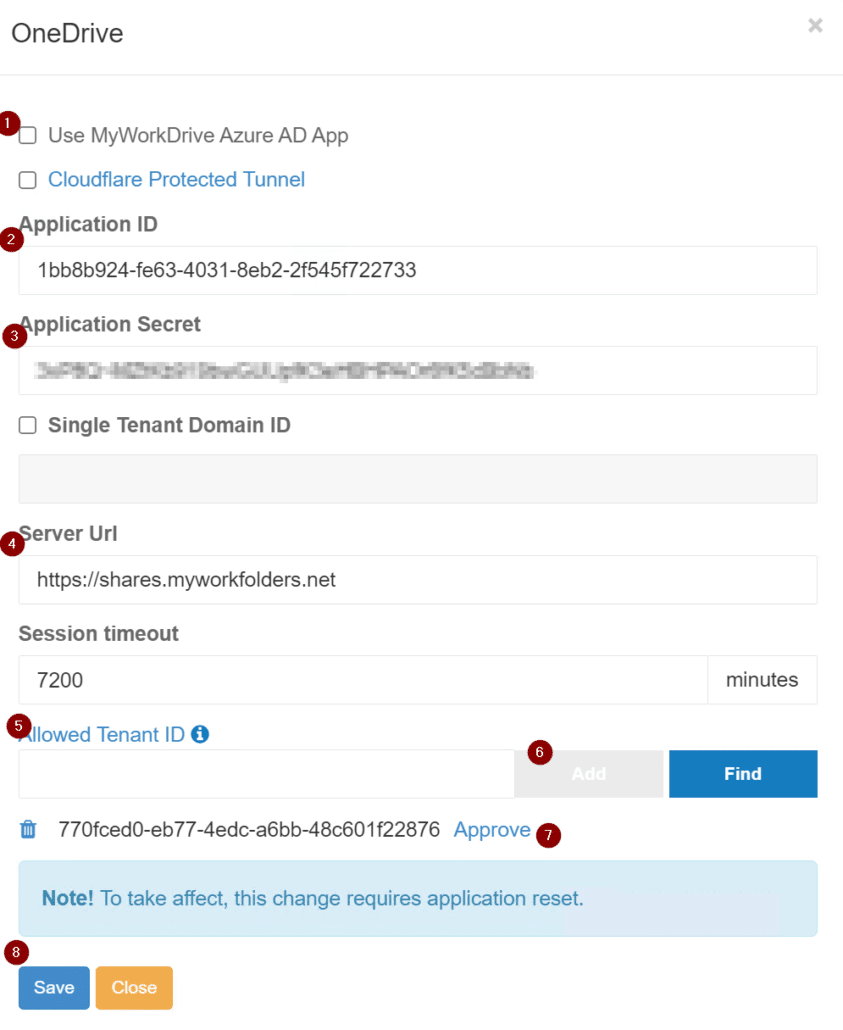

Nella pagina di connessione OneDrive, deseleziona Usa MyWorkDrive Azure AD App, inserisci l'ID applicazione e il segreto dell'applicazione (valore) precedenti. Quindi inserisci il nome DNS esterno del server MyWorkDrive. Incolla l'ID tenant consentito, seleziona Aggiungi e premi Approva. Verrà visualizzata una pagina di accesso di Azure che richiede l'accesso da parte di un amministratore per approvare l'utilizzo dell'app. Dopo l'autenticazione e l'approvazione, torna alla pagina di connessione di OneDrive e premi Salva.

Il processo di SharePoint è lo stesso processo con l'aggiunta della necessità di specificare il sito di SharePoint da utilizzare per la modifica:

Approvazione del consenso dell'amministratore di AzureAD

Un'altra opzione per approvare l'autorizzazione dell'applicazione consiste nel farlo da AzureAD.

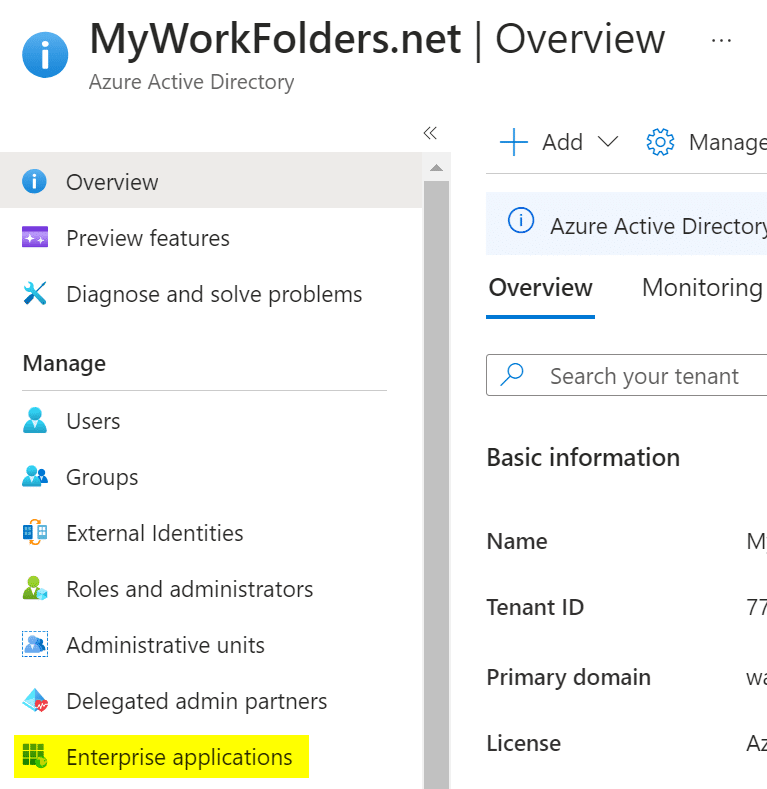

Per approvare le autorizzazioni, passare ad AzureAD e selezionare Applicazioni aziendali

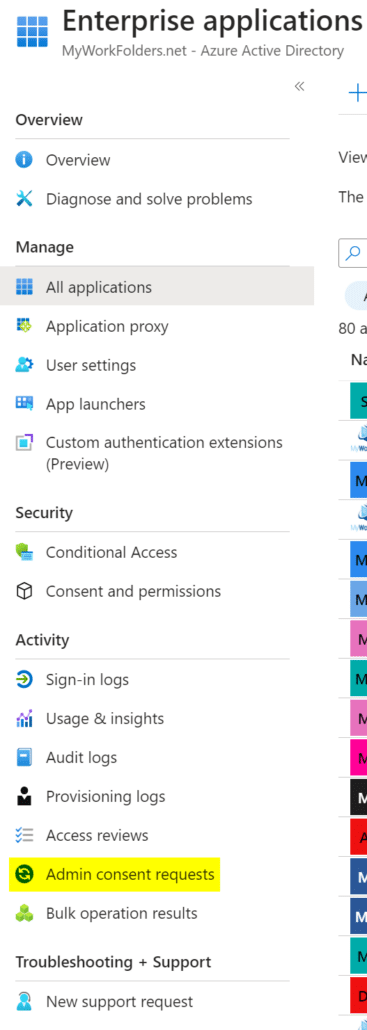

Nella pagina Applicazioni aziendali, vai alle Richieste di consenso dell'amministratore

Nella pagina di richiesta di consenso dell'amministratore sarà presente un elenco di applicazioni che richiedono l'approvazione. In alcuni ambienti, questo processo potrebbe funzionare mentre quello menzionato nei passaggi precedenti potrebbe funzionare ora.