Come possiamo aiutarvi oggi?

Condivisione file B2B esterna di condivisioni file Windows con MyWorkDrive e account guest Azure Active Directory

Contenuti

- Configurare il server MyWorkDrive per utilizzare Azure AD SAML con delega o delega vincolata Kerberos alle condivisioni file

- Crea un gruppo in Azure AD per gli utenti guest che verrà utilizzato per monitorare o consentire l'accesso all'app SAML MyWorkDrive

- Crea un'unità organizzativa in Active Directory per archiviare gli utenti esterni

- Crea un gruppo di utenti guest di Active Directory

- Creare la registrazione dell'app aziendale Azure AD

- Abilita condivisione utente ospite

- Abilita e invita gli utenti ospiti a una condivisione

- Configurazione completa

- Gestisci gli utenti ospiti

- Consentire agli utenti di invitare ospiti alle condivisioni

- Requisiti di autorizzazione aggiuntivi

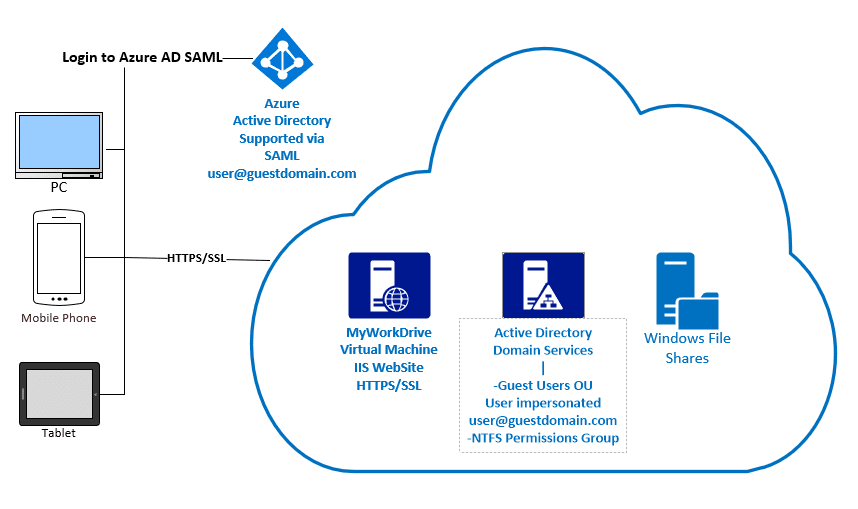

I clienti con licenza Enterprise+ che utilizzano l'integrazione Azure AD di MyWorkDrive con Active Directory per l'autenticazione possono ora invitare facilmente utenti guest esterni a collaborare su condivisioni file Windows.

Queste istruzioni sono applicabili solo quando si utilizza MyWorkDrive con Active Directory per la directory utente e Entra ID (Azure AD) Saml SSO. Se MyWorkDrive è configurato con Entra ID per la directory utente, utilizza un accesso Microsoft nativo e gli utenti guest possono essere invitati in Entra ID e/o aggiunti a gruppi Entra ID esistenti, oppure configurati individualmente su condivisioni in MyWorkDrive. Vedere di seguito per ulteriori dettagli sulla configurazione di Entra ID.

Con questa funzionalità, gli utenti esterni vengono invitati ad Azure AD come utenti guest. Viene inviato via email un invito a partecipare. Una volta riscattati e effettuato l'accesso, vengono quindi impersonificati da MyWorkDrive per mostrare loro le cartelle consentite. Invitando utenti esterni ad Azure AD, l'amministratore non dovrà gestire gli accessi, le password o l'autenticazione degli utenti ospiti, consentendo comunque all'utente ospite di collaborare completamente con gli utenti interni su file e cartelle all'interno della condivisione file MyWorkDrive.

Maggiori dettagli su come funziona sono descritti in questo articolo di supporto Microsoft: https://docs.microsoft.com/en-us/azure/active-directory/b2b/hybrid-cloud-to-on-premises e nel nostro Video di condivisione file B2B.

Per implementare la condivisione dell'utente ospite in MyWorkDrive, viene creato un account utente per l'ospite invitato in Active Directory che possiamo impersonare e impostare in modo tale che l'utente ospite invitato non possa accedere in modo interattivo, solo tramite AzureAD. Una volta effettuato l'accesso ad Azure AD, l'utente impersona quell'utente per mostrargli le proprie condivisioni file di Windows.

A differenza della condivisione di collegamenti esterni che utilizza i sistemi OneDrive o Sync & Share, l'utente ospite può collaborare completamente su file e cartelle con gli utenti interni. Dal punto di vista della sicurezza e del supporto non è necessario reimpostare la password da gestire e la sicurezza può essere abilitata sugli account Guest di Azure AD per richiedere l'autenticazione a più fattori per verificare le identità degli utenti.

Al contrario, per consentire alle condivisioni file Windows di fornire accesso anonimo esterno tramite collegamenti sarebbe necessario compromettere la sicurezza archiviando gli hash delle password in un database o concedendo all'account del computer server l'accesso completo in scrittura a tutte le condivisioni file Windows. Abbiamo visto prodotti concorrenti che memorizzano gli hash delle password nelle condivisioni in un database che ha diritti su tutte le condivisioni a livello root.

Abbiamo scelto di evitare un rischio per la sicurezza così estremo; evitando integrazioni che richiedono la memorizzazione di hash delle password o che consentono l'accesso illimitato alle condivisioni di file. Il nostro metodo scelto evita inoltre problemi come la ridenominazione delle cartelle condivise e l'interruzione dei collegamenti di condivisione o l'archiviazione di file in database, il che vanifica lo scopo di accedere ai file su condivisioni file di Windows senza migrarli.

Prerequisiti

- Configura il server MyWorkDrive per utilizzare Azure AD SAML

- MyWorkDrive Server 6.0 o versione successiva con licenza Enterprise Plus

- Crea un'unità organizzativa in Active Directory per archiviare gli utenti esterni

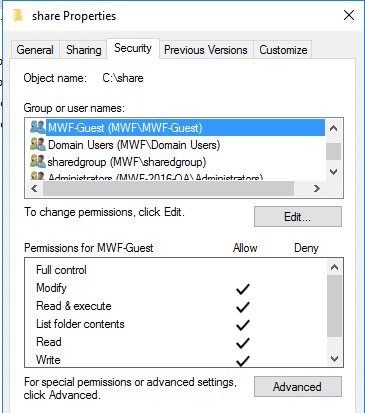

- Crea un gruppo Active Directory per gli utenti ospiti e concedigli l'autorizzazione NTFS sulle condivisioni file

- Aggiungi il gruppo Active Directory alla condivisione in MyWorkDrive

- Licenza di abbonamento Enterprise Plus MyWorkDrive

Passaggi dettagliati per la configurazione della condivisione delle cartelle degli utenti ospiti

È necessario integrare MyWorkDrive con Azure AD utilizzando la nostra integrazione SAML. La directory di Azure verrà usata per autenticare e archiviare gli utenti guest. Non è necessario che sia la stessa Azure Active Directory utilizzata dall'azienda, né è necessario che l'azienda utilizzi Azure AD per l'autenticazione MyWorkDrive dell'utente interno. Segui il nostro articolo di supporto qui per configurare l'autenticazione SAML di Azure AD in MyWorkDrive.

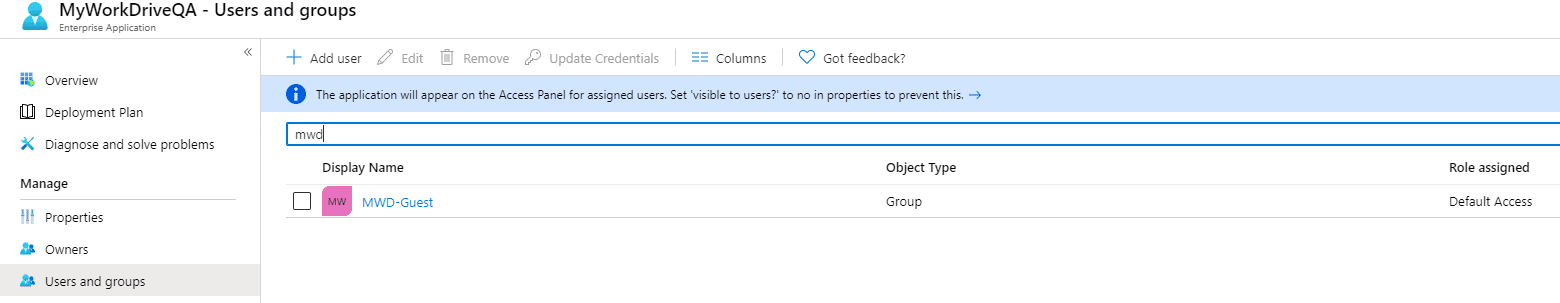

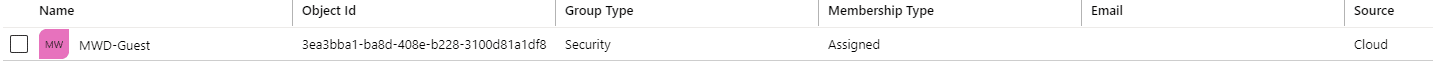

Crea un gruppo in Azure AD per gli utenti guest che verrà utilizzato per monitorare o consentire l'accesso all'app SAML MyWorkDrive

In Azure AD creare un gruppo basato su cloud per gli utenti ospiti esterni a cui sarà consentito utilizzare l'app MyWorkDrive Enterprise SAML e aggiungere questo gruppo per consentire a tali utenti di accedere.

Gruppo creato in Azure AD, ad esempio "MWD-Guest":

Se richiedi che gli utenti vengano assegnati all'app per accedere (le proprietà dell'app SAML "Assegnazione utente richiesta" sono impostate su Sì), aggiungi il gruppo AAD all'app SAML MyWorkDrive per consentire l'accesso da parte degli utenti ospiti:

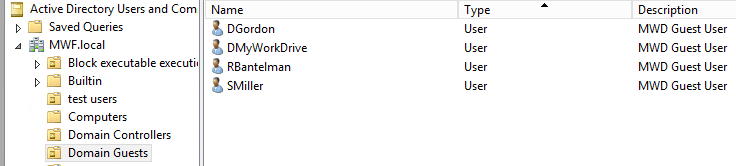

Crea un'unità organizzativa in Active Directory per archiviare gli utenti esterni

In Active Directory creare un'unità organizzativa per archiviare tutti gli utenti guest esterni. Ciò renderà molto più semplice la gestione, la rimozione o la modifica degli utenti ospiti esterni in un secondo momento. Gli utenti ospiti verranno creati e archiviati qui. Verranno impostati su SmartCardLogonRequired per impedire l'accesso utilizzando nome utente/password poiché li impersoneremo invece utilizzando la delega. Questi utenti verranno inoltre rimossi dagli utenti del dominio per impedire l'accesso a qualsiasi risorsa interna. Se la tua azienda sta sincronizzando Active Directory con Azure AD utilizzando AD Sync, assicurati di farlo escludere questa unità organizzativa dalla sincronizzazione automatica.

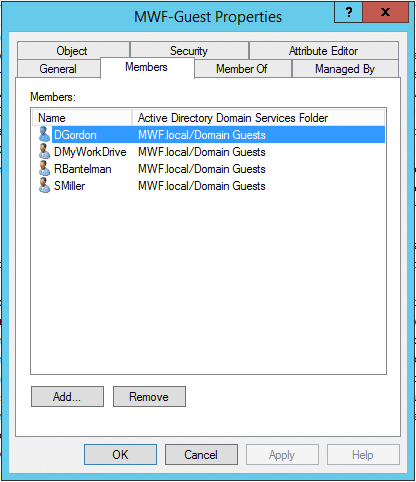

Crea un gruppo di utenti guest di Active Directory

In Active Directory creare un gruppo di utenti guest. Gli utenti ospiti esterni verranno aggiunti a questo gruppo come gruppo Active Directory principale e rimossi dal gruppo utenti del dominio predefinito. Questo gruppo Active Directory può essere utilizzato anche per concedere permessi NTFS alle condivisioni che desideri rendere disponibili agli utenti eterni in MyWorkDrive.

Creare la registrazione dell'app aziendale Azure AD

Per consentire al Server MWD di creare e gestire automaticamente gli utenti guest in Azure AD è necessario creare un'App Enterprise Azure AD. L'app AAD può essere creata manualmente o utilizzando il nostro script PowerShell.

Registrazione automatica di PowerShell

Scarica ed esegui il nostro Script di creazione dell'app PowerShell Azure AD come amministratore dal server MWD. Lo script richiederà il nome del dominio Azure AD, il nome dell'applicazione e richiederà più volte l'accesso ad Azure AD per autorizzare l'app AAD.

Lo script creerà automaticamente la registrazione dell'app aziendale e salverà l'ID applicazione e l'ID tenant risultanti nel pannello di amministrazione di MWD in Impostazioni aziendali.

Per completare la connessione ad AzureAD, copiare e incollare il manuale del segreto dell'applicazione nel pannello di amministrazione di MWD in Impostazioni aziendali, Impostazioni utente guest.

Completa la configurazione abilitando la condivisione degli utenti guest nelle Impostazioni aziendali – Azure AD SAML: Utenti guest: inserisci l'unità organizzativa degli utenti guest, il gruppo utenti creato da Azure AD e il gruppo Active Directory. Fare clic su Salva.

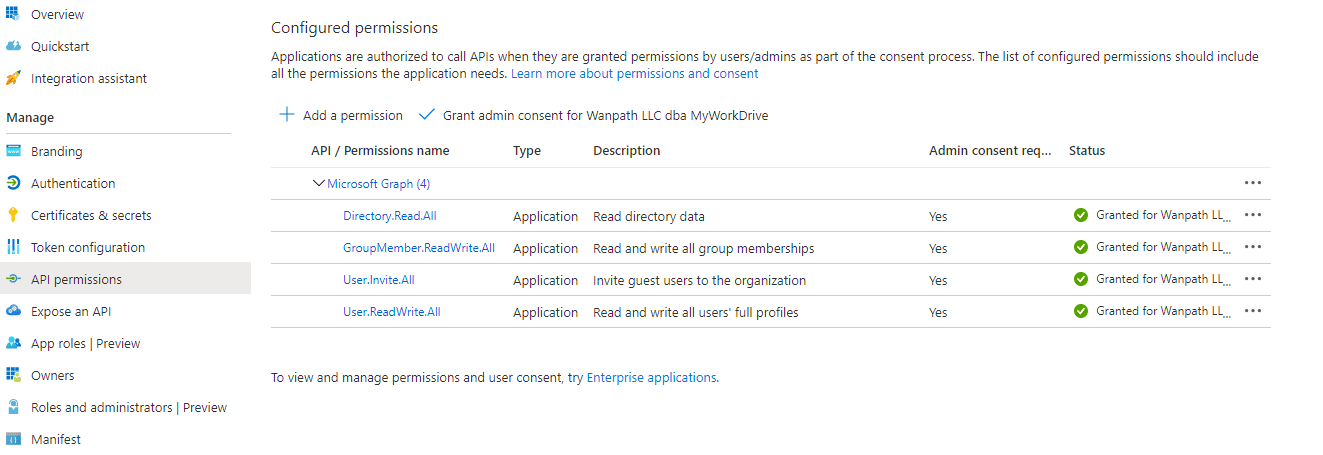

Registrazione manuale:

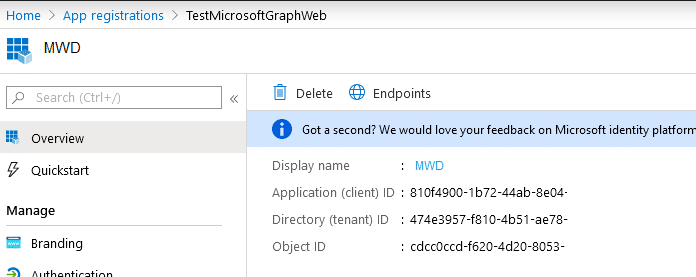

Registra l'applicazione del pannello di amministrazione MWD nel tuo account Azure.

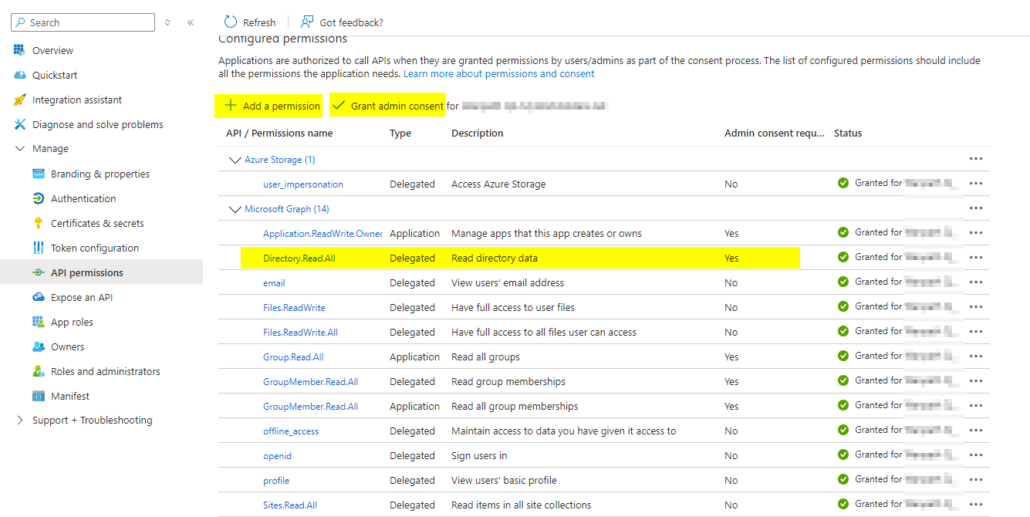

Il pannello di amministrazione di MWD necessita delle seguenti autorizzazioni:

Directory.Leggi.Tutto

Utente.Invita.Tutti

Utente.ReadWrite.All.

GroupMember.ReadWrite.All

Salvare l'ID applicazione/client risultante, l'ID directory/tenant e il segreto client per incollarli nella configurazione dell'utente ospite MyWorkDrive nelle impostazioni aziendali.

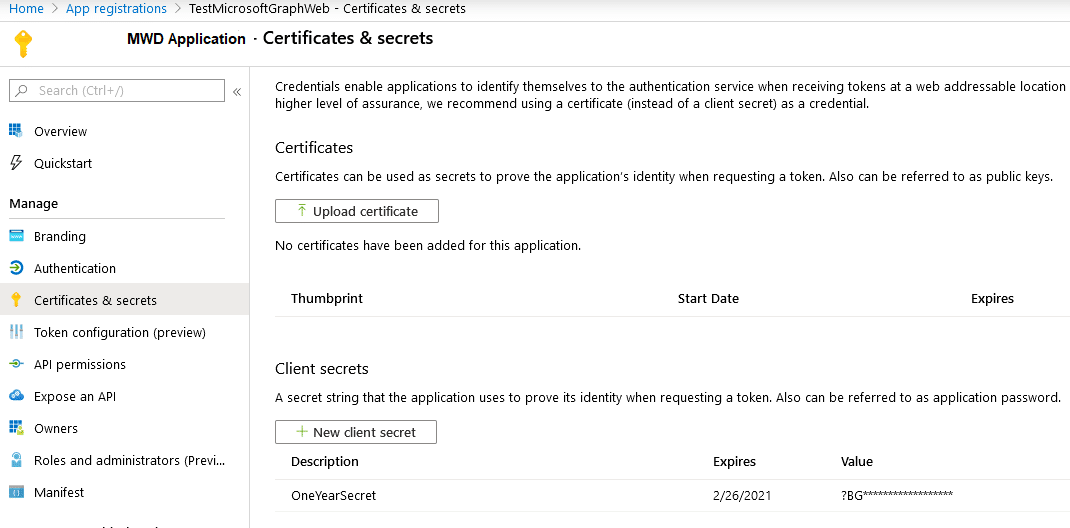

Crea il segreto dell'applicazione e incollalo in MyWorkDrive.

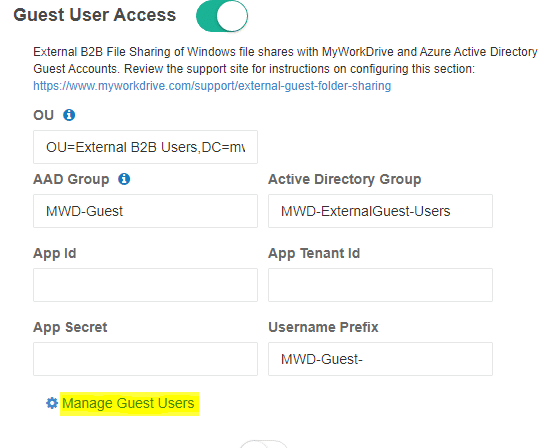

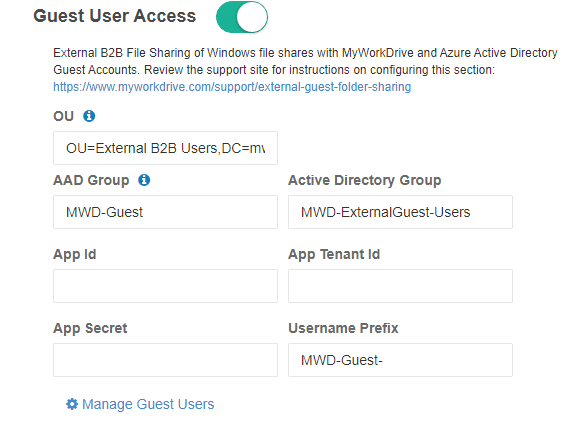

Abilita condivisione utente ospite

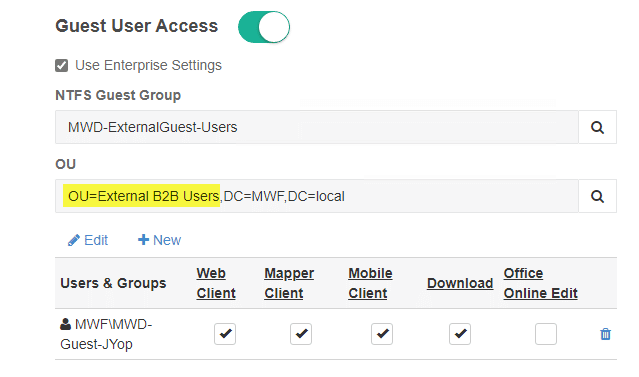

Completa la configurazione abilitando la condivisione degli utenti guest in Impostazioni aziendali – Azure AD SAML – Utenti guest: inserisci l'unità organizzativa degli utenti guest, il gruppo utenti creato da Azure AD e il gruppo Active Directory.

Se hai utilizzato il nostro script PowerShell automatizzato, l'ID app, l'ID tenant dell'app e il segreto dell'app saranno già precompilati. In caso contrario, incolla manualmente queste impostazioni.

Accettare o modificare il prefisso nome utente come desiderato per aggiungere un prefisso a tutti i nomi utente degli utenti ospiti per facilitare la differenziazione o la ricerca degli utenti ospiti in Active Directory come desiderato.

Prima di abilitare l'accesso alla condivisione Guest su una condivisione MyWorkDrive, crea un nuovo gruppo Active Directory univoco che verrà utilizzato per assegnare l'autorizzazione NTFS su ciascuna condivisione file oppure utilizza un gruppo esistente (può essere lo stesso gruppo utilizzato come predefinito gruppo di dominio applicato agli utenti ospiti quando si abilita l'accesso degli utenti ospiti nelle impostazioni aziendali).

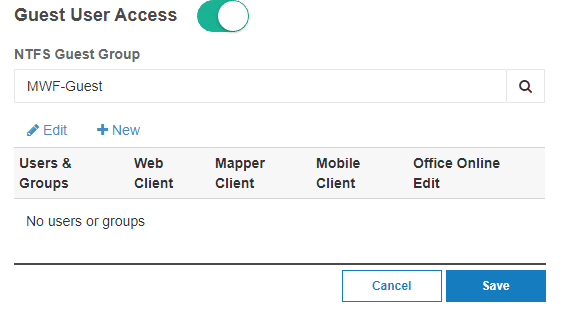

Fare clic sul dispositivo di scorrimento e abilitare Accesso utente ospite. Cerca e seleziona il gruppo di autorizzazioni NTFS desiderato a cui verranno aggiunti gli utenti ospiti.

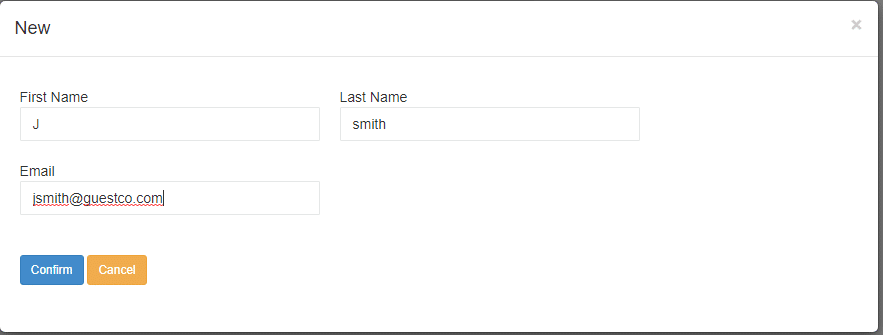

Fare clic su "Nuovo" per invitare l'utente ospite esterno

Fare clic per confermare l'invito.

Quando la pagina delle condivisioni si ricarica mostrando che l'ospite è stato invitato, salva la pagina delle condivisioni.

È fondamentale salvare la pagina delle condivisioni dopo aver apportato modifiche all'utente (come l'invito di un ospite o la modifica delle autorizzazioni granulari).

Scorri fino alla parte superiore o inferiore della pagina delle condivisioni e fai clic sul pulsante Salva prima di procedere.

Configurazione completa

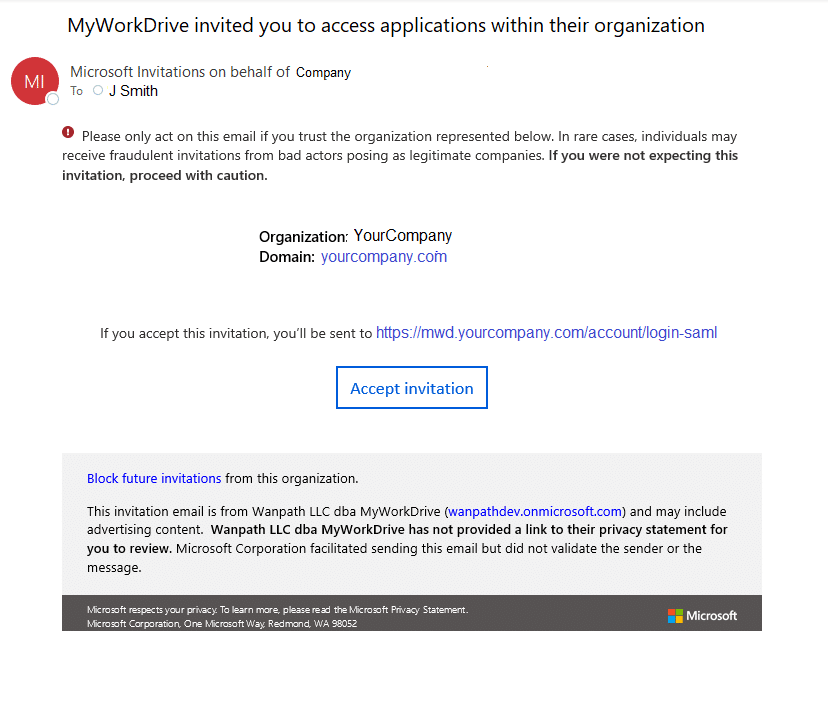

Dopo aver invitato l'utente guest, l'utente guest esterno viene creato internamente ed esternamente in Azure AD e viene inviato un invito tramite posta elettronica.

Quando fanno clic su Accetta invito, verrà loro richiesto di accedere o creare un account Microsoft, insieme a qualsiasi MFA o convalida richiesta. Una volta autenticati, accederanno a MyWorkDrive e vedranno le condivisioni per cui sono state predisposte all'indirizzo web del tuo server MyWorkDrive.

Tieni presente che, a causa della propagazione, potrebbero essere necessari fino a 15 minuti dopo la creazione affinché il nuovo utente venga sincronizzato su tutti i segmenti di AD e venga completato un accesso riuscito.

Gestisci gli utenti ospiti

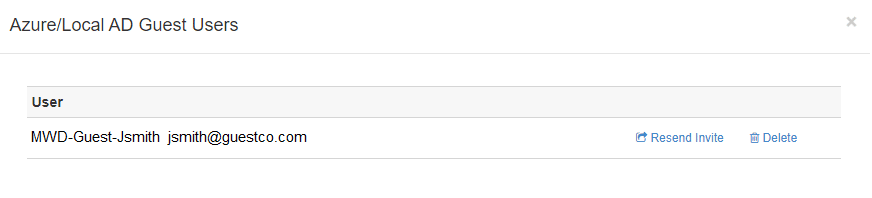

Gli utenti guest possono essere facilmente disabilitati o rimossi in Active Directory e Azure AD in qualsiasi momento. È possibile inviare nuovamente agli utenti invitati gli inviti tramite posta elettronica o rimuoverli in Azure AD. È possibile accedere agli utenti ospiti esterni anche dalla pagina aziendale:

Dopo aver fatto clic, seleziona l'utente a cui inviare nuovamente gli inviti tramite posta elettronica o rimuoverlo da Active Directory e Azure AD come utenti ospiti. Elimina li rimuoverà da AzureAD e LocalAD.

Nuovo! A partire dal server MyWorkDrive 6.3, puoi assegnare agli utenti che hanno accesso alle condivisioni MyWorkDrive la possibilità di invitare utenti ospiti alla condivisione utilizzando l'opzione "Manager".

Con questa nuova funzionalità, gli utenti designati possono invitare ospiti a condivisioni configurate tramite il client Web MyWorkDrive con il loro normale accesso utente, non è richiesto l'accesso amministrativo al server MyWorkDrive.

Prerequisiti

- Accesso utente ospite abilitato (descritto sopra)

- La condivisione con accesso utente ospite configurato (descritto sopra)

- Dovrai inoltre concedere agli utenti che dispongono dell'autorizzazione per invitare gli utenti delegati delle autorizzazioni per l'unità organizzativa in Active Directory (descritte di seguito)

Tieni presente che i prerequisiti devono essere completati da un amministratore nell'amministrazione di MyWorkDrive.

Abilitazione dei manager

Passaggio 1: Abilita sulle condivisioni

Questo passaggio viene completato in MyWorkDrive Admin.

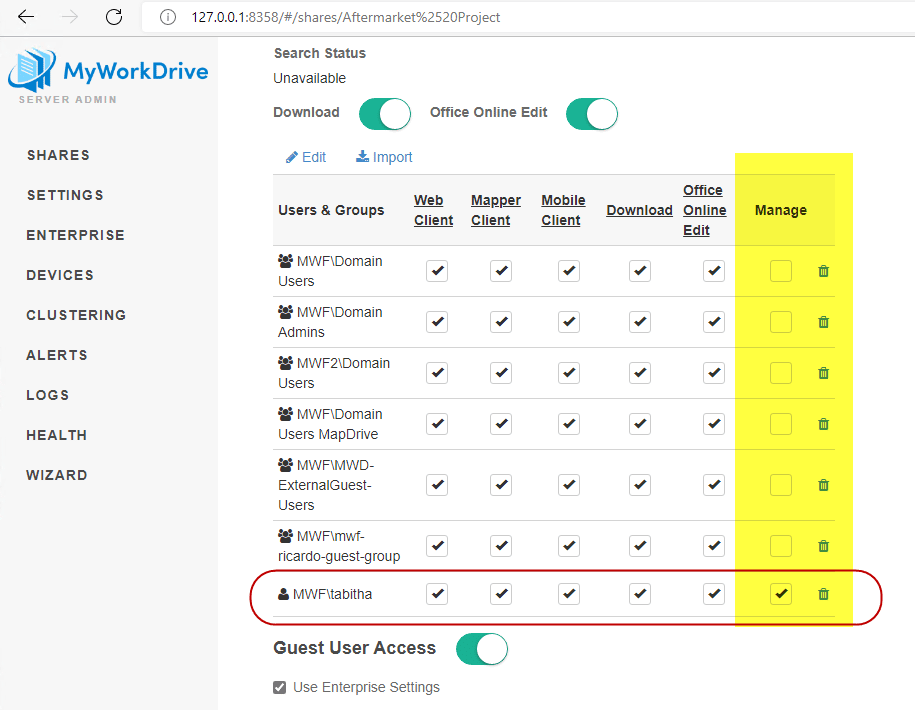

Quando l'accesso utente ospite è configurato correttamente e la condivisione è abilitata per la condivisione dell'utente ospite, viene abilitata una colonna aggiuntiva nella sezione delle autorizzazioni granulari della gestione della condivisione file denominata "Manager". Ti consigliamo di aggiungere manualmente le persone a cui stai concedendo l'autorizzazione come Gestore all'elenco di condivisione utilizzando la funzione di modifica.

- Aggiungi l'utente in questione da Active Directory alla condivisione.

Ciò potrebbe essere ridondante con un gruppo esistente configurato sulla condivisione, ma è appropriato poiché stai concedendo autorizzazioni di gestione a un utente specifico. - Abilitare le autorizzazioni appropriate per l'utente per Accesso client e DLP

Alcune colonne potrebbero non essere visualizzate a seconda dei client abilitati, della configurazione delle lettere di unità, dell'abilitazione di Office Online e dell'abilitazione o meno di DLP - Abilita la funzionalità Gestisci per l'utente.

Passaggio 2: abilitare in Active Directory

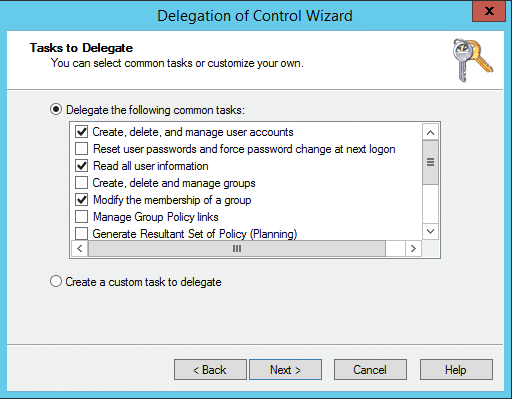

Agli utenti Manager deve essere concessa l'autorizzazione per creare utenti in Active Directory. Questo dovrebbe essere concesso esclusivamente all'unità organizzativa in cui vengono creati gli account ospite e dovrebbe essere concesso l'accesso meno privilegiato.

In Utenti e computer di Active Directory individuare l'unità organizzativa in cui sono archiviati gli utenti guest. (questo può essere trovato nella configurazione dell'accesso utente ospite sulla condivisione)

Fare clic con il pulsante destro del mouse sull'unità organizzativa in ADUC e selezionare Controllo delegato.

Aggiungi gli utenti appropriati a cui consentire di invitare utenti.

Quando selezioni le autorizzazioni, seleziona solo

- Crea, elimina e gestisci gli account utente

- Leggi tutte le informazioni dell'utente

- Modificare l'appartenenza a un gruppo

Non sono richieste né consigliate altre autorizzazioni.

Tieni presente che le modifiche ad Active Directory richiedono tempo per propagarsi su tutti i server del dominio, pertanto gli utenti potrebbero non essere in grado di utilizzare immediatamente la funzionalità. La maggior parte dei processi di sincronizzazione AD viene completata entro 15 minuti, anche se su domini più grandi o distribuiti il processo potrebbe richiedere fino a 1 ora.

Gestione degli utenti ospiti dal client Web MyWorkDrive.

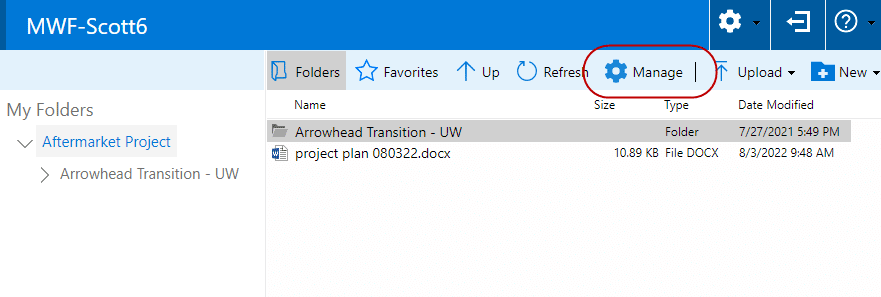

Quando gli utenti con il ruolo Manager abilitato accedono al client Web MyWorkDrive, le condivisioni così configurate avranno un pulsante aggiuntivo nel menu intitolato "Gestisci"

Tieni presente che la funzione Gestisci per gli utenti è disponibile solo nel client Web MyWorkDrive.

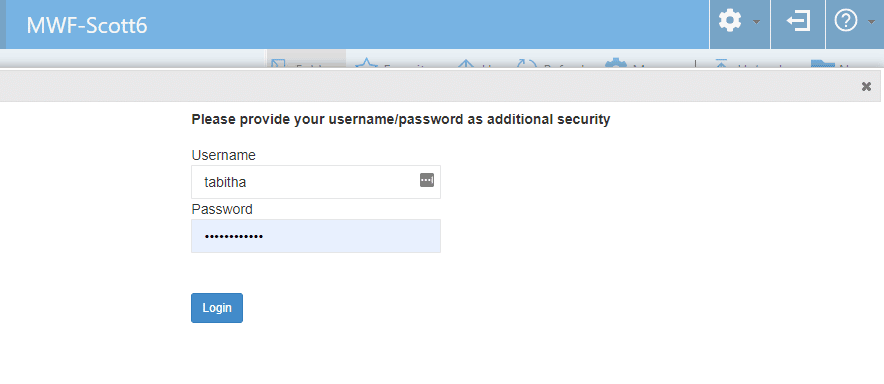

Facendo clic su Gestisci verrà avviata una nuova finestra, in cui all'utente potrebbe essere richiesto un accesso secondario per motivi di sicurezza.

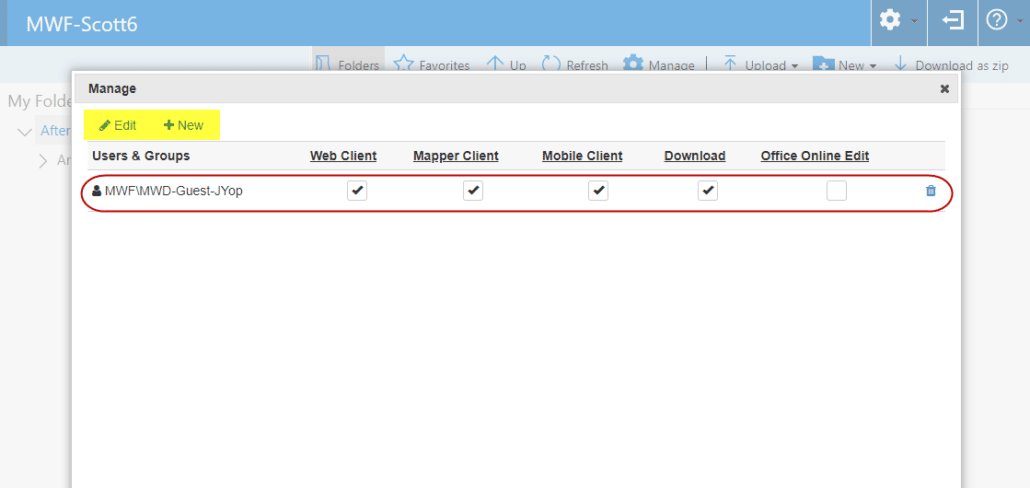

Dopo aver completato qualsiasi accesso secondario (se necessario), all'utente viene presentata un'interfaccia simile per la gestione degli utenti ospite mostrata in Amministrazione.

Verranno visualizzati gli ospiti esistenti che sono stati invitati alla condivisione che possono essere modificati/eliminati e saranno inclusi i collegamenti per aggiungere un ospite esistente a una nuova condivisione o invitare un nuovo ospite.

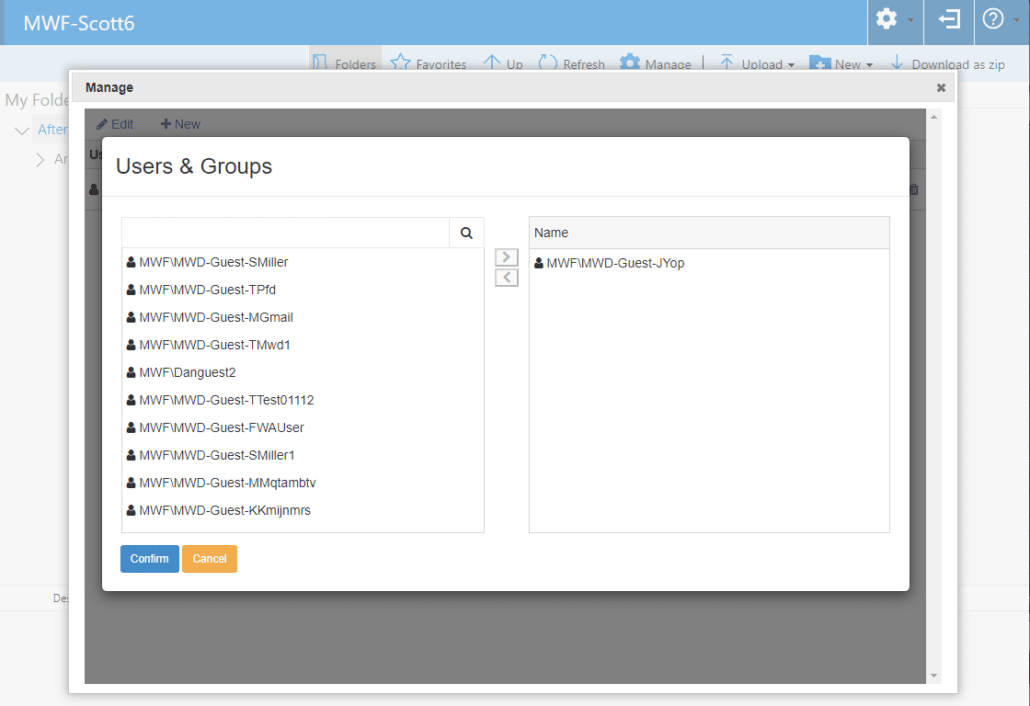

Utilizzando il pulsante Modifica verrà visualizzato un elenco di ospiti esistenti nel dominio che sono stati precedentemente invitati a condivisioni sul server MyWorkDrive e possono inoltre ottenere l'accesso a questa condivisione.

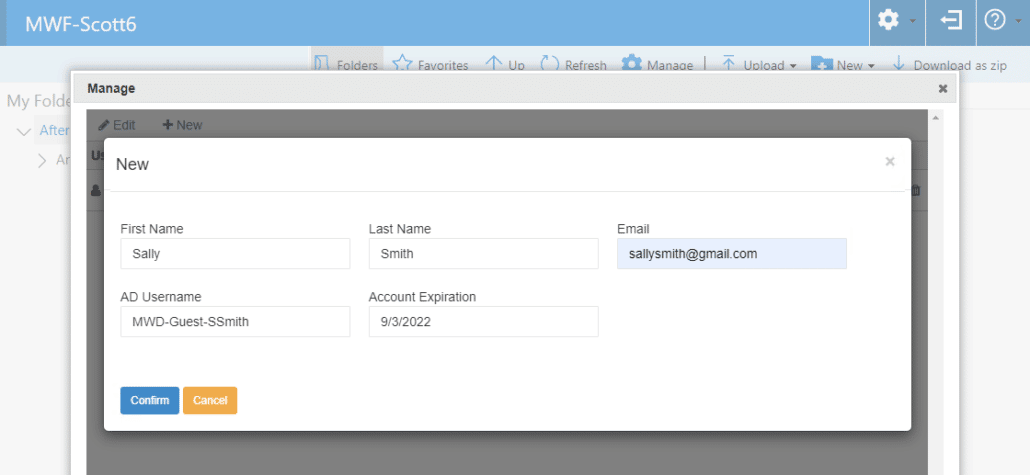

L'utilizzo del pulsante Aggiungi consentirà al Manager di aggiungere il nome e l'e-mail di un utente per invitarlo alla condivisione. Questo segue lo stesso processo dell'invito di un utente dal pannello di amministrazione e aggiungerà l'utente ad Azure AD e Local AD, lo assegnerà al gruppo appropriato e invierà loro un messaggio di posta elettronica con i collegamenti per accettare l'invito e accedere alla condivisione.

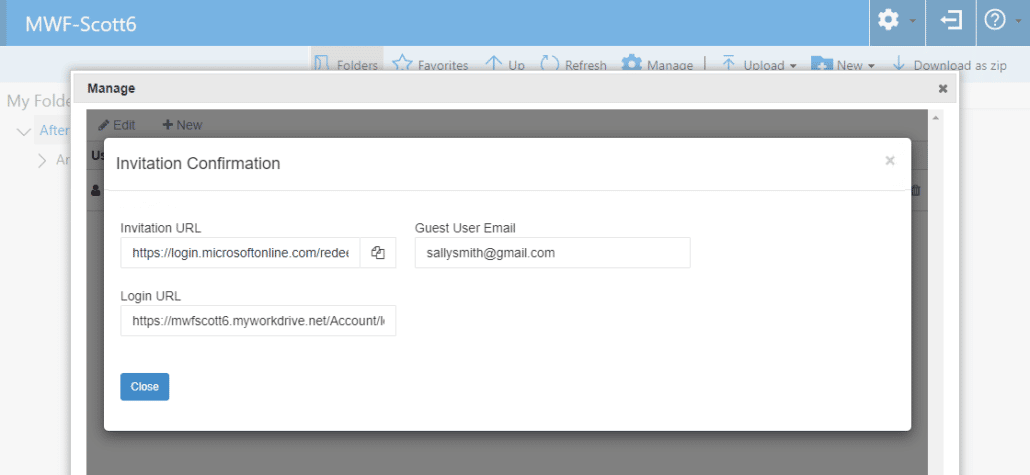

Come per l'invito tramite amministratore, dopo che l'utente è stato aggiunto viene visualizzata una pagina di conferma con un collegamento all'URL di invito e all'URL di accesso, nel caso in cui il gestore desideri informare manualmente l'utente ospite invitato delle proprie informazioni di accesso.

Configurazione quando si utilizza Entra ID per l'identità

Quando si usa Entra ID per l'identità invece di Active Directory, gli utenti guest vengono trattati come utenti da una prospettiva MyWorkDrive. Possono ottenere l'accesso alle condivisioni per nome o tramite inclusione in un gruppo, come i membri tenant. Offriamo anche un'opzione "All guests" per semplificare la configurazione di una condivisione specifica per gli utenti guest.

Si noti che devono anche avere l'autorizzazione per l'archiviazione tramite il metodo appropriato per l'archiviazione/condivisione (RBAC, Entra ID, ACL) se si utilizza Entra ID o Managed Identity per l'accesso. Scopri di più sulle opzioni di archiviazione nel nostro Guida allo stoccaggio.

Requisiti di autorizzazione aggiuntivi

In rari casi è stato segnalato che gli utenti ospiti potrebbero ricevere un errore quando tentano di accedere a MyWorkDrive.

"Si è verificato un errore.

Ci scusiamo per l'inconveniente, ma si è verificato un errore imprevisto durante l'elaborazione della tua richiesta.

Riprova più tardi o contatta il tuo team IT se il problema persiste."

Questo errore potrebbe essere un indicatore che l'utente in questione richiede un'autorizzazione aggiuntiva per accedere a MyWorkDrive. Il segno definitivo di ciò è che l'accesso a MyWorkDrive funziona per alcuni ospiti, ma una minoranza riceve questo errore quando tenta di accedere.

Secondo Microsoft, la soluzione è aggiungere un'autorizzazione aggiuntiva all'app Entra ID che stai utilizzando per accedere a MyWorkDrive (quella configurata nel tuo tenant di Azure e configurata su Integrazioni per l'accesso Entra ID).

Modifica la tua app in Applicazioni aziendali in Entra e in Autorizzazioni API, aggiungi l'autorizzazione delegata Microsoft Graph

Directory.Leggi.Tutto.

E concedi il consenso dell'amministratore.