Come possiamo aiutarvi oggi?

Impostazioni del firewall per MyWorkDrive Server

Panoramica

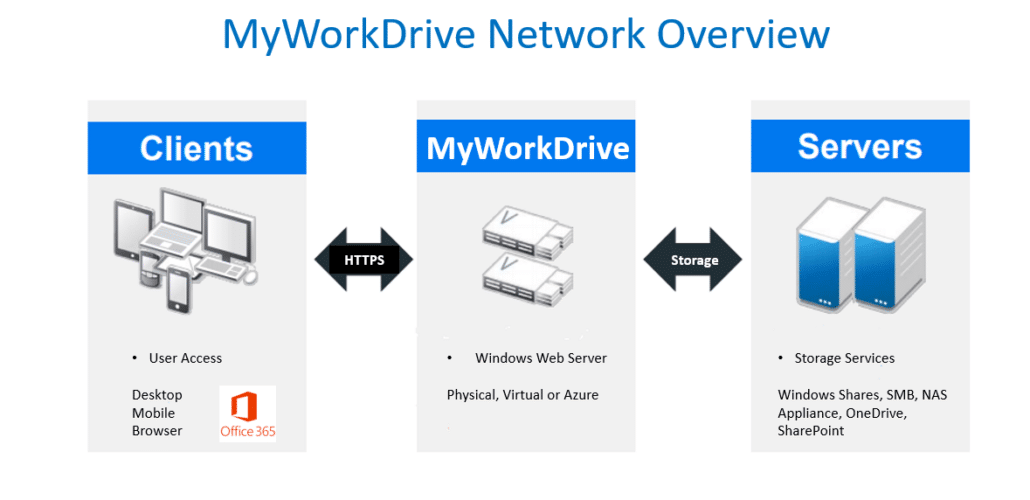

Gli amministratori desiderano bloccare il sito client MyWorkDrive Server in modo che sia accessibile solo da reti limitate o non pubblicare il sito e consentire l'accesso solo da segmenti LAN interni. Questo viene in genere utilizzato quando l'amministratore desidera fornire l'accesso al sito Web File Manager per visualizzare e modificare documenti in Office 365 ma limitare l'accesso esterno. Visualizza tipico diagrammi dello scenario di distribuzione della rete qui.

È possibile il blocco del firewall e MyWorkDrive funzionerà e consentirà la modifica dei documenti online di Office anche se limitata agli IP WAN aziendali o ai segmenti LAN solo con le seguenti avvertenze:

- La condivisione di file esterni di OneDrive non funzionerà (è necessario un URL di Web File Manager accessibile pubblicamente affinché Microsoft possa copiare i file su OneDrive) a meno che il server non possa accedere a https://*.live.com e https://wp-onedrive-api.wanpath.net per la condivisione esterna di OneDrive.

- È necessario utilizzare un nome host interno per fare riferimento al sito per la condivisione di file interna, ad esempio: https://share.mycompany.local se referenziato solo sulla LAN interna.

- La modifica di Office 365 deve essere abilitata nel pannello di amministrazione del server MyWorkDrive.

Tieni presente che la modifica online di Office funzionerà anche se il sito client Web File Manager è bloccato poiché è reso disponibile durante le transazioni di modifica online di Office su base sessione tramite il nostro proxy inverso MyWorkDrive in Azure bloccato solo sugli host online di Microsoft Office. I dettagli completi sono qui articolo. Oltre al blocco del firewall, consigliamo anche di disabilitare le crittografie non necessarie. Vedi il nostro Passaggi per bloccare SSL IIS per conformità e sicurezza per ulteriori informazioni.

Requisiti del firewall in uscita

Per funzionare correttamente, il server MyWorkDrive necessita dell'accesso in uscita ai seguenti host e porte TCP:

- Server di licenza MyWorkDrive su licensing.wanpath.net sulla porta SSL 443

- Porta 443 su *.live.com per la condivisione esterna di OneDrive insieme agli URL di Office 365 e agli intervalli di indirizzi IP in base all'articolo Microsoft Qui.

- Porta 443 per login.microsoftonline.com per connessioni OIDC, quando si utilizza Entra ID o Saml SSO con Active Directory, secondo l'articolo di Microsoft, Qui

Requisiti di inoltro della versione server 5.4 e successive:

Per i clienti che utilizzano CloudFlare Tunnels (in precedenza Argo Relays) con una qualsiasi delle seguenti opzioni

- Pubblicare il tuo sito web su Internet con Cloud Web Connector (x.myworkdrive.net)

- Modifica di Office Online utilizzando le app ospitate su MyWorkDrive per le connessioni API Graph

- OneDrive o SharePoint Storage utilizzando le app ospitate su MyWorkDrive per le connessioni GraphAPI

- Entra ID Identità con l'app ospitata MyWorkDrive per connessioni API grafico

- o connessioni ad Archiviazione di Azure utilizzando le app ospitate su MyWorkDrive (connessioni API Graph)

Tali connessioni vengono inoltrate Tunnel di Cloudflare. Cloudflare richiede la porta TCP 7844 in uscita dal tuo server IP di Cloudflare. MyWorkDrive consiglia una connessione Internet diretta: i servizi proxy in uscita (in genere il filtraggio Web) potrebbero interrompere le funzionalità di modifica online di Office 365 e l'utilizzo di MyWorkDrive.net.

A partire dalla versione 5.3 è possibile specificare un server proxy in uscita nel pannello di amministrazione di MyWorkDrive nelle impostazioni nel formato http://nome host o indirizzo IP e numero di porta opzionale. Ad esempio http://10.10.10.10 o http://10.10.10.10:8888.

Requisiti di inoltro della versione server 5.3 e precedenti:

I relè non sono più supportati sul server 5.3 o versioni precedenti. Aggiorna alla versione 5.4 Server o successiva.

antivirus

Avviso: il software antivirus installato sul server può interferire con la capacità del tuo MyWorkDrive di comunicare con Microsoft Azure per i nostri connettori Office 365 e Cloud se sono abilitate le funzionalità firewall. Rivedi il nostro Articolo antivirus per impostazioni ed esclusioni.

Risoluzione dei problemi relativi al firewall di Office 365 e Cloud Connector

Se la risoluzione dei problemi di base del connettore cloud non riesce a utilizzare Questo articolo iniziare un'ulteriore risoluzione dei problemi assicurandosi che la funzionalità di modifica di Office 365 e/o i connettori cloud siano abilitati nel pannello di amministrazione del server MWD nelle impostazioni. Se abilitato, controlla services.msc sul tuo server per "Cloudflared Tunnel Agent". Dovrebbe funzionare.

Se il servizio è in esecuzione da almeno 15 minuti, testare successivamente l'accesso al firewall in uscita. Dal prompt dei comandi, digitare "Netstat -b". Prendere nota di qualsiasi connessione per portbridge. Un servizio integro dovrebbe mostrare qualcosa come di seguito con le porte https e 7844 aperte e nello stato "ESTABLISHED".

Se questi mancano, controlla le nostre regole del firewall in uscita, rimuovi qualsiasi software antivirus dal server MWD e assicurati che il tuo server MWD abbia una connettività Internet completa. Quindi esegui nuovamente netstat -b per verificare se sono state stabilite connessioni in uscita.

Netstat -b connessioni in uscita integre Cloudflare:

[cloudflared.exe] TCP 192.168.41.111:56200 198.41.200.233:7844 STABILITO

[cloudflared.exe] TCP 192.168.41.111:56201 198.41.192.107:7844 STABILITO

[cloudflared.exe] TCP 192.168.41.111:56202 198.41.200.113:7844 STABILITO

[cloudflared.exe] TCP 192.168.41.111:56208 52.230.222.68:https STABILITO

Testare le comunicazioni sulla porta 7844 in uscita verso il servizio tunnel Cloudflare:

Avvia PowerShell sul server MyWorkDrive e digita il seguente comando:

test-netconnection -computername 198.41.192.7 -port 7844 (Questo IP potrebbe non essere disponibile, puoi controllare il tuo registro Cloudflare nei registri MyWorkDrive per gli indirizzi IP che il connettore sta tentando di utilizzare)

I risultati dovrebbero tornare come di seguito con:

TcpTestSucceded:True: ComputerName: 198.41.192.7 RemoteAddress: 198.41.192.7 RemotePort: 7844 InterfaceAlias: Lan SourceAddress: 10.10.200.20 TcpTestSucceeded: True

Se TcPTestSucceded restituisce false, un firewall o un antivirus sta bloccando la porta TCP 7844 in uscita dal server MyWorkDrive ed è necessario indagare.

Raggruppamento

Se hai abilitato il clustering con il clustering dei file di configurazione su un percorso SMB, tutti i server MyWorkDrive devono essere in grado di raggiungere i file di configurazione del cluster tramite SMB.

Se hai abilitato il clustering di sessioni e blocchi tramite database, tutti i server MyWorkDrive devono essere in grado di raggiungere il database tramite le porte appropriate

Impostazioni Microsoft (tipicamente porta TCP 1433)

Impostazioni PostgreSQL (tipicamente porta TCP 5432)

Porte e connessioni DMZ/LAN

MyWorkDrive non ha requisiti relativi al posizionamento relativo ai firewall o all'utilizzo in una DMZ. Dipende da te dove desideri posizionare il server MyWorkDrive e come vuoi concedere spazio per le connessioni necessarie alle risorse di rete.

Per le connessioni interne alle risorse LAN (AD, LDAP, SMB, DNS, ecc.) MyWorkDrive utilizza le porte di rete tradizionali quando si connette alle risorse LAN utilizzando l'identità Active Directory (l'identità Entra ID nella versione 7 e successive non richiede risorse LAN).

Tutte le connessioni esterne al server MyWorkDrive in entrata sono su 443 (o sulle porte di tua scelta durante la pubblicazione con proxy/proxy inversi) e 7844 in uscita quando si utilizza Cloud Web Connector o tunnel cloudflare con Office Online o OneDrive/SharePoint/Azure storage.

Porte LAN richieste

Per MyWorkDrive utilizzando l'identità di Active Directory

Secondo Microsoft

E discussioni comunitarie, queste porte sono necessarie affinché i server possano comunicare con Active Directory e le risorse SMB.

Intervallo di porte dinamiche con numero elevato

LDAP utilizza un intervallo dinamico numerico elevato e queste porte devono essere disponibili per i dispositivi posizionati all'esterno del firewall o nella DMZ per comunicare con AD e risorse di rete. Non è possibile bloccare questi intervalli e garantire il corretto funzionamento con Active Directory

Porto di partenza: 49152

Porta finale: 65535

9389 ADWS

MyWorkDrive utilizza ADWS come parte della strategia per verificare l'appartenenza al gruppo di utenti. Assicurati che 9389 sia disponibile per il server MyWorkDrive.

LDAP sicuro LDAPS 636 e 3269

MyWorkDrive non si connette direttamente a LDAP o AD. MyWorkDrive si connette tramite il server aggiunto al dominio su cui è installato MyWorkDrive. La connessione a LDAPS viene stabilita tra il computer host e il dominio, quindi se desideri utilizzare LDAPS, assicurati che sia configurato sul dominio e che Windows Server MyWorkDrive sia installato correttamente.

Sia 636 che 3269 sono necessari per il corretto funzionamento.

Riferimento

https://learn.microsoft.com/en-us/archive/technet-wiki/18254.active-directory-ldaps-636-and-msft-gc-ssl-3269-service

https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/enable-ldap-over-ssl-3rd-certification-authority

Discussione comunitaria

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/ff0fc815-69be-4239-8a03-27cfd444d04c

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/406bdeb4-3a52-422e-84c3-bf9444fc1751

https://petri.com/enable-secure-ldap-windows-server-2008-2012-dc/

LDAP con alternativa al collegamento dei canali

https://4sysops.com/archives/secure-domain-controllers-with-ldap-channel-binding-and-ldap-signing/