Come possiamo aiutarvi oggi?

Introduzione a MyWorkDrive versione 7 tramite Entra ID Identity e Azure Storage

Installa MyWorkDrive Server versione 7 su un server nuovo/pulito. L'aggiornamento di un server MyWorkDrive esistente per eseguire la migrazione da Active Directory all'autenticazione Azure AD/Entra ID non è supportato. Si consiglia vivamente di usare account di archiviazione nuovi/di prova per evitare di rischiare i dati esistenti.

Noterai che in alcuni casi nei nostri articoli e nel software Versione 7 a cui facciamo riferimento Azure AD e in alcuni casi Entra ID: stiamo aggiornando tutti i livelli a Entra ID, trattali come sinonimi nella nostra documentazione e nel software.

Contenuti

- Novità nella versione 7

- Vantaggi

- Requisiti

- Download

- Cambiamenti significativi

- Opzioni di archiviazione di Azure: si desidera feedback

- Il processo di provisioning dello storage

- Clienti supportati

- Una nota importante sull'architettura di rete e sulla latenza

- Aggiornamento dei server MyWorkDrive esistenti

- Funzionalità non supportate nella versione 7 con Entra ID Auth

- Problemi noti

Novità nella versione 7

- L'opzione per usare l'ID Entra (Azure AD) come identità anziché Active Directory su un server aggiunto a un dominio. Vedi il nostro articolo sull'utilizzo dell'ID Entra per l'identità.

- Utilizzo delle connessioni API ad Archiviazione di Azure (File di Azure, BLOB di Azure) anziché SMB, quando si usa l'identità ID Entra. Vedi il nostro articolo dettagliato sull'archiviazione di Azure per confronti e opzioni di configurazione

- Utilizzo di un account denominato (noto anche come account di servizio) per le connessioni allo spazio di archiviazione SMB quando si utilizza l'identità Entra ID. Vedi il nostro articolo dettagliato sull'archiviazione locale/SMB per dettagli

- L'opzione per usare File di Azure tramite stringa di connessione quando si usa Active Directory per l'identità.

Vantaggi

- MyWorkDrive versione 7 offre la possibilità di utilizzare Entra ID anziché Active Directory, per i clienti che hanno utenti in Entra ID.

- MyWorkDrive consente l'accesso ad Archiviazione di Azure tramite API quando si usa l'ID Entra per l'identità, rimuovendo la latenza nelle connessioni SMB a File di Azure. Ciò consente livelli di prestazioni di archiviazione inferiori con un miglioramento delle prestazioni.

Requisiti

- Un server Windows: può essere fisico o virtuale, in sede o nel cloud. La differenza fondamentale è che non è necessario che il server sia aggiunto a un dominio (potrebbe esserlo, ma l'appartenenza a un dominio non è un requisito e Active Directory non viene utilizzato quando si utilizza l'identità Entra ID)

- Account utente in Entra ID (non richiede licenze P1 o P2)

- Per usare le condivisioni di archiviazione di Azure, è necessario disporre di un account di archiviazione di Azure (potresti avere account di archiviazione in cui puoi già creare condivisioni per connetterti oppure è possibile creare un account di archiviazione e una condivisione file di Azure come parte del processo di configurazione).

MyWorkDrive versione 7 supporta condivisioni file di Azure e archiviazione BLOB di Azure, con connessioni tramite identità gestita con autenticazione ID Entra, ID Entra o stringa di connessione. - Accesso amministrativo ad Azure con la possibilità di aggiungere registrazioni di app e modificare le autorizzazioni API (o concedere l'accesso alle app per completare il processo per te).

Download

Contatto vendite@myworkdrive.com se sono necessarie chiavi di prova aggiuntive o attivazioni di chiavi di licenza esistenti per ambienti di test. Il download del server richiede un accesso o un account di prova per il download. Fare clic sui collegamenti seguenti per iniziare.

Scarica la versione 7 del server

Registrati o accedi per scaricare

Download dei client versione 7

Per miglioramenti e correzioni, controlla le nostre note di rilascio: server | Cliente Windows | Cliente macOS

Cambiamenti significativi

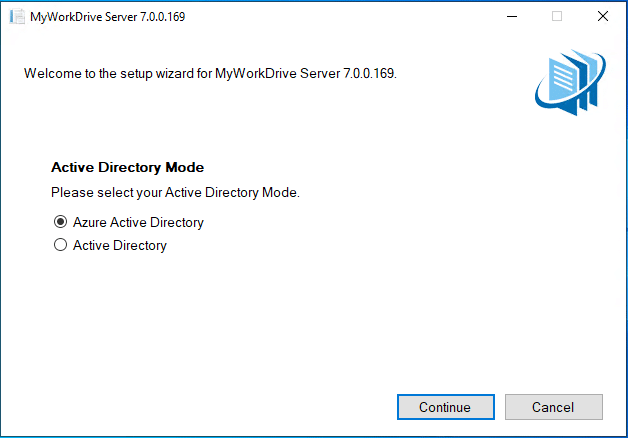

L'installatore

Ci sono due nuovi prompt nel programma di installazione. Il primo consiste nel selezionare tra Entra Id (Azure AD) o Active Directory per l'identità. Questo è l'unico posto in cui puoi fare questa scelta, una volta installato non puoi cambiare provider di identità.

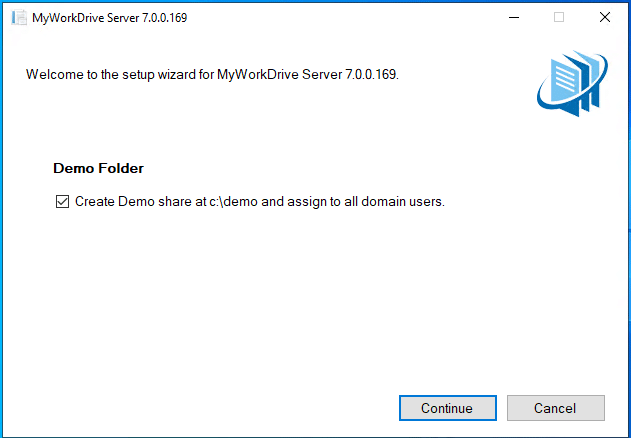

Il secondo è installare facoltativamente una condivisione Demo. Ciò è utile per verificare che MyWorkDrive funzioni correttamente senza dover risolvere anche i problemi di Archiviazione di Azure.

Una volta installato, accedi a Server Admin utilizzando un account di sistema locale.

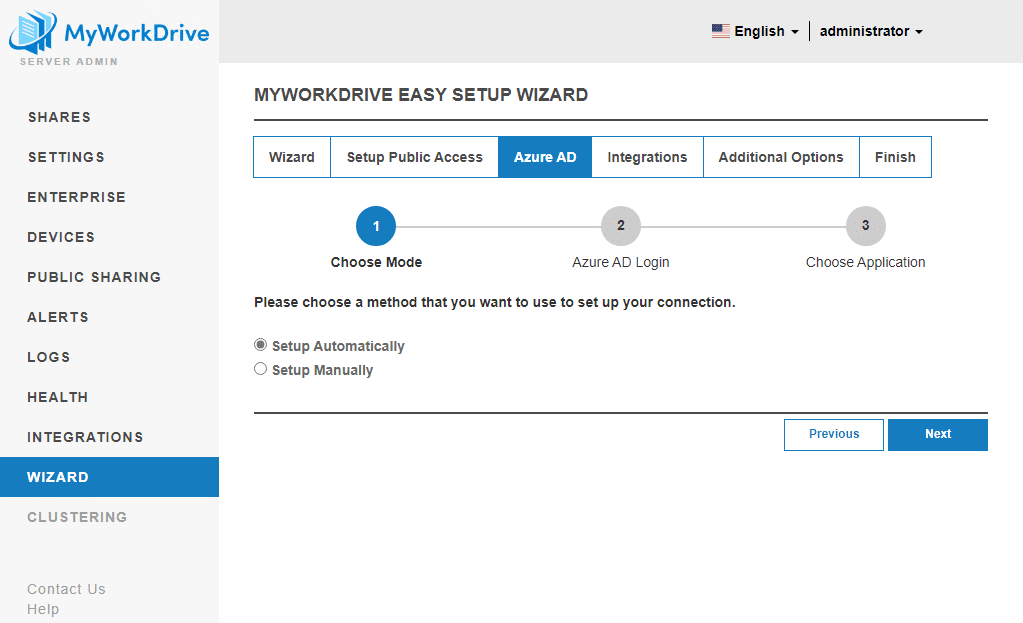

Aggiornamenti alla configurazione guidata del server

Questa sezione include una panoramica del processo di configurazione.

La nostra procedura guidata di configurazione del server aggiornata, che viene avviata la prima volta che accedi a un server pulito, ti guiderà attraverso i passaggi necessari per eseguire il provisioning di un server utilizzando l'autenticazione Entra ID e creare una connessione ad Archiviazione di Azure.

Si connetterà ad Azure e utilizzerà la nostra app ospitata oppure creerà un'app nel tuo tenant a cui connettersi ID dell'ingresso per identità. Ciò elimina la necessità di effettuare manualmente il provisioning della tua app in Azure per connettere il tuo server MyWorkDrive a Entra ID (è supportata la creazione manuale della tua app – vedere il nostro articolo sull'ID Entra).

Ti offrirà di creare una condivisione in File di Azure per te. Se non ne aggiungi uno, puoi crearne uno in seguito.

Se scegli di creare la tua app nel tuo tenant di Azure, la procedura guidata ti chiederà di usarla per tutte e tre le opzioni in Azure

- Identità ID Entra

- Accesso allo spazio di archiviazione (Azure, OneDrive, SharePoint)

- Modifica in linea di Office

Dopo aver configurato la connessione Internet del server (scegli Cloudflare se stai solo testando, per semplificare le cose. Tieni presente che devi consentire la porta 7844 OUTBOUND (non è richiesta alcuna connessione in entrata). Hai anche bisogno di 443 in uscita verso licensing.wanpath.net per licenza e attivare il server e 443 in uscita verso Azure.)

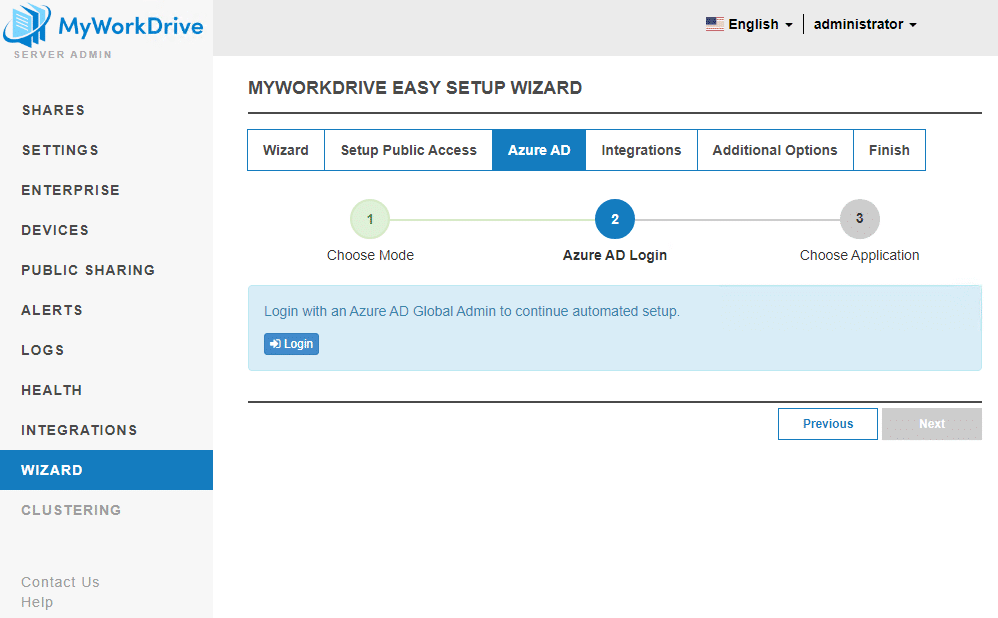

Quindi configurerai la connessione ad Azure per Entra ID. Richiede manualmente di farlo configurare un'app in Azure e inserisci una chiave/segreto. Suggeriamo quello automatico, che utilizza un'app ospitata da MyWorkDrive.

Successivamente è necessario accedere ad Azure come amministratore del tenant. Fai clic sul collegamento e segui le istruzioni per autenticarti in Azure e approvare l'app MyWorkDrive per eseguire la configurazione per te.

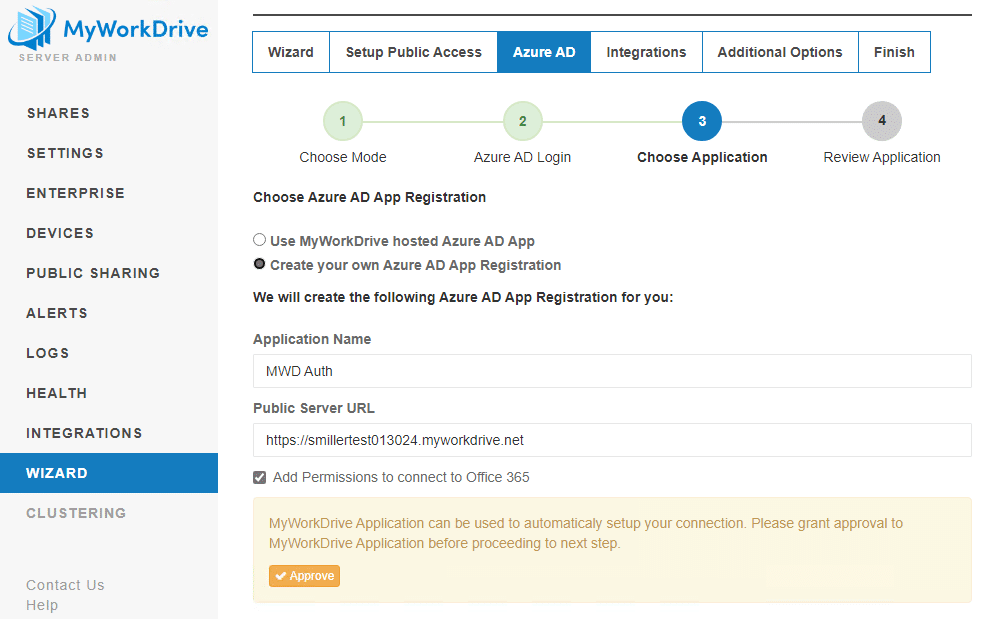

Ti consigliamo di scegliere il modello “Crea la tua registrazione dell'app”. Assegnagli un nome facile da identificare nelle registrazioni delle app nel caso in cui sia necessario trovarlo per apportare modifiche in un secondo momento (ad esempio l'URL, se lo modifichi). Assicurati di completare tutte le richieste visualizzate nella procedura guidata, come questa che ci chiede di approvare l'applicazione che abbiamo creato.

Una volta completato il processo di creazione dell'app per Entra ID, avrai un'app nel tuo tenant di Azure a cui si connette il server MyWorkDrive. Non utilizzerai alcuna risorsa ospitata da MyWorkDrive se utilizzi l'opzione "Crea la tua registrazione dell'app" consigliata.

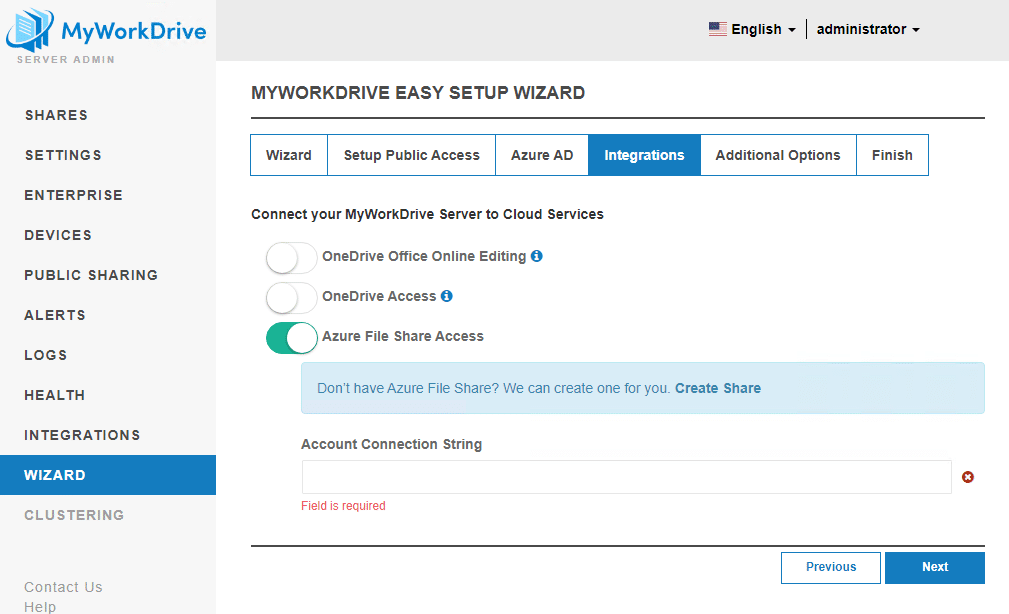

Il prossimo passo nella procedura guidata è l'archiviazione. La procedura guidata ti chiederà di connettere una condivisione file di Azure. Utilizza il collegamento Crea per aprire una nuova finestra e creare una condivisione nel tuo spazio di archiviazione.

Non preoccuparti, ti consente di creare solo una condivisione con il metodo della stringa di connessione. Se vuoi configurare altri Archiviazione di Azure o altri tipi di condivisione, puoi farlo dopo la procedura guidata.

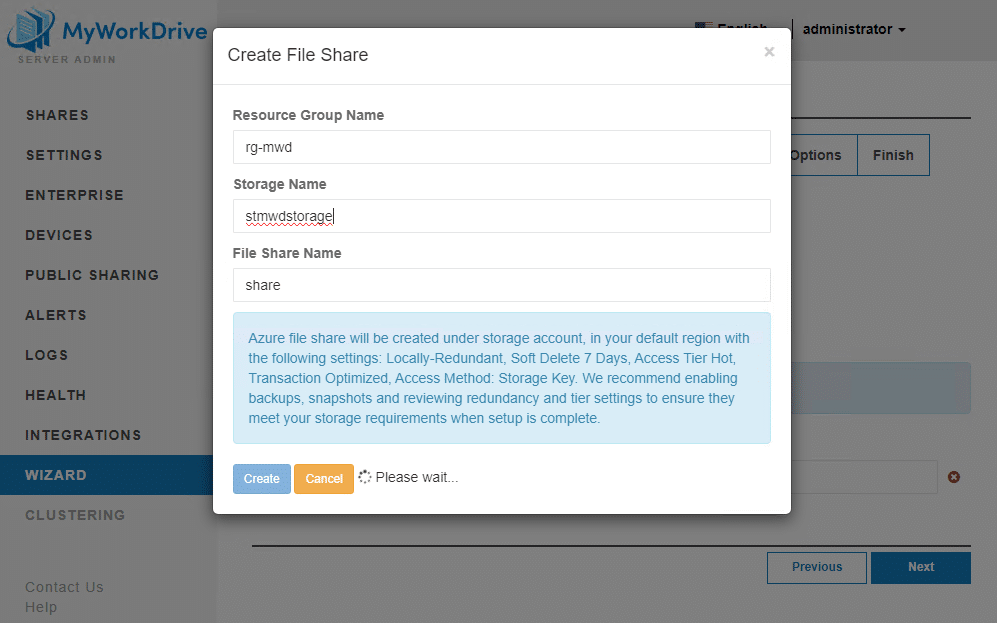

Immettere i valori per Gruppo di risorse, Nome di archiviazione e Nome di condivisione che sarà possibile trovare in seguito in Azure per apportare modifiche. i prefissi rg- e st sono consigliati da Microsoft.

Prendere nota delle informazioni nel blocco blu sui valori di configurazione. Queste condivisioni vengono create/configurate con il minimo e non sono configurate con ridondanza o backup, quindi non metterle in produzione senza effettuare gli aggiornamenti appropriati in Azure.

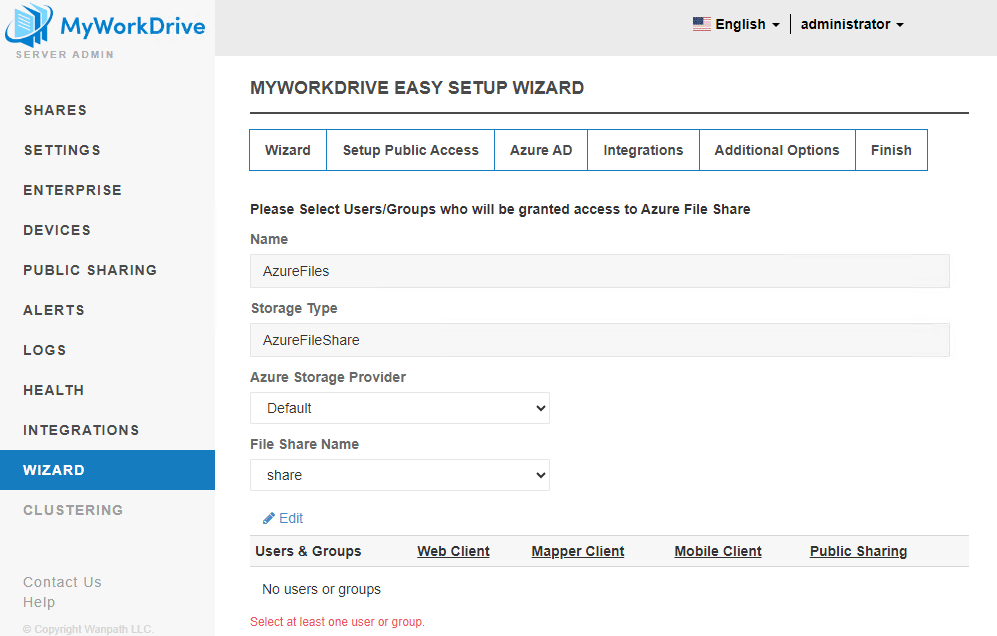

Dopo aver creato lo spazio di archiviazione, è fondamentale utilizzare il pulsante Modifica per assegnare utenti e gruppi alla condivisione (non sarà possibile salvare e continuare finché non lo si fa). Le autorizzazioni funzionano in modo diverso in MyWorkDrive versione 7 quando si utilizza Entra ID, come discusso in questa sezione collegata.

Questo è l'ultimo passo importante. Ci sono alcune opzioni aggiuntive e poi avrai completato la procedura guidata!

A questo punto dovresti avere –

- Un server MyWorkDrive versione 7 installato su Windows

- Pubblicato su un URL Cloudflare (https://something.myworkdrive.net)

- Connesso all'ID Entra per l'identità dell'utente

- Con una demo locale e una condivisione file di Azure

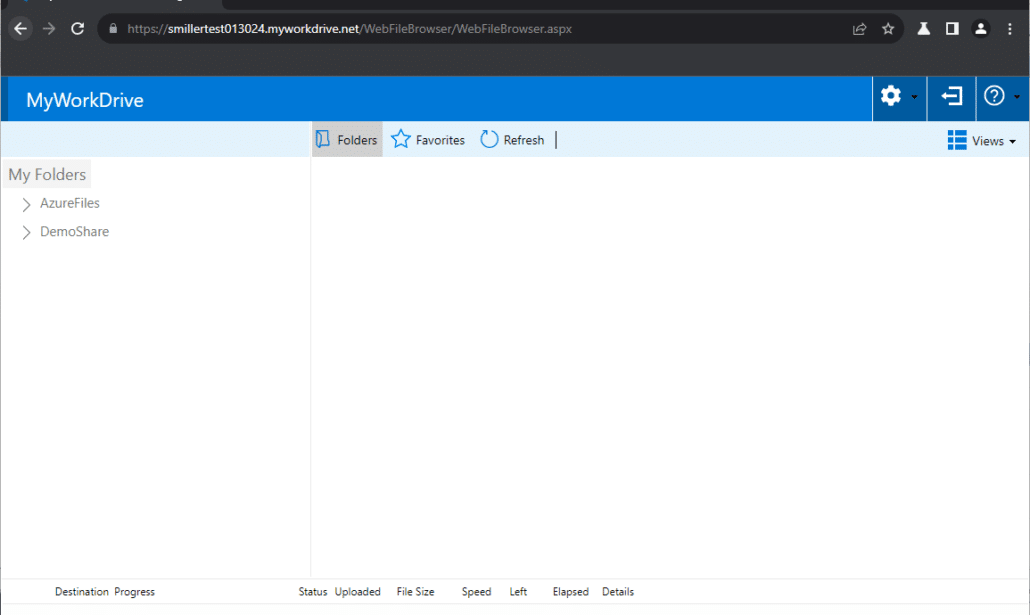

Quando ricevi l'e-mail di conferma del provisioning del tuo sito, apri il tuo browser preferito e accedi con un utente autorizzato alle condivisioni.

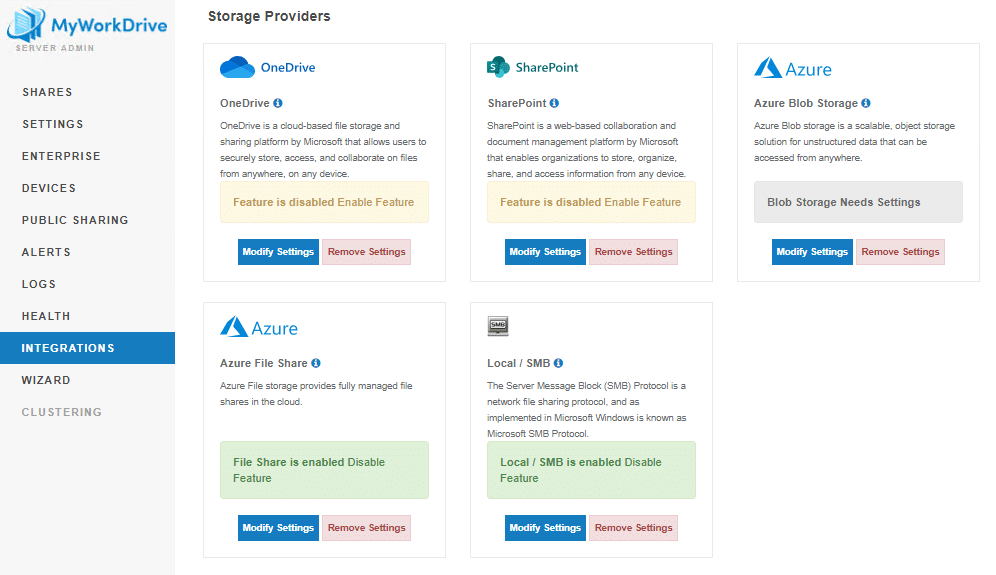

Archiviazione nelle integrazioni.

Esistono tre nuovi tipi di archiviazione in Integrazioni

Locale/PMI – per la connessione allo spazio di archiviazione SMB utilizzando un account utente/servizio denominato. I dettagli sono disponibili in questo articolo

File di Azure – per la connessione alle condivisioni file di Azure. Dettagli, qui.

Blob azzurro – per la connessione al BLOB di Azure. Dettagli, qui.

L'identità Entra ID supporta anche l'archiviazione OneDrive e SharePoint.

Supporto per l'identità gestita

La versione 7 supporta Identità gestita per server ospitati in Azure. Ciò consente di concedere al server l'accesso agli account di archiviazione senza la necessità di archiviare credenziali, token o stringhe di connessione sul server stesso.

Differenze chiave di archiviazione

PMI con ID Entra

SMB viene trattato in modo diverso quando si utilizza Entra Id da un server Active Directory aggiunto a un dominio. Una volta aggiunto al dominio, MyWorkDrive accede alle condivisioni SMB nel contesto dell'utente che ha effettuato l'accesso. Quando si utilizza Entra ID, si definisce l'account utente da utilizzare per accedere alle condivisioni, in modo che tutto l'accesso venga effettuato dall'utente nominato salvato in MyWorkDrive, non dai singoli utenti che accedono.

Quando si utilizza un server aggiunto a un dominio con Active Directory, le autorizzazioni granulari sulle condivisioni riflettono le autorizzazioni NTFS importate dalla condivisione SMB. Con la versione 7, le autorizzazioni granulari vengono definite da te durante la creazione della condivisione utilizzando gli utenti e i gruppi nel tuo ID Entra.

Le autorizzazioni definiranno a chi verrà presentata la condivisione nel client MyWorkDrive (web, mobile, desktop). Le relative autorizzazioni deriveranno dalle autorizzazioni definite in Azure o nell'utente dell'account di archiviazione (smb).

Abbiamo aggiunto due gruppi per semplificare la concessione dell'accesso per gli scenari di tipo "Tutte le aziende".

Tutti i membri ID Entra

Si tratta di tutti coloro che hanno un account utente membro in Entra ID. Non include gli ospiti o altri tipi di utenti.

Tutti gli ospiti con ID Entra

Si tratta di tutti coloro che sono ospiti B2B invitati dal tuo inquilino.

Solo perché possono vedere la condivisione nel client non significa necessariamente che abbiano accesso. L'accesso sottostante può essere limitato dalle autorizzazioni nell'ID Entra, dal ruolo nella condivisione/blob/contenitore o dall'account utente definito in SMB.

Condivisione pubblica

La condivisione pubblica utilizza metodi diversi per generare collegamenti di condivisione dai precedenti, poiché con Entra ID Identity, non disponiamo più di autorizzazioni NTFS su cui fare affidamento per l'accesso. La condivisione pubblica non funziona con tutti i metodi di connessione condivisa.

La condivisione pubblica funziona con

- Condivisione PMI

- Condivisione locale

- Una guida

- SharePoint

- Condivisione file di Azure tramite stringa di connessione

- Condivisione file di Azure usando l'ID Entra/identità gestita

- BLOB di Azure utilizzando: ID Entra/Identità gestita

- BLOB di Azure con la stringa di connessione

I collegamenti di condivisione pubblica non saranno disponibili per

- BLOB di Azure che usa l'ID Entra senza identità gestita.

- Condivisione file di Azure usando l'ID Entra senza identità gestita.

Opzioni di archiviazione di Azure: si desidera feedback

In teoria è possibile supportare una serie di opzioni di connessione alle condivisioni file di Azure e all'archiviazione BLOB di Azure

- ID dell'ingresso

- Identità gestita (con ID Entra)

- Stringa di connessione

I diversi metodi di archiviazione forniscono diverse opzioni di sicurezza.

La stringa di connessione garantisce l'accesso completo a tutti gli utenti a cui consenti di accedere alla condivisione (limitato con autorizzazioni granulari a livello di condivisione; non sono previste autorizzazioni a livello di file/cartella). Quindi sembrano ridondanti. Ci piacerebbe sapere se hai una preferenza per l'uno rispetto all'altro (o per uno dei due)

Entra ID sposta l'autorizzazione alla condivisione stessa (ruoli in Azure), in modo da non avere una connessione all'archiviazione archiviata in MyWorkDrive (la chiave/token/stringa è crittografata, ma comunque archiviata). Con Entra ID vengono archiviati solo il nome dell'account di archiviazione e il nome della condivisione. Riteniamo che questo sia l'approccio preferibile.

Una misura più sicura è l'identità gestita con Entra ID: è qui che concedi il ruolo alla VM, non agli utenti. Tuttavia, funziona solo con le macchine virtuali ospitate in Azure. Se mantieni una macchina virtuale in locale o in un altro servizio cloud, non potrai usare l'identità gestita.

Accogliamo con favore il tuo feedback sulle opzioni di connessione. Il nostro obiettivo sarà quello di offrire ciò che i clienti desiderano, bilanciando la sicurezza e (si spera) riducendo al minimo le opzioni per ridurre QA, sviluppo e supporto.

Abbiamo ridotto alcune opzioni: noterai la nostra guida allo stoccaggio menziona solo l'identità gestita per BLOB e non menziona SAS. Queste modifiche si basano sull'anteprima del feedback dei clienti e sulla ricerca del prodotto.

Il processo di provisioning dello storage

Sono disponibili due passaggi per eseguire il provisioning dello spazio di archiviazione

- Aggiungi una connessione di archiviazione in Integrazioni. Effettuerai una connessione all'account di archiviazione utilizzando le impostazioni appropriate (identità gestita, stringa di connessione, autenticazione ID Entra)

- Aggiungi la condivisione in condivisioni. Selezionerai la connessione di archiviazione e quindi definirai la condivisione/contenitore. In alcuni casi potrebbe essere richiesto di digitare il nome della condivisione o del contenitore da Archiviazione di Azure (poiché non sempre abbiamo l'autorizzazione per cercare la condivisione/contenitore). Assicurati di digitarlo correttamente.

– Facoltativamente è possibile impostare una sottocartella specifica della condivisione durante il provisioning della condivisione

– Assicurati di definire le autorizzazioni per la condivisione, non è disponibile alcuna funzionalità di importazione con l'identità Entra ID.

Scopri di più sul provisioning delle condivisioni di archiviazione di Azure qui

E condivisioni locali/PMI, qui

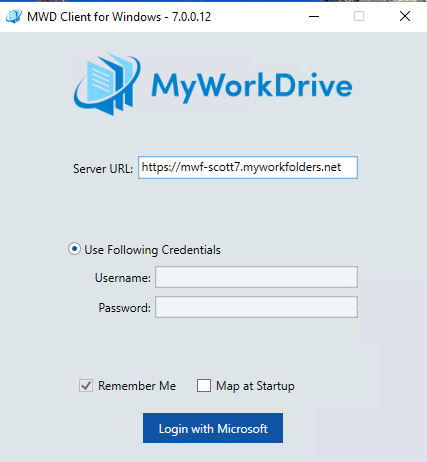

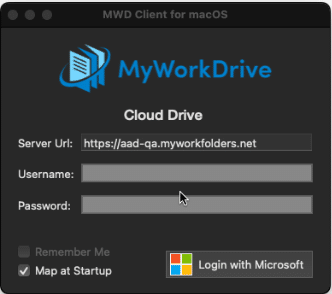

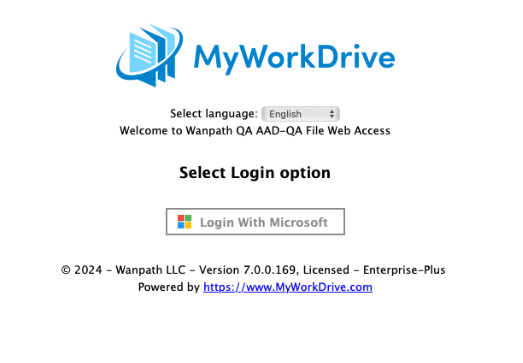

Clienti supportati

La release di MyWorkDrive versione 7 è retrocompatibile con i client precedenti quando si utilizza Active Directory per l'identità utente. Richiede client versione 7 per l'identità Entra ID. L'uso di client versione 7 con qualsiasi configurazione server versione 7 è fortemente consigliato.

Abbiamo lavorato duramente per mantenere l'esperienza utente coerente tra l'identità di Active Directory e Entra ID e le PMI e l'archiviazione di Azure.

Le differenze principali –

L'accesso iniziale, dopo la connessione nel client, presenterà una richiesta di accesso con Microsoft. Una volta che l'utente fa clic, riceverà un accesso ID Entra simile a quello che aveva con SAML.

Se la tua condivisione utilizza l'autenticazione Entra ID per le autorizzazioni, l'utente vedrà lampeggiare una finestra di accesso secondaria che utilizza la sessione ID Entra esistente per autenticarsi la prima volta che accede a una condivisione. È uguale all'autenticazione su OneDrive/SharePoint nella versione 6.4. Nella maggior parte dei casi, gli utenti non avranno bisogno di interagire con la finestra di accesso secondaria e potrebbero anche non notarla.

Una nota importante sull'architettura di rete e sulla latenza

MyWorkDrive fornirà la migliore esperienza utente quando il server MyWorkDrive è posizionato sulla stessa rete delle condivisioni file o dell'archiviazione. L'installazione remota di MyWorkDrive dallo spazio di archiviazione aggiunge latenza poiché il server MyWorkDrive deve recuperare file e directory dallo spazio di archiviazione prima di fornirli al client (e viceversa durante il salvataggio). Avere il server MyWorkDrive in sede e usare l'archiviazione in Azure o OneDrive/SharePoint comporterà una connessione più lenta rispetto all'uso dell'archiviazione locale in sede o al mantenimento del server in Azure come VM.

È importante notare che se utilizzi Archiviazione di Azure, otterrai le migliori prestazioni eseguendo MyWorkdrive su una VM in Azure, con una connessione locale allo storage (utilizzando Rete accelerata sulla VM e Gruppi di posizionamento di prossimità).

MyWorkDrive funzionerà per raggiungere Archiviazione di Azure tramite Internet, ma gli utenti riscontreranno un ritardo nell'accesso a file e directory a causa della natura di accesso in tempo reale di MyWorkDrive.

Aggiornamento dei server MyWorkDrive esistenti

È importante notare che se si aggiorna un server esistente aggiunto a un dominio utilizzando Active Directory per l'identità, continuerà a funzionare in questo modo e l'opzione di identità Entra ID e la maggior parte delle funzionalità sopra menzionate non saranno disponibili. Non esiste un percorso di aggiornamento tra Active Directory su un server aggiunto a un dominio e l'ID Entra per l'identità, a causa del modo in cui viene fornito lo spazio di archiviazione e viene concesso l'accesso agli utenti.

Per implementare un server MyWorkDrive utilizzando Entra ID in un ambiente che attualmente utilizza Active Directory, ti consigliamo di implementare un nuovo server MyWorkDrive e configurarlo da zero.

Le azioni vengono fornite in modo diverso. Per le condivisioni SMB, le autorizzazioni NTFS non vengono utilizzate nel contesto dell'utente: vengono utilizzate nel contesto di un account denominato (account di servizio) configurato con l'accesso. Non è possibile migrare le autorizzazioni.

Le nuove opzioni per l'accesso tramite autorizzazione utilizzano elementi in Azure (stringa di connessione, ID Entra nativo e identità gestita) che non sono opzioni per le condivisioni SMB legacy.

SAML non è supportato, l'autenticazione tramite Entra ID viene eseguita in modo nativo. Pertanto, Duo non è supportato come configurazione separata (configureresti la modalità multifattore come parte dell'accesso condizionale in Entra ID).

Funzionalità non supportate nella versione 7 con Entra ID Auth

Duo MFA (configura con accesso condizionato in Entra ID)

ADFS (può essere configurato in Entra ID come IDP)

Connessioni SAML (altri IDP possono essere configurati in Entra ID)

Accesso utente ospite alle condivisioni (invita ospiti B2B in modo nativo nell'ID Entra)

Ricerca (Ricerca di Windows non è disponibile tramite SMB, dTSearch non indicizza Archiviazione di Azure)

WebDav

Versione precedente

Cartelle Home utente dai profili AD

Problemi noti

MyWorkDrive versione 7 è in produzione. Ti preghiamo di segnalarci eventuali bug che trovi tramite il nostro helpdesk.

Aggiornato a partire dalla versione di produzione 7.0.1.4

- Caricamenti di grandi dimensioni, di dimensioni superiori a 1000 file o 1 GB, potrebbero parzialmente generare errori durante il caricamento

(questo si verifica più comunemente quando MyWorkDrive è installato in remoto da Archiviazione di Azure, in locale o in un cloud non Azure) - I ruoli di Azure che generano un token JWT con un limite superiore a quello accettabile per i gruppi potrebbero causare errori di accesso degli utenti. Azure AD impone limiti sul numero di gruppi che possono essere inclusi in un token a causa di vincoli di dimensione. Per i token JWT, il limite è di 200 gruppi e per i token SAML è di 150 gruppi. Se le appartenenze ai gruppi di un utente superano questi limiti, un'attestazione di eccedenza indica che l'applicazione deve eseguire una query su Microsoft Graph per recuperare le appartenenze ai gruppi dell'utente. Lo abbiamo notato nel nostro laboratorio utilizzando Azure AD (Entra ID) per accedere alle risorse di rete: ibrido dominio aderito a RDP, ad esempio.

- La dashboard sanitaria non è stata aggiornata con l'identità ID Entra o le opzioni di archiviazione di Azure

- MS App Proxy non è supportato con l'identità Entra ID

Si prega di monitorare le note di rilascio per la risoluzione di questi e altri bug/problemi segnalati. server | Cliente Windows