Come possiamo aiutarvi oggi?

Configurazione SAML Single Sign-On – Okta

Le istruzioni contenute in questo articolo sono applicabili solo alle installazioni MyWorkDrive che utilizzano Active Directory per l'identità dell'utente. La configurazione SSO SAML è richiesta/supportata solo quando si utilizza Active Directory. Le installazioni Entra ID utilizzano un accesso Microsoft nativo.

Panoramica SAML di MyWorkDrive

Security Assertion Markup Language (SAML) è uno standard aperto per lo scambio di dati di autenticazione e autorizzazione tra parti, in particolare tra un fornitore di identità e un fornitore di servizi. Come suggerisce il nome, SAML è un linguaggio di markup basato su XML per asserzioni di sicurezza (dichiarazioni che i fornitori di servizi utilizzano per prendere decisioni sul controllo degli accessi).

MyWorkDrive Server 5.1 ha introdotto il Single Sign On (SSO) per Web File Manager basato su SAML oltre ad ADFS (che è configurato separatamente). Per SAML, MyWorkDrive funge da fornitore di servizi (SP) mentre SSO funge da fornitore di identità (IdP).

Questo documento fornisce l'integrazione semplificata di MyWorkDrive con Okta Single Sign-On a partire dalla versione 5.2. Per la versione 5.0 o per configurare manualmente SAML visualizza il nostro articolo dettagliato sulla configurazione SAML qui

Queste istruzioni sono disponibili anche online nel Directory dell'applicazione Okta.

Configurazione dell'accesso singolo di MyWorkDrive Okta

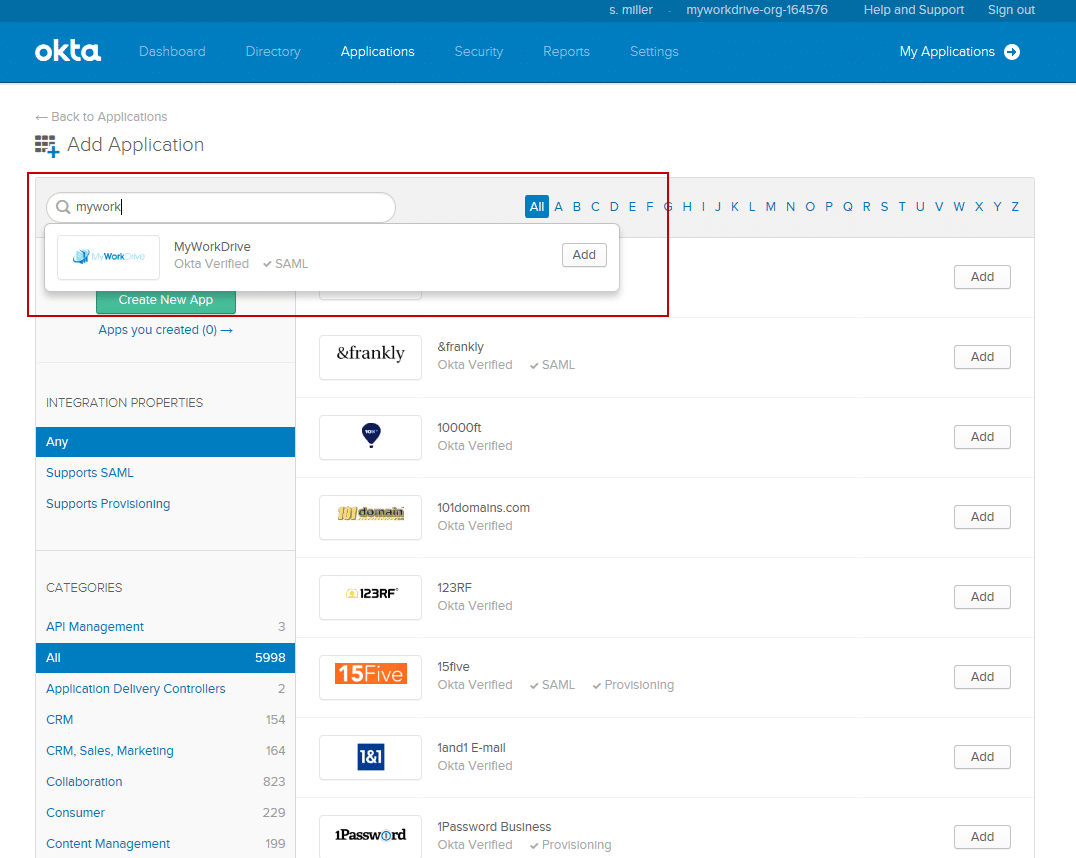

MyWorkDrive è elencato come applicazione aziendale approvata in Okta. Basta cercare "MyWorkDrive" dalla ricerca dell'applicazione quando si aggiunge l'applicazione.

L'unica informazione che dovrai fornire è il tuo URL pubblico per iniziare la configurazione.

Tieni presente che le nostre istruzioni di seguito sono semplificate e, a partire da MyWorkDrive Server versione 5.2, possiamo semplicemente inserire l'URL "Identity Provider Metadata Url" dal portale Okta per configurare automaticamente MyWorkDrive per Okta Single Sign-On.

Prerequisiti Okta SSO

- MyWorkDrive Server 5.2 o versione successiva.

- Un account Okta con privilegi di amministratore.

- Assicurati che agli utenti sia applicato un suffisso upn per il nome di dominio in modo che corrisponda al nome di accesso Okta, in modo che gli utenti possano accedere al tuo server MyWorkDrive con il loro indirizzo email.

- Assicurati che il server MyWorkDrive sia attendibile per la delega secondo la nostra Articolo della delegazione

- Assicurati che il tuo server MyWorkDrive sia accessibile su Internet per l'accesso del client (web, dispositivo mobile, unità mappa). Abilita il connettore Web Cloud o imposta il tuo certificato SSL pubblico e il nome host che puntano al tuo server MyWorkDrive sulla porta 443 (SSL) Visualizza l'articolo di supporto.

Flusso di accesso

Di seguito viene spiegato il flusso di accesso dell'utente a MyWorkDrive da un provider di identità (IdP):

- Si presuppone che tutti gli utenti accedano a ldP utilizzando il suffisso UPN (ad esempio @tuodominio.com) e che corrisponda al nome utente UPN di Active Directory.

- Il tuo server MyWorkDrive utilizza il tuo nome host e il tuo certificato SSL (*.MyWorkDrive.net non è supportato per SAML).

- L'utente fa clic sull'URL del servizio consumer dell'asserzione MyWorkDrive (ad esempio https://YourMWDserver.yourdomain.com/SAML/AssertionConsumerService.aspx) come URL Single Sign-On.

- Se l'utente non ha già effettuato l'accesso a ldP, il server MyWorkDrive reindirizza l'utente al servizio SSL per accedere.

- Una volta confermato, il servizio IdP genera una risposta SAML valida e reindirizza l'utente a MyWorkdrive per verificare la risposta SAML.

- Se l'autenticazione dell'utente viene convalidata con successo, viene automaticamente effettuato l'accesso al MyWorkDrive Web File Manager della propria azienda.

Passaggi di configurazione SAML MyWorkDrive Okta

- Accedi a Okta con un account Amministratore e fai clic sul pulsante Amministratore.

- Dalla dashboard di amministrazione, fai clic sul collegamento "Aggiungi applicazioni".

- Nella casella "Cerca un'applicazione", cerca "MyWorkDrive" (senza spazi). Si completerà automaticamente durante la digitazione. Quando vedi il riquadro con il nostro logo, fai clic sul pulsante Aggiungi.

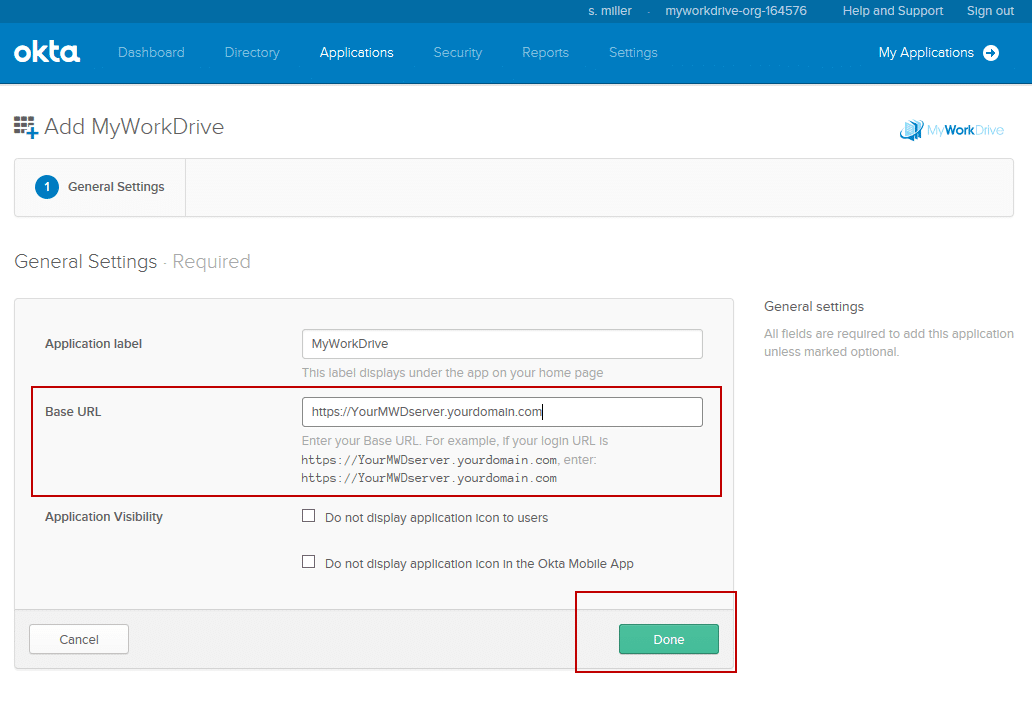

- L'etichetta dell'applicazione dovrebbe indicare "MyWorkDrive"

- Nel campo URL di base, digita o incolla l'URL pubblico come mostrato nell'esempio, ad es https://share.mycompany.com Tieni presente che SAML/SSO non è supportato sul nostro connettore Web Cloud utilizzando gli URL myworkdrive.net.

- Facoltativamente, imposta le opzioni di visibilità dell'applicazione in base ai criteri della tua organizzazione e fai clic su Fine.

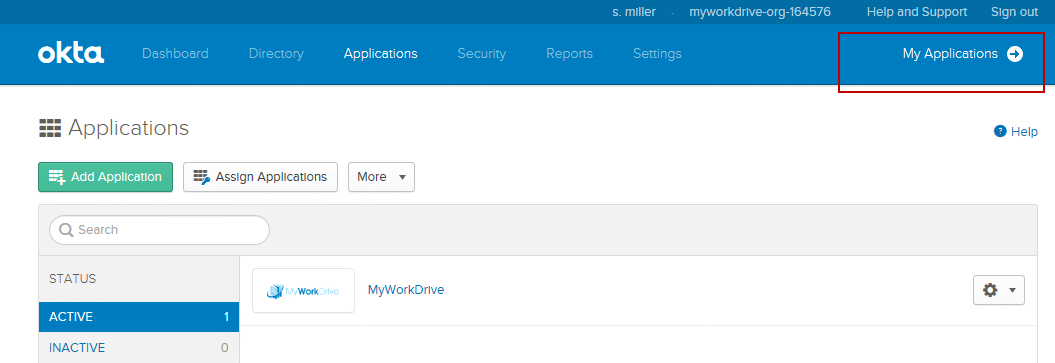

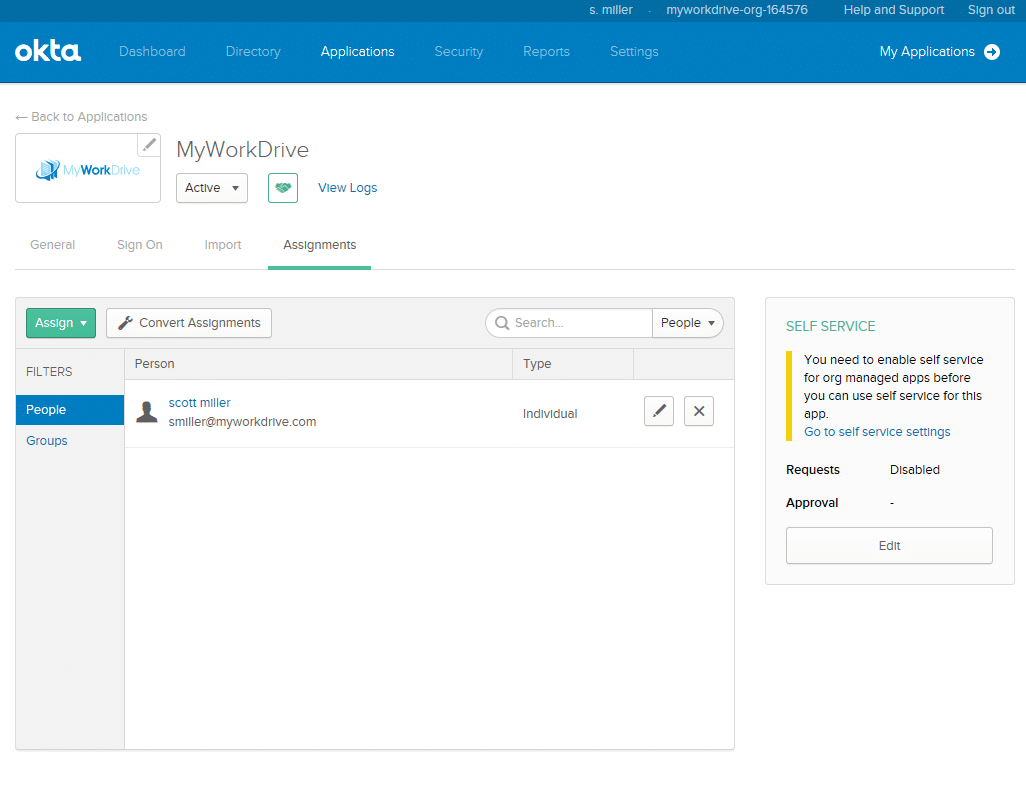

Okta dovrebbe ora caricare la pagina dei dettagli dell'applicazione in cui è possibile assegnare l'accesso agli utenti/gruppi appropriati. Okta, tuttavia, non funzionerà finché non avrai completato la configurazione in MyWorkDrive. Consigliamo di assegnare almeno un utente di prova in questo momento.

Okta dovrebbe ora caricare la pagina dei dettagli dell'applicazione in cui è possibile assegnare l'accesso agli utenti/gruppi appropriati. Okta, tuttavia, non funzionerà finché non avrai completato la configurazione in MyWorkDrive. Consigliamo di assegnare almeno un utente di prova in questo momento.

Per completare la configurazione di Okta in MyWorkDrive è necessario ottenere l'URL dei metadati del provider di identità da Okta e inserirlo in MyWorkDrive.

Per completare la configurazione di Okta in MyWorkDrive è necessario ottenere l'URL dei metadati del provider di identità da Okta e inserirlo in MyWorkDrive.

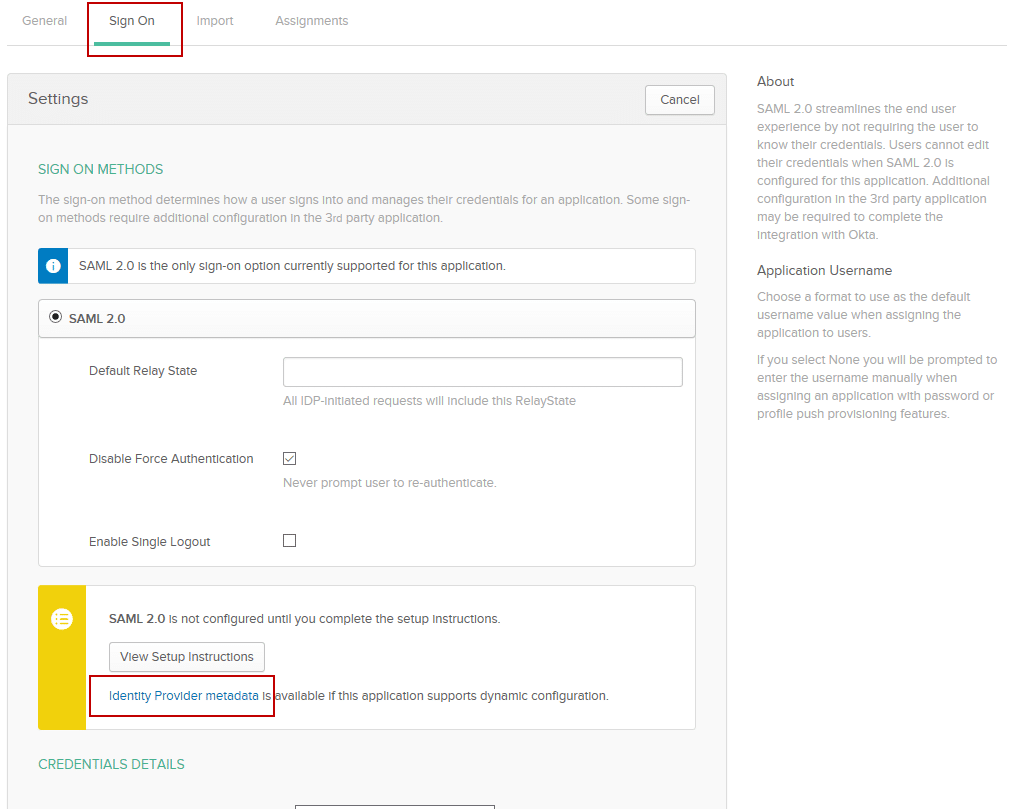

- Fare clic sulla scheda Accesso dalla pagina dei dettagli dell'applicazione Okta.

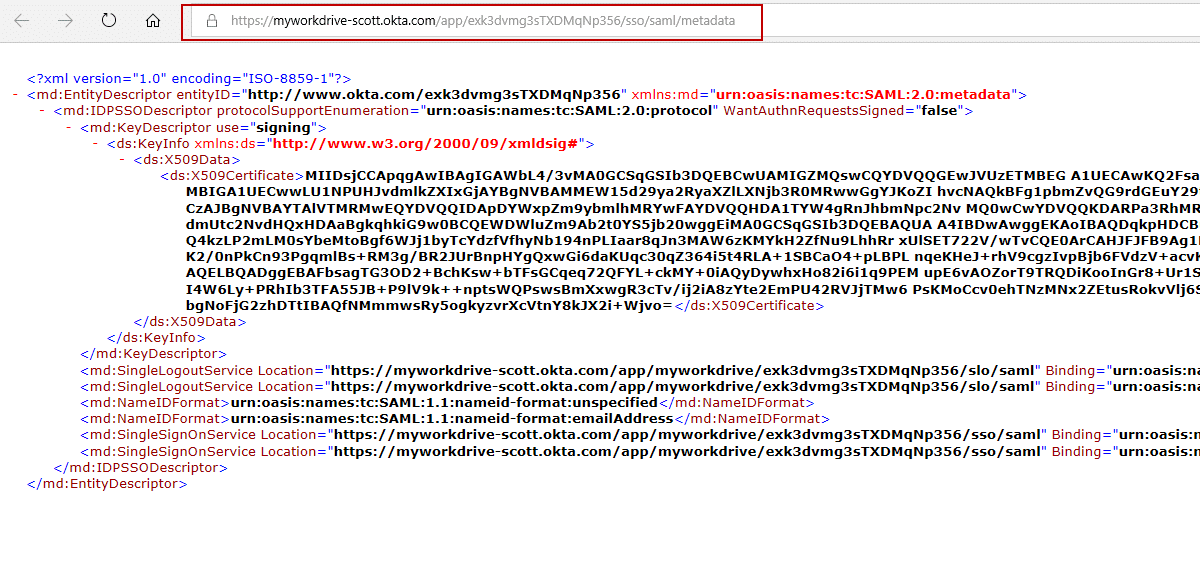

- Fare clic sul collegamento che dice "Metadati del provider di identità". Si aprirà una nuova scheda/finestra del browser e ti verranno mostrati i metadati. Dovrai inserire (copiare/incollare) questo URL in MyWorkDrive. Lascia quella finestra aperta per ora.

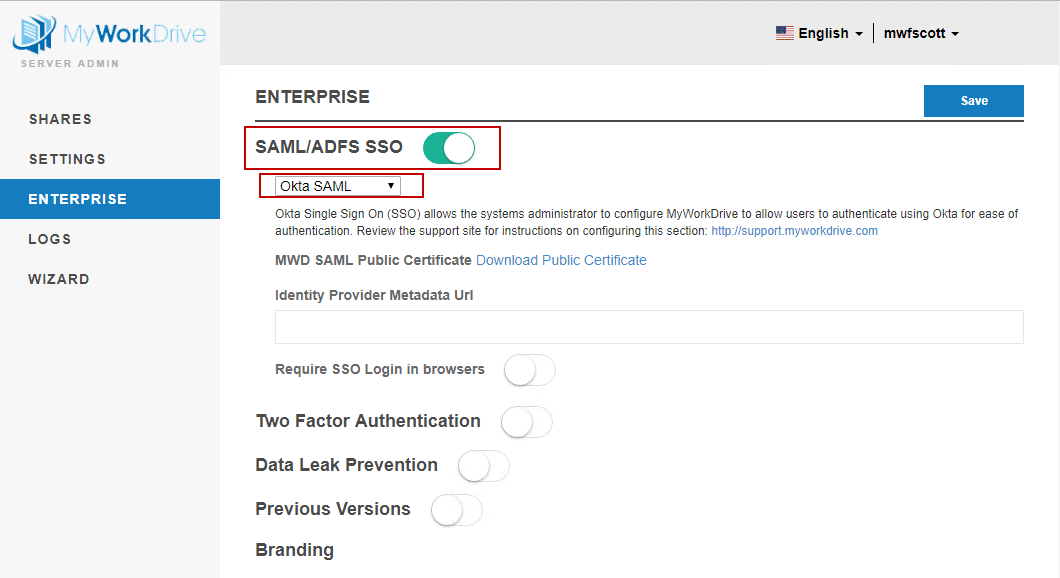

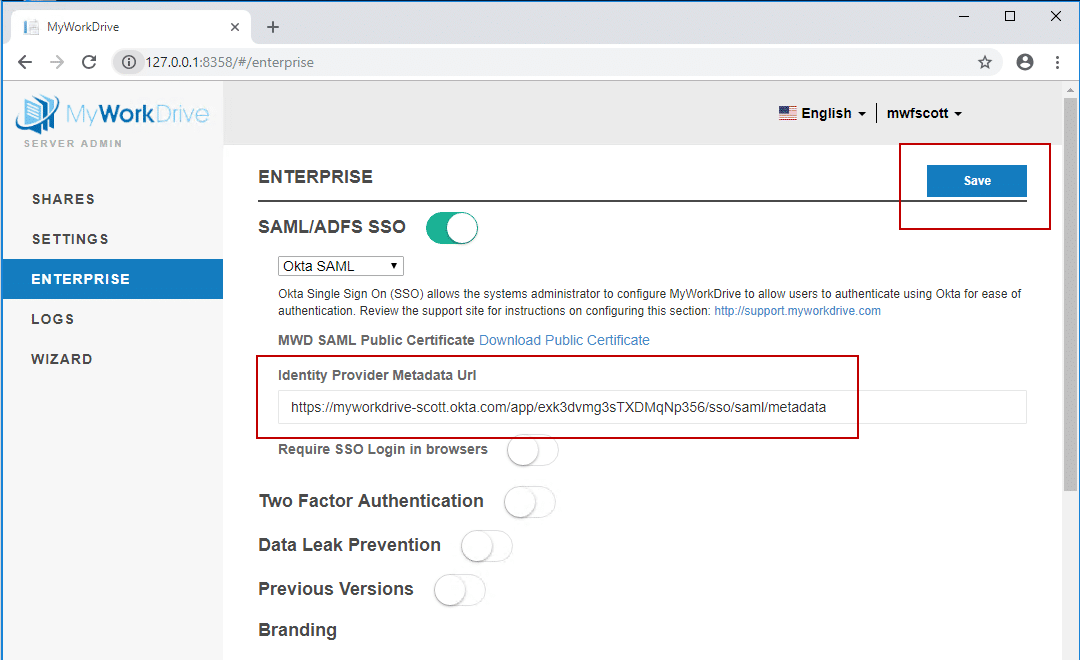

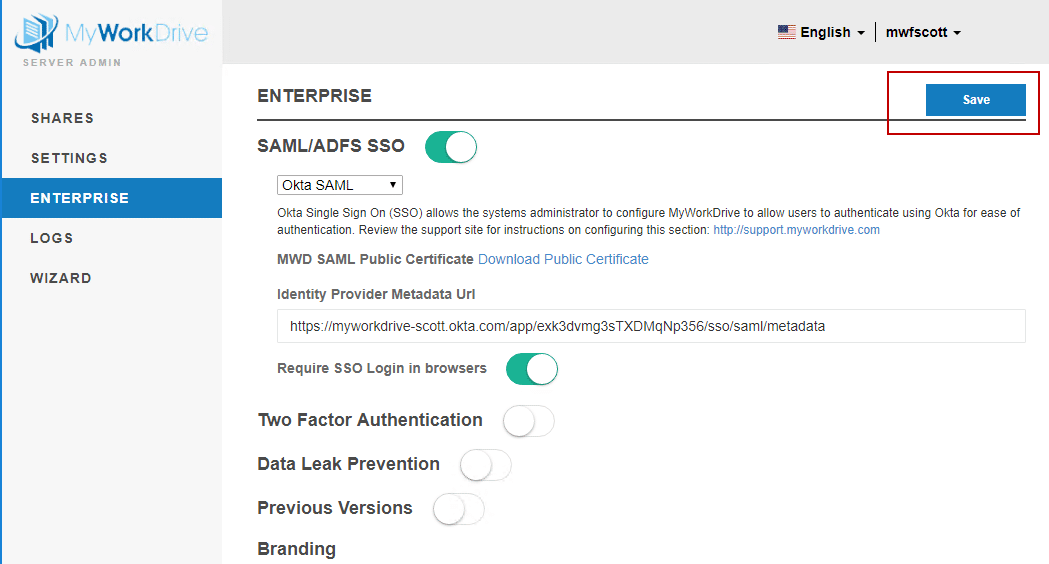

- Accedi ad Admin per il tuo server MyWorkDrive e scegli la sezione Enterprise.

- Abilita la nuova opzione SSO SAML/ADSFS e seleziona Okta SAML dal menu a discesa. La sezione delle opzioni Enterprise richiede una licenza Enterprise.

- Inserisci l'URL dei metadati del provider di identità che hai aperto in una nuova finestra del browser sopra.

L'URL sarà simile a https://myworkdrive-youroktaaccount.okta.com/app/exk3dvmg3sTXDMqNp356/sso/saml/metadata - Fare clic su Salva.

- Se non lo hai fatto in precedenza, assegna un utente a MyWorkDrive in Okta per testarlo con le impostazioni UPN appropriate in modo che il suo indirizzo e-mail di accesso a Okta corrisponda a MyWorkDrive.

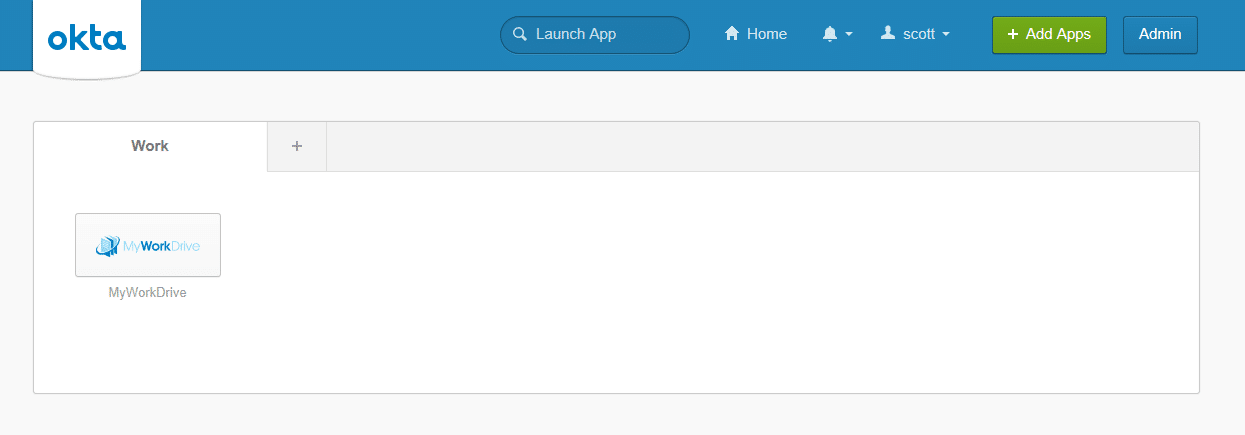

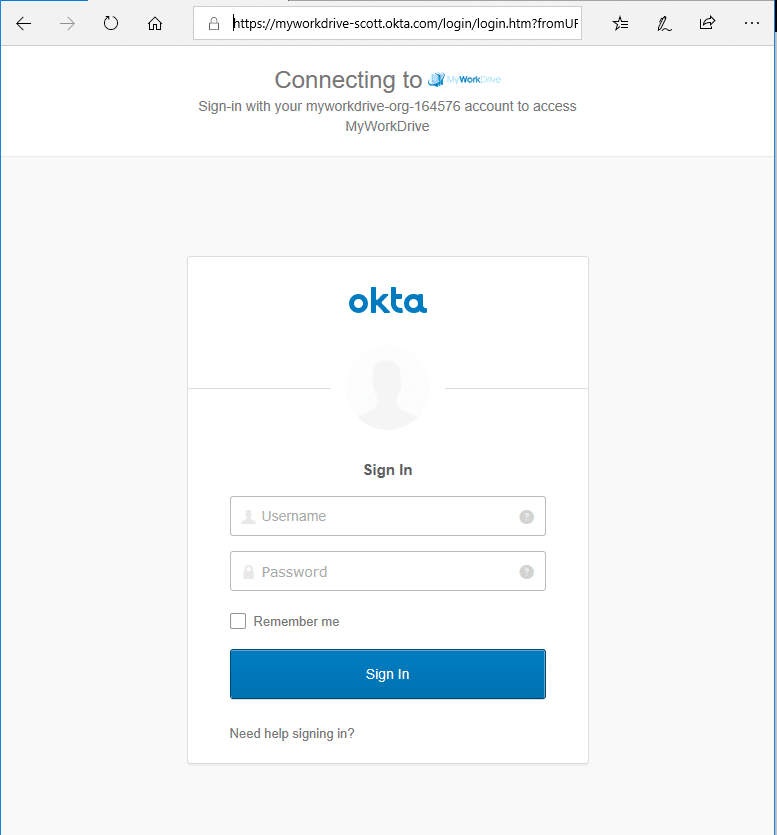

Prova l'accesso da Okta

Dopo aver assegnato un utente di prova, accedi a Okta con il tuo utente di prova (o se utilizzi il tuo utente, fai prima clic su "Le mie applicazioni" per avviarlo come utente invece di modificare). Ricorda che il tuo login utente Okta deve corrispondere al tuo login MyWorkDrive.

Dall'elenco delle applicazioni, fare clic sull'applicazione MyWorkDrive (logo).

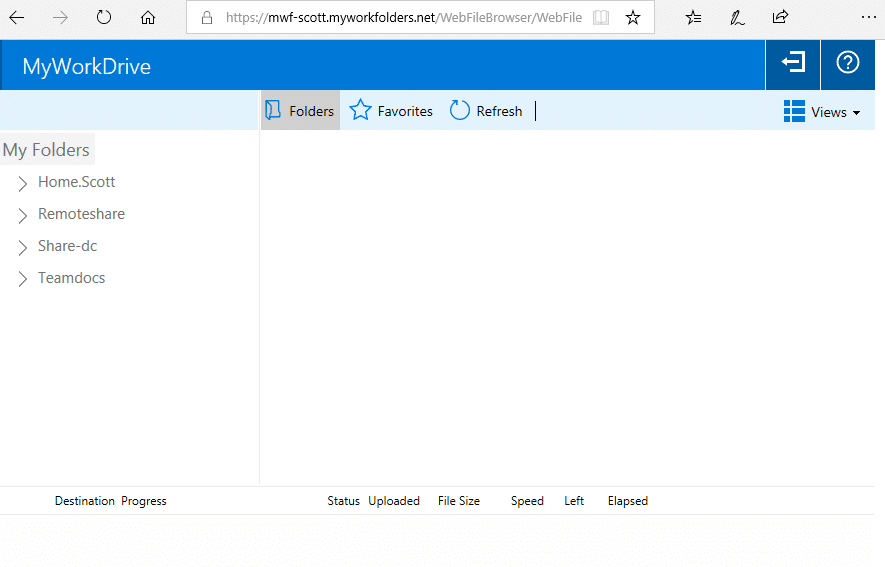

L'utente accede automaticamente al Web File Manager del browser MyWorkDrive.

Hai completato la configurazione SSO SAML di Okta per MyWorkDrive. Ora puoi assegnare il resto dei tuoi utenti/gruppi come appropriato.

Se mancano condivisioni nell'elenco delle cartelle quando si accede tramite il provider SAML, il motivo è la mancanza o l'errata impostazione della delega del server. Assicurati che il server MyWorkDrive sia attendibile per la delega secondo la nostra Articolo della delegazione.

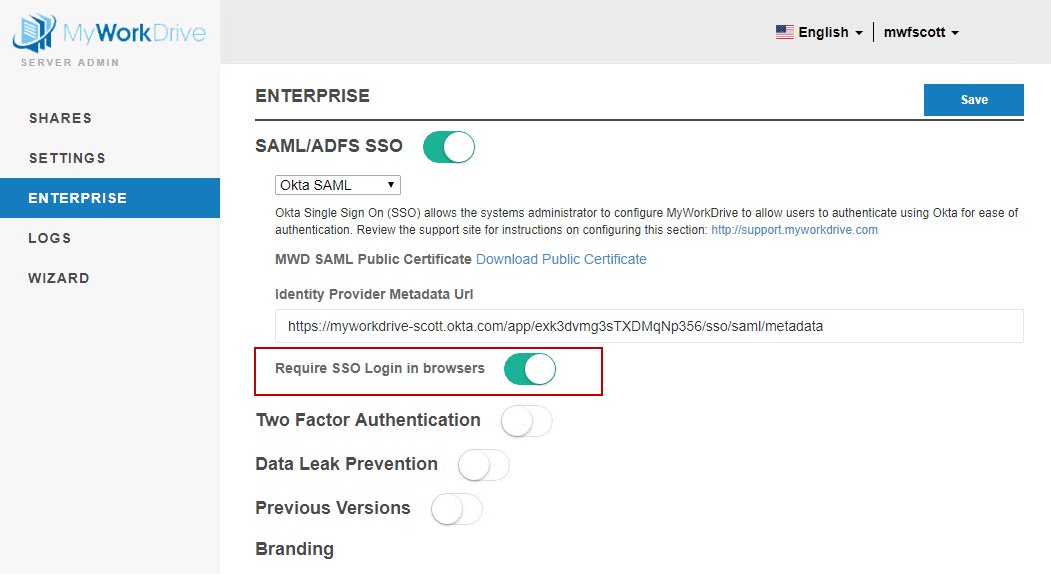

Passaggio facoltativo: richiedere l'accesso SSO nei browser

Se desideri richiedere agli utenti di accedere a Web File Manager tramite Okta, seleziona l'opzione in Amministrazione di My Work Drive, sezione Enterprise per "Richiedi accesso SSO"

Quando questa opzione è selezionata, all'utente verrà richiesto di accedere a Okta se non ha effettuato l'accesso e di accedere a MyWorkDrive Web File Manager.

Se questa opzione non è selezionata, gli utenti potranno accedere tramite la normale pagina di accesso, nonché seguendo il collegamento dell'applicazione in Okta.

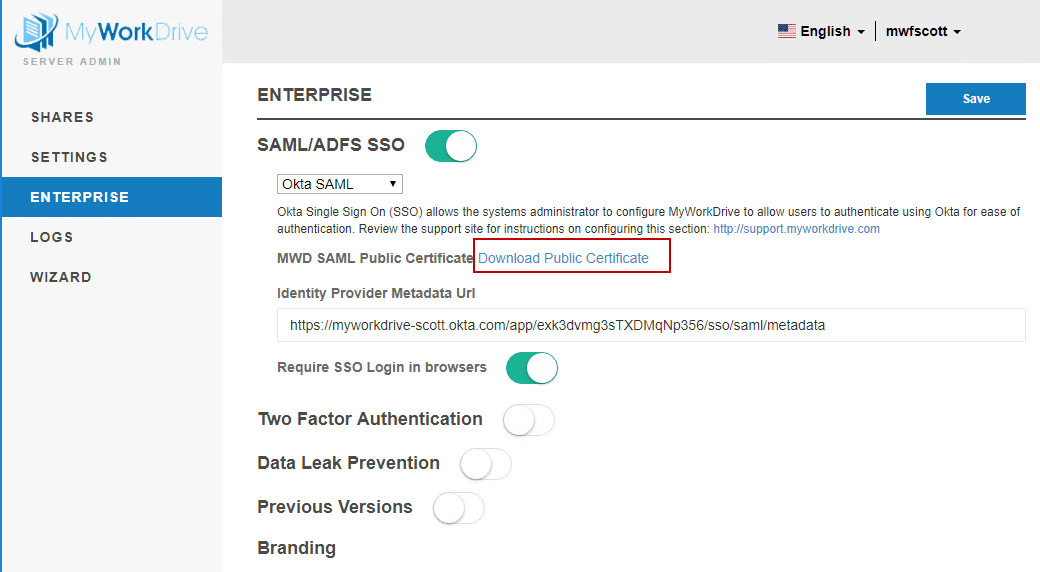

Passaggio facoltativo: disconnessione singola

La disconnessione singola garantirà che se un utente si disconnette da Okta, verrà disconnesso anche da MyWorkDrive Web File Manager. Se desideri configurare il Single Logout sono necessari diversi passaggi aggiuntivi.

Scarica il certificato pubblico da MyWorkDrive sul tuo computer locale. Nella sezione Amministrazione, scegli la scheda Enterprise e se hai abilitato SAML/ADFS SSO e selezionato Otka dal menu a discesa, vedrai il collegamento Scarica certificato pubblico. Dovrai caricarlo in Okta in un passaggio successivo.

Il download viene fornito come file ZIP. Individuare questo file (in genere in Download) ed estrarre il file MWD.CER

Ora procedi verso Okta.

- Accedi a Okta, fai clic su Amministratore per passare alla visualizzazione Amministratore, quindi su Applicazioni e fai clic su MyWorkDrive dall'elenco delle applicazioni.

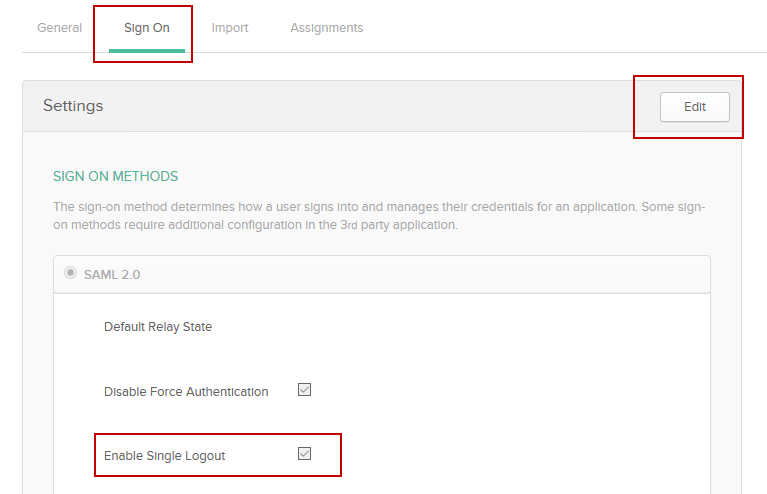

- Fare clic sulla scheda "Accedi", fare clic su Modifica in alto a destra nella casella.

- Seleziona la casella "Abilita logout singolo".

- Ciò esporrà la casella Certificato di firma.

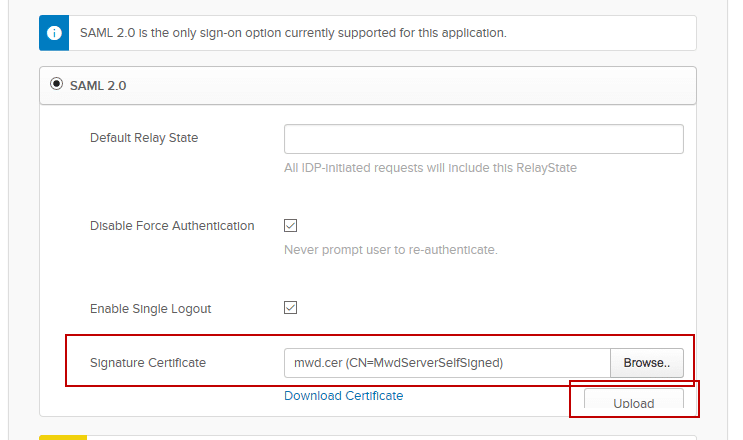

- Individua il file MWD.CER appena estratto e caricalo.

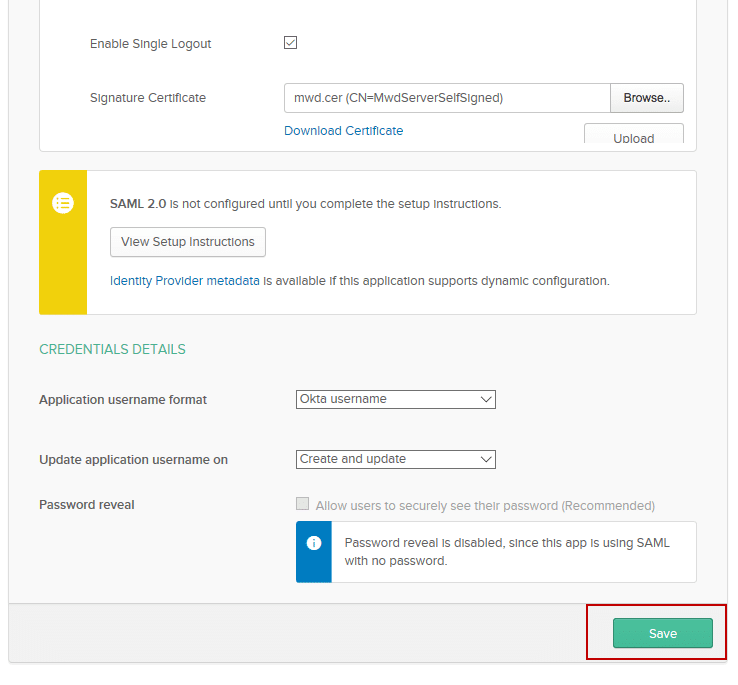

Scorri verso il basso e fai clic su Salva in basso a destra dopo il caricamento.

- La parte Okta della configurazione del Single Logout è ora completa.

Torna a MyWorkDrive

- Carica gli strumenti di amministrazione per MyWorkDrive.

- Nella sezione Enterprise di MyWorkDrive Admin, fai clic su Salva per aggiornare i metadati nell'URL dei metadati del provider di identità, dopo aver abilitato il logout singolo, caricato il certificato e salvato in Okta.

Ciò garantirà che MyWorkDrive venga aggiornato tramite l'URL dei metadati del provider di identità con gli URL di disconnessione e le impostazioni del certificato.

Congratulazioni, il Single Logout ora è abilitato. La disconnessione da Okta ti disconnetterà dal Web File Manager del browser MyWorkDrive.