Come possiamo aiutarvi oggi?

Configurazione Single Sign-On SAML – ID Entra (Azure AD)

Le istruzioni contenute in questo articolo sono applicabili solo alle installazioni MyWorkDrive che utilizzano Active Directory per l'identità dell'utente. La configurazione SSO SAML è richiesta/supportata solo quando si utilizza Active Directory. Le installazioni Entra ID utilizzano un accesso Microsoft nativo.

Contenuti

Panoramica del servizio SSO SAML di MyWorkDrive Entra ID (in precedenza Azure AD).

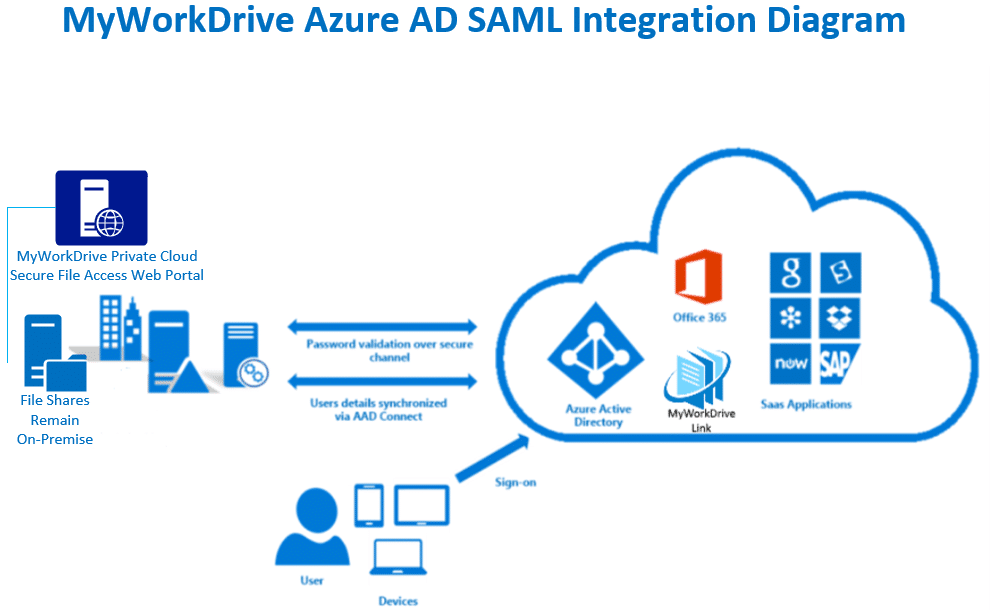

MyWorkDrive supporta il Single Sign On (SSO) del Web File Manager basato su SAML per l'ID Entra invece della tradizionale autenticazione di Active Directory per tutti gli accessi necessari.

Questo articolo illustra la configurazione dell'SSO Entra ID con un URL pubblico. Se desideri usare un URL interno, dovresti distribuire un gateway applicazione di Azure.

Per SAML, MyWorkDrive funge da fornitore di servizi (SP) mentre l'ID Entra funge da fornitore di identità (IDP). In uno scenario tipico, i clienti sincronizzano le proprie credenziali di Active Directory con l'ID Entra. Gli accessi utente sono impostati per utilizzare lo stesso suffisso upn per accedere ad Active Directory come fanno nell'ID Entra (nella maggior parte dei casi si tratta dell'abbonamento Office 365 delle aziende).

La configurazione utilizzando queste istruzioni consentirà di abilitare/applicare criteri di accesso condizionato per funzionalità di Entra come Pre-Auth e MFA a questa applicazione aziendale.

Configurazione SAML dell'ID di accesso MyWorkDrive

Prima che inizi:

Assicurati che il server MyWorkDrive sia attendibile per la delega secondo la nostra Articolo della delegazione

MyWorkDrive è elencato come applicazione aziendale approvata in Entra ID – Collegamento informazioni: https://azuremarketplace.microsoft.com/marketplace/apps/aad.myworkdrive?tab=Overview

Consulta le istruzioni nel tutorial di Microsoft e i collegamenti informativi qui:

https://docs.microsoft.com/azure/active-directory/saas-apps/myworkdrive-tutorial

Prerequisiti

- Assicurati che gli utenti abbiano applicato un suffisso UPN al nome di dominio in modo che corrisponda al nome di accesso dell'ID Entra in modo che possano accedere al tuo server MyWorkDrive con il loro indirizzo e-mail (la maggior parte delle aziende sincronizza la propria Active Directory con la stessa directory dell'ID Entra utilizzata per accedere a Office 365) .

- Assicurati che il server MyWorkDrive sia attendibile per la delega secondo la nostra Articolo della delegazione

- Assicurati che il tuo server MyWorkDrive sia accessibile su Internet per l'accesso del client (web, dispositivo mobile, unità mappa). Abilita il connettore Web Cloud o imposta il tuo certificato SSL pubblico e il nome host che puntano al tuo server MyWorkDrive sulla porta 443 (SSL) Visualizza l'articolo di supporto.

Passaggi di configurazione

- Accedi a Portal.azure.com come amministratore e connettiti al dominio Entra ID (se usi Office 365, questo è lo stesso account che usi per accedere a Portal.Office.com).

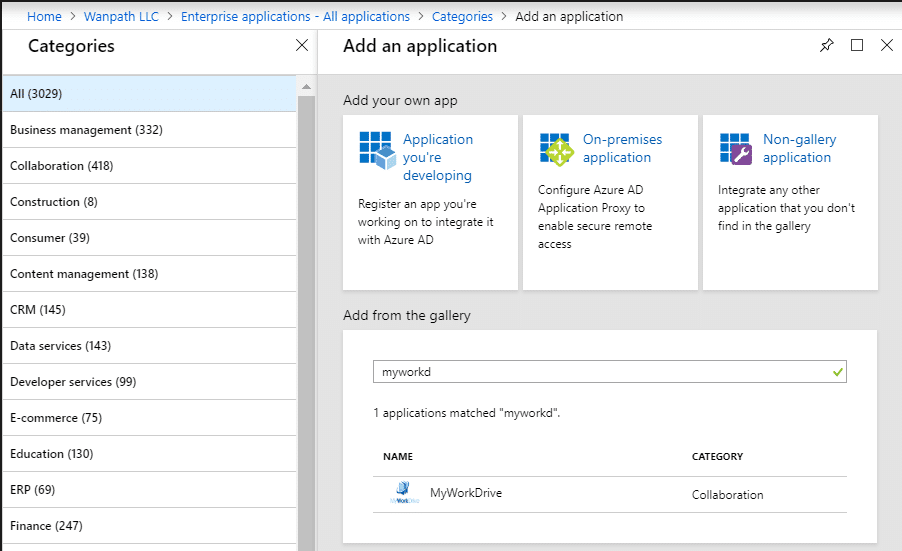

- Fare clic su Azure Active Directory, Applicazioni aziendali – Nuova applicazione – Cerca “MyWorkDrive” – Aggiungi MyWorkDrive come app aziendale.

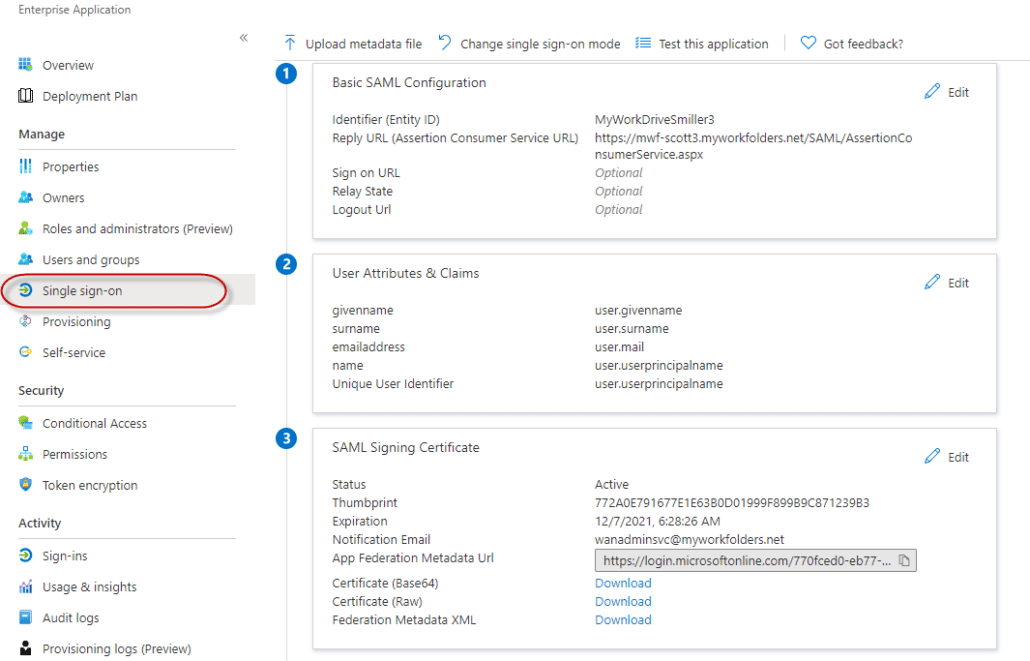

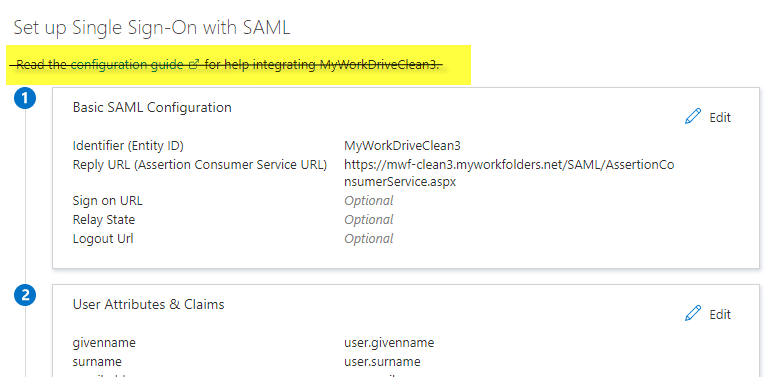

- Fai clic su Single Sign-On dal menu a sinistra e scegli SAML (dovrai scegliere SAML solo la prima volta che inizi la configurazione)

- Ignora la guida alla configurazione presentata nella parte superiore della pagina. Ciò è utile quando si configura un SSO da zero, ma offre passaggi non necessari quando si utilizza il modello fornito.

- Inizia modificando le informazioni nella casella 1. Seleziona Modifica.

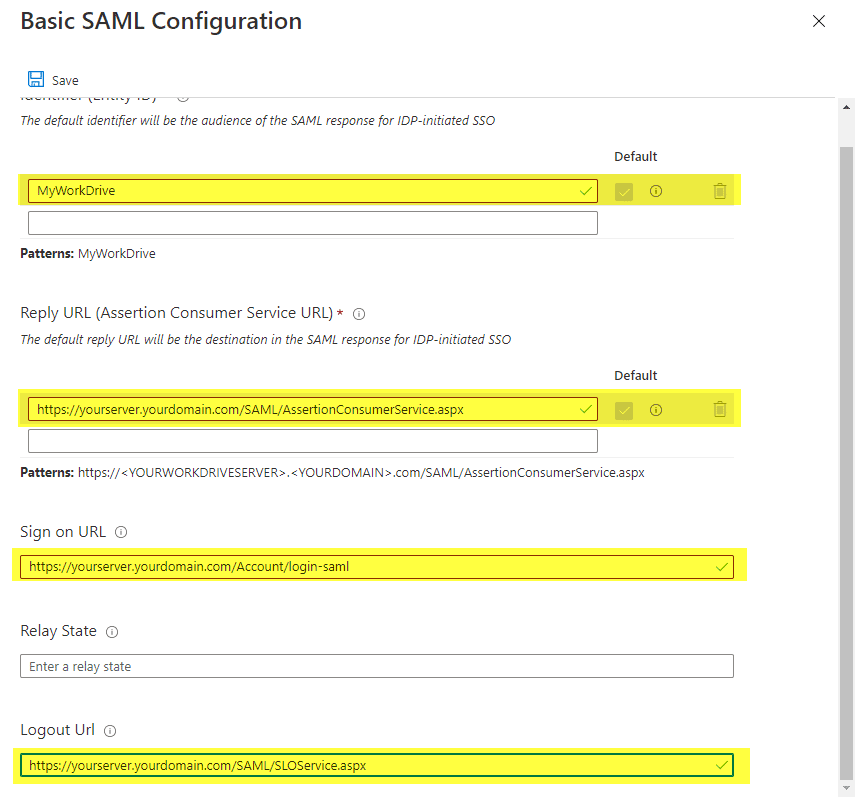

- Accetta l'ID entità predefinito di "MyWorkDrive"

Questo deve essere modificato solo se hai più server MyWorkDrive configurati nel tuo Entra poiché l'ID Entra richiede che ciascuna app aziendale abbia un ID entità univoco. Una volta modificato, deve essere modificato anche in modo che corrisponda al campo Nome fornitore di servizi della configurazione SSO nell'amministratore di MyWorkDrive. Riceverai un errore relativo alla mancata corrispondenza dell'ID entità all'accesso dell'utente se non è impostato correttamente. - Inserisci l'URL di risposta: questo sarà il nome host seguito da /SAML/AssertionConsumerService.aspx

ad esempio: https://tuoserver.tuodominio.com/SAML/AssertionConsumerService.aspx

Se intendi supportare più nomi di dominio per il server, ad esempio sia un connettore Web Cloud che un indirizzo di connessione diretta, assicurati di inserirli tutti come possibili URL di risposta/risposta. - Inserisci l'URL di accesso se gli utenti accederanno a MyWorkDrive direttamente (invece o in aggiunta all'accesso tramite il portale myapps.microsoft.com) con il nome host seguito da: /Account/login-saml

ad esempio: https://tuoserver.tuodominio.com/Account/login-saml.

Tieni presente che questo è tecnicamente facoltativo in quanto puoi mantenere un accesso tradizionale fornendo solo SSO come opzione, anche se molto spesso vorrai configurarlo in questo modo. - URL di disconnessione singolo. Se desideri utilizzare la disconnessione singola, imposta l'URL di disconnessione come https://tuoserver.tuodominio.com/SAML/SLOService.aspx

Prendere nota delle informazioni aggiuntive riportate di seguito su come AzureAD gestisce la disconnessione singola. - Non è necessario inserire nulla nel campo Stato inoltro, lascialo vuoto.

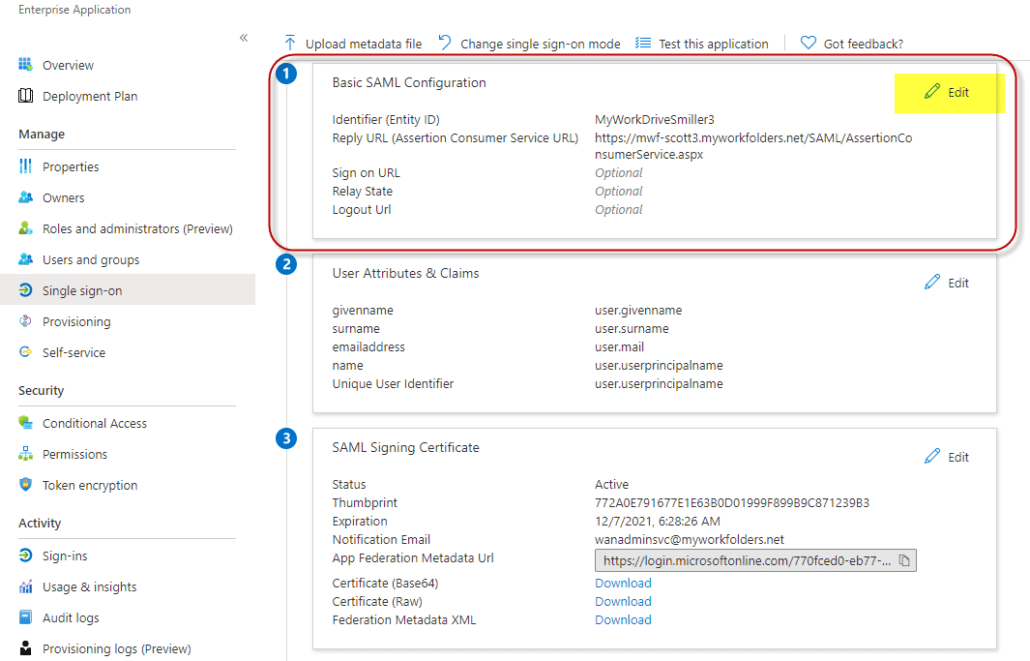

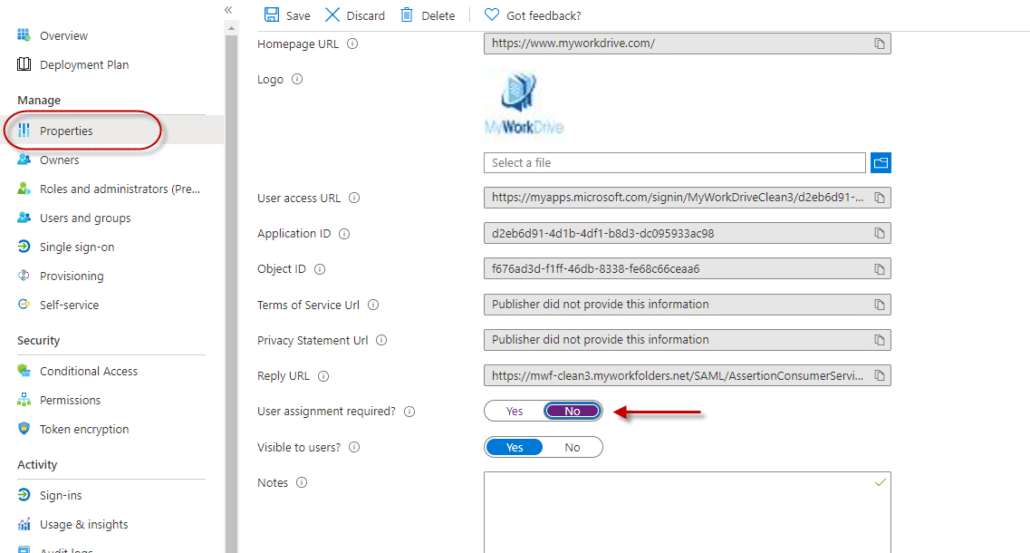

- Successivamente, rendi disponibile agli utenti il nuovo server MyWorkDrive. Solo gli utenti che effettivamente dispongono delle autorizzazioni per le condivisioni tramite NTFS e come configurato nelle autorizzazioni di condivisione in MyWorkDrive potranno accedere correttamente, indipendentemente da come abiliti l'accesso qui. Hai due opzioni: Consenti tutto OPPURE seleziona manualmente utenti specifici. Per consentire tutto, fare clic su Proprietà dal menu a sinistra, quindi impostare "Assegnazione utente richiesta" su No nel corpo. Questa è la configurazione più normale in quanto evita un'amministrazione duplicata. Aggiungi semplicemente gli utenti ad AD e i gruppi appropriati. Supponendo che tu stia sincronizzando il tuo AD locale con Entra, tali utenti saranno in grado di accedere al server MyWorkDrive e ottenere le condivisioni per le quali hanno ottenuto l'autorizzazione come configurato in MyWorkDrive senza doverle assegnare uno per uno all'app Enterprise.

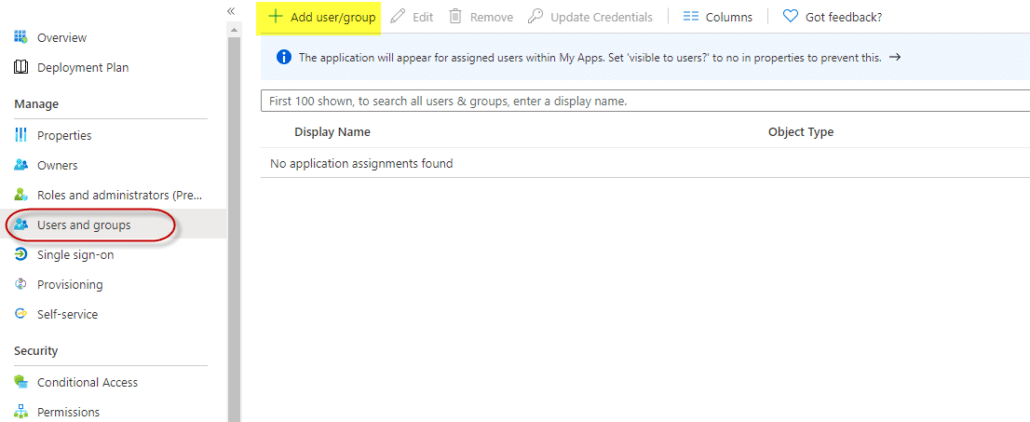

O Assegna manualmente utenti e gruppi nel portale Azure Active Directory alla nuova app MyWorkDrive

O Assegna manualmente utenti e gruppi nel portale Azure Active Directory alla nuova app MyWorkDrive

Seleziona utenti e gruppi dal menu a sinistra, quindi utilizza la voce Aggiungi utente/gruppo nella parte superiore dello schermo.

Nota I gruppi di utenti del dominio non si sincronizzano con Entra per impostazione predefinita. Nella maggior parte dei casi, se assegni manualmente gli utenti, li assegnerai per nome.

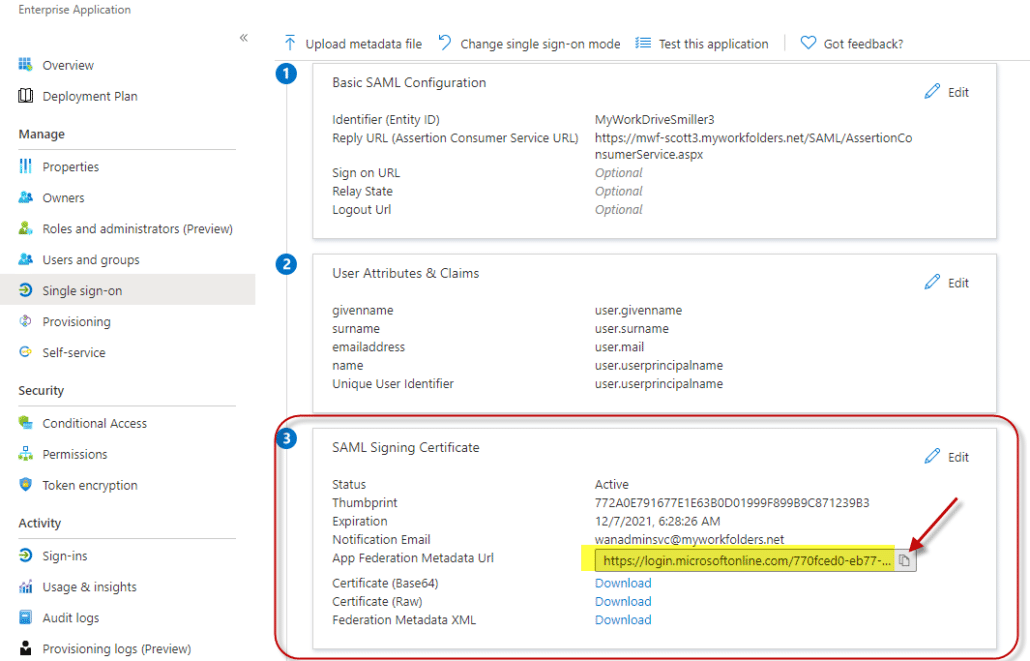

- Nella casella 3, copiare negli appunti l'URL dei metadati del certificato di firma della federazione dell'app. Non sono richieste altre modifiche nella casella 3, non è necessario apportare modifiche, basta copiare l'URL utilizzando l'icona di copia.

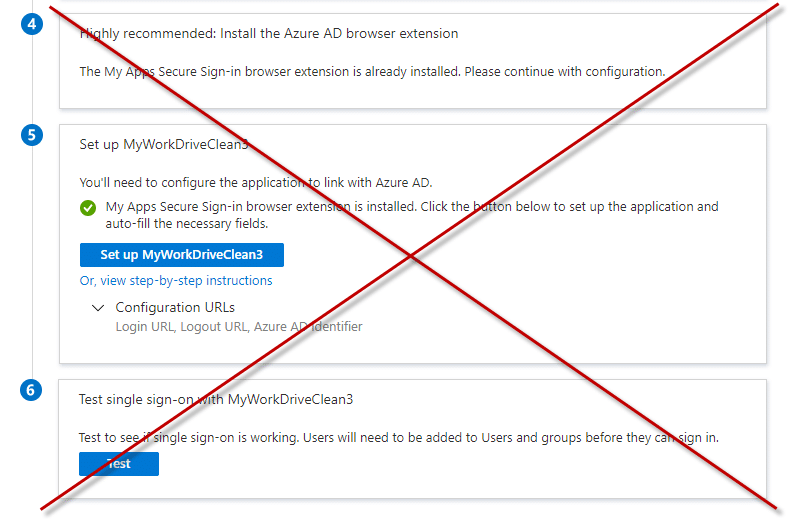

- Ignora le caselle 4, 5 e 6. Come le istruzioni di configurazione sopra, questo è utile se stai configurando un SSO da zero: poiché queste istruzioni utilizzano il nostro modello, le azioni in quelle caselle non sono richieste.

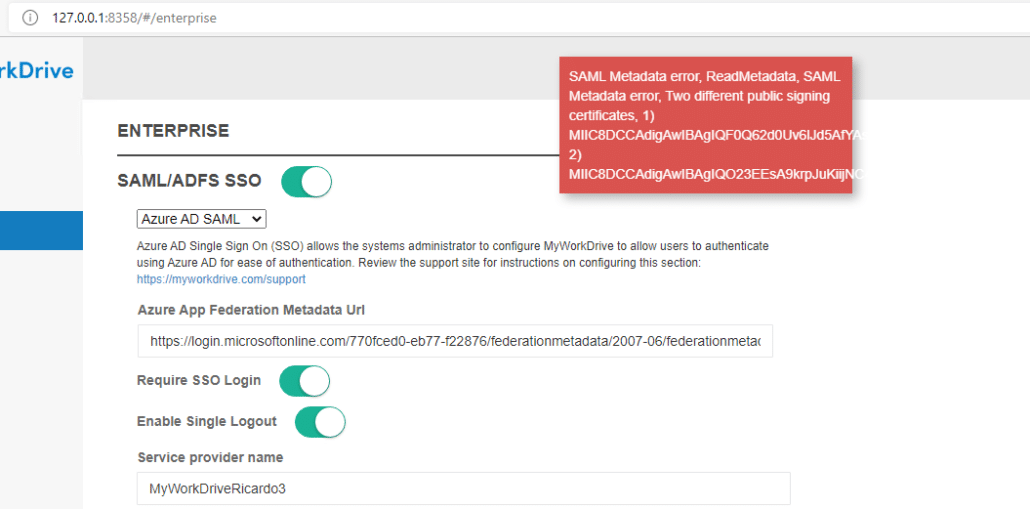

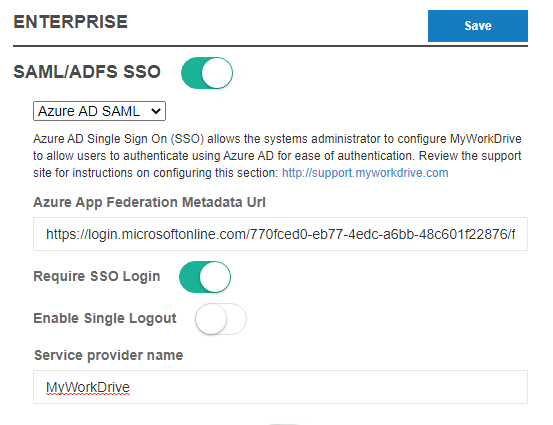

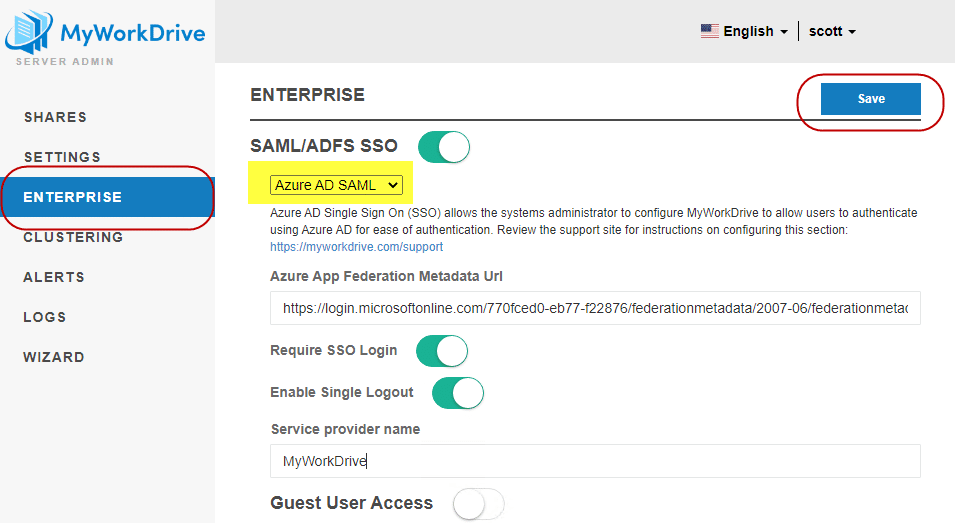

- Sul server MyWorkDrive nel pannello di amministrazione, sezione Enterprise, abilita SAML/ADFS SSO, scegli Entra ID (Azure AD) SAML e incolla l'URL dei metadati della federazione dell'app Azure copiato dalla casella 3.

- Facoltativamente, fai clic su "Richiedi accesso SSO" (questo reindirizzerà automaticamente tutte le connessioni all'accesso SAML Entra ID).

Se non selezioni Richiedi accesso SSO, gli utenti accederanno quando accederanno all'URL del server MyWorkDrive con il loro accesso al dominio tradizionale e l'accesso con ID Entra verrà utilizzato solo quando viene fatto clic come collegamento dal portale di Office o da MyApps. - Facoltativamente, selezionare Abilita disconnessione singola. Vedere la nota seguente su come viene gestita la disconnessione in AzureAD

- Facoltativamente, se hai modificato l'ID entità nella casella di configurazione 1 dell'ID Entra, modifica il nome del fornitore di servizi in modo che corrisponda esattamente quello che hai inserito in Configurazione ID Entra.

- Fare clic su Salva. Questo aprirà automaticamente il certificato SSL Entra e le impostazioni per te.

Prova l'accesso

- Suggeriamo di testare inizialmente con il browser web prima di procedere con il test degli altri client.

- Potresti voler utilizzare un browser diverso da quello che usi abitualmente o hai effettuato l'accesso in modalità di navigazione privata OPPURE per convalidare l'esperienza di accesso con Entra ID e le eventuali politiche di accesso condizionato per MFA che potresti aver applicato.

- Se hai abilitato Richiedi accesso SSO, vai all'URL di accesso del tuo server, ad esempio https://yourserver.company.com e verrai reindirizzato a Entra ID SAML per accedere.

Se non hai abilitato Richiedi accesso SSO, dovrai specificare l'URL di accesso SAML, ad esempio https://yourserver.company.com/account/login-saml.m - Accedi utilizzando l'ID Entra. Dopo aver effettuato correttamente l'accesso, l'utente di prova verrà reindirizzato al sito Web MyWorkDrive e verranno visualizzate le condivisioni file assegnate.

- In alternativa, se assegni utenti all'app in Entra ID, puoi accedere come utente assegnato a https://myapps.microsoft.com. Seleziona l'applicazione MyWorkDrive.

L'utente accede automaticamente al Web File Manager del browser MyWorkDrive.

Se, al momento dell'accesso, le condivisioni dell'utente sono presenti ma sono vuote quando si fa clic su di esse, ciò indica che la delega non è impostata correttamente. Fare riferimento all'articolo sulla configurazione della delega. Tieni presente che la propagazione delle modifiche alla delega può richiedere 15 minuti o più in AD. Nei casi di un AD di grandi dimensioni, sono state necessarie diverse ore affinché la delega si propagasse completamente.

Gli accessi SSO sono completamente compatibili con tutte le funzionalità di MyWorkDrive, incluso

- tutti i client (Web, Mobile Web, Windows Map Drive, Mac Map Drive, iOS e Android)

- il connettore Web cloud

- Modifica in ufficio locale dal client Web

- e Luoghi in Mobile Office.

Disconnessione SAML

Azure Active Directory non supporta la disconnessione SAML. Lo SLO avviato da SP, in cui una richiesta di disconnessione SAML viene inviata all'ID Entra, non provoca la restituzione di una risposta di disconnessione. Invece, Entra ID visualizza un messaggio che indica che l'utente è disconnesso e che le finestre del browser devono essere chiuse. La disconnessione da Entra ID non comporta l'invio di una richiesta di disconnessione al fornitore di servizi. Entra ID non supporta la configurazione di un URL del servizio di disconnessione SAML per il fornitore di servizi.

Risoluzione dei problemi

- Assicurati di utilizzare un browser per eseguire test in privato o in incognito per eliminare eventuali problemi di memorizzazione nella cache

- Controlla attentamente che l'utente sia in grado di accedere senza SAML e che utilizzi un indirizzo email che corrisponda al suo UPN in Active Directory

- L'utente riceve un errore: all'utente che ha effettuato l'accesso xxx@xxx.com non è assegnato un ruolo per l'applicazione, come indicato nelle note di configurazione precedenti: assegna un utente o un gruppo di cui è membro nel portale Azure Active Directory alla nuova app MyWorkDrive (Enterprise applicazioni – Tutte le applicazioni – MyWorkDrive – Single Sign-On (Accesso basato su SAML) utenti e gruppi o disabilitare l'assegnazione dell'utente richiesta impostandola su n.

- Le cartelle vengono visualizzate come vuote dopo l'accesso dell'utente: assicurarsi che il server MyWorkDrive sia attendibile per la delega secondo la nostra Articolo della delegazione

- L'utente riceve un errore: l'URL di risposta specificato nella richiesta non corrisponde all'URL di risposta configurato per l'applicazione – Verificare che l'URL specificato in Entra ID SAML corrisponda all'indirizzo Web pubblico del server e se vengono utilizzati proxy inversi non vengono ri -scrivere l'URL. Inoltre, se utilizzi il tuo nome host, ad esempio https://tuoserver.tuodominio.com, assicurati di disabilitare MyWorkDrive Cloud Web Connect nelle impostazioni del tuo server MyWorkDrive (quando il Cloud Web Connector è abilitato presupponiamo che tu stia utilizzando il nostro *.myworkdrive .net e apportare modifiche all'URL di risposta per adattarlo).

- Se ricevi più richieste MFA durante l'accesso, assicurati di disabilitare due fattori in MyWorkDrive Enterprise dopo aver abilitato Richiedi SSO. Se hai un requisito MFA in Entra ID, questo verrà chiamato come parte dell'accesso tramite Entra ID e non sono necessarie impostazioni in MyWorkDrive per abilitarlo.

Rinnovare il tuo certificato

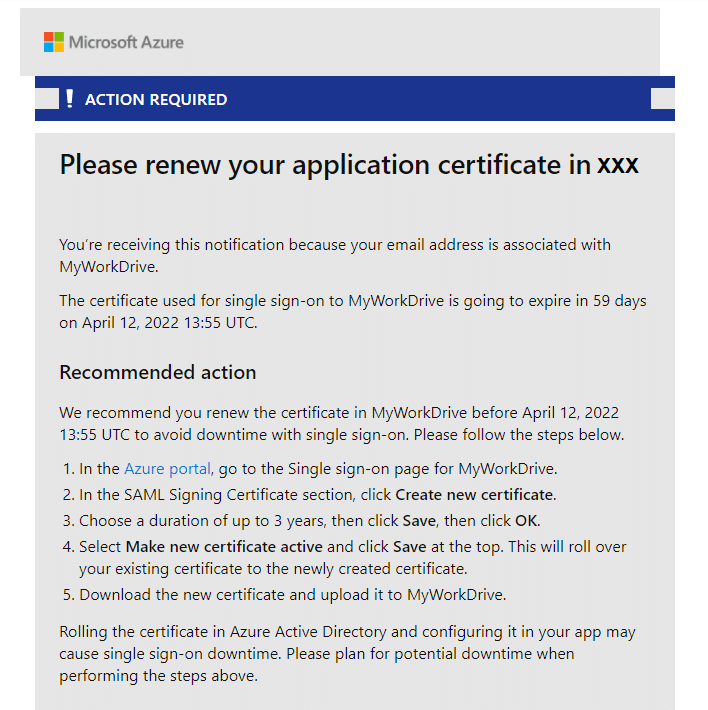

Il certificato SSO emesso da Microsoft e utilizzato da MyWorkDrive per proteggere le comunicazioni tra Entra ID e il server MyWorkDrive scade periodicamente. Il valore predefinito è 3 anni, ma puoi scegliere un importo inferiore al momento della creazione.

Quando il tuo certificato sta per scadere, riceverai un'e-mail con alcune linee guida generali da Microsoft, ma grazie al lavoro di integrazione che abbiamo svolto per rendere Entra ID più semplice da distribuire, in realtà è più semplice di quanto descritto da Microsoft.

L'e-mail che riceverai contiene 5 passaggi.

Le due modifiche alle istruzioni riguardano

- Eliminare il vecchio certificato da Entra/Azure

- Utilizza MyWorkDrive per scaricare il nuovo certificato, non è necessario posizionare manualmente il certificato

Dopo il passaggio 4,

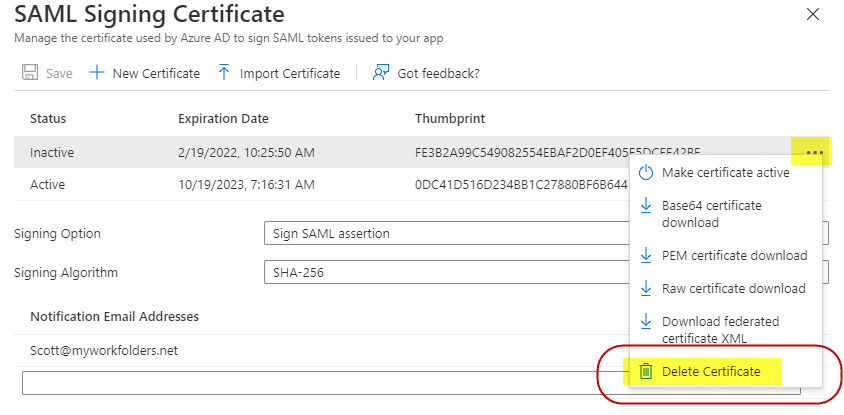

Elimina il vecchio certificato in AzureAD.

Aggiornerai immediatamente MyWorkDrive nel passaggio successivo con quello nuovo, quindi rendi attivo quello nuovo (se non viene eseguito automaticamente) ed elimina quello vecchio poiché non è più necessario.

Sul certificato vecchio/inattivo, fai clic sul menu con tre punti sul bordo sinistro della riga del certificato e seleziona Elimina certificato.

Invece del passaggio 5

Ora, con un solo certificato visualizzato sulla configurazione dell'ID Entra di MyWorkDrive, salva la pagina dell'ID Entra, quindi accedi al pannello di amministrazione di MyWorkDrive sul server MyWorkDrive e vai alla scheda Enterprise.

Conferma di avere l'ID Entra configurato, quindi salva la pagina.

MyWorkDrive utilizzerà la configurazione ID Entra integrata per connettersi al tuo ID Entra e scaricare e aggiornare il certificato. Non c'è bisogno di posizionare manualmente il nuovo certificato sul file system o di "Caricarlo su MyWorkDrive", MyWorkDrive se ne occuperà per te.

Il certificato SAML può essere archiviato in diverse posizioni a seconda della versione di MyWorkDrive e se hai abilitato il clustering.

Tieni presente che se ricevi un messaggio di errore relativo a più certificati di firma pubblica, ciò indica che non sei riuscito a eliminare il vecchio certificato da Entra ID. Accedi nuovamente ad Azure/Entra e ricontrolla che il nuovo certificato sia stato reso attivo e che il vecchio certificato sia stato eliminato.