Come possiamo aiutarvi oggi?

Configurazione SAML Single Sign-On – Rippling

Configurazione di MyWorkDrive per Rippling SSO

Le istruzioni contenute in questo articolo sono applicabili solo alle installazioni MyWorkDrive che utilizzano Active Directory per l'identità dell'utente. La configurazione SSO SAML è richiesta/supportata solo quando si utilizza Active Directory. Le installazioni Entra ID utilizzano un accesso Microsoft nativo.

Contenuti

Preparazione

MyWorkDrive è disponibile come configurazione in Increspato.

Avrai bisogno di alcuni elementi di Rippling per configurare MyWorkDrive. Questo dovrebbe essere disponibile in Rippling nella sezione di configurazione SSO. Inizierai creando una nuova app in Rippling per MyWorkDrive

- Il certificato Rippling (un file .cer)

- L'URL di accesso di Rippling (sarà simile a https://www.rippling.com/api/platform/sso/sp-initiated/1111111111aaaaaaaaa22222222bbbbbb)

- Il nome del fornitore di servizi Rippling (sarà un URL come https://www.rippling.com/1111111111aaaaaaaaa22222222bbbbbb/idp.xml)

Una volta che abbiamo tutti questi elementi, possiamo continuare sul server MyWorkDrive per la configurazione.

Configurazione del server MyWorkDrive

Il primo passo del processo sarà copiare il certificato Rippling sul server MyWorkDrive. Si prega di copiare il certificato a:

C:\Wanpath\WanPath.Data\Settings\SAML\Certificates

Puoi rinominare il file, ma dovresti mantenere l'estensione del file .cer

Il secondo passaggio è configurare il pannello di amministrazione del server MyWorkDrive. Dopo l'apertura, vai alla scheda Azienda.

- Abilita SSO SAML/ADFS

- Seleziona SAML manuale

- Seleziona "Abilita connessione"

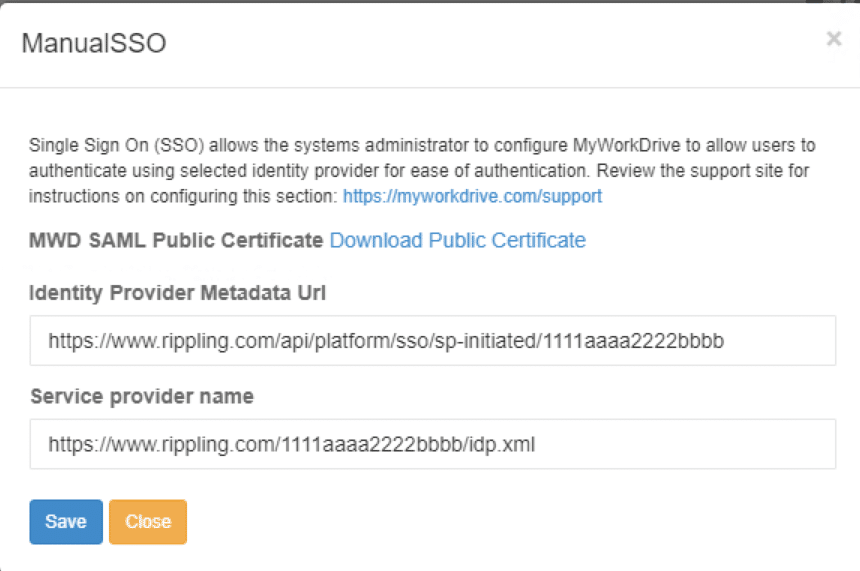

- Verrà visualizzato un popup che richiede l'URL dei metadati del tuo provider di identità e il nome del tuo fornitore di servizi.

Rippling non fornisce un URL di metadati, utilizza l'URL di accesso per l'URL di metadati.

Inserisci l'URL del nome del fornitore di servizi nel campo del fornitore di servizi. - Seleziona Salva nella parte superiore della pagina per salvare tali impostazioni.

L'ultimo passaggio consiste nel modificare manualmente il file saml.config. Passare alla seguente cartella:

C:\WanPath\WanPath.Data\Settings\SAML

Apri il file saml.config con il tuo editor di testo preferito. Dovremo modificarlo per assomigliare al nostro esempio qui sotto:

<?xml version=”1.0″?>

<SAMLConfiguration xmlns=”urn:componentspace:SAML:2.0:configuration”>

<ServiceProvider Name=”MyWorkDrive”

Descrizione="Fornitore di servizi MWD"

AssertionConsumerServiceUrl=”~/SAML/AssertionConsumerService.aspx”

LocalCertificateFile="C:\Wanpath\WanPath.Data\Settings\Certificates\mwd.pfx"

LocalCertificatePassword="il tuo-valore-qui"/>

<PartnerIdentityProviders>

<PartnerIdentityProvider Name=”https://www.rippling.com/1111aaaaa22222bbbb/idp.xml”

Descrizione="Increspatura"

SingleSignOnServiceUrl=”https://www.rippling.com/api/platform/sso/sp-initiated/1111aaaa2222bbbb”

PartnerCertificateFile="C:\Wanpath\WanPath.Data\Settings\SAML\Certificates\rippling.cer"/>

</PartnerIdentityProviders>

</SAMLConfiguration>

Elementi di configurazione per Rippling

- L'AssertionConsumerServiceUrl verrà inserito in Rippling e verrà creato in base al nome host del tuo server. https://YourMWDserver.yourdomain.com/SAML/AssertionConsumerService.aspx

- Se viene richiesto di caricare il certificato MyWorkDrive su Rippling, il certificato può essere trovato in C:\Wanpath\WanPath.Data\Settings\SAML\Certificates

sono disponibili sia cer che pfx e la password verrà visualizzata nel file saml.conf (se necessario)

Account utente e reclami

MyWorkDrive prevede che il nome utente venga passato come indirizzo e-mail e che corrisponda all'UPN dell'utente che ha effettuato l'accesso su Active Directory. Se gli UPN dei tuoi utenti su AD non sono i loro indirizzi email, potrebbe essere necessario scrivere regole di attestazione personalizzate su Rippling per tradurre il nome utente dell'utente e trasformarlo in modo che corrisponda al tuo UPN su AD. Oppure aggiorna l'UPN su AD.

Nota importante:

FAI UN BACKUP! Il file saml.config verrà sovrascritto ogni volta che le impostazioni del server MyWorkDrive vengono aggiornate o il server viene aggiornato. Ciò potrebbe comportare la sovrascrittura del file saml.config personalizzato.