Hoe kunnen we u vandaag helpen?

Opties voor Azure-bestandsopslag

Overzicht

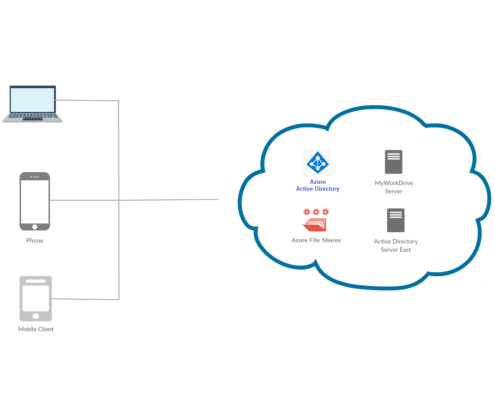

MyWorkDrive Server 7 of hoger ondersteunt verbinding met Azure File Shares en Azure Blob-opslag via Rest API met Azure AD (Entra ID)-verificatie. Azure Storage wordt doorgaans geïmplementeerd naast een virtuele MyWorkDrive-machine die in Azure is geïmplementeerd.

Met Azure Storage wordt alleen de gebruikte opslagruimte in rekening gebracht voor standaard bestandsshares, in plaats van de toegewezen limiet. De prijzen voor premium-bestandsaandelen zijn gebaseerd op ingerichte GiB en omvatten alle transactiekosten. U kunt uw Azure-opslag configureren op basis van uw opslaggrootte, IOPS en doorvoervereisten.

- Overzicht

- Vergelijkingsraster

- Azure-bestandsshares/rest-API – Entra ID/beheerde identiteit (aanbevolen)

- Azure-bestandsshares/rest-API – Entra-ID

- Azure-bestandsshares/rest-API – verbindingsreeks

- Azure Blob Storage/Rest API – Entra ID met Datalake

- Azure Blob Storage/Rest API – Verbindingsreeks

- Azure-bestandsshares/SMB

- Active Directory-verificatie

- Azure-bestandsshares Active Directory MyWorkDrive-installatiestappen

- Vereisten

- Opslagaccount maken

- Bestandsshare maken

- Voeg Azure Storage-account toe aan Active Directory

- Azure Files Active Directory-integratie inschakelen

- Machtigingen voor delen toewijzen

- NTFS-machtigingen toewijzen

- MyWorkDrive-server installeren

- Optioneel MyWorkDrive Azure AD eenmalige aanmelding inschakelen

- Azure-bestandsshares Active Directory MyWorkDrive-installatiestappen

- Active Directory-verificatie

Vergelijkingsraster

Hieronder vindt u een vergelijkingsraster van de ondersteunde Azure Storage-opties. Voor maximale beveiliging, functionaliteit en prestaties raden we aan een virtuele Azure-machine te implementeren met beheerde identiteit die machtigingen heeft verleend voor Azure-bestandsshares voor machtigingen op fileshare-niveau of Azure Blob Storage met DataLake V2/hiërarchische naamruimte ingeschakeld voor NTFS-stijl ACL-machtigingen op bestands- en mapniveau geïntegreerd met Entra-ID.

Azure-opslag voor bestandsshares die toegankelijk is onder de context van de door MyWorkDrive Server Virtual Machine Managed Identity in Azure biedt het hoogste beveiligingsniveau (er worden geen authenticatiegegevens opgeslagen in de MyWorkDrive Server-configuratie wanneer beheerde identiteit wordt gebruikt) en maakt volledige functionaliteit mogelijk, inclusief het extern delen van bestanden. Voor deze optie is vereist dat de MyWorkDrive Server zich in Azure bevindt door het systeem beheerde identiteit ingeschakeld. Daarnaast moet de beheerde identiteit van de virtuele Azure-machine worden toegekend “Opslagbestandsgegevens Bevoorrechte bijdrager'-rechten.

Begin met het maken van een Azure Storage-account en Azure File Share in Azureen verleen vervolgens de MyWorkDrive Azure-gebaseerde virtuele machine “Opslagbestandsgegevens Bevoorrechte bijdrager'-rechten.

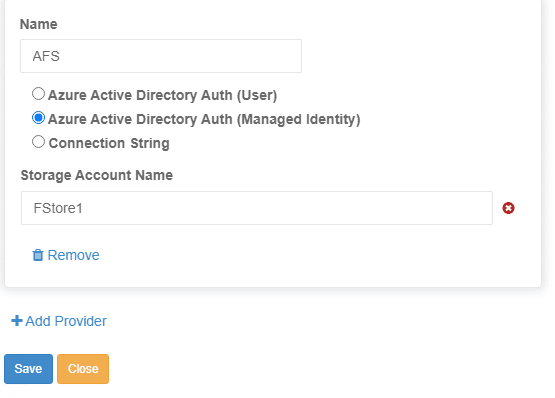

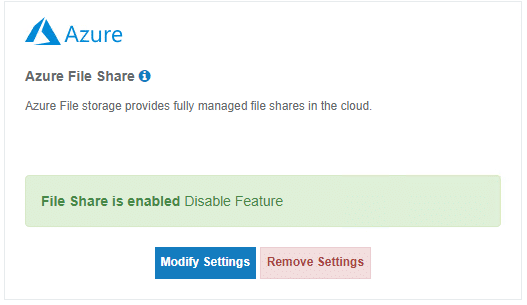

Zodra deze vereisten zijn ingesteld, voegt u eenvoudigweg het Azure Storage-account en de bestandsshare toe aan het MyWorkDrive Server-beheerpaneel onder Integraties – Azure-bestandsshares:

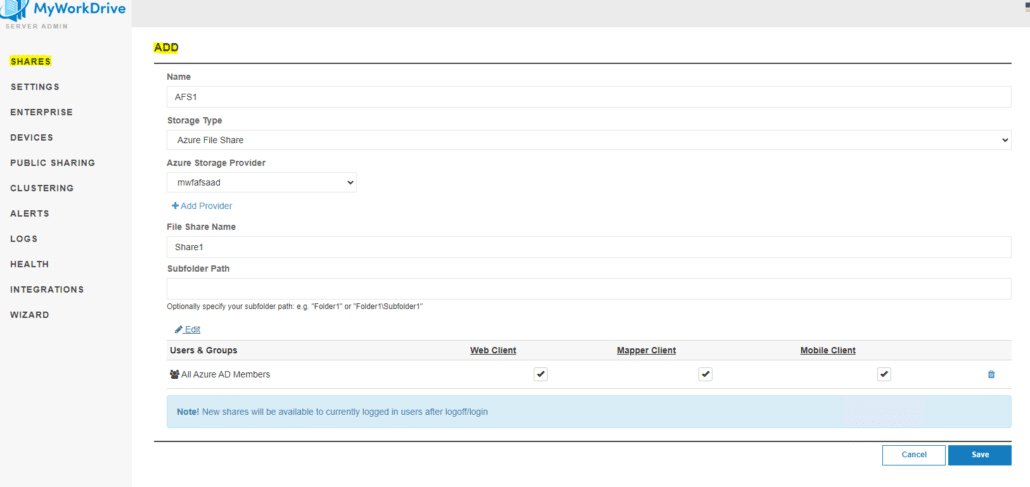

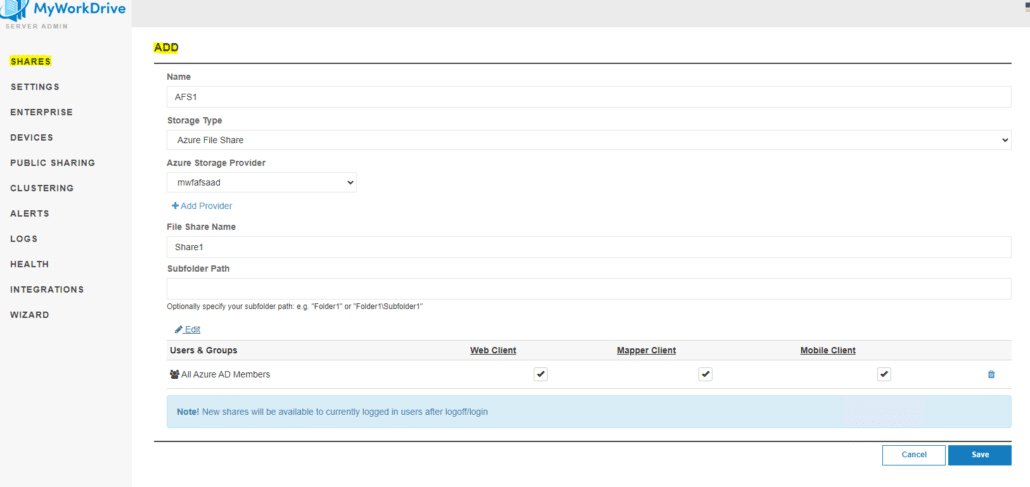

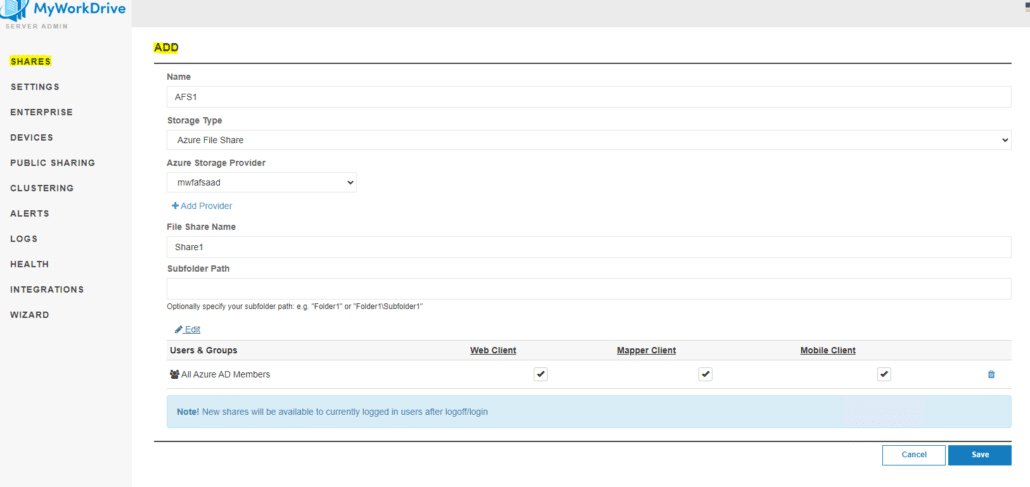

Tot slot, zodra de Azure Storage aan integraties is toegevoegd, voegt u een share toe met behulp van die opslag en verleent u Entra ID-gebruikers machtigingen voor toegang (als u liever alle Entra ID-gebruikers of Alle Azure AD/Entra-gasten machtigingen voor de share geeft, kunt u gebruik onze standaardgroepen “Alle Azure AD-gasten” of “Alle Azure AD-leden” in plaats van individuele gebruikers of aangepaste groepen toe te wijzen).

Azure-opslag voor bestandsshares die toegankelijk is onder de context van de Entra-ID van de gebruiker. Azure biedt een eenvoudige manier om toegang te krijgen tot Azure-bestandsshares zonder dat de MyWorkDrive-server zich als een virtuele machine in Azure hoeft te bevinden. Met deze optie is het extern delen van bestanden niet beschikbaar, omdat de MyWorkDrive-server geen gebruikersreferenties opslaat en geen beheerde identiteitstoegang heeft. Bij deze optie moeten de Entra ID gebruikers/Groepen de toestemming krijgen “Opslagbestandsgegevens Bevoorrechte bijdrager'-rechten om wijzigingsrechten (toevoegen, wijzigen, verwijderen) op de share te kunnen hebben.

Begin met het maken van een Azure Storage-account en Azure File Share in Azure, geef vervolgens Entra ID-gebruikers en -groepen “Opslagbestandsgegevens Bevoorrechte bijdrager'-rechten op de Azure-bestandsshare.

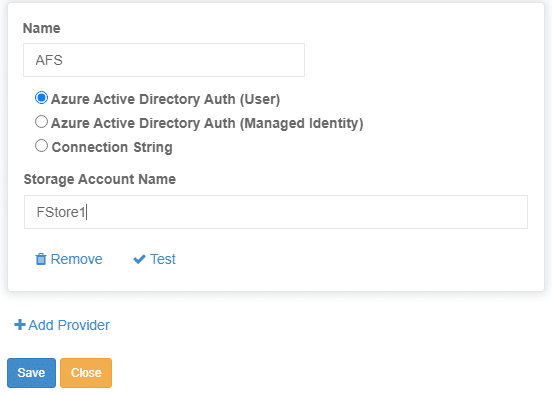

Zodra deze vereisten zijn ingesteld, voegt u eenvoudigweg het Azure Storage-account en de bestandsshare toe aan het MyWorkDrive Server-beheerpaneel onder Integraties – Azure-bestandsshares:

Tenslotte, zodra de Azure Storage aan integraties is toegevoegd, voegt u een share toe met behulp van die opslag en verleent u Entra ID-gebruikers machtigingen voor toegang (als u liever alle Entra ID-gebruikers of Alle Azure AD/Entra-gasten machtigingen voor de share geeft, kunt u gebruik onze standaardgroepen “Alle Azure AD-gasten” of “Alle Azure AD-leden” in plaats van individuele gebruikers of aangepaste groepen toe te wijzen.

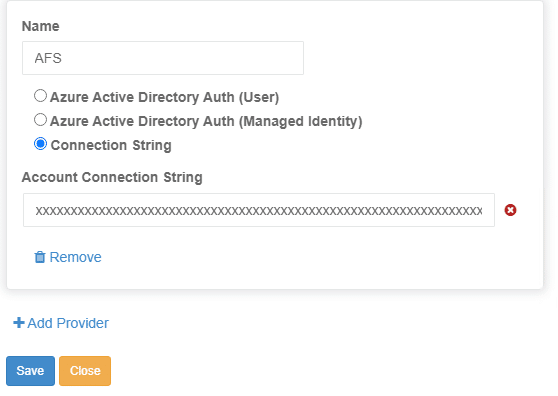

Azure-bestandssharesopslag die toegankelijk is via de opslagverbindingsreeks biedt een eenvoudigere manier om connectiviteit toe te voegen aan een MyWorkDrive-server aan Azure File Shares via Rest API. Wanneer u de Azure Storage Connection String gebruikt, hoeft de MyWorkDrive-server zich niet in Azure te bevinden (de prestaties worden echter wel beïnvloed op basis van de netwerkconnectiviteit tussen Azure en de MyWorkDrive-server). Bovendien wordt een gecodeerde kopie van de Azure Storage Account-verbindingsreeks opgeslagen op de MyWorkDrive-server, in tegenstelling tot de beheerde identiteitsoptie waarbij niets wordt opgeslagen op de MyWorkDrive-server.

Begin met het maken van een Azure Storage-account en Azure File Share in Azure.

Zodra het Azure File Share- en Storage-account is aangemaakt, voegt u eenvoudigweg het Azure Storage-account en de bestandsshare toe aan het MyWorkDrive Server-beheerpaneel onder Integraties – Azure File Shares:

Tenslotte, zodra de Azure Storage aan integraties is toegevoegd, voegt u een share toe met behulp van die opslag en verleent u Entra ID-gebruikers of -groepen machtigingen voor toegang (als u liever alle Entra ID-gebruikers of Alle Azure AD/Entra-gasten machtigingen voor de share geeft, u kunt onze standaardgroepen “Alle Azure AD-gasten” of “Alle Azure AD-leden” gebruiken in plaats van individuele gebruikers of aangepaste groepen toe te wijzen).

Azure Blob Storage/Rest API – Entra ID met Datalake

Azure Blob Storage/Rest API met Datalake heeft het extra voordeel dat het machtigingen op bestand- en mapniveau ondersteunt naast de Entra ID-gebruikers/-groepen die op de MyWorkDrive Server zijn geconfigureerd. Machtigingen moeten worden ingesteld met behulp van Azure Storage Explorer en hiërarchische naamruimte moet zijn ingeschakeld. Daarnaast moet de beheerde identiteit van de virtuele Azure-machine worden toegekend “Storage Blob Data Contributor”-rechten om op de juiste manier toegang te krijgen tot bestanden en mappen als het openbaar delen van bestanden gewenst is.

Bestanden en mappen op Azure Blob Storage worden weergegeven op basis van de Entra ID-gebruiker/groep die is geconfigureerd op de MyWorkDrive Server Share en zijn toegankelijk onder de context van de Entra ID-gebruiker. Deze optie biedt een extra beveiligingslaag omdat de Entra ID-gebruiker naast toegang tot de MyWorkDrive-server ook toestemming moet hebben voor de blobopslag.

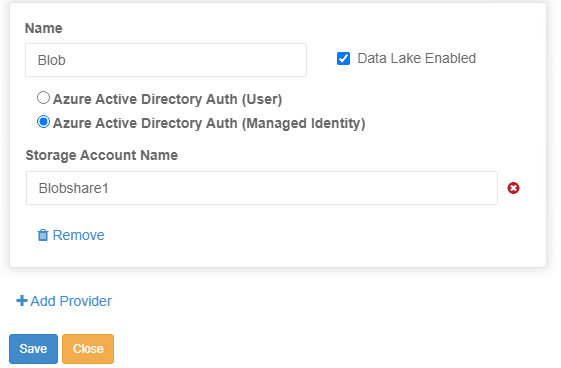

Begin met het maken van een Azure Storage-account en Azure Blob Storage met Datalake, Gen2 en hiërarchische naamruimte ingeschakelden verleen vervolgens de MyWorkDrive Azure-gebaseerde virtuele machine “Storage Blob Data Contributor”-rechten om op de juiste manier toegang te krijgen tot bestanden en mappen als het openbaar delen van bestanden gewenst is. Eindelijk, Verleen individuele Entra ID-gebruikers/groepen machtigingen voor Azure Blob-opslag met behulp van Azure Storage Explorer.

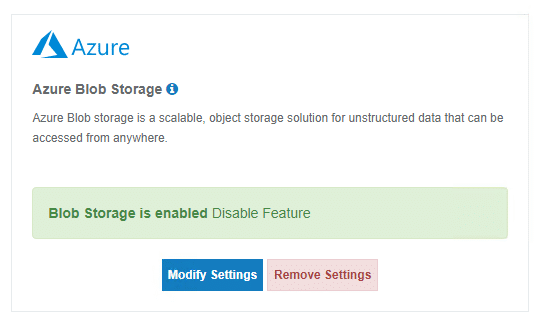

Zodra deze vereisten zijn ingesteld, voegt u eenvoudigweg het Azure Storage-account en de blob toe aan het MyWorkDrive Server-beheerpaneel onder Integraties – Azure Blob Storage:

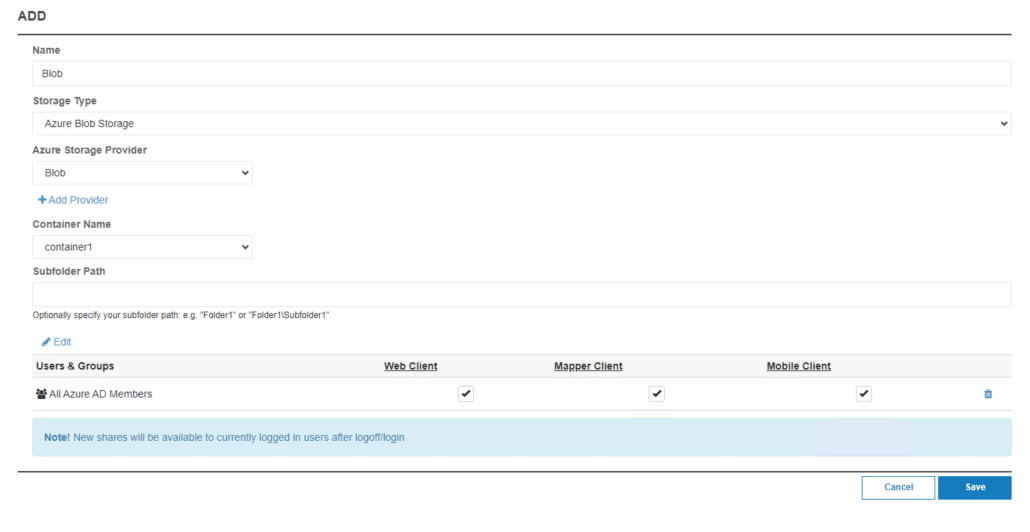

Tenslotte, zodra de Azure Storage aan integraties is toegevoegd, voegt u een share toe met behulp van die opslag en verleent u Entra ID-gebruikers machtigingen voor toegang (als u liever alle Entra ID-gebruikers of Alle Azure AD/Entra-gasten machtigingen voor de share geeft, kunt u gebruik onze standaardgroepen “Alle Azure AD-gasten” of “Alle Azure AD-leden” in plaats van individuele gebruikers of aangepaste groepen toe te wijzen.

Azure Blob Storage/Rest API – Verbindingsreeks

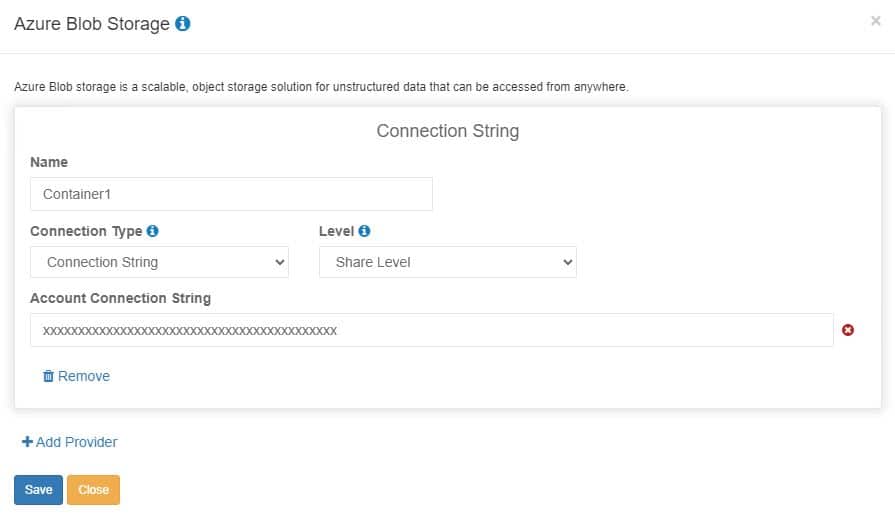

Azure Blob-opslag die toegankelijk is via de opslagverbindingsreeks biedt een eenvoudigere manier om connectiviteit toe te voegen aan een MyWorkDrive-server aan Azure Blob Storage over Rest API op opslagaccountniveau. Wanneer u de Azure Storage Connection String gebruikt, hoeft de MyWorkDrive-server zich niet in Azure te bevinden (de prestaties worden echter wel beïnvloed op basis van de netwerkconnectiviteit tussen Azure en de MyWorkDrive-server). Bovendien wordt een gecodeerde kopie van de Azure Storage Account-verbindingsreeks opgeslagen op de MyWorkDrive-server, in tegenstelling tot de beheerde identiteitsoptie waarbij niets wordt opgeslagen op de MyWorkDrive-server.

Begin met het maken van een Azure Storage-account en Azure Blob-container in Azure.

Zodra het Azure Blob Container- en Storage-account is gemaakt, voegt u eenvoudigweg het Azure Storage-account en de container toe aan het MyWorkDrive Server-beheerpaneel onder Integraties – Azure Blob Storage met de verbindingsreeks van het opslagaccount:

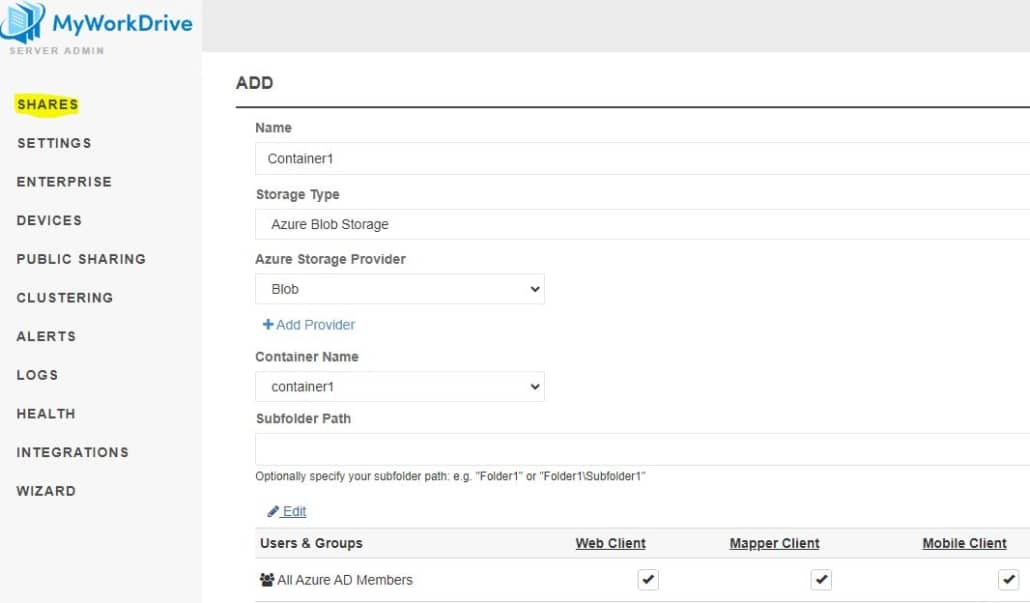

Tenslotte, zodra de Azure Storage aan integraties is toegevoegd, voegt u een share toe met behulp van die opslag en verleent u Entra ID-gebruikers of -groepen machtigingen voor toegang (als u liever alle Entra ID-gebruikers of Alle Azure AD/Entra-gasten machtigingen voor de share geeft, u kunt onze standaardgroepen “Alle Azure AD-gasten” of “Alle Azure AD-leden” gebruiken in plaats van individuele gebruikers of aangepaste groepen toe te wijzen).

MyWorkDrive-bestandsshares via het SMB-protocol zijn ook als optie beschikbaar. Dit wordt doorgaans gebruikt wanneer de MyWorkDrive-server wordt geïmplementeerd met Active Directory. Implementatie met behulp van Azure File Shares/SMB heeft invloed op de prestaties en het reactievermogen en vereist Azure File Shares Premium-opslag. Het inschakelen van deze optie vereist ook het voltooien van een reeks complexe stappen in Azure en het onderhouden van een traditionele Active Directory-domeininfrastructuur. Onze Azure File Shares/Rest API is in de meeste gevallen mogelijk beter geschikt voor Azure File Share-opslag wanneer deze wordt gebruikt met de MyWorkDrive-server.

Azure-bestandsshares ondersteunen verificatie met Active Directory of met Azure File Sync. John Savill geeft een gedetailleerd overzicht van: Azure Files-verificatie met Active Directory hier. In dit artikel presenteren we de stappen om Azure-bestandsshares te verbinden met MyWorkDrive gehost in Azure, met behulp van Active Directory Authenticatie.

Active Directory-verificatie

Azure Files Active Directory-integratie met uw eigen Active Directory Domain wordt door u beheerd, of met behulp van Azure AD-domeinservices wordt volledig ondersteund in Azure. Lees meer over de voordelen van Azure Files Active Directory-integratie en volg dit stap voor stap begeleiding om aan de slag te gaan met het integreren van Azure-bestandsshares met Azure AD Domain Services. Om de authenticatie van Azure-bestandsshares te integreren met lokale Active Directory Volg deze stappen.

Met deze methode kunnen gebruikers zich aanmelden bij Azure-bestandsshares met hun bestaande AD DS-gebruikersnaam/wachtwoorden die zijn opgeslagen in Active Directory of gesynchroniseerd van Azure AD naar Azure AD Domain Services gehost door Azure. Gebruikers kunnen ook hun Azure AD-referenties gebruiken wanneer ze worden gesynchroniseerd vanuit AD DS en gekoppeld aan MyWorkDrive's Azure AD SAML/Single Sign-on-integratie.

Voor On-premise Active Directory kunnen klanten hun eigen Active Directory-servers in Azure uitvoeren en beheren als een virtuele machine, of een Azure-netwerk verbinden met on-premise met behulp van een VPN-tunnel of Azure ExpressRoute. Voor de snelste authenticatie raden we aan om een Domain Controller in Azure te plaatsen op hetzelfde netwerk als de MyWorkDrive-server of om Azure AD Domain Services te gebruiken.

MyWorkDrive heeft onze Azure MyWorkDrive Image op de markt zodat het eenvoudig lid kan worden van een bestaand Windows Active Directory-domein. Dit versnelt het implementatieproces verder.

MyWorkDrive Azure-bestandsshares installatievideo.

Vereisten

- Active Directory moet worden gesynchroniseerd met Azure AD (voor het instellen van sharemachtigingen).

- Netwerkverbinding van Azure naar een AD DC (een DC die wordt uitgevoerd in Azure of ExpresseRoute/VPN-verbinding met een DC op locatie) of met behulp van Azure AD Domain Services.

- Door Azure gehoste 2019-server met RSAT-hulpprogramma's, gekoppeld aan Active Directory (gebruik deze server om Azure-bestandsshares te beheren en toe te voegen aan uw domein/machtigingen instellen).

- Versneld netwerken ingeschakeld op Azure Virtual Machine (niet beschikbaar met alle machinegroottes, vereist doorgaans een D-serie met 2 of meer vCPU's)

- Nabijheidsplaatsingsgroepen geïmplementeerd om ervoor te zorgen dat computerresources fysiek bij elkaar zijn geplaatst voor optimale prestaties.

- MKB-multikanaal ingeschakeld op AzureFiles, als uw prestatielaag dit ondersteunt.

- De naam van het Azure Storage-account mag niet langer zijn dan 15 tekens (vereiste voor de Active Directory-computernaam).

Opslagaccount maken

Maak een opslagaccount in een resourcegroep in hetzelfde Azure-account dat uw Azure AD host. Selecteer de vereiste redundantie- en prestatieopties.

Voeg een bestandsshare toe aan de sharenaam en quota van uw opslagaccount.

Voeg Azure Storage-account toe aan Active Directory

Voordat u begint, wijst u een schijf toe met behulp van de opslagaccountsleutel: net use: "net use required-drive-letter: \\storage-account-name.file.core.windows.net\share-name storage-account-key/user :Azure\storage-account-name" van uw Windows 2019-server in Azure om ervoor te zorgen dat u SMB File Share-connectiviteit hebt.

Azure Files Active Directory-integratie inschakelen

Voor On-premise Active Directory, Schakel Azure Files Active Directory-verificatie in met behulp van de hier beschreven stappen. Opmerking: de scripts werken het beste met PowerShell die bij Server 2019 wordt geleverd, omdat hiervoor specifieke componenten moeten worden geïnstalleerd als onderdeel van het proces. Het Azure Storage-account wordt toegevoegd als een computeraccount.

Voor Azure AD Domain Services volgt u deze stappen om: Azure Files-verificatie inschakelen met Active Directory Domain Services. In dit geval wordt het Azure Storage-account toegevoegd aan Active Directory als een gebruikersaccount.

Als u Azure AD Domain-services gebruikt, zorg er dan voor dat de gebruikersaccounts die in Active Directory zijn gemaakt, zo zijn ingesteld dat het wachtwoord niet verloopt. Als het wachtwoord verloopt, hebben gebruikers geen toegang meer tot de Azure Files-shares via hun AD-referenties en krijgen ze foutmeldingen bij het inloggen op MyWorkDrive (zie item 1 in de sectie Kan Azure Files niet koppelen met AD-referenties van Problemen met Azure Files Connection oplossen). Je zal moeten reset het wachtwoord en synchroniseer de Kerberos-sleutels opnieuw.

Hoewel we Active Directory NTFS-machtigingen zullen toewijzen en gebruiken, vereisen Azure-bestandsshares momenteel dat machtigingen ook op het Share-niveau moeten worden ingesteld met behulp van gebruikersaccounts of groepen die zijn gesynchroniseerd met Azure AD. Machtigingen voor het delen van identiteit toewijzen – Bijvoorbeeld: “Storage File Data SMB Share Elevated Contributor” staat lezen, schrijven, verwijderen en wijzigen toe.

Er zijn drie ingebouwde Azure-rollen voor het verlenen van machtigingen op shareniveau aan gebruikers:

- Opslag Bestandsgegevens SMB Share Reader staat leestoegang toe in Azure Storage-bestandsshares via SMB.

- Opslag Bestandsgegevens SMB Share Bijdrager staat lees-, schrijf- en verwijdertoegang toe in Azure Storage-bestandsshares via SMB.

- Opslag Bestandsgegevens SMB Share Verhoogde bijdrager staat lezen, schrijven, verwijderen en wijzigen van Windows ACL's in Azure Storage-bestandsshares via SMB toe.

Een van deze extra Azure AD Share-machtigingen moet worden ingesteld naast Active Directory NTFS-machtigingen ongeacht eventuele andere bestaande machtigingen voor Azure AD-shares (bijvoorbeeld eigenaar). Houd er rekening mee dat Active Directory Groups Synced from local domain kunnen worden gebruikt (Azure AD Connect sluit ingebouwde beveiligingsgroepen uit van directorysynchronisatie).

Microsoft heeft een manier mogelijk gemaakt om machtigingen voor alle gebruikers toe te wijzen in plaats van per gebruiker toe te wijzen. Hierin zijn details beschikbaar bijgewerkte Microsoft-documentatie

NTFS-machtigingen toewijzen

Gebruik dezelfde schijf die eerder is toegewezen met uw opslagaccountsleutel, Voeg NTFS-machtigingen voor Active Directory-gebruikers of groepen toe aan het toegewezen station op de gedeelde of gewenste mapniveaus. Test de NTFS-machtigingen voor de nieuwe share door een schijf toe te wijzen aan het privé-eindpuntadres, bijvoorbeeld \\azure-file-share.file.core.windows.net\share.

MyWorkDrive-server installeren

Met behulp van een nieuwe server of de 2019-server die al is aangesloten bij Active Directory in Azure, MyWorkDrive Server instellen net zoals elke andere MyWorkDrive-server. Wanneer u uw eerste share toevoegt, gebruikt u het unc-pad van uw nieuwe Azure-bestandsshare als uw bestandssharepad: bijvoorbeeld \\azure-file-share.file.core.windows.net\share.

Optioneel MyWorkDrive Azure AD eenmalige aanmelding inschakelen

Als gebruikers worden gesynchroniseerd van Active Directory (AD DS) naar Azure AD, kunnen gebruikers inloggen met eenmalige aanmelding met hun Azure AD-referenties met behulp van onze MyWorkDrive Azure AD SAML/Single Sign-on-integratie na delegatie toestaan van het Azure-bestandsshare-computerobject in Active Directory (wanneer Azure-bestandsshares worden toegevoegd aan Active Directory, wordt een bijbehorend computeraccountobject gemaakt).

*MyWorkDrive is niet gelieerd, geassocieerd, geautoriseerd, onderschreven door of op enigerlei wijze officieel verbonden met Microsoft Azure. Alle product- en bedrijfsnamen zijn handelsmerken™ of geregistreerde® handelsmerken van hun respectieve houders. Het gebruik ervan impliceert geen enkele band met of goedkeuring door hen.