Hoe kunnen we u vandaag helpen?

Externe B2B-bestandsdeling van Windows-bestandsshares met MyWorkDrive en Azure Active Directory-gastaccounts

Inhoud [zich verstoppen]

- MyWorkDrive-server instellen om Azure AD SAML te gebruiken met delegatie of Kerberos beperkte delegatie naar de bestandsshares

- Maak een groep in Azure AD voor gastgebruikers die wordt gebruikt om de MyWorkDrive SAML-app bij te houden of toegang toe te staan

- Maak een OU in Active Directory om externe gebruikers op te slaan

- Active Directory-gastgebruikersgroep maken

- Azure AD Enterprise-app-registratie maken

- Delen door gastgebruikers inschakelen

- Gastgebruikers inschakelen en uitnodigen om te delen

- Installatie voltooien

- Gastgebruikers beheren

- Gebruikers toestaan gasten uit te nodigen voor gedeelde items

- Aanvullende toestemmingsvereisten

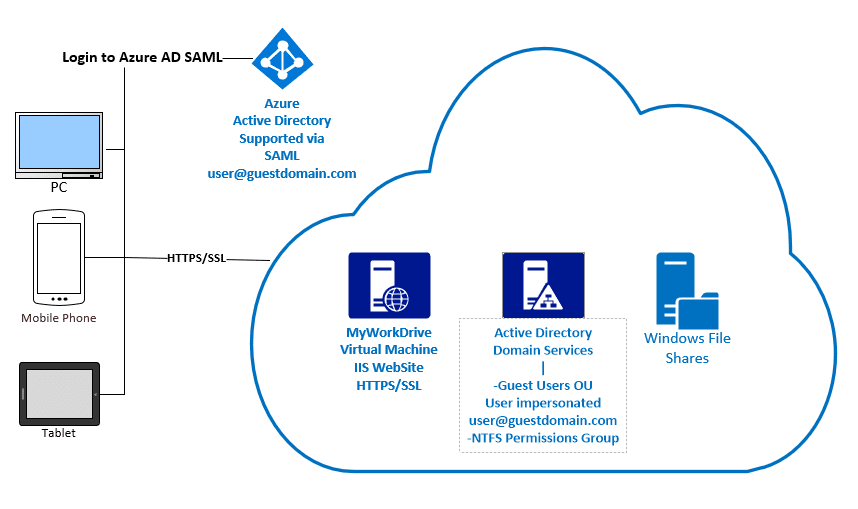

Klanten met een Enterprise+-licentie die gebruikmaken van MyWorkDrive Azure AD-integratie met Active Directory voor authenticatie, kunnen nu eenvoudig externe gastgebruikers uitnodigen om samen te werken op Windows File Shares.

Deze instructies zijn alleen van toepassing bij gebruik van MyWorkDrive met Active Directory voor de gebruikersdirectory en Entra ID (Azure AD) Saml SSO. Als MyWorkDrive is geconfigureerd met Entra ID voor de gebruikersdirectory, gebruikt het een native Microsoft-aanmelding en kunnen gastgebruikers worden uitgenodigd in Entra ID en/of worden toegevoegd aan bestaande Entra ID-groepen, of individueel worden geconfigureerd op shares in MyWorkDrive. Zie hieronder voor aanvullende details over Entra ID-configuratie.

Met deze functie worden externe gebruikers uitgenodigd voor Azure AD als gastgebruikers. Ze krijgen per e-mail een uitnodiging om lid te worden. Eenmaal ingewisseld en ingelogd, worden ze vervolgens geïmiteerd door MyWorkDrive om hun toegestane mappen te tonen. Door externe gebruikers uit te nodigen voor Azure AD, hoeft de beheerder geen logins, wachtwoorden of authenticatie van gastgebruikers te beheren, terwijl de gastgebruiker toch volledig kan samenwerken met interne gebruikers aan bestanden en mappen binnen de MyWorkDrive-bestandsshare.

Meer details over hoe dit werkt, vindt u in dit Microsoft Support-artikel: https://docs.microsoft.com/en-us/azure/active-directory/b2b/hybrid-cloud-to-on-premises en in onze Video voor het delen van B2B-bestanden.

Om het delen van gastgebruikers in MyWorkDrive te implementeren, wordt voor de uitgenodigde gast een gebruikersaccount aangemaakt in Active Directory die we kunnen nabootsen, en zo ingesteld dat de uitgenodigde gastgebruiker niet interactief kan inloggen – alleen via AzureAD. Eenmaal aangemeld bij Azure AD, imiteert de gebruiker die gebruiker om hun Windows-bestandsshares te tonen.

In tegenstelling tot het delen van externe links met behulp van OneDrive- of Sync & Share-systemen, kan de gastgebruiker volledig samenwerken aan bestanden en mappen met interne gebruikers. Vanuit een beveiligings- en ondersteuningsstandpunt zijn er geen wachtwoordherstel om te beheren en beveiliging kan worden ingeschakeld op Azure AD-gastaccounts om Multi-Factor Authentication te vereisen om gebruikersidentiteiten te verifiëren.

Omgekeerd, om Windows-bestandsshares in staat te stellen anonieme externe toegang via links te bieden, zou de beveiliging in gevaar moeten worden gebracht door wachtwoord-hashes in een database op te slaan of het servercomputeraccount volledige schrijftoegang tot alle Windows-bestandsshares te verlenen. We hebben concurrerende producten gezien die wachtwoord-hashes opslaan voor shares in een database die rechten hebben op alle shares op rootniveau.

We hebben ervoor gekozen om zo'n extreem veiligheidsrisico te vermijden; vermijd integraties die het opslaan van wachtwoord-hashes vereisen of onbeperkte toegang tot bestandsshares toestaan. Onze gekozen methode vermijdt ook problemen zoals het hernoemen van gedeelde mappen en het verbreken van gedeelde koppelingen of het opslaan van bestanden in databases, waardoor het doel van toegang tot bestanden op Windows File Shares zonder ze te migreren, teniet wordt gedaan.

Vereisten

- MyWorkDrive-server instellen om Azure AD SAML te gebruiken

- MyWorkDrive Server 6.0 of hoger met Enterprise Plus-licentie

- Maak een OU in Active Directory om externe gebruikers op te slaan

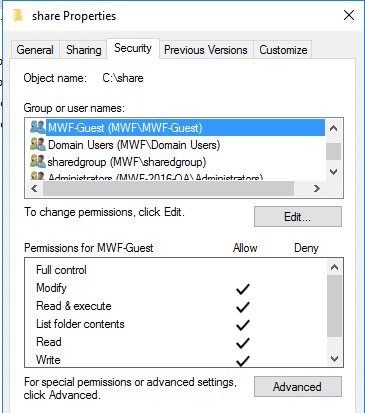

- Maak een Active Directory-groep voor gastgebruikers en verleen deze NTFS-machtiging voor de bestandsshare(s)

- Voeg de Active Directory Group toe aan de share in MyWorkDrive

- Enterprise Plus MyWorkDrive-abonnementslicentie

Gedetailleerde installatiestappen voor het delen van gastgebruikersmappen

Het is noodzakelijk om MyWorkDrive te integreren met Azure AD met behulp van onze SAML-integratie. De Azure Directory wordt gebruikt om gastgebruikers te verifiëren en op te slaan. Het hoeft niet dezelfde Azure Active Directory te zijn die door het bedrijf wordt gebruikt, noch hoeft het bedrijf Azure AD te gebruiken voor MyWorkDrive-authenticatie van interne gebruikers. Volg hier ons ondersteuningsartikel om Azure AD SAML-verificatie in MyWorkDrive in te stellen.

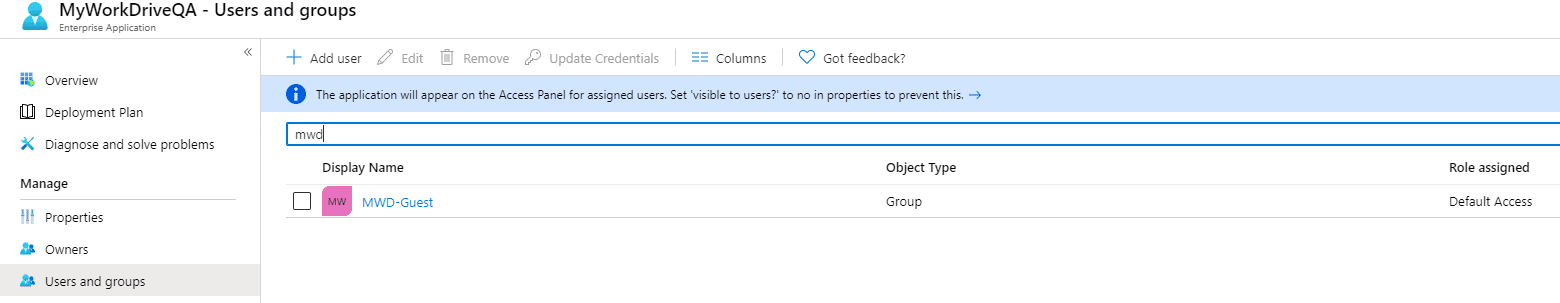

Maak een groep in Azure AD voor gastgebruikers die wordt gebruikt om de MyWorkDrive SAML-app bij te houden of toegang toe te staan

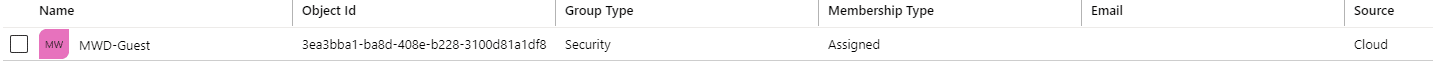

Maak in azure AD een cloudgebaseerde groep voor externe gastgebruikers die de MyWorkDrive Enterprise SAML-app mogen gebruiken en voeg deze groep toe zodat die gebruikers kunnen inloggen.

Groep gemaakt in Azure AD, bijvoorbeeld "MWD-Guest":

Als u wilt dat gebruikers worden toegewezen aan de app om in te loggen (de SAML-app-eigenschappen "Gebruikerstoewijzing vereist" is ingesteld op Ja), voegt u de AAD-groep toe aan uw MyWorkDrive SAML-app om aanmelding door gastgebruikers mogelijk te maken:

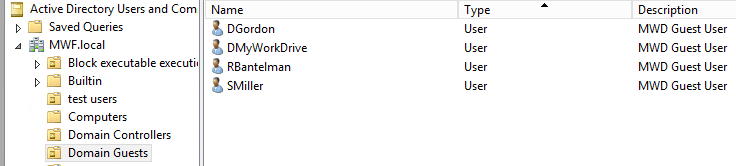

Maak een OU in Active Directory om externe gebruikers op te slaan

Maak in Active Directory een OU om alle externe gastgebruikers op te slaan. Dit maakt het veel gemakkelijker om externe gastgebruikers later te beheren, verwijderen of bewerken. De gastgebruikers worden hier aangemaakt en opgeslagen. Ze worden ingesteld op SmartCardLogonRequired om inloggen met gebruikersnaam/wachtwoord te voorkomen, aangezien we ze in plaats daarvan zullen nabootsen met behulp van delegatie. Deze gebruikers worden ook verwijderd uit domeingebruikers om toegang tot interne bronnen te voorkomen. Als uw bedrijf uw Active Directory synchroniseert met Azure AD met behulp van AD Sync, moet u dit zeker doen deze OE uitsluiten van automatische synchronisatie.

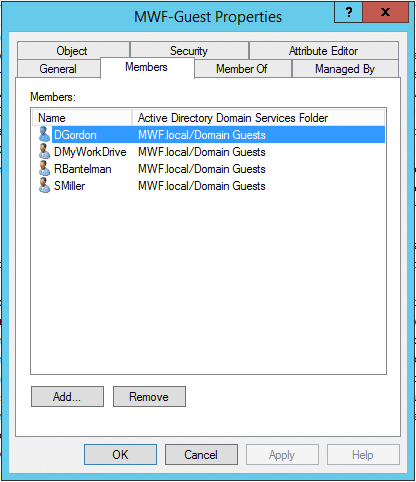

Active Directory-gastgebruikersgroep maken

Maak in Active Directory een gastgebruikersgroep aan. Externe gastgebruikers worden aan deze groep toegevoegd als hun primaire Active Directory-groep en verwijderd uit de standaard domeingebruikersgroep. Deze Active Directory-groep kan ook worden gebruikt om NTFS-machtigingen te verlenen aan de shares die u beschikbaar wilt maken voor eeuwige gebruikers in MyWorkDrive.

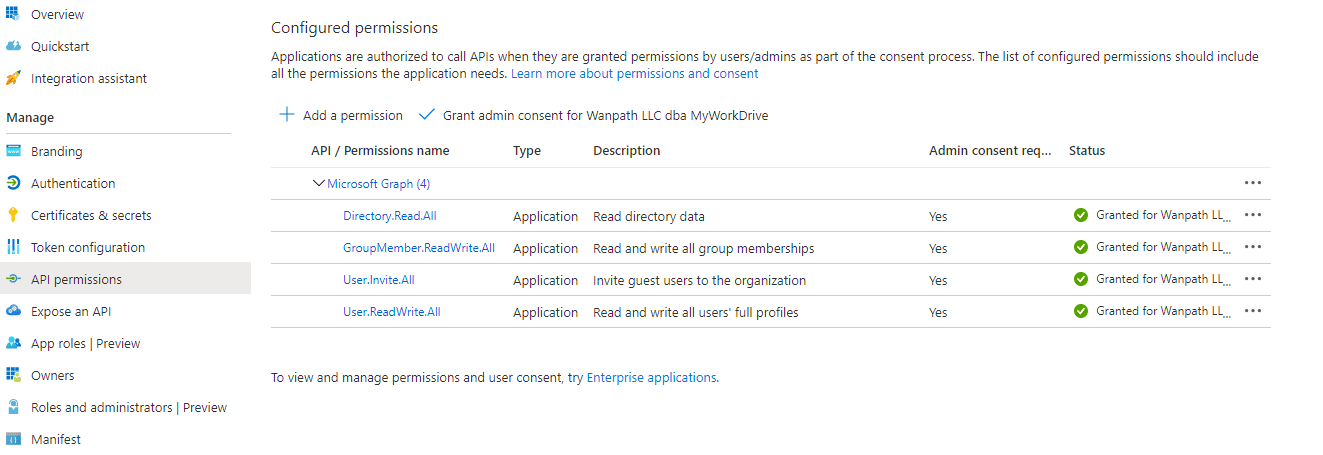

Azure AD Enterprise-app-registratie maken

Om de MWD-server automatisch gastgebruikers in Azure AD te laten maken en beheren, is het nodig om een Azure AD Enterprise-app te maken. De AAD-app kan handmatig worden gemaakt of met behulp van ons PowerShell-script.

Automatische Powershell-registratie

Download en voer onze . uit Script voor het maken van PowerShell Azure AD-apps als beheerder van de MWD-server. Het script vraagt u om de Azure AD-domeinnaam, toepassingsnaam en meerdere keren om aanmelding bij Azure AD om uw AAD-app te autoriseren.

Het script maakt automatisch uw zakelijke app-registratie aan en slaat de resulterende applicatie-ID en Tenant-ID op in het MWD-beheerpaneel onder Enterprise-instellingen.

Om de verbinding met AzureAD te voltooien, kopieert en plakt u de Application Secret-handleiding in het MWD-beheerpaneel onder Enterprise-instellingen, Guest User-instellingen.

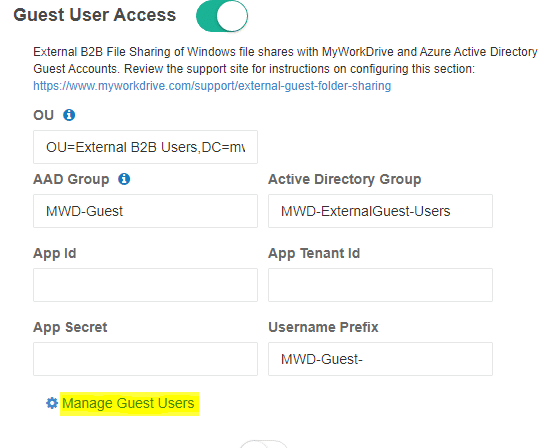

Voltooi de installatie door het delen van gastgebruikers in te schakelen onder Enterprise-instellingen – Azure AD SAML: Gastgebruikers: voer uw gastgebruikers-OE, door Azure AD gemaakte gebruikersgroep en Active Directory-groep in. Klik op Opslaan.

Handmatige registratie:

Registreer de MWD-beheerderspaneeltoepassing in uw Azure-account.

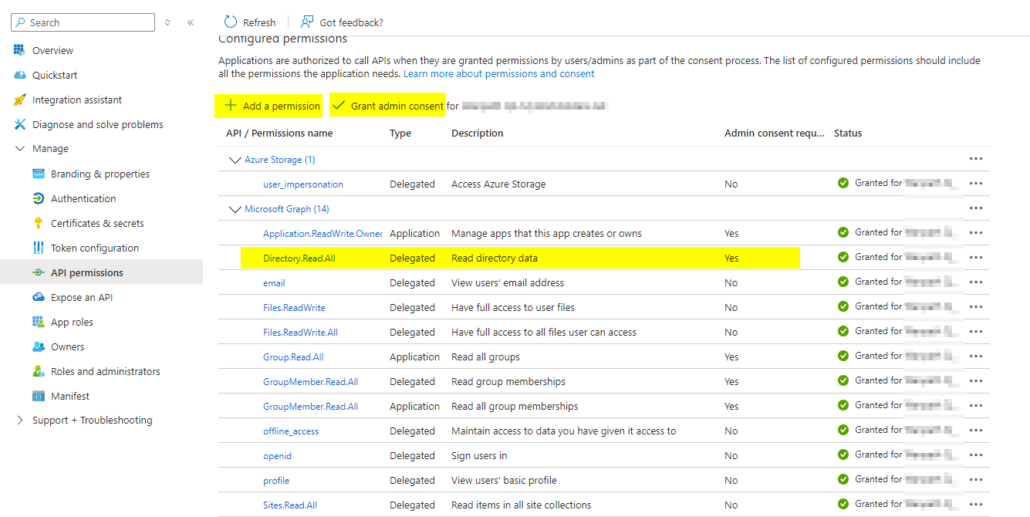

Het MWD-beheerpaneel heeft de volgende machtigingen nodig:

Directory.Alles.lezen

Gebruiker.Uitnodigen.Alles

Gebruiker.ReadWrite.All.

GroupMember.ReadWrite.All

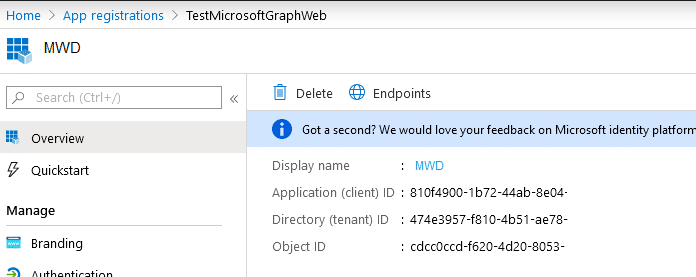

Sla de resulterende applicatie/client-ID, directory/tenant-ID en clientgeheim op om te plakken in de MyWorkDrive Guest User-configuratie onder bedrijfsinstellingen.

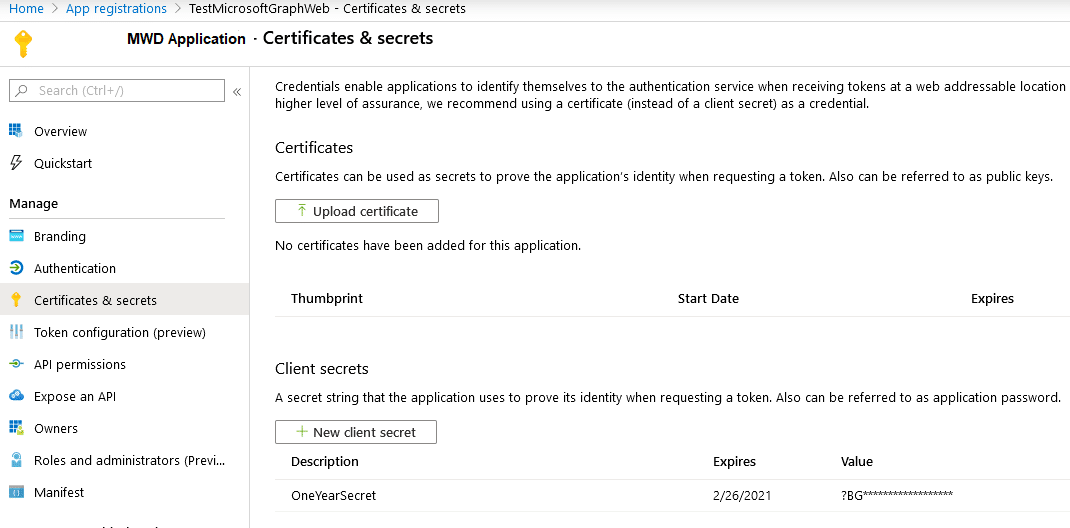

Maak het applicatiegeheim en plak het in de MyWorkDrive.

Delen door gastgebruikers inschakelen

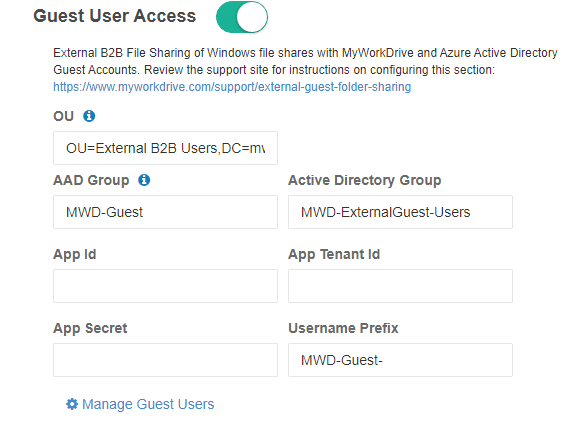

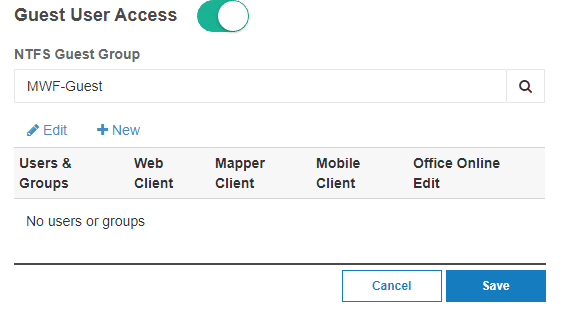

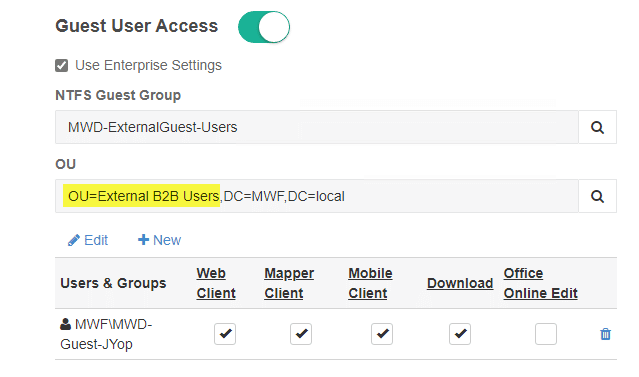

Voltooi de installatie door het delen van gastgebruikers in te schakelen onder Enterprise-instellingen - Azure AD SAML - Gastgebruikers: voer uw gastgebruikers-OE, door Azure AD gemaakte gebruikersgroep en Active Directory-groep in.

Als je ons geautomatiseerde Powershell-script hebt gebruikt, zijn de App ID, App Tenant Id en App Secret al vooraf ingevuld. Zo niet, plak deze instellingen dan handmatig in.

Accepteer of wijzig het gebruikersnaamvoorvoegsel naar wens om een voorvoegsel toe te voegen aan alle gebruikersnamen van gastgebruikers om te helpen bij het onderscheiden of vinden van gastgebruikers in Active Directory, zoals gewenst.

Voordat u gasttoegang op een MyWorkDrive-share inschakelt, maakt u een nieuwe unieke Active Directory-groep die wordt gebruikt voor het toewijzen van NTFS-machtigingen voor elke bestandsshare of gebruikt u een bestaande groep (dit kan dezelfde groep zijn die werd gebruikt als standaard domeingroep toegepast op gastgebruikers bij het inschakelen van gastgebruikerstoegang in bedrijfsinstellingen).

Klik op de schuifregelaar en schakel Gastgebruikerstoegang in. Zoek en selecteer de gewenste NTFS-machtigingsgroep waaraan gastgebruikers worden toegevoegd.

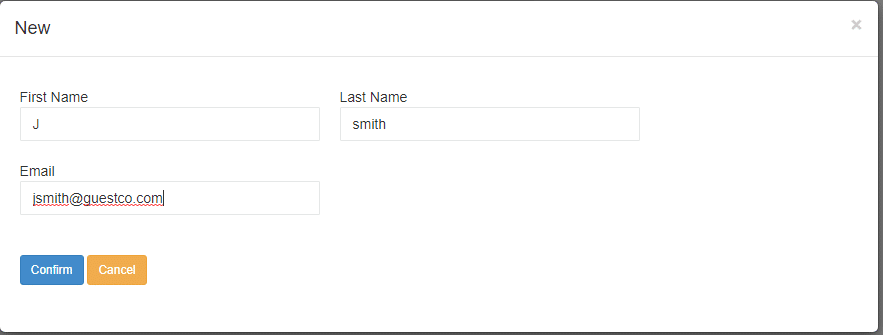

Klik op "Nieuw" om de externe gastgebruiker uit te nodigen

Klik om de uitnodiging te bevestigen.

Wanneer de gedeelde pagina opnieuw wordt geladen en wordt weergegeven dat de gast is uitgenodigd, slaat u de gedeelde pagina op.

Het is van cruciaal belang dat u de gedeelde pagina opslaat nadat u gebruikerswijzigingen heeft aangebracht (zoals het uitnodigen van een gast of het wijzigen van gedetailleerde machtigingen).

Scroll naar de boven- of onderkant van de aandelenpagina en klik op de knop Opslaan voordat u doorgaat.

Installatie voltooien

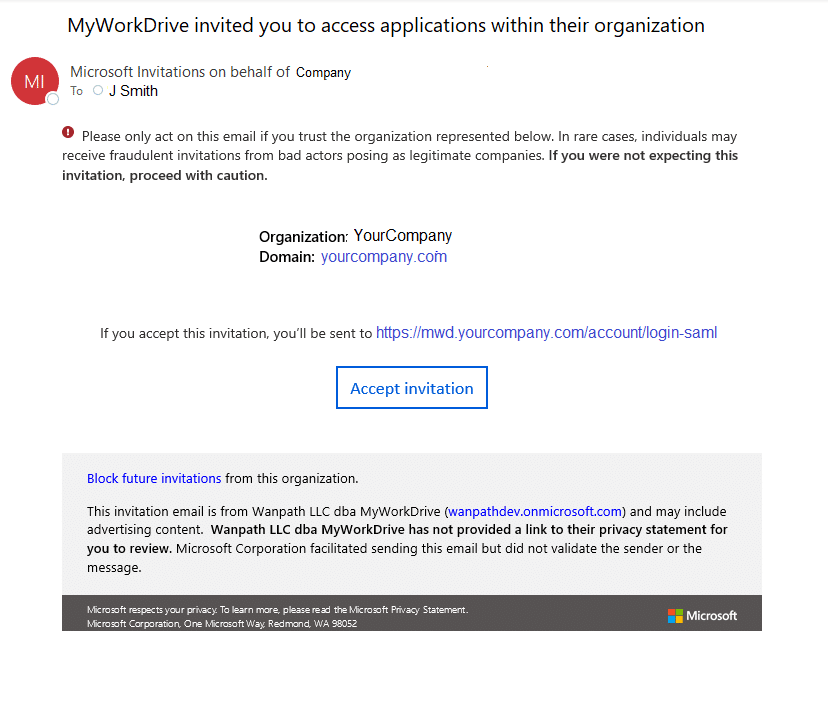

Nadat de gastgebruiker is uitgenodigd, wordt de externe gastgebruiker intern en extern gemaakt in azure AD en wordt een e-mailuitnodiging verzonden.

Wanneer ze op Uitnodiging accepteren klikken, wordt hen gevraagd zich aan te melden bij of een Microsoft-account aan te maken, samen met eventuele MFA of validatie die u nodig hebt. Na authenticatie worden ze aangemeld bij MyWorkDrive en zien ze de shares waarvoor ze zijn ingericht op het webadres van uw MyWorkDrive-server.

Let op, als gevolg van propogatie kan het tot 15 minuten duren voordat de nieuwe gebruiker is gesynchroniseerd over alle segmenten van AD en een succesvolle aanmelding is voltooid.

Gastgebruikers beheren

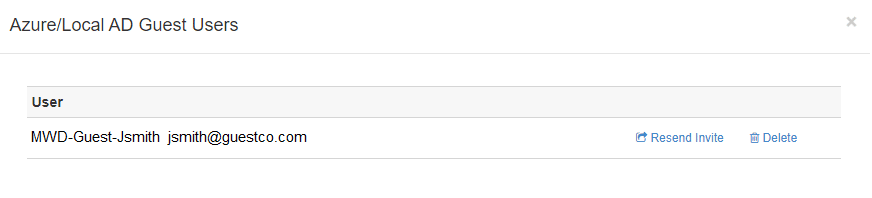

Gastgebruikers kunnen op elk moment eenvoudig worden uitgeschakeld of verwijderd in Active Directory en Azure AD. Uitgenodigde gebruikers kunnen opnieuw e-mailuitnodigingen worden verzonden of worden verwijderd in Azure AD. Externe gastgebruikers zijn ook toegankelijk via de bedrijfspagina:

Nadat erop is geklikt, selecteert u de gebruiker om e-mailuitnodigingen opnieuw te verzenden of verwijdert u ze uit Active Directory en Azure AD als gastgebruikers. Verwijderen verwijdert ze zowel uit AzureAD als LocalAD.

Nieuw! Vanaf MyWorkDrive server 6.3 kunt u gebruikers die toegang hebben tot MyWorkDrive-shares de mogelijkheid geven om gastgebruikers voor de share uit te nodigen met behulp van de optie "Beheerder".

Met deze nieuwe functie kunnen aangewezen gebruikers gasten uitnodigen voor geconfigureerde shares via de MyWorkDrive-webclient met hun gewone gebruikerslogin. Er is geen beheerderstoegang tot de MyWorkDrive-server vereist.

Vereisten

- Gastgebruikerstoegang wordt ingeschakeld (hierboven beschreven)

- De share waarvoor gastgebruikerstoegang is geconfigureerd (hierboven beschreven)

- U moet ook de gebruikers die toestemming hebben om gebruikers uit te nodigen, gedelegeerde OU-machtigingen verlenen in active directory (hieronder beschreven)

Houd er rekening mee dat de vereisten moeten worden ingevuld door een beheerder in de MyWorkDrive-administratie.

Beheerders inschakelen

Stap 1, inschakelen op aandelen

Deze stap wordt voltooid in MyWorkDrive Admin.

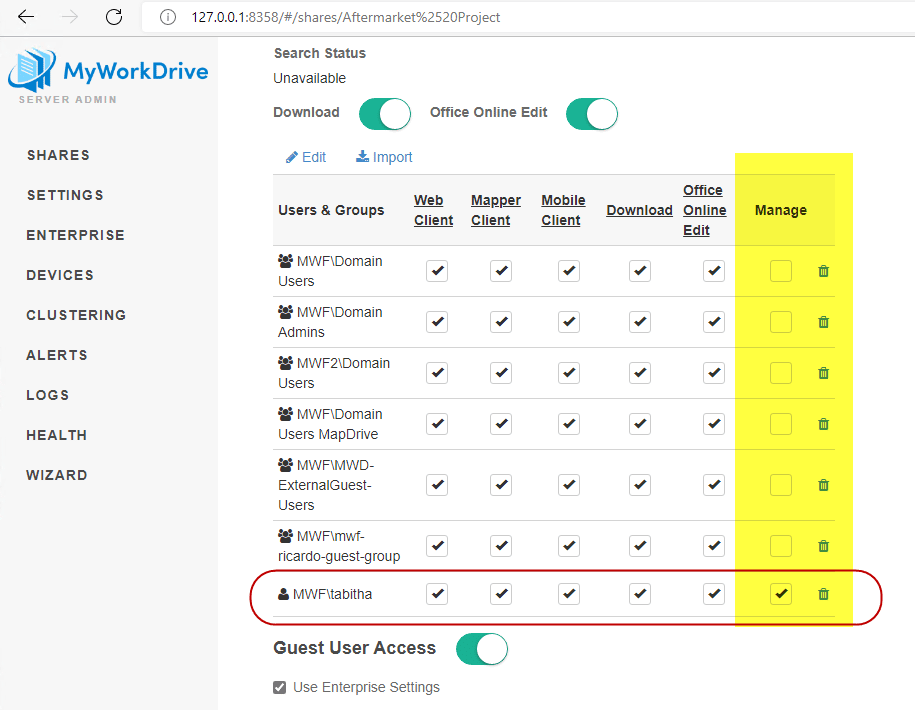

Wanneer gastgebruikerstoegang correct is geconfigureerd en de share is ingeschakeld voor het delen door gastgebruikers, wordt een extra kolom ingeschakeld in het gedetailleerde machtigingengedeelte van het beheer van bestandsshares met de titel "Manager". U wilt handmatig personen aan wie u de Manager-machtiging verleent, toevoegen aan de deellijst met behulp van de bewerkingsfunctie.

- Voeg de betreffende gebruiker vanuit Active Directory toe aan de share.

Dit kan overbodig zijn met een bestaande groep die op de share is geconfigureerd, maar is geschikt omdat u beheerdersmachtigingen verleent aan een specifieke gebruiker. - Schakel de juiste machtigingen in voor de gebruiker voor clienttoegang en DLP

Sommige kolommen worden mogelijk niet weergegeven, afhankelijk van ingeschakelde clients, stationsletterconfiguratie, of Office Online is ingeschakeld en of u DLP hebt ingeschakeld of niet - Schakel de functie Beheren in voor de gebruiker.

Stap 2, inschakelen in Active Directory

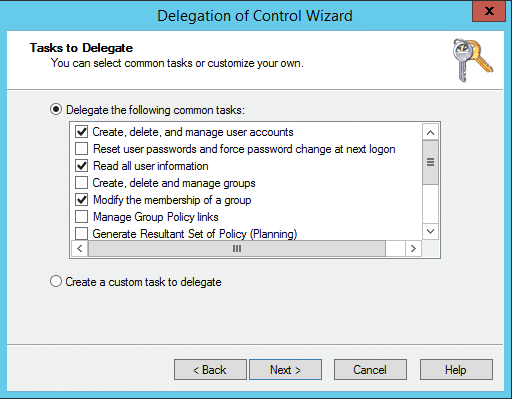

De Manager-gebruiker(s) moet(en) toestemming hebben om gebruikers in Active Directory aan te maken. Dit moet exclusief worden verleend aan de OE waar de gastaccounts zijn aangemaakt en de minst bevoorrechte toegang moet worden verleend.

Zoek in Active Directory: gebruikers en computers de OE waar uw gastgebruikers worden opgeslagen. (deze is te vinden in de Guest User Access-configuratie op de share)

Klik met de rechtermuisknop op de OU in ADUC en selecteer Delegate Control.

Voeg de juiste gebruiker(s) toe die toestemming moeten krijgen om gebruikers uit te nodigen.

Selecteer alleen bij het selecteren van machtigingen

- Gebruikersaccounts maken, verwijderen en beheren

- Lees alle gebruikersinformatie

- Wijzig het lidmaatschap van een groep

Er zijn geen andere machtigingen vereist of aanbevolen.

Houd er rekening mee dat wijzigingen in Active Directory tijd nodig hebben om zich over alle servers in het domein te verspreiden, dus gebruikers kunnen de functie mogelijk niet onmiddellijk gebruiken. De meeste AD Sync-processen zijn binnen 15 minuten voltooid, maar op grotere of meer gedistribueerde domeinen kan het proces tot 1 uur duren.

Gastgebruikers beheren vanuit de MyWorkDrive-webclient.

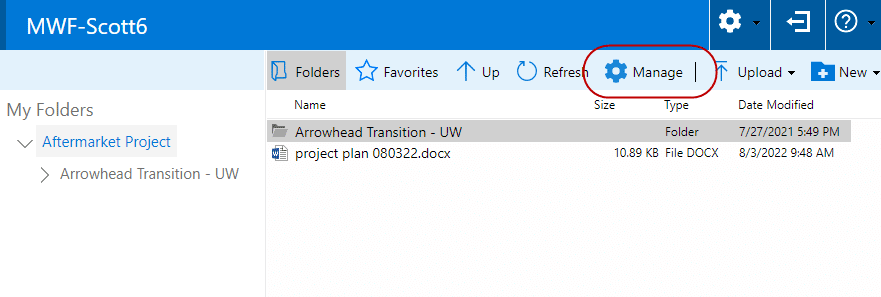

Wanneer gebruikers met de Manager-rol ingeschakeld zich aanmelden bij de MyWorkDrive-webclient, hebben de shares die zo zijn geconfigureerd een extra knop in het menu met de titel "Beheren".

Houd er rekening mee dat de functie Beheren voor gebruikers alleen beschikbaar is in de MyWorkDrive-webclient.

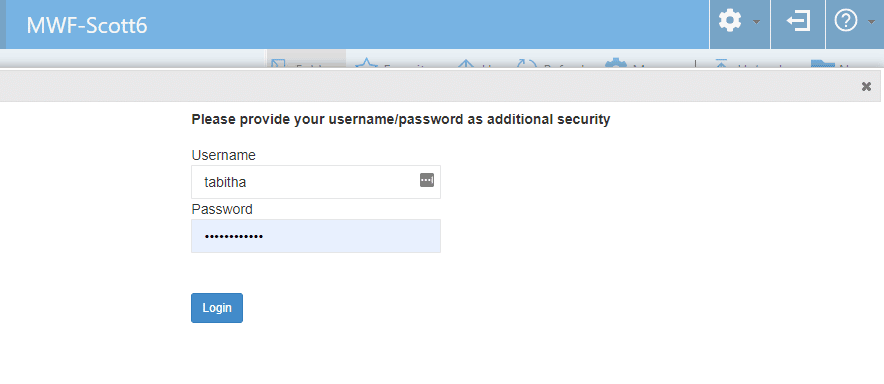

Als u op Beheren klikt, wordt er een nieuw venster geopend, waarin de gebruiker om veiligheidsredenen om een secundaire login kan worden gevraagd.

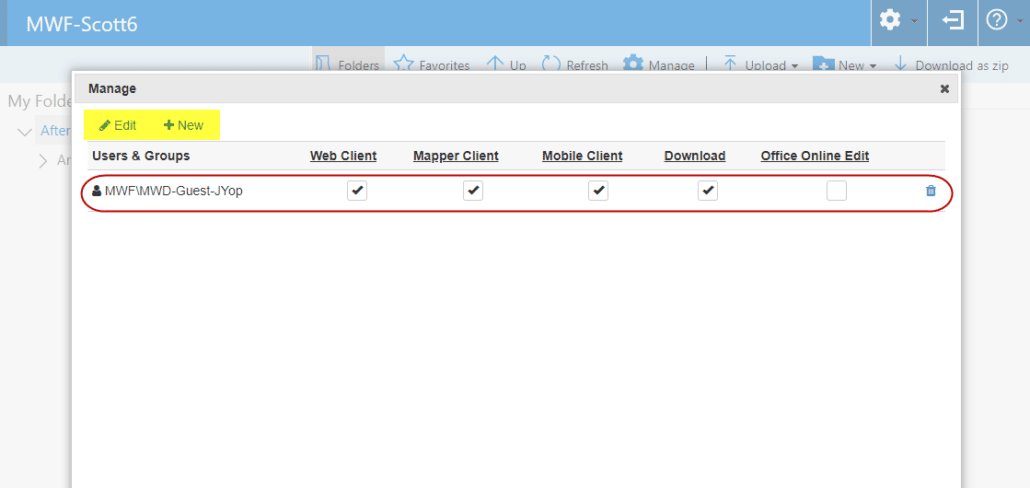

Na het voltooien van een secundaire login (indien nodig), wordt een vergelijkbare interface voor het beheren van gastgebruikers zoals getoond in Admin aan de gebruiker gepresenteerd.

Bestaande gasten die zijn uitgenodigd voor de gedeelde map worden getoond die kunnen worden gewijzigd/verwijderd, en links om een bestaande gast aan een nieuwe gedeelde map toe te voegen of een nieuwe gast uit te nodigen zijn opgenomen.

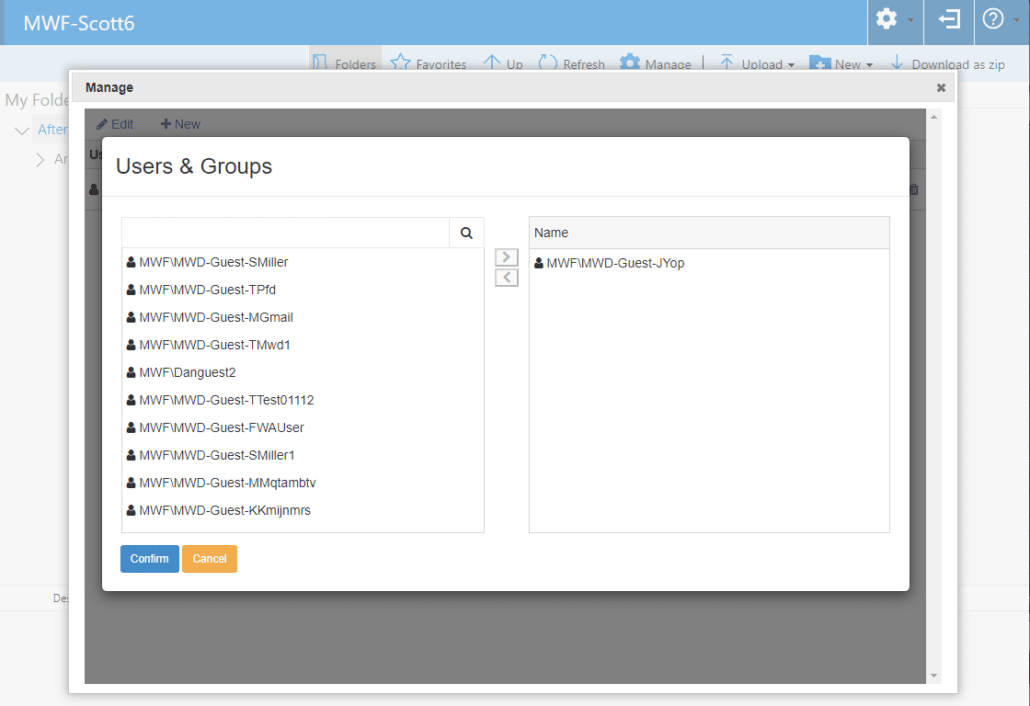

Als u de knop Bewerken gebruikt, wordt een lijst weergegeven met bestaande gasten op het domein die eerder zijn uitgenodigd voor gedeelde mappen op de MyWorkDrive-server en die extra toegang tot deze gedeelde map kunnen krijgen.

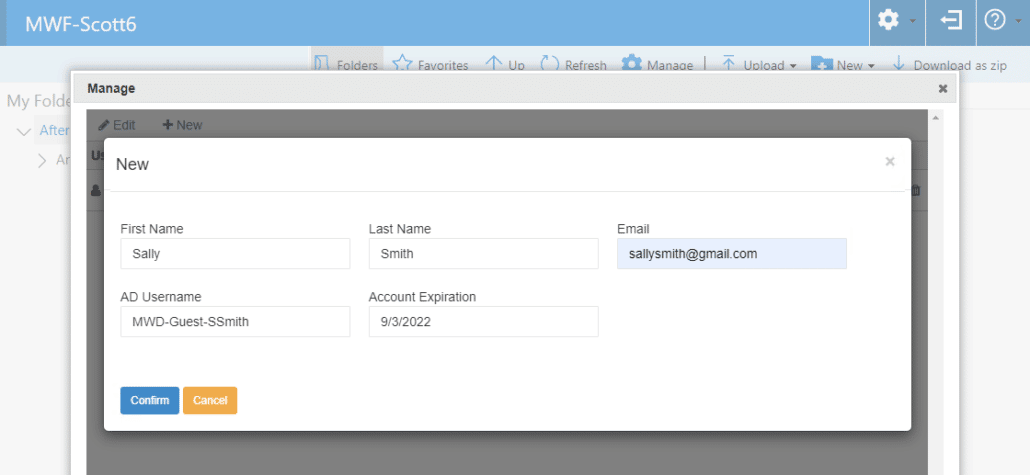

Door de knop Toevoegen te gebruiken, kan de beheerder de naam en het e-mailadres van een gebruiker toevoegen om deze uit te nodigen voor de gedeelde map. Dit volgt hetzelfde proces als het uitnodigen van een gebruiker vanuit het beheerdersdashboard en voegt de gebruiker toe aan Azure AD en Local AD, wijst ze toe aan de juiste groep en stuurt ze een e-mail met links om de uitnodiging te accepteren en toegang te krijgen tot de share.

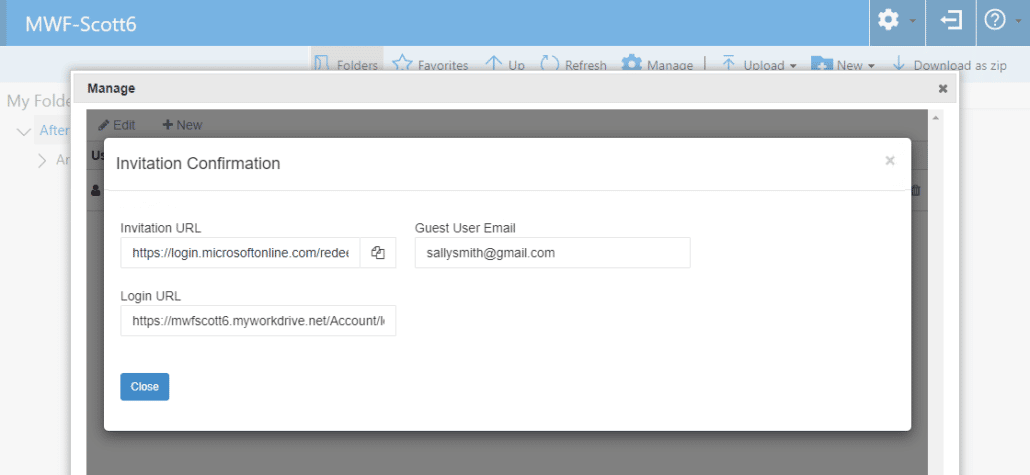

Net als uitnodigen via Admin, wordt er een bevestigingspagina getoond nadat de gebruiker is toegevoegd met een link naar de uitnodigings-URL en de aanmeldings-URL, voor het geval de manager de uitgenodigde gastgebruiker handmatig wil informeren over zijn toegangsgegevens.

Configuratie bij gebruik van Entra ID voor identiteit

Bij het gebruik van Entra ID voor identiteit in plaats van Active Directory, worden gastgebruikers behandeld als gebruikers vanuit een MyWorkDrive-perspectief. Ze kunnen toegang krijgen tot shares op naam of door opname in een groep, net als tenantleden. We bieden ook een optie "Alle gasten" voor het eenvoudig configureren van een share specifiek voor gastgebruikers.

Houd er rekening mee dat ze ook toestemming moeten hebben voor de opslag via de juiste methode voor de opslag/share (RBAC, Entra ID, ACL) als ze Entra ID of beheerde identiteit gebruiken voor toegang. Lees meer over opslagopties in onze Bewaaradvies.

Aanvullende toestemmingsvereisten

In zeldzame gevallen is gemeld dat gastgebruikers een foutmelding krijgen wanneer ze proberen toegang te krijgen tot MyWorkDrive.

“Er is een fout opgetreden.

Onze excuses voor het ongemak, maar er is een onverwachte fout opgetreden tijdens het verwerken van uw verzoek.

Probeer het later opnieuw of neem contact op met uw IT-team als het probleem zich blijft voordoen.”

Deze fout kan een indicatie zijn dat de betreffende gebruiker extra toestemming nodig heeft om toegang te krijgen tot MyWorkDrive. Het definitieve teken hiervan is dat toegang tot MyWorkDrive voor sommige gasten werkt, maar een minderheid deze fout krijgt bij een poging om toegang te krijgen.

Volgens Microsoft is de oplossing om een extra machtiging toe te voegen aan de Entra ID-app die u gebruikt voor toegang tot MyWorkDrive (de machtiging die is ingesteld in uw Azure-tenant en geconfigureerd in Integraties voor Entra ID Access).

Bewerk uw app in Enterprise Applications in Entra en voeg in API Permissions de Microsoft Graph Delegated Permission toe

Directory.Lezen.Alles.

En geef toestemming aan de beheerder.