Hoe kunnen we u vandaag helpen?

Firewall-instellingen voor MyWorkDrive Server

Inhoud

Overzicht

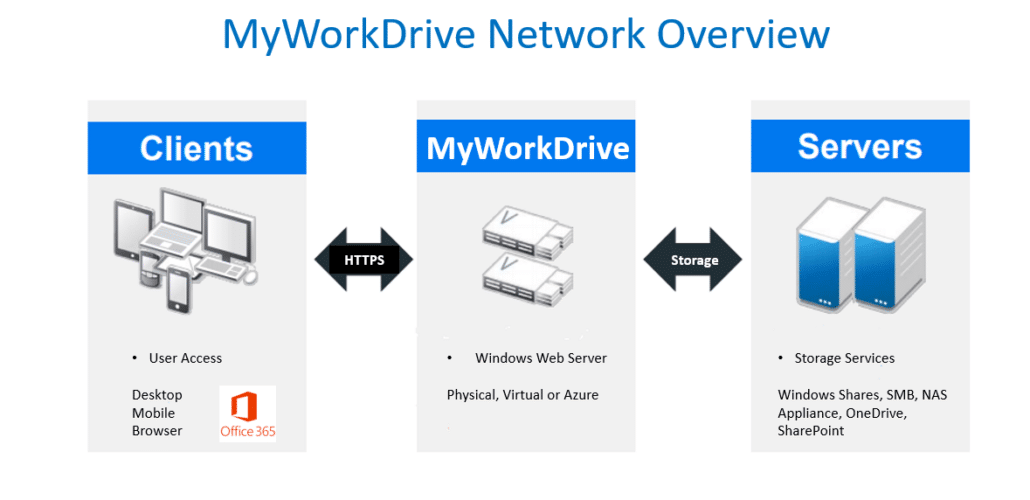

Beheerders, ik wil de MyWorkDrive Server-clientsite vergrendelen zodat deze alleen toegankelijk is via beperkte netwerken, of ik wil de site niet publiceren en alleen toegang toestaan vanaf interne LAN-segmenten. Dit wordt meestal gebruikt wanneer de beheerder toegang wil verlenen tot de Web File Manager-site om documenten in Office 365 te bekijken en te bewerken, maar externe toegang wil beperken. Bekijk typisch Scenariodiagrammen voor netwerkimplementatie hier.

Vergrendeling van de firewall is mogelijk en MyWorkDrive zal functioneren en het online bewerken van Office-documenten toestaan, zelfs als het beperkt is tot WAN IP's of LAN-segmenten van het bedrijf, met de volgende waarschuwingen:

- OneDrive extern delen van bestanden werkt niet (een openbaar toegankelijke URL van Web File Manager is nodig voor Microsoft om bestanden naar OneDrive te kopiëren), tenzij de server toegang heeft tot https://*.live.com en https://wp-onedrive-api.wanpath.net voor OneDrive extern delen.

- Er moet een interne hostnaam worden gebruikt om naar de site te verwijzen voor het intern delen van bestanden, bijvoorbeeld: https://share.mycompany.local indien alleen op het interne LAN wordt verwezen.

- Office 365 Editing moet zijn ingeschakeld in het MyWorkDrive Server-beheerpaneel.

Houd er rekening mee dat Office online bewerken zelfs werkt als de Web File Manager-clientsite is vergrendeld, aangezien deze beschikbaar wordt gemaakt tijdens Office online bewerkingstransacties op sessiebasis via onze MyWorkDrive reverse proxy in Azure, alleen vergrendeld voor Microsoft Office online hosts. Hierin staan alle details artikel. Naast het vergrendelen van de firewall raden we ook aan om onnodige cijfers uit te schakelen. Zie onze Stappen om IIS SSL te vergrendelen voor naleving en beveiliging voor aanvullende informatie.

Uitgaande firewallvereisten

Om correct te functioneren heeft de MyWorkDrive Server uitgaande toegang nodig tot de volgende hosts en TCP-poorten:

- MyWorkDrive-licentieservers op license.wanpath.net op SSL-poort 443

- Poort 443 naar *.live.com voor OneDrive extern delen samen met Office 365 URL's en IP-adresbereiken per Microsoft-artikel hier.

- Poort 443 naar login.microsoftonline.com voor OIDC-verbindingen, bij gebruik van Entra ID of Saml SSO met Active Directory, volgens het artikel van Microsoft, hier

Serverversie 5.4 en hogere relay-vereisten:

Voor klanten die CloudFlare Tunnels (voorheen Argo Relays) gebruiken met een van de volgende opties

- Uw website publiceren op internet met Cloud Web Connector (x.myworkdrive.net)

- Office Online Editing met behulp van door MyWorkDrive gehoste apps voor Graph API-verbindingen

- OneDrive of SharePoint Storage met behulp van door MyWorkDrive gehoste apps voor GraphAPI-verbindingen

- Entra ID Identiteit met door MyWorkDrive gehoste app voor grafische API-verbindingen

- of verbindingen met Azure Storage met behulp van door MyWorkDrive gehoste apps (Graph API-verbindingen)

Deze verbindingen worden doorgegeven via Cloudflare-tunnels. Cloudflare vereist TCP-poort 7844 voor uitgaand verkeer van uw server Cloudflare IP's. MyWorkDrive raadt een directe internetverbinding aan – uitgaande proxyservices (meestal webfiltering) kunnen de online bewerkingsfuncties van Office 365 en het gebruik van MyWorkDrive.net verstoren.

Vanaf versie 5.3 kan een uitgaande proxyserver worden opgegeven in het MyWorkDrive Admin Panel onder instellingen in de indeling http://hostnaam of IP-adres en optioneel poortnummer. Bijvoorbeeld http://10.10.10.10 of http://10.10.10.10:8888.

Serverversie 5.3 en lager relaisvereisten:

Relais worden niet langer ondersteund op server 5.3 of lager. Upgrade naar 5.4 Server of hoger.

Antivirus

Waarschuwing: Antivirussoftware die op de server is geïnstalleerd, kan de communicatie van uw MyWorkDrive met Microsoft Azure voor onze Office 365- en Cloud Connectors verstoren als er firewallfuncties zijn ingeschakeld. Bekijk onze Antivirusartikel voor instellingen en uitsluitingen.

Problemen met de firewall van Office 365 en Cloud Connector oplossen

Als elementaire probleemoplossing van de cloudconnector mislukt met behulp van Dit artikel begin met extra probleemoplossing door ervoor te zorgen dat de Office 365 Editing-functie en/of de cloudconnectors zijn ingeschakeld op het MWD Server-beheerpaneel onder instellingen. Indien ingeschakeld, controleer services.msc op uw server op “Cloudflared Tunnel Agent” . Het zou moeten draaien.

Als de service al ten minste 15 minuten actief is, test u vervolgens de uitgaande firewalltoegang. Typ "Netstat -b" vanaf een opdrachtprompt. Let op eventuele aansluitingen voor portbridge. Een gezonde service zou zoiets als hieronder moeten laten zien met https en 7844-poorten open en in de status "GEVESTIGD".

Als deze ontbreken, controleer dan onze uitgaande firewallregels, verwijder alle antivirussoftware van de MWD-server en zorg ervoor dat uw MWD-server volledige internetverbinding heeft. Voer vervolgens netstat -b opnieuw uit om te zien of uitgaande verbindingen tot stand zijn gebracht.

Netstat -b gezonde uitgaande verbindingen Cloudflare:

[cloudflared.exe] TCP 192.168.41.111:56200 198.41.200.233:7844 VASTGESTELD

[cloudflared.exe] TCP 192.168.41.111:56201 198.41.192.107:7844 GEVESTIGD

[cloudflared.exe] TCP 192.168.41.111:56202 198.41.200.113:7844 GEVESTIGD

[cloudflared.exe] TCP 192.168.41.111:56208 52.230.222.68:https GEVESTIGD

Test de communicatie op poort 7844 uitgaand naar de Cloudflare-tunnelservice:

Start powershell op de MyWorkDrive-server en typ de volgende opdracht:

test-netconnection -computernaam 198.41.192.7 -poort 7844 (Dit IP-adres is mogelijk niet beschikbaar, u kunt uw Cloudflare-logboek in de MyWorkDrive-logboeken controleren op IP-adressen die de connector probeert te gebruiken)

De resultaten zouden terug moeten komen zoals hieronder met:

TcpTestSucceded:True: Computernaam: 198.41.192.7 RemoteAddress: 198.41.192.7 RemotePort: 7844 InterfaceAlias: Lan SourceAddress: 10.10.200.20 TcpTestSucceeded: True

Als TcPTestSucceded false retourneert, blokkeert een firewall of antivirus de uitgaande TCP-poort 7844 van de MyWorkDrive-server en moet worden onderzocht.

clustering

Als clustering is ingeschakeld met clustering van configuratiebestanden op een SMB-pad, moeten alle MyWorkDrive-servers de clusterconfiguratiebestanden via SMB kunnen bereiken.

Als u clustering van sessies en vergrendelingen hebt ingeschakeld via de database, moeten alle MyWorkDrive-servers de database kunnen bereiken via de juiste poorten

Microsoft-instellingen (meestal TCP-poort 1433)

PostgreSQL-instellingen (meestal TCP-poort 5432)

DMZ/LAN Poorten en aansluitingen

MyWorkDrive stelt geen eisen aan plaatsing qua firewalls of gebruik in een DMZ. Het is aan u waar u de MyWorkDrive-server wilt plaatsen en hoe u rekening wilt houden met de noodzakelijke verbindingen met netwerkbronnen.

Voor interne verbindingen met LAN-bronnen (AD, LDAP, SMB, DNS, enz.) gebruikt MyWorkDrive traditionele netwerkpoorten bij het verbinden met LAN-bronnen met behulp van Active Directory Identity (Entra ID Identity in versie 7 en hoger vereist geen LAN-bronnen).

Alle externe verbindingen met de MyWorkDrive-server voor inkomend verkeer bevinden zich op 443 (of de poorten die u kiest bij het publiceren met proxy's/reverse proxy's) en 7844 uitgaand bij gebruik van de Cloud Web Connector of cloudflare-tunnels met Office Online of OneDrive/SharePoint/Azure-opslag.

LAN-poorten vereist

Voor MyWorkDrive met Active Directory Identity

VolgensMicrosoft

en gemeenschapsdiscussies, zijn deze poorten vereist voor servers om te communiceren met Active Directory- en SMB-bronnen.

Dynamisch poortbereik met hoog aantal

LDAP gebruikt een groot dynamisch bereik en deze poorten moeten beschikbaar zijn voor apparaten die buiten de firewall of in de DMZ zijn geplaatst om te kunnen communiceren met AD en netwerkbronnen. U kunt deze bereiken niet blokkeren en toch goed functioneren met Active Directory

Startpoort: 49152

Eindpoort: 65535

9389 ADWS

MyWorkDrive gebruikt ADWS als onderdeel van de strategie om het lidmaatschap van gebruikersgroepen op te zoeken. Zorg ervoor dat 9389 beschikbaar is voor de MyWorkDrive-server.

Veilige LDAP LDAPS 636 en 3269

MyWorkDrive maakt niet rechtstreeks verbinding met LDAP of AD. MyWorkDrive maakt verbinding via de bij het domein aangesloten server waarop MyWorkDrive is geïnstalleerd. Verbinding met LDAPS wordt tot stand gebracht tussen de hostcomputer en het domein. Als u LDAPS wilt gebruiken, zorg er dan voor dat dit op het domein is geconfigureerd en dat de Windows Server waarop MyWorkDrive is geïnstalleerd, correct is geconfigureerd.

Voor een goede werking zijn zowel 636 als 3269 vereist.

Referentie

https://learn.microsoft.com/en-us/archive/technet-wiki/18254.active-directory-ldaps-636-and-msft-gc-ssl-3269-service

https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/enable-ldap-over-ssl-3rd-certification-authority

Gemeenschapsdiscussie

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/ff0fc815-69be-4239-8a03-27cfd444d04c

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/406bdeb4-3a52-422e-84c3-bf9444fc1751

https://petri.com/enable-secure-ldap-windows-server-2008-2012-dc/

LDAP met alternatief voor kanaalbinding

https://4sysops.com/archives/secure-domain-controllers-with-ldap-channel-binding-and-ldap-signing/