Hoe kunnen we u vandaag helpen?

SAML Single Sign On-configuratie – Entra ID (Azure AD)

De instructies in dit artikel zijn alleen van toepassing op MyWorkDrive-installaties waarbij Active Directory wordt gebruikt voor gebruikersidentiteit. SAML SSO-configuratie is alleen vereist/ondersteund bij gebruik van Active Directory. Entra ID-installaties gebruiken een native Microsoft-login.

Inhoud

MyWorkDrive Entra ID (voorheen Azure AD) SAML SSO-overzicht

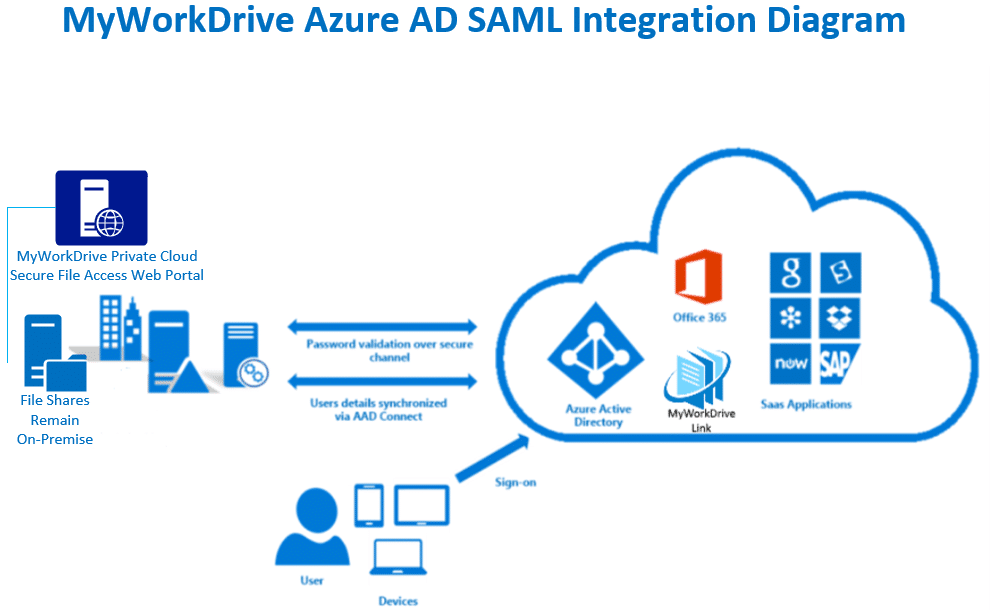

MyWorkDrive ondersteunt op SAML gebaseerde Web File Manager Single Sign On (SSO) bij Entra ID in plaats van traditionele Active Directory-authenticatie voor alle noodzakelijke logins.

In dit artikel wordt beschreven hoe u Entra ID SSO instelt met een openbare URL. Als u een interne URL wilt gebruiken, wilt u een Azure-toepassingsgateway implementeren.

Voor SAML fungeert MyWorkDrive als Service Provider (SP) terwijl de Entra ID fungeert als identiteitsprovider (IDP). In een typisch scenario synchroniseren klanten hun Active Directory-referenties met Entra ID. Gebruikersaanmeldingen zijn ingesteld om hetzelfde upn-achtervoegsel te gebruiken om in te loggen op Active Directory als in Entra ID (in de meeste gevallen is dit het Office 365-abonnement van het bedrijf).

Door deze instructies te configureren, kunt u beleid voor voorwaardelijke toegang inschakelen/toepassen voor functies in Entra, zoals Pre-Auth en MFA, op deze Enterprise-applicatie.

MyWorkDrive Entra ID SAML-installatie

Voordat je start:

Zorg ervoor dat de MyWorkDrive-server wordt vertrouwd voor delegatie volgens onze Delegatie artikel

MyWorkDrive wordt vermeld als goedgekeurde bedrijfsapplicatie in Entra ID – Informatielink: https://azuremarketplace.microsoft.com/marketplace/apps/aad.myworkdrive?tab=Overview

Bekijk hier de instructies in de tutorial en informatielinks van Microsoft:

https://docs.microsoft.com/azure/active-directory/saas-apps/myworkdrive-tutorial

Vereisten

- Zorg ervoor dat gebruikers een upn-achtervoegsel hebben toegepast voor de domeinnaam die overeenkomt met de Entra ID-inlognaam, zodat ze met hun e-mailadres kunnen inloggen op uw MyWorkDrive-server (de meeste bedrijven synchroniseren hun Active Directory met dezelfde Entra ID-directory die ze gebruiken om in te loggen op Office 365) .

- Zorg ervoor dat de MyWorkDrive-server wordt vertrouwd voor delegatie volgens onze Delegatie artikel

- Zorg ervoor dat uw MyWorkDrive-server toegankelijk is via internet voor client-login (web, mobiel, kaartstation). Schakel de Cloud Web Connector in of stel uw eigen openbare SSL-certificaat en hostnaam in die naar uw MyWorkDrive-server wijzen via poort 443 (SSL) Bekijk ondersteuningsartikel.

Installatiestappen

- Meld u aan bij portal.azure.com als beheerder en maak verbinding met Entra ID Domain (als u Office 365 gebruikt, is dit hetzelfde account dat u gebruikt om in te loggen op portal.office.com).

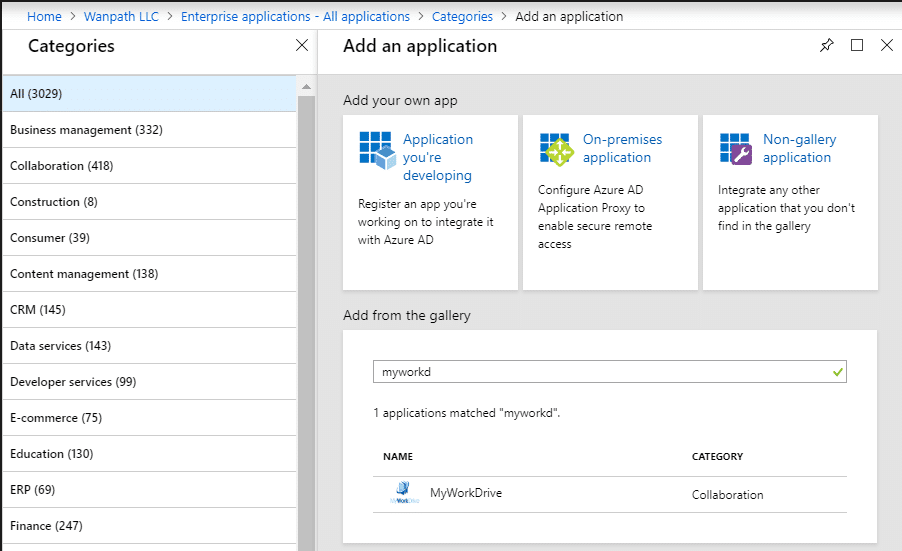

- Klik op Azure Active Directory, Enterprise Applications – New Application – Zoek naar “MyWorkDrive” – MyWorkDrive toevoegen als Enterprise App.

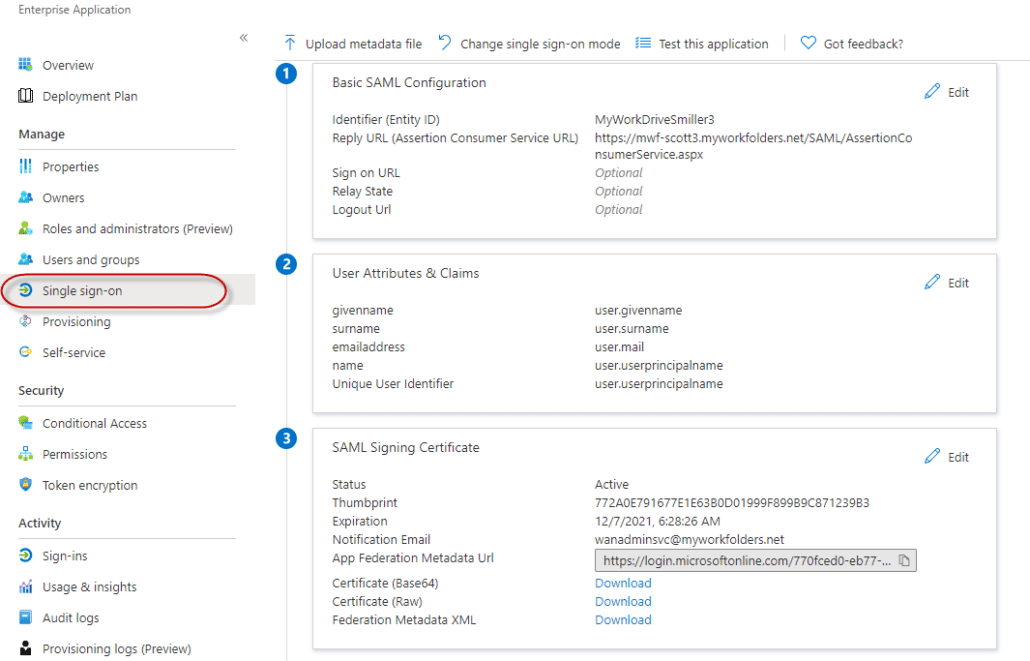

- Klik op Single sign-on in het menu aan de linkerkant en kies SAML (u hoeft SAML alleen te kiezen wanneer u voor het eerst met de configuratie begint)

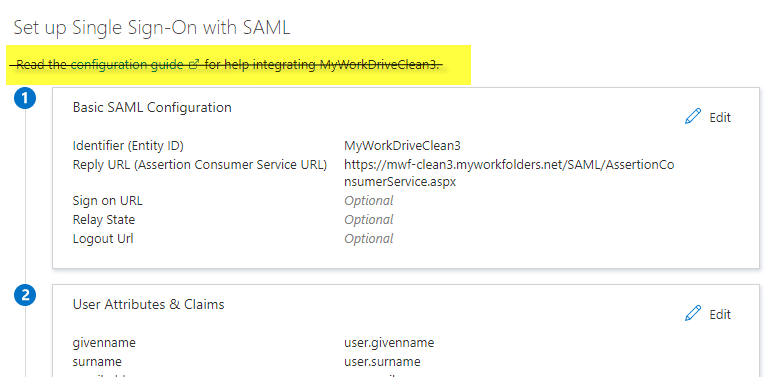

- Negeer de configuratiegids bovenaan de pagina. Dit is handig wanneer u een SSO helemaal opnieuw opzet, maar biedt onnodige stappen bij het gebruik van de door ons geleverde sjabloon.

- Begin met het bewerken van de informatie in vak 1. Selecteer Bewerken.

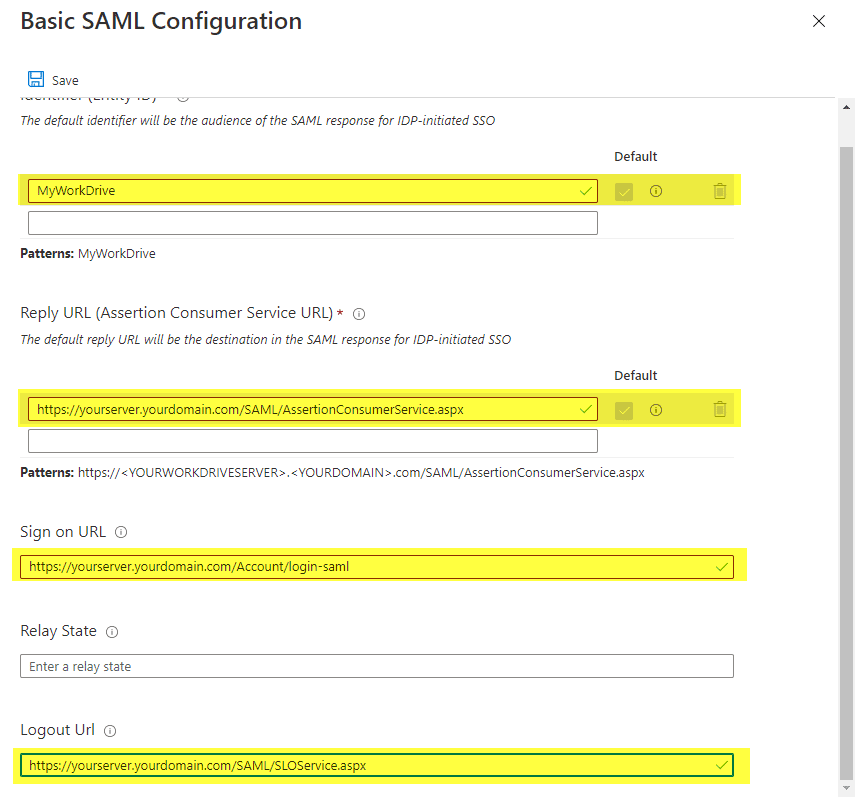

- Accepteer de standaard Entiteits-ID van "MyWorkDrive"

Dit hoeft alleen te worden gewijzigd als u meerdere MyWorkDrive-servers in uw Entra hebt ingesteld, aangezien Entra ID vereist dat elke bedrijfsapp een unieke Entiteits-ID heeft. Indien gewijzigd, moet deze ook worden gewijzigd zodat deze overeenkomt met het veld Serviceprovidernaam van SSO-instellingen in het MyWorkDrive-beheer. Wanneer de gebruiker zich aanmeldt, krijgt u een foutmelding dat de entiteits-ID niet overeenkomt als deze niet correct is ingesteld. - Voer uw antwoord-URL in - dit is uw hostnaam gevolgd door /SAML/AssertionConsumerService.aspx

bijvoorbeeld: https://uwserver.uwdomein.com/SAML/AssertionConsumerService.aspx

Als u van plan bent meerdere domeinnamen voor de server te ondersteunen, zoals zowel een Cloud Web Connector- als een Direct-verbindingsadres, moet u ze allemaal invoeren als mogelijke antwoord-/antwoord-URL's. - Voer uw aanmeldings-URL in als gebruikers zich rechtstreeks bij MyWorkDrive aanmelden (in plaats van of naast toegang via de portal myapps.microsoft.com) met uw hostnaam gevolgd door: /Account/login-saml

bijvoorbeeld: https://uwserver.uwdomein.com/Account/login-saml.

Merk op dat dit technisch optioneel is, aangezien u een traditionele login kunt behouden terwijl u SSO alleen als optie aanbiedt, hoewel u dit meestal op deze manier wilt instellen. - Enkele uitlog-URL. Als u enkelvoudige afmelding wilt gebruiken, stelt u uw uitlog-URL in als https://uwserver.uwdomein.com/SAML/SLOService.aspx

Houd rekening met de onderstaande aanvullende informatie over hoe AzureAD omgaat met eenmalige afmelding. - Er hoeft niets ingevuld te worden in het veld Relay State, laat dit leeg.

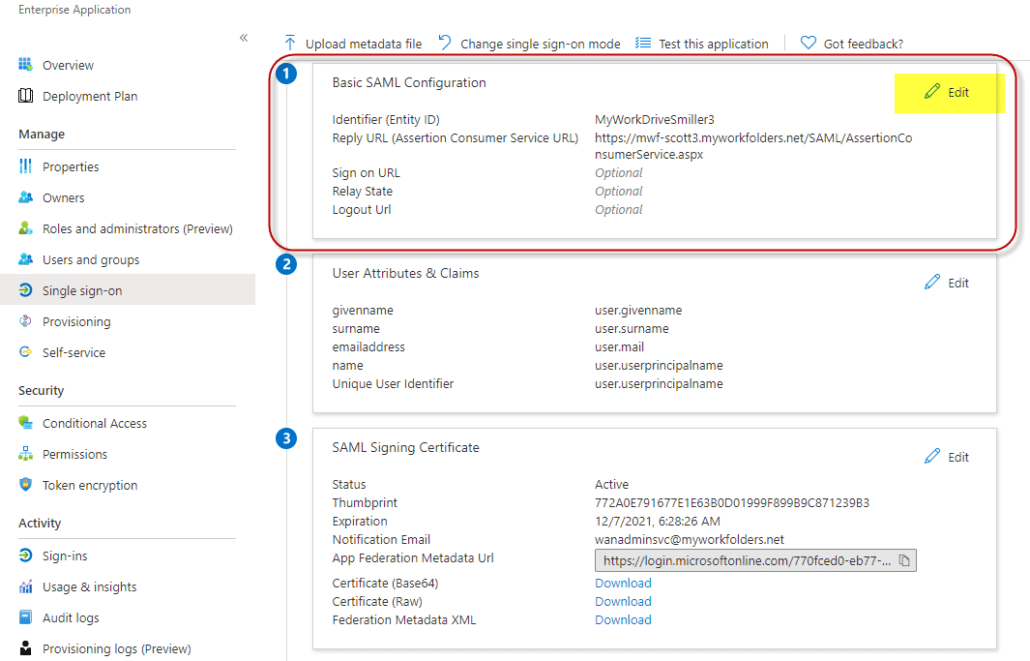

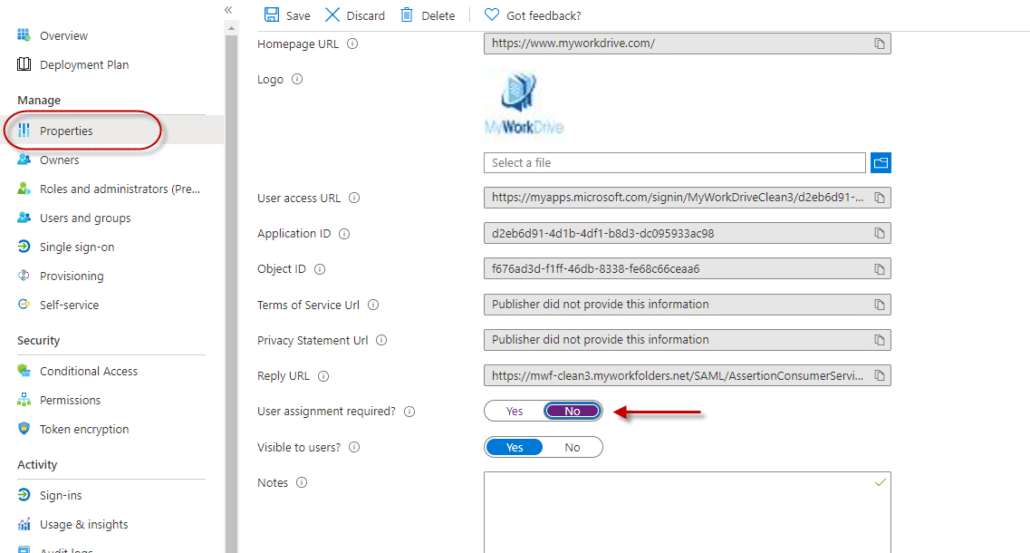

- Maak vervolgens de nieuwe MyWorkDrive-server beschikbaar voor gebruikers. Alleen de gebruikers die daadwerkelijk machtigingen hebben om te delen via NTFS en zoals geconfigureerd voor de machtigingen voor delen in MyWorkDrive kunnen succesvol inloggen, ongeacht hoe u de toegang hier inschakelt. U heeft twee opties: Alles toestaan OF handmatig specifieke gebruikers selecteren. Toestaan alles, klik op Eigenschappen in het linkermenu en stel vervolgens 'Gebruikerstoewijzing vereist' in de hoofdtekst in op Nee. Dit is de meest normale configuratie omdat dubbel beheer wordt vermeden. Voeg eenvoudig gebruikers toe aan AD en de juiste groepen. Ervan uitgaande dat u uw lokale AD met Entra synchroniseert, kunnen deze gebruikers inloggen op de MyWorkDrive-server en de shares krijgen waarvoor ze toestemming hebben gekregen, zoals geconfigureerd in MyWorkDrive, zonder dat ze ze één voor één aan de Enterprise-app hoeven toe te wijzen.

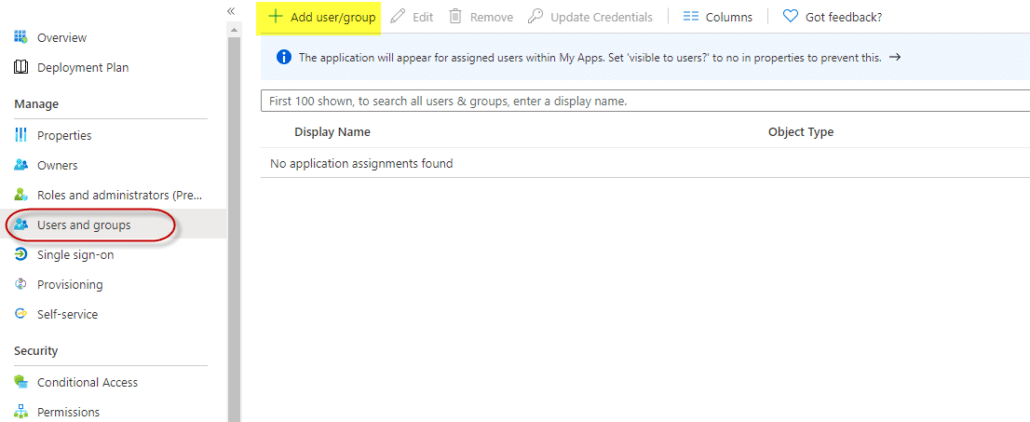

OF Wijs handmatig gebruikers en groepen in de Azure Active Directory-portal toe aan de nieuwe MyWorkDrive-app

OF Wijs handmatig gebruikers en groepen in de Azure Active Directory-portal toe aan de nieuwe MyWorkDrive-app

Selecteer gebruikers en groepen in het linkermenu en gebruik vervolgens het item Gebruiker/groep toevoegen bovenaan het scherm.

Opmerking Domeingebruikersgroepen synchroniseren niet standaard met Entra. Als u gebruikers handmatig toewijst, wijst u in de meeste gevallen op naam toe.

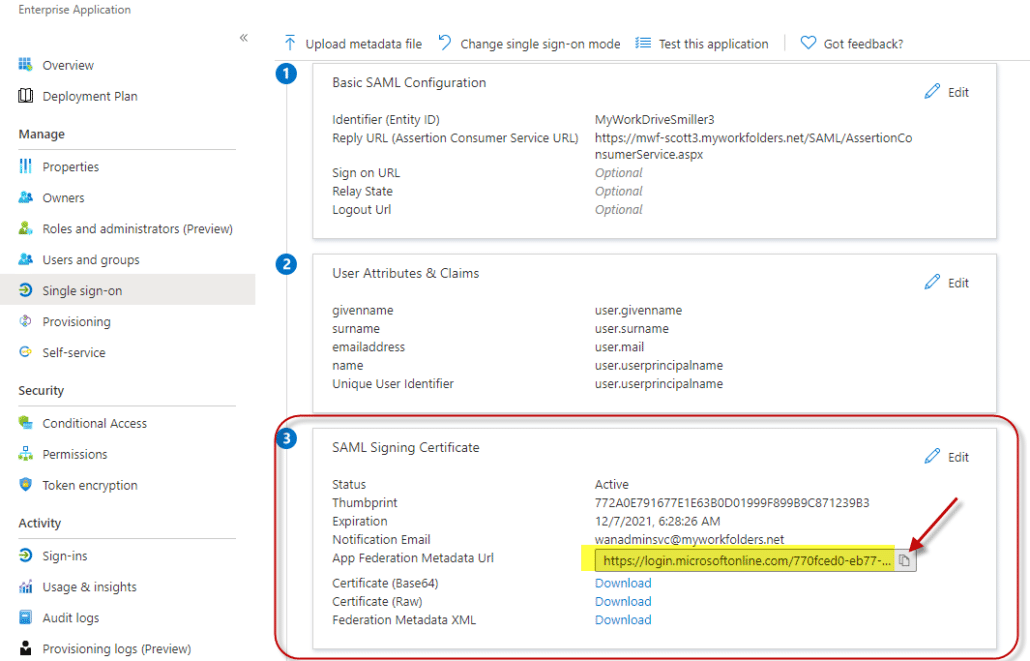

- Kopieer in vak 3 de metadata-URL van het App Federation Signing Certificate naar het klembord. Er zijn geen andere wijzigingen vereist in vak 3, u hoeft niet te bewerken, kopieer gewoon de URL met behulp van het kopieerpictogram.

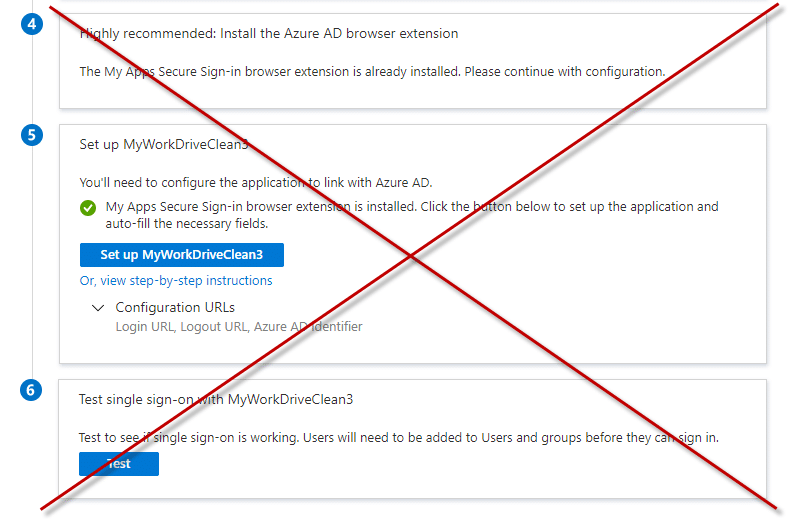

- Negeer vakken 4, 5 en 6. Net als de configuratie-instructies hierboven, is dit handig als u een SSO helemaal opnieuw opzet – aangezien deze instructies ons sjabloon gebruiken, zijn acties in die vakken niet vereist.

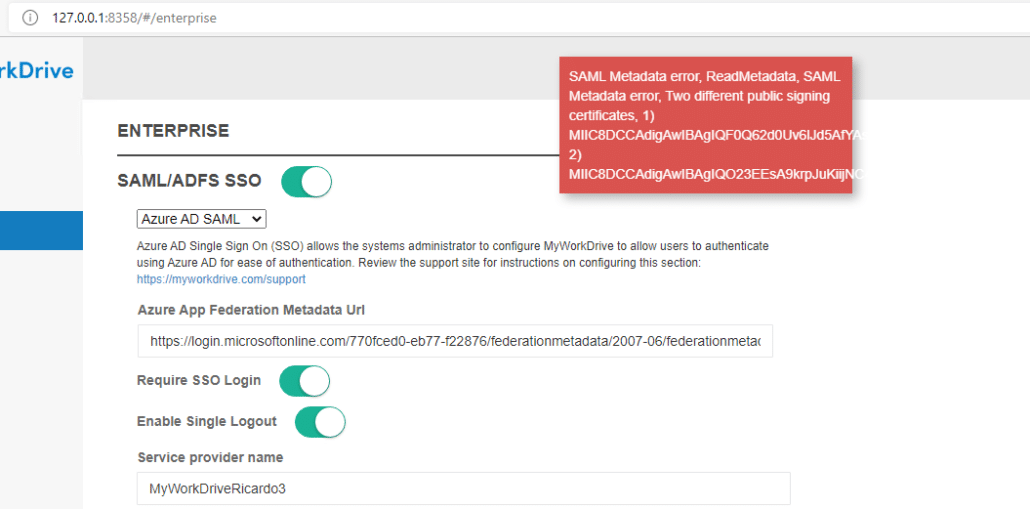

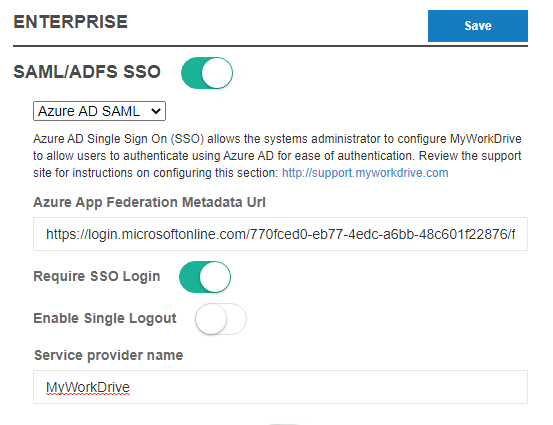

- Op de MyWorkDrive Server in het beheerdersdashboard, Enterprise-sectie, schakelt u SAML/ADFS SSO in, kiest u Entra ID (Azure AD) SAML en plakt u de Azure App Federation-metagegevens-URL die u uit vak 3 hebt gekopieerd.

- Klik eventueel op “SSO-aanmelding vereisen” (hiermee worden alle verbindingen automatisch omgeleid naar Entra ID SAML Login).

Als u SSO-aanmelding vereisen niet selecteert, loggen gebruikers in wanneer ze naar uw MyWorkDrive-server-URL gaan met hun traditionele domeinaanmelding, en wordt de Entra ID-aanmelding alleen gebruikt wanneer er op wordt geklikt als een link vanuit de Office-portal of MyApps. - Selecteer optioneel Enable Single Logout, zie onderstaande opmerking over hoe Logout wordt afgehandeld in AzureAD

- Als u de Entiteits-ID in Entra ID-instelvak 1 hebt gewijzigd, wijzigt u optioneel de naam van de serviceprovider zodat deze overeenkomt precies wat u hebt ingevoerd bij Entra ID Setup.

- Klik op Opslaan. Hierdoor worden het Entra SSL-certificaat en de instellingen automatisch voor u opgehaald.

Toegang testen

- We raden u aan eerst met de webbrowser te testen voordat u doorgaat met het testen van de andere clients.

- Mogelijk wilt u een andere browser gebruiken dan de browser die u gewoonlijk gebruikt/waarbij u bent ingelogd OF de modus voor privé browsen om de Entra ID-inlogervaring en eventueel beleid voor voorwaardelijke toegang voor MFA dat u mogelijk hebt toegepast, te valideren.

- Als u SSO-aanmelding vereisen hebt ingeschakeld, bladert u naar de aanmeldings-URL van uw server, bijvoorbeeld https://uwserver.bedrijf.com. U wordt dan doorgestuurd naar Entra ID SAML om in te loggen.

Als u SSO-aanmelding vereisen niet hebt ingeschakeld, moet u de SAML-aanmeldings-URL opgeven, bijvoorbeeld https://uwserver.bedrijf.com/account/login-saml.m - Log in met Entra-ID. Na een succesvolle aanmelding wordt uw testgebruiker doorgestuurd naar uw MyWorkDrive-website en worden de toegewezen bestandsshares weergegeven.

- Alternatief, Als u gebruikers aan de App toewijst in Entra ID, kunt u inloggen als toegewezen gebruiker https://myapps.microsoft.com. Selecteer de MyWorkDrive-applicatie.

De gebruiker wordt automatisch aangemeld bij uw MyWorkDrive-browser Web File Manager.

Als bij het inloggen de gedeelde mappen van de gebruiker aanwezig zijn maar leeg zijn wanneer u erop klikt, is dat een indicatie dat Delegatie niet correct is ingesteld. Raadpleeg het artikel Delegatie instellen. Houd er rekening mee dat het 15 minuten of langer kan duren voordat wijzigingen in delegatie zijn doorgevoerd op AD. In het geval van een grote AD zijn er enkele uren genoteerd voor delegatie om volledig te propageren.

SSO-aanmeldingen zijn volledig compatibel met alle MyWorkDrive-functies, waaronder:

- alle clients (web, mobiel web, Windows Map Drive, Mac Map Drive, iOS en Android)

- de Cloud Web Connector

- Bewerken in Local Office vanuit de webclient

- en plaatsen in mobiel kantoor.

SAML Uitloggen

Azure Active Directory biedt geen ondersteuning voor SAML-afmelding. Door SP geïnitieerde SLO, waarbij een SAML-uitlogverzoek naar Entra ID wordt verzonden, zorgt er niet voor dat er een uitlogreactie wordt geretourneerd. In plaats daarvan geeft Entra ID een bericht weer dat aangeeft dat de gebruiker is uitgelogd en dat de browservensters moeten worden gesloten. Uitloggen bij Entra ID zorgt er niet voor dat er een uitlogverzoek naar de serviceprovider wordt verzonden. Entra ID biedt geen ondersteuning voor het configureren van een SAML-uitlogservice-URL voor de serviceprovider.

Probleemoplossen

- Zorg ervoor dat u een browser gebruikt om privé of incognito te testen om cachingproblemen te voorkomen

- Controleer nogmaals of de gebruiker kan inloggen zonder SAML en dat hij een e-mailadres gebruikt dat overeenkomt met zijn UPN in Active Directory

- Gebruiker ontvangt fout: de aangemelde gebruiker xxx@xxx.com heeft geen rol toegewezen gekregen voor de toepassing – zoals beschreven in bovenstaande opmerkingen bij de installatie: wijs een gebruiker of groep waarvan ze lid zijn in de Azure Active Directory-portal toe aan de nieuwe MyWorkDrive-app (Enterprise applicaties – Alle applicaties – MyWorkDrive – Single sign-on (SAML-based sign-on) gebruikers en groepen of schakel de vereiste gebruikerstoewijzing uit door deze in te stellen op nee.

- Mappen worden blanco weergegeven nadat de gebruiker is ingelogd: Zorg ervoor dat de MyWorkDrive-server wordt vertrouwd voor delegatie volgens onze Delegatie artikel

- Gebruiker ontvangt foutmelding: De antwoord-URL die is opgegeven in het verzoek komt niet overeen met de antwoord-URL's die zijn geconfigureerd voor de applicatie – Controleer of de URL die is opgegeven in Entra ID SAML overeenkomt met het openbare webadres van de server en als er reverse proxy's worden gebruikt, worden deze niet opnieuw gebruikt -het schrijven van de URL. Als u bovendien uw eigen hostnaam gebruikt, bijvoorbeeld https://uwserver.uwdomein.com, zorg er dan voor dat u MyWorkDrive Cloud Web Connect uitschakelt onder de instellingen op uw MyWorkDrive-server (wanneer de Cloud Web Connector is ingeschakeld, gaan we ervan uit dat u onze *.myworkdrive gebruikt .net en breng wijzigingen aan in de antwoord-URL om deze aan te passen).

- Als u tijdens het inloggen meerdere MFA-prompts ontvangt, zorg er dan voor dat u twee factoren in MyWorkDrive Enterprise uitschakelt nadat u SSO vereisen hebt ingeschakeld. Als u een MFA-vereiste heeft in Entra ID, wordt dit aangeroepen als onderdeel van het inloggen via Entra ID en zijn er geen instellingen vereist in MyWorkDrive om dit in te schakelen.

Uw certificaat verlengen

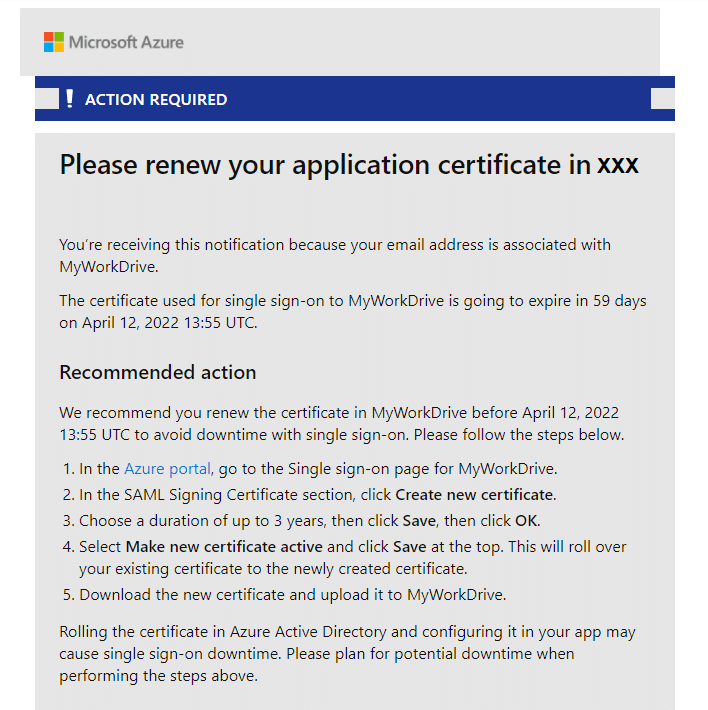

Het SSO-certificaat uitgegeven door Microsoft en gebruikt door MyWorkDrive om de communicatie tussen Entra ID en uw MyWorkDrive-server te beveiligen, verloopt periodiek. De standaardwaarde is 3 jaar, maar u kunt bij het aanmaken een lager bedrag kiezen.

Dan verloopt uw certificaat binnenkort, u ontvangt een e-mail met enkele algemene richtlijnen van Microsoft, maar dankzij het integratiewerk dat we hebben gedaan om Entra ID eenvoudiger te implementeren te maken, is het eigenlijk eenvoudiger dan Microsoft beschrijft.

De e-mail die u ontvangt noteert 5 stappen.

De twee wijzigingen in de instructies zijn:

- Verwijder het oude certificaat uit Entra/Azure

- Gebruik MyWorkDrive om het nieuwe certificaat te downloaden, het is niet nodig om het certificaat handmatig te plaatsen

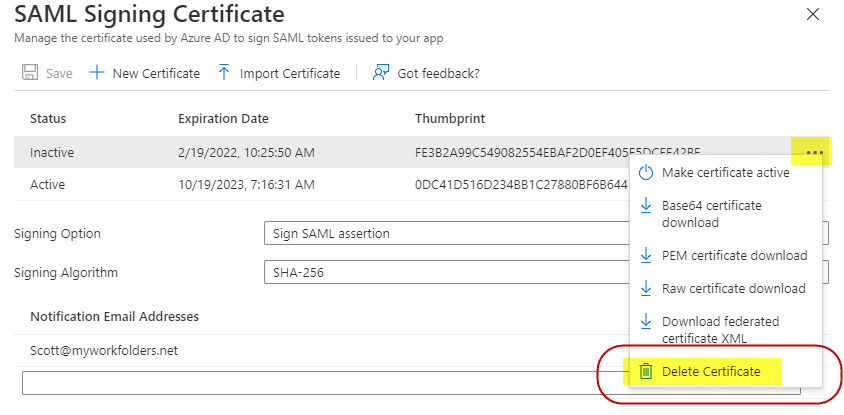

Na stap 4,

Verwijder uw oude certificaat in AzureAD.

U zult MyWorkDrive in de volgende stap onmiddellijk bijwerken met de nieuwe, dus maak de nieuwe actief (als dit niet automatisch gebeurt) en verwijder de oude omdat deze niet langer nodig is.

Op de oud/inactief certificaat, klik op het menu met 3 stippen aan de linkerrand van de certificaatrij en kies Certificaat verwijderen.

In plaats van stap 5

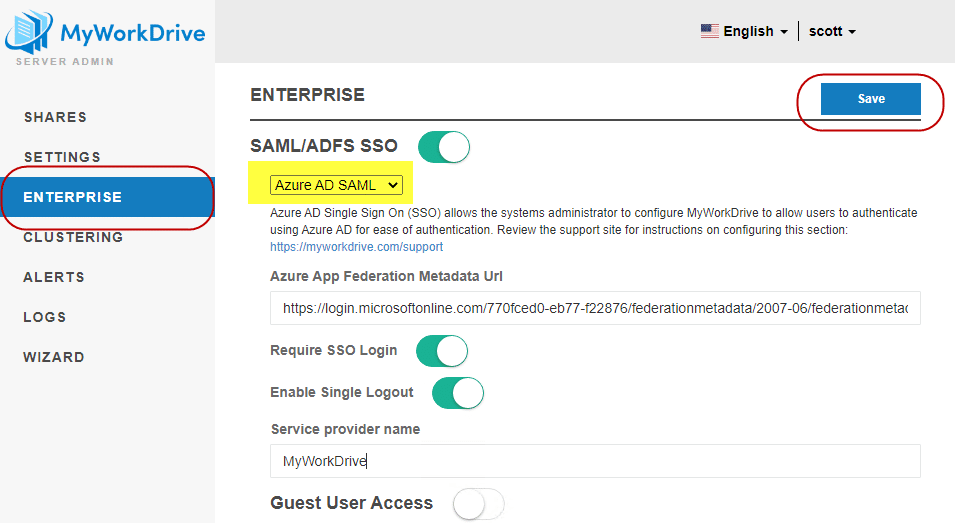

Nu er slechts één certificaat wordt weergegeven in uw MyWorkDrive Entra ID-configuratie, slaat u de Entra ID-pagina op en logt u vervolgens in op het MyWorkDrive-beheerderspaneel op de MyWorkDrive-server en bladert u naar het tabblad Enterprise.

Bevestig dat u Entra ID hebt geconfigureerd en sla de pagina vervolgens op.

MyWorkDrive gebruikt de ingebouwde Entra ID-configuratie om verbinding te maken met uw Entra ID en het certificaat te downloaden en bij te werken. Het is niet nodig om het nieuwe certificaat handmatig in het bestandssysteem te plaatsen of het naar MyWorkDrive te uploaden; MyWorkDrive regelt dat voor u.

Het SAML-certificaat kan op een aantal locaties zijn opgeslagen, afhankelijk van uw versie van MyWorkDrive en of u Clustering hebt ingeschakeld.

Houd er rekening mee dat als u een foutmelding ontvangt over meerdere openbare handtekeningcertificaten, dit een indicatie is dat u het oude certificaat niet uit Entra ID hebt verwijderd. Meld u opnieuw aan bij Azure/Entra en controleer nogmaals of het nieuwe certificaat actief is gemaakt en het oude certificaat is verwijderd.