Como podemos te ajudar hoje?

Opções de armazenamento de arquivos do Azure

Visão geral

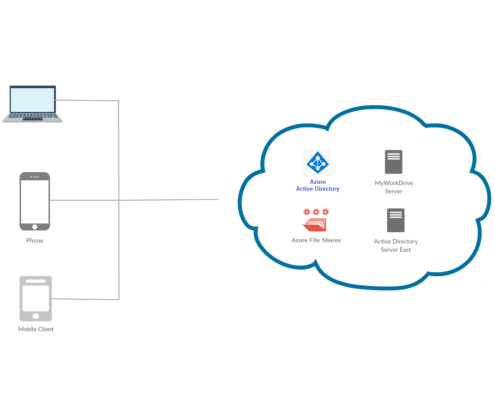

O MyWorkDrive Server 7 ou superior dá suporte à conexão com compartilhamentos de arquivos do Azure e armazenamento de Blobs do Azure pela API Rest com autenticação do Azure AD (Entra ID). O Armazenamento do Azure normalmente é implantado junto com uma máquina virtual MyWorkDrive implantada no Azure.

Com o Armazenamento do Azure, apenas o espaço de armazenamento utilizado é cobrado pelas ações de ficheiros padrão, em vez do limite atribuído. O preço dos compartilhamentos de arquivos premium é baseado no GiB provisionado e inclui todos os custos de transação. Você pode configurar o armazenamento do Azure com base no tamanho do armazenamento, no IOPS e nos requisitos de taxa de transferência.

- Visão geral

- Grade de Comparação

- API de compartilhamentos de arquivos do Azure/Rest – ID de entrada/identidade gerenciada (recomendado)

- API de compartilhamentos de arquivos do Azure/Rest – ID de entrada

- API de compartilhamentos de arquivos do Azure/Rest – cadeia de conexão

- API Azure Blob Storage/Rest – ID de entrada com Datalake

- API de armazenamento/restante de blobs do Azure – cadeia de conexão

- Compartilhamentos de arquivos do Azure/SMB

- Autenticação do Active Directory

- Compartilhamentos de arquivos do Azure Etapas de configuração do Active Directory MyWorkDrive

- Pré-requisitos

- Criar conta de armazenamento

- Criar compartilhamento de arquivos

- Ingressar na conta de armazenamento do Azure no Active Directory

- Habilitar a integração do Active Directory de arquivos do Azure

- Atribuir permissões de compartilhamento

- Atribuir permissões NTFS

- Instalar o servidor MyWorkDrive

- Opcionalmente, habilite o logon único do Azure AD do MyWorkDrive

- Compartilhamentos de arquivos do Azure Etapas de configuração do Active Directory MyWorkDrive

- Autenticação do Active Directory

Grade de Comparação

Uma grade de comparação das opções de armazenamento do Azure com suporte está localizada abaixo. Para máxima segurança, funcionalidade e desempenho, recomendamos a implantação de uma Máquina Virtual do Azure com identidade gerenciada com permissões concedidas para Compartilhamentos de Arquivos do Azure para permissões de nível de compartilhamento de arquivos ou Armazenamento de Blobs do Azure com DataLake V2/espaço de nome hierárquico habilitado para arquivos ACL de estilo NTFS e permissões de nível de pasta integradas com ID de entrada.

O armazenamento de compartilhamentos de arquivos do Azure acessado no contexto da identidade gerenciada da máquina virtual do servidor MyWorkDrive no Azure fornece o maior nível de segurança (nenhuma informação de autenticação é armazenada na configuração do servidor MyWorkDrive quando a identidade gerenciada é usada) e permite funcionalidade completa, incluindo compartilhamento de arquivos externos. Esta opção requer que o servidor MyWorkDrive esteja localizado no Azure com identidade gerenciada pelo sistema habilitada. Além disso, a identidade gerenciada da máquina virtual Azure deve ser concedida “Direitos do Colaborador Privilegiado de Dados de Arquivo de Armazenamento.

Comece por criando uma conta de armazenamento do Azure e um compartilhamento de arquivos do Azure no Azure, em seguida, conceda a máquina virtual baseada no MyWorkDrive Azure “Direitos do Colaborador Privilegiado de Dados de Arquivo de Armazenamento.

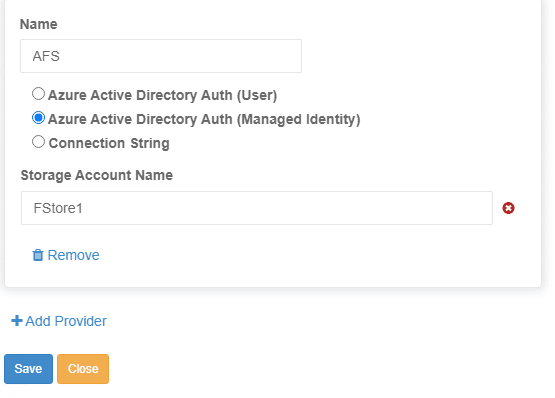

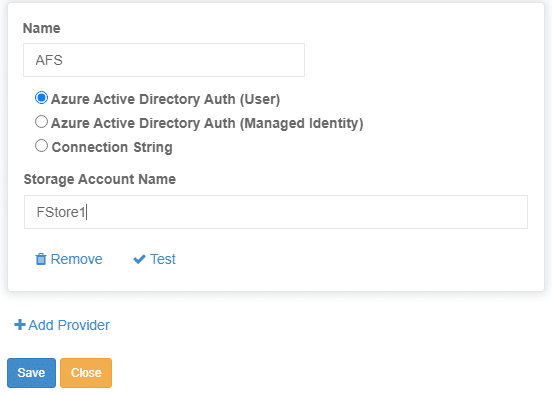

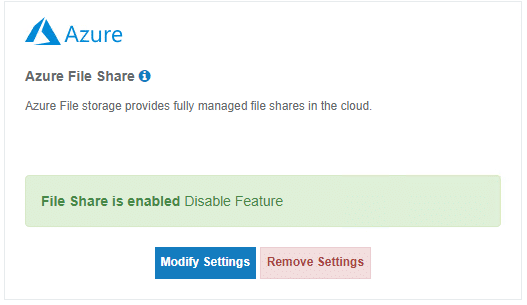

Assim que esses pré-requisitos forem definidos, basta adicionar a conta de armazenamento do Azure e o compartilhamento de arquivos ao painel de administração do MyWorkDrive Server em Integrações – Compartilhamentos de Arquivos do Azure:

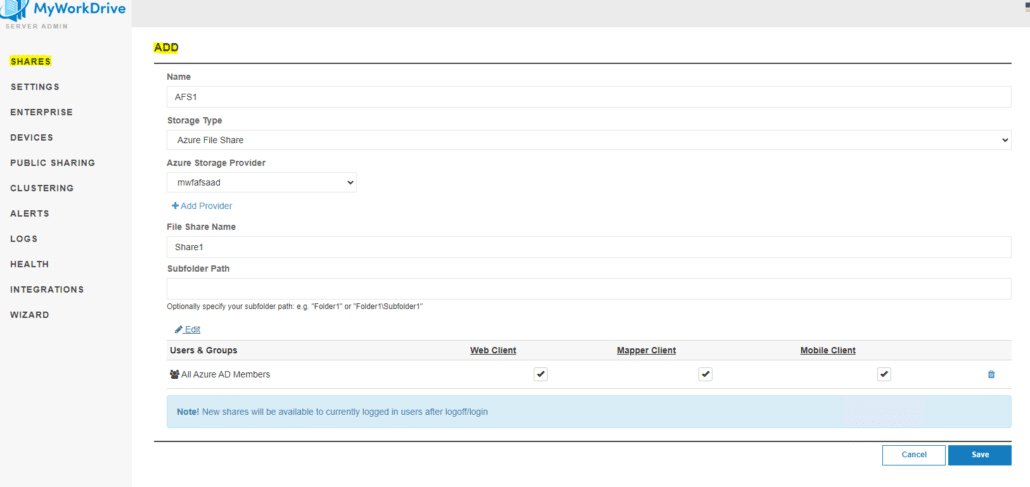

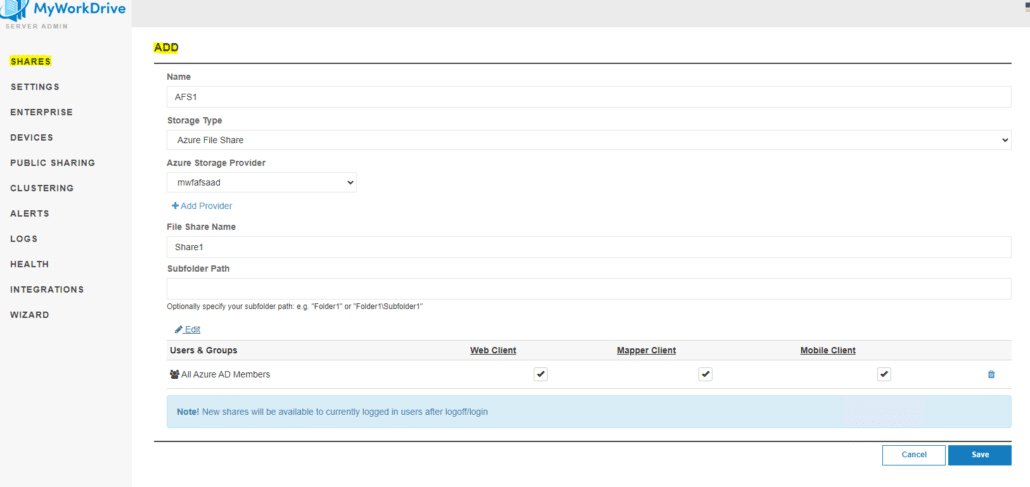

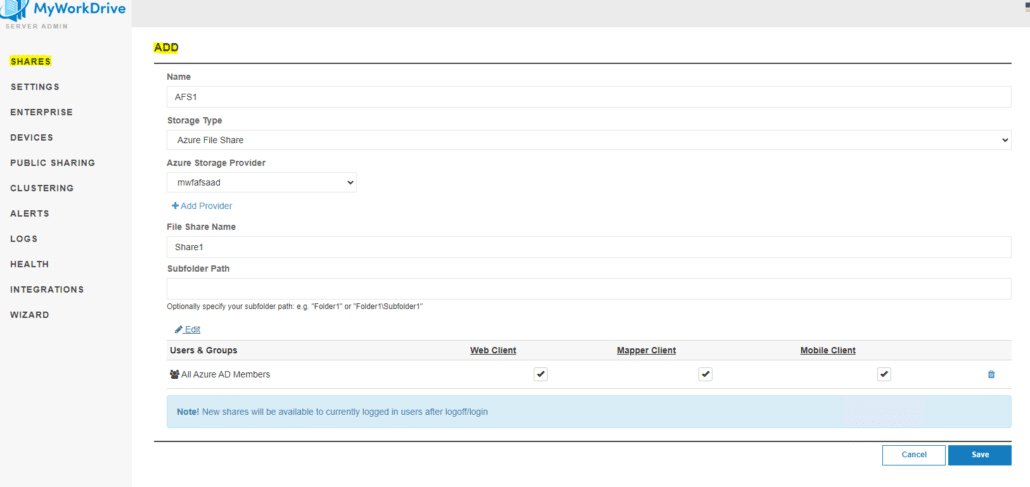

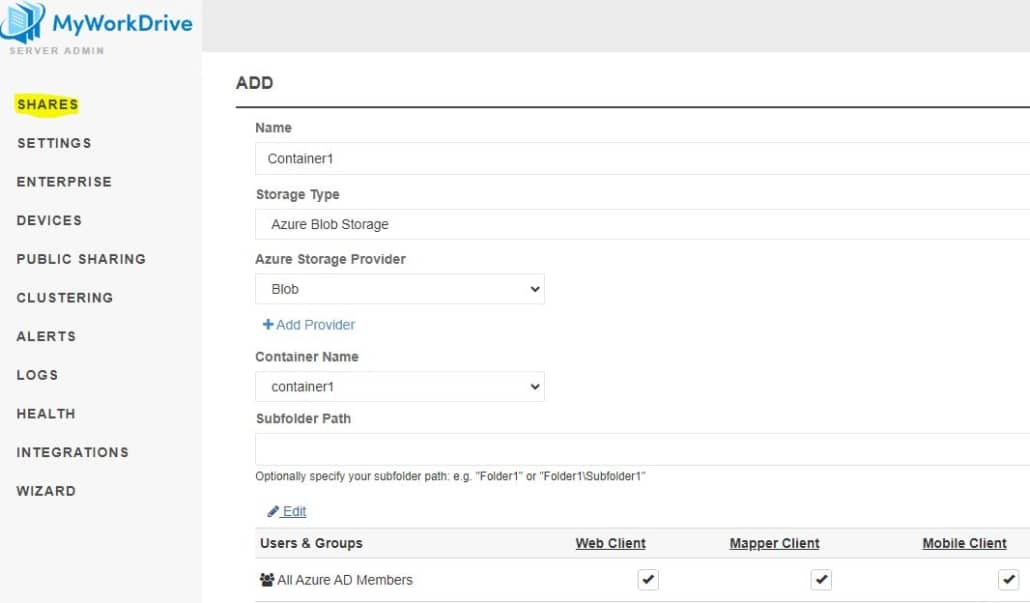

Por fim, depois que o Armazenamento do Azure for adicionado às integrações, adicione um compartilhamento usando esse armazenamento e conceda permissões aos usuários do Entra ID para acessá-lo (se preferir conceder permissões a todos os usuários do Entra ID ou a todos os convidados do Azure AD/Entra para o compartilhamento, você pode use nossos grupos padrão “Todos os convidados do Azure AD” ou “Todos os membros do Azure AD” em vez de atribuir usuários individuais ou grupos personalizados).

O armazenamento de compartilhamentos de arquivos do Azure acessado no contexto do Entra ID do usuário do Azure fornece uma maneira fácil de acessar os compartilhamentos de arquivos do Azure sem exigir que o servidor MyWorkDrive esteja localizado no Azure como uma máquina virtual. Com esta opção, o compartilhamento externo de arquivos não está disponível, pois o servidor MyWorkDrive não armazena nenhuma credencial de usuário nem possui acesso de identidade gerenciado. Com esta opção o Entra ID de usuários/grupos deve ser concedido “Direitos do Colaborador Privilegiado de Dados de Arquivo de Armazenamento para poder ter direitos Modificar (adicionar, alterar, excluir) no compartilhamento.

Comece por criando uma conta de armazenamento do Azure e um compartilhamento de arquivos do Azure no Azure, em seguida, conceda aos usuários e grupos do Entra ID “Direitos do Colaborador Privilegiado de Dados de Arquivo de Armazenamento no Compartilhamento de Arquivos do Azure.

Assim que esses pré-requisitos forem definidos, basta adicionar a conta de armazenamento do Azure e o compartilhamento de arquivos ao painel de administração do MyWorkDrive Server em Integrações – Compartilhamentos de Arquivos do Azure:

Por fim, depois que o Armazenamento do Azure for adicionado às integrações, adicione um compartilhamento usando esse armazenamento e conceda permissões aos usuários do Entra ID para acessá-lo (se preferir conceder permissões a todos os usuários do Entra ID ou a todos os convidados do Azure AD/Entra para o compartilhamento, você pode use nossos grupos padrão “Todos os convidados do Azure AD” ou “Todos os membros do Azure AD” em vez de atribuir usuários individuais ou grupos personalizados.

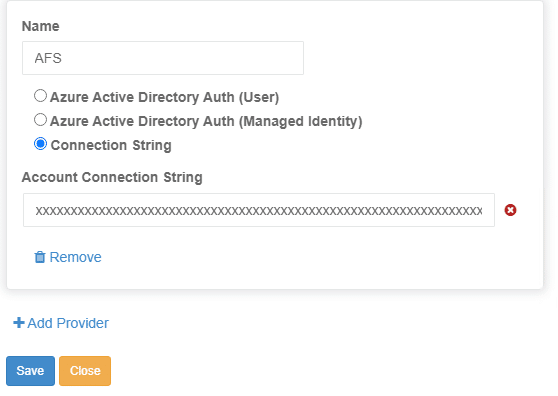

O armazenamento de compartilhamentos de arquivos do Azure acessado usando a cadeia de conexão de armazenamento fornece uma maneira mais simples de adicionar conectividade a um servidor MyWorkDrive para compartilhamentos de arquivos do Azure sobre a API Rest. Ao utilizar a cadeia de ligação de armazenamento do Azure, o servidor MyWorkDrive não precisa de estar localizado no Azure (no entanto, o desempenho será afetado com base na conectividade de rede entre o Azure e o servidor MyWorkDrive). Além disso, uma cópia criptografada da cadeia de conexão da Conta de Armazenamento do Azure é armazenada no servidor MyWorkDrive, diferentemente da opção de identidade gerenciada, onde nada é armazenado no servidor MyWorkDrive.

Comece por criando uma conta de armazenamento do Azure e um compartilhamento de arquivos do Azure no Azure.

Depois que a conta de compartilhamento e armazenamento de arquivos do Azure for criada, basta adicionar a conta de armazenamento do Azure e o compartilhamento de arquivos ao painel de administração do MyWorkDrive Server em Integrações – Compartilhamentos de arquivos do Azure:

Por fim, depois que o Armazenamento do Azure for adicionado às integrações, adicione um compartilhamento usando esse armazenamento e conceda permissões aos usuários ou grupos do Entra ID para acessá-lo (se você preferir conceder permissões a todos os usuários do Entra ID ou a todos os convidados do Azure AD/Entra para o compartilhamento, você pode usar nossos grupos padrão “Todos os convidados do Azure AD” ou “Todos os membros do Azure AD” em vez de atribuir usuários individuais ou grupos personalizados).

API Azure Blob Storage/Rest – ID de entrada com Datalake

O armazenamento de blobs do Azure/API Rest com Datalake tem a vantagem adicional de oferecer suporte a permissões em nível de arquivo e pasta, além dos usuários/grupos de ID Entra configurados no servidor MyWorkDrive. As permissões devem ser definidas usando o Azure Storage Explorer e o namespace hierárquico deve estar ativado. Além disso, a identidade gerenciada da máquina virtual Azure deve ser concedida “Direitos do Colaborador de Dados do Blob de Armazenamento” para acessar corretamente arquivos e pastas se desejar o compartilhamento público de arquivos.

Arquivos e pastas no Armazenamento de Blobs do Azure são exibidos com base no usuário/grupo Entra ID configurado no compartilhamento do servidor MyWorkDrive e são acessados no contexto do usuário Entra ID. Esta opção fornece uma camada adicional de segurança, pois exige que o usuário do Entra ID tenha permissão no armazenamento de blob, além de ter acesso no servidor MyWorkDrive.

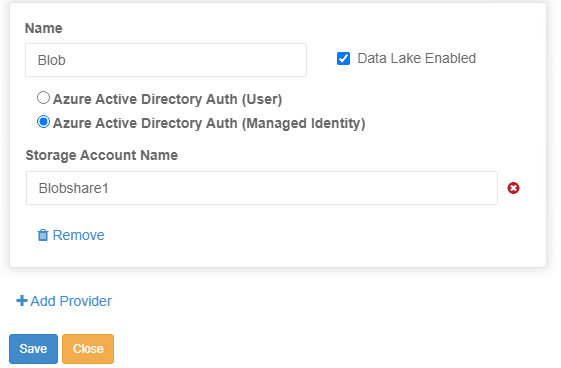

Comece por criando uma conta de armazenamento do Azure e um armazenamento de blobs do Azure com Datalake, Gen2 e namespace hierárquico ativado, em seguida, conceda a máquina virtual baseada no MyWorkDrive Azure “Direitos do Colaborador de Dados do Blob de Armazenamento” para acessar corretamente arquivos e pastas se desejar o compartilhamento público de arquivos. Finalmente, conceder permissões individuais de usuários/grupos do Entra ID ao armazenamento de Blobs do Azure usando o Azure Storage Explorer.

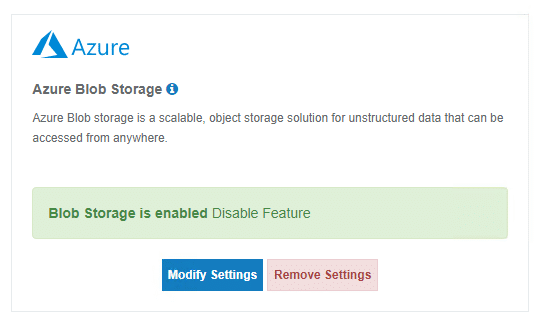

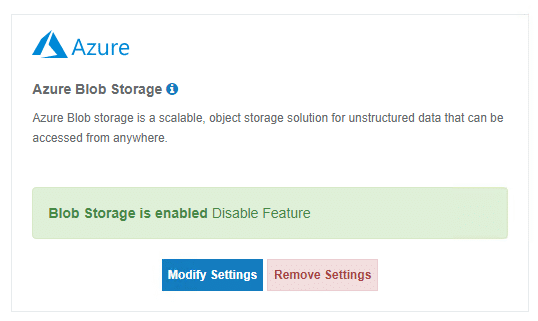

Assim que esses pré-requisitos forem definidos, basta adicionar a conta de armazenamento do Azure e o blob ao painel de administração do MyWorkDrive Server em Integrações – Armazenamento de Blobs do Azure:

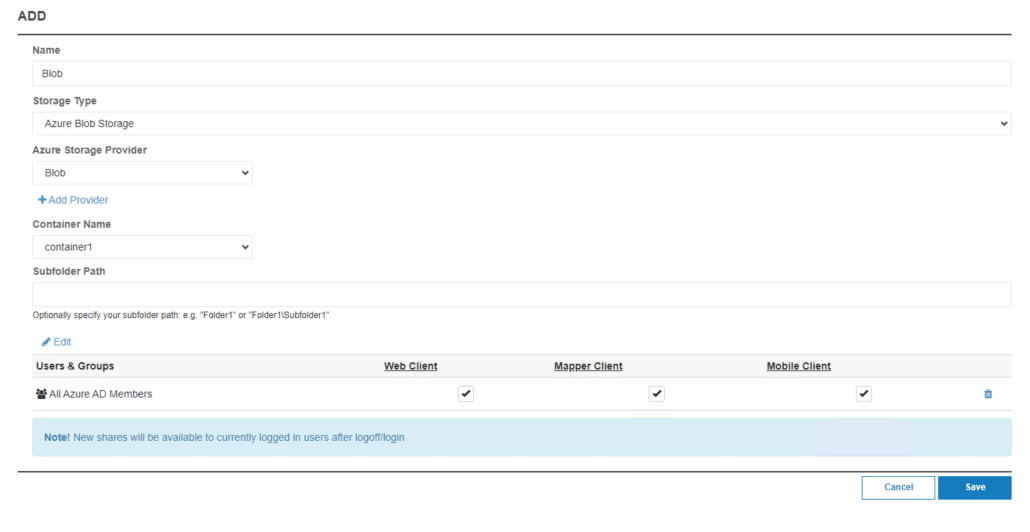

Por fim, depois que o Armazenamento do Azure for adicionado às integrações, adicione um compartilhamento usando esse armazenamento e conceda permissões aos usuários do Entra ID para acessá-lo (se preferir conceder permissões a todos os usuários do Entra ID ou a todos os convidados do Azure AD/Entra para o compartilhamento, você pode use nossos grupos padrão “Todos os convidados do Azure AD” ou “Todos os membros do Azure AD” em vez de atribuir usuários individuais ou grupos personalizados.

API de armazenamento/restante de blobs do Azure – cadeia de conexão

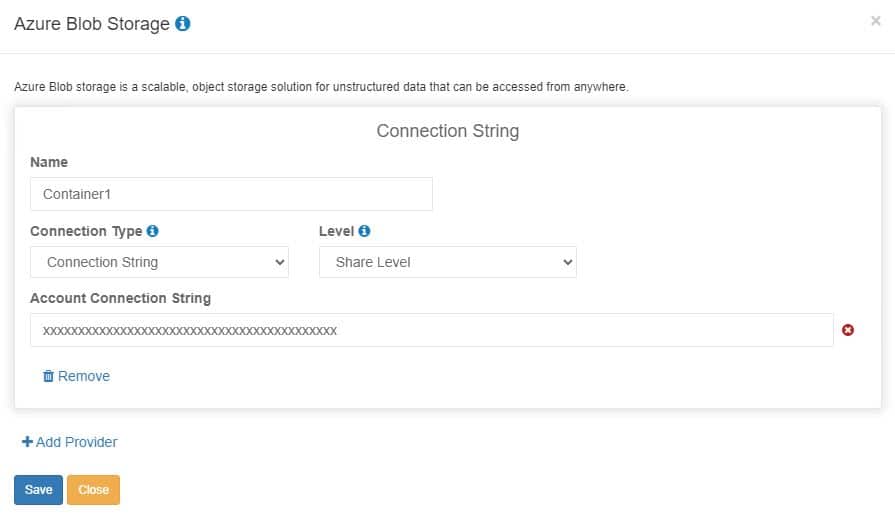

O armazenamento de blobs do Azure acessado usando a cadeia de conexão de armazenamento fornece uma maneira mais simples de adicionar conectividade a um servidor MyWorkDrive ao Armazenamento de Blobs do Azure sobre a API Rest no nível da conta de armazenamento. Ao utilizar a cadeia de ligação de armazenamento do Azure, o servidor MyWorkDrive não precisa de estar localizado no Azure (no entanto, o desempenho será afetado com base na conectividade de rede entre o Azure e o servidor MyWorkDrive). Além disso, uma cópia criptografada da cadeia de conexão da Conta de Armazenamento do Azure é armazenada no servidor MyWorkDrive, diferentemente da opção de identidade gerenciada, onde nada é armazenado no servidor MyWorkDrive.

Comece por criando uma conta de armazenamento do Azure e um contêiner de blobs do Azure no Azure.

Depois que a conta de armazenamento e contêiner de Blob do Azure for criada, basta adicionar a conta de armazenamento do Azure e o contêiner ao painel de administração do servidor MyWorkDrive em Integrações – Armazenamento de Blobs do Azure com a cadeia de conexão da conta de armazenamento:

Por fim, depois que o Armazenamento do Azure for adicionado às integrações, adicione um compartilhamento usando esse armazenamento e conceda permissões aos usuários ou grupos do Entra ID para acessá-lo (se você preferir conceder permissões a todos os usuários do Entra ID ou a todos os convidados do Azure AD/Entra para o compartilhamento, você pode usar nossos grupos padrão “Todos os convidados do Azure AD” ou “Todos os membros do Azure AD” em vez de atribuir usuários individuais ou grupos personalizados).

Os compartilhamentos de arquivos MyWorkDrive pelo protocolo SMB também estão disponíveis como opção. Normalmente, isso é usado quando o servidor MyWorkDrive é implantado com o Active Directory. A implantação usando Azure File Shares/SMB impacta o desempenho e a capacidade de resposta e requer armazenamento Premium do Azure File Shares. A ativação desta opção também requer a conclusão de um conjunto de etapas complexas no Azure e a manutenção de uma infraestrutura de domínio tradicional do Active Directory. Nossa API Azure File Shares/Rest pode ser mais adequada para o armazenamento do Azure File Share quando usada com o servidor MyWorkDrive na maioria dos casos.

Os compartilhamentos de arquivos do Azure dão suporte à autenticação usando o Active Directory ou o Azure File Sync. John Savill fornece uma visão detalhada Autenticação de arquivos do Azure usando Active Directory aqui. Neste artigo, apresentamos as etapas para conectar compartilhamentos de arquivos do Azure ao MyWorkDrive hospedado no Azure, usando a autenticação do Active Directory.

Autenticação do Active Directory

Integração do Azure Files Active Directory usando sua própria Domínios do Active Directory gerenciados por você, ou usando Serviços de domínio do Azure AD tem suporte total no Azure. Leia mais sobre os benefícios do Integração do Active Directory de Arquivos do Azure e siga isso orientação passo a passo para começar a integrar os compartilhamentos de arquivos do Azure com o Azure AD Domain Services. Para integrar a autenticação de compartilhamentos de arquivos do Azure com o Active Directory local Siga esses passos.

Com esse método, os usuários podem fazer login nos compartilhamentos de arquivos do Azure usando seus nomes de usuário/senhas existentes do AD DS armazenados no Active Directory ou sincronizados do Azure AD para os serviços de domínio do Azure AD hospedados pelo Azure. Os usuários também podem usar suas credenciais do Azure AD quando sincronizadas do AD DS e combinadas com Integração SAML/Single Sign-on do Azure AD do MyWorkDrive.

Para o Active Directory local, os clientes podem executar e gerenciar seus próprios servidores do Active Directory no Azure como uma máquina virtual ou conectar uma rede do Azure no local usando um túnel VPN ou Azure ExpressRoute. Para uma autenticação mais rápida, recomendamos colocar um controlador de domínio no Azure na mesma rede que o servidor MyWorkDrive ou usar o Azure AD Domain Services.

MyWorkDrive atualizou nosso Imagem do Azure MyWorkDrive no mercado para permitir que ele ingresse facilmente em um domínio Windows Active Directory existente. Isso acelera ainda mais o processo de implantação.

Vídeo de configuração de compartilhamentos de arquivos do MyWorkDrive Azure.

Pré-requisitos

- O Active Directory deve ser sincronizado com o Azure AD (para definir permissões de compartilhamento).

- Conectividade de rede do Azure para um AD DC (um DC em execução no Azure ou ExpresseRoute/VPN conexão com um DC no local) ou utilizando Azure AD Domain Services.

- Servidor 2019 hospedado no Azure com ferramentas RSAT, ingressado no Active Directory (use este servidor para gerenciar compartilhamentos de arquivos do Azure e adicioná-los ao seu domínio/conjunto de permissões).

- Rede acelerada ativado na máquina virtual do Azure (não disponível com todos os tamanhos de máquina, normalmente requer uma série D com 2 ou mais vCPUs)

- Grupos de posicionamento de proximidade implantado para garantir que os recursos de computação estejam fisicamente localizados juntos para um desempenho ideal.

- Multicanal para pequenas e médias empresas ativado em AzureFiles, se o seu nível de desempenho o suportar.

- O nome da conta de armazenamento do Azure não deve exceder 15 caracteres (requisito de nome de computador do Active Directory).

Criar conta de armazenamento

Crie uma conta de armazenamento em um grupo de recursos na mesma conta do Azure que hospeda seu Azure AD. Selecione as opções de redundância e desempenho necessárias.

Adicione um compartilhamento de arquivo ao nome e à cota do compartilhamento de configuração da sua conta de armazenamento.

Ingressar na conta de armazenamento do Azure no Active Directory

Antes de começar, mapeie uma unidade usando a chave da conta de armazenamento: net use : “net use desejado-drive-letter: \\storage-account-name.file.core.windows.net\share-name storage-account-key/user :Azure\storage-account-name” do seu servidor Windows 2019 no Azure para garantir que você tenha conectividade de compartilhamento de arquivos SMB.

Habilitar a integração do Active Directory de arquivos do Azure

Para o diretório ativo local, Habilite a autenticação do Active Directory de arquivos do Azure usando as etapas descritas aqui. Observação: os scripts são executados melhor usando o PowerShell fornecido com o Server 2019, pois exigem a instalação de componentes específicos como parte do processo. A conta de armazenamento do Azure será adicionada como uma conta de computador.

Para os Serviços de Domínio do Azure AD, siga estas etapas para Habilitar a autenticação de arquivos do Azure com os serviços de domínio do Active Directory. Nesse caso, a conta de armazenamento do Azure será adicionada ao Active Directory como uma conta de usuário.

Se você estiver usando os serviços de domínio do Azure AD, verifique se as contas de usuário criadas no Active Directory estão definidas para que a senha não expire. Se a senha expirar, os usuários não terão mais acesso aos compartilhamentos de arquivos do Azure por meio de suas credenciais do AD e receberão erros ao fazer login no MyWorkDrive (consulte o item 1 na seção Não é possível montar arquivos do Azure com credenciais do AD de Solução de problemas de conexão de arquivos do Azure da Microsoft). Você vai precisar redefina a senha e sincronize novamente as chaves Kerberos.

Embora estejamos atribuindo e usando permissões NTFS do Active Directory, os compartilhamentos de arquivos do Azure atualmente exigem que as permissões também sejam definidas no nível de compartilhamento usando contas de usuário ou grupos sincronizados com o Azure AD. Atribuir permissões de compartilhamento de identidade – Por exemplo: “Storage File Data SMB Share Elevado Contributor” permite ler, gravar, excluir e modificar.

Há três funções internas do Azure para conceder permissões de nível de compartilhamento aos usuários:

- Leitor de Compartilhamento SMB de Dados de Arquivo de Armazenamento permite acesso de leitura em compartilhamentos de arquivos do Armazenamento do Azure por SMB.

- Colaborador de compartilhamento de SMB de dados de arquivo de armazenamento permite o acesso de leitura, gravação e exclusão em compartilhamentos de arquivos do Armazenamento do Azure por SMB.

- Colaborador Elevado de Compartilhamento SMB de Dados de Arquivo de Armazenamento permite ler, gravar, excluir e modificar ACLs do Windows em compartilhamentos de arquivos do Armazenamento do Azure em SMB.

Uma dessas permissões extras do Azure AD Share precisa ser definida além das permissões NTFS do Active Directory independentemente de quaisquer outras permissões de compartilhamento do Azure AD já existentes (por exemplo, proprietário). Observe que os grupos do Active Directory sincronizados do domínio local podem ser usados (o Azure AD Connect exclui os grupos de segurança internos da sincronização de diretório).

A Microsoft habilitou uma maneira de atribuir permissões para todos os usuários em vez de atribuir um usuário por usuário. Os detalhes estão disponíveis neste Documentação Microsoft atualizada

Atribuir permissões NTFS

Usando a mesma unidade mapeada anteriormente com sua chave de conta de armazenamento, Adicione permissões NTFS para usuários ou grupos do Active Directory à unidade mapeada no compartilhamento ou nos níveis de diretório desejados. Teste as novas permissões NTFS de compartilhamento mapeando uma unidade para o endereço de ponto de extremidade privado – por exemplo, \\azure-file-share.file.core.windows.net\share.

Instalar o servidor MyWorkDrive

Usando um novo servidor ou o Servidor 2019 já associado ao Active Directory no Azure, configurar o servidor MyWorkDrive assim como você faria com qualquer servidor MyWorkDrive. Ao adicionar seu primeiro compartilhamento, use seu novo caminho unc de compartilhamento de arquivo do Azure como seu caminho de compartilhamento de arquivo: por exemplo, \\azure-file-share.file.core.windows.net\share.

Opcionalmente, habilite o logon único do Azure AD do MyWorkDrive

Se os usuários forem sincronizados do Active Directory (AD DS) para o Azure AD, os usuários poderão fazer login usando logon único com suas credenciais do Azure AD usando nosso Integração do MyWorkDrive Azure AD SAML/Single Sign-on depois de permitindo delegação do objeto de computador de compartilhamento de arquivos do Azure no Active Directory (quando os compartilhamentos de arquivos do Azure são adicionados ao Active Directory, um objeto de conta de computador correspondente é criado).

*MyWorkDrive não é afiliado, associado, autorizado, endossado ou de qualquer forma oficialmente conectado ao Microsoft Azure. Todos os nomes de produtos e empresas são marcas comerciais™ ou marcas registradas® de seus respectivos titulares. O uso deles não implica qualquer afiliação ou endosso por parte deles.