Como podemos te ajudar hoje?

Configurações de firewall para o servidor MyWorkDrive

Conteúdo

Visão geral

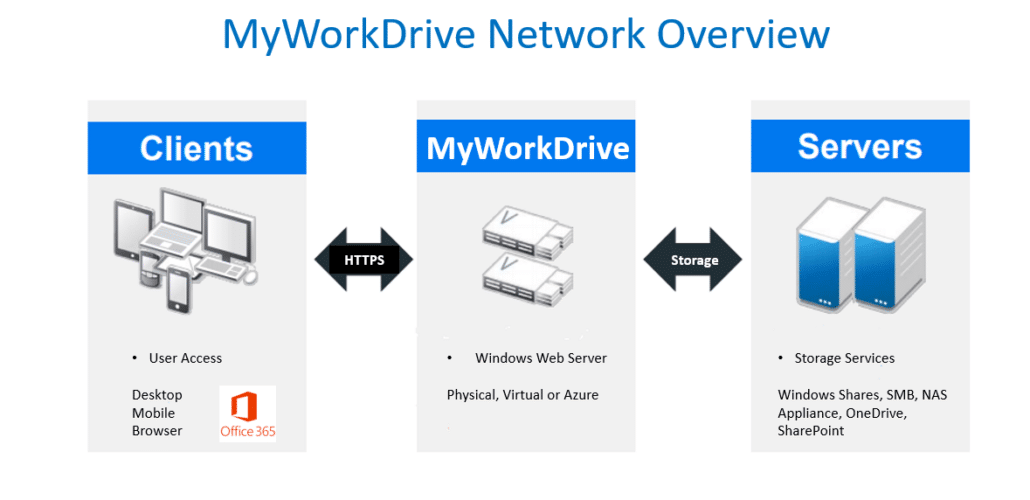

Os administradores desejam bloquear o site do cliente MyWorkDrive Server para ser acessível apenas a partir de redes restritas ou não publicar o site e permitir o acesso apenas de segmentos internos da LAN. Isso normalmente seria usado onde o administrador deseja fornecer acesso ao site do Web File Manager para exibição e edição de documentos no Office 365, mas restringe o acesso externo. Ver típico diagramas de cenário de implantação de rede aqui.

O bloqueio do firewall é possível e o MyWorkDrive funcionará e permitirá a edição de documentos on-line do Office, mesmo se restrito a segmentos de LAN ou IP de WAN da empresa, apenas com as seguintes ressalvas:

- O compartilhamento de arquivos externos do OneDrive não funcionará (uma URL do Gerenciador de Arquivos da Web acessível publicamente é necessária para que a Microsoft copie arquivos para o OneDrive), a menos que o servidor possa acessar https://*.live.com e https://wp-onedrive-api.wanpath.net para compartilhamento externo do OneDrive.

- Um nome de host interno deve ser usado para fazer referência ao site para compartilhamento interno de arquivos – por exemplo: https://share.mycompany.local se referenciado apenas na LAN interna.

- A edição do Office 365 deve ser habilitada no painel de administração do servidor MyWorkDrive.

Observe que a edição online do Office funcionará mesmo se o site do cliente Web File Manager estiver bloqueado, pois é disponibilizado durante as transações de edição online do Office em uma sessão por meio de nosso proxy reverso MyWorkDrive no Azure bloqueado apenas para hosts online do Microsoft Office. Detalhes completos estão neste artigo. Além do bloqueio do firewall, também recomendamos desabilitar cifras desnecessárias. veja nosso Etapas para bloquear o SSL do IIS para conformidade e segurança para informações adicionais.

Requisitos de firewall de saída

Para funcionar corretamente, o Servidor MyWorkDrive precisa de acesso de saída para os seguintes hosts e portas TCP:

- Servidores de licenças MyWorkDrive em licenciamento.wanpath.net na porta SSL 443

- Porta 443 para *.live.com para compartilhamento externo do OneDrive junto com URLs do Office 365 e intervalos de endereços IP por artigo da Microsoft aqui.

- Porta 443 para login.microsoftonline.com para conexões OIDC, ao usar Entra ID ou Saml SSO com Active Directory, de acordo com o artigo da Microsoft, aqui

Requisitos de retransmissão da versão 5.4 e superior do servidor:

Para clientes que usam CloudFlare Tunnels (anteriormente Argo Relays) com qualquer uma das seguintes opções

- Publicando seu site na Internet com Cloud Web Connector (x.myworkdrive.net)

- Edição do Office Online usando aplicativos hospedados no MyWorkDrive para conexões da API Graph

- Armazenamento OneDrive ou SharePoint usando aplicativos hospedados MyWorkDrive para conexões GraphAPI

- Identidade de ID de entrada com aplicativo hospedado MyWorkDrive para conexões de API gráfica

- ou conexões com o Armazenamento do Azure usando aplicativos hospedados no MyWorkDrive (conexões da API Graph)

Essas conexões são retransmitidas através de Túneis Cloudflare. A Cloudflare requer a saída da porta TCP 7844 do seu servidor para IPs da Cloudflare. O MyWorkDrive recomenda uma conexão direta com a Internet – os serviços de proxy de saída (geralmente filtragem da Web) podem interromper os recursos de edição online do Office 365 e o uso do MyWorkDrive.net.

A partir da versão 5.3, um servidor proxy de saída pode ser especificado no painel de administração do MyWorkDrive nas configurações no formato http://hostname ou endereço IP e número de porta opcional. Por exemplo http://10.10.10.10 ou http://10.10.10.10:8888.

Servidor Versão 5.3 e requisitos de retransmissão abaixo:

Os relés não são mais suportados no servidor 5.3 ou inferior. Atualize para o servidor 5.4 ou superior.

Antivírus

Aviso: o software antivírus instalado no servidor pode interferir na capacidade do MyWorkDrive de se comunicar com o Microsoft Azure para nosso Office 365 e Cloud Connectors se algum recurso de firewall estiver ativado. Revise nosso Artigo antivírus para configurações e exclusões.

Solucionando problemas de firewall do Office 365 e do Cloud Connector

Se a solução de problemas básica do conector de nuvem falhar usando Este artigo comece a solução de problemas adicionais garantindo que o recurso de edição do Office 365 e/ou os conectores de nuvem estejam habilitados no painel de administração do servidor MWD em configurações. Se ativado, verifique services.msc em seu servidor para “Cloudflared Tunnel Agent”. Deveria estar funcionando.

Se o serviço estiver em execução há pelo menos 15 minutos, teste o acesso de firewall de saída. Em um prompt de comando, digite “Netstat -b”. Observe qualquer conexão para portbridge. Um serviço saudável deve mostrar algo como abaixo com portas https e 7844 abertas e no estado “ESTABLISHED”.

Se eles estiverem ausentes, verifique nossas regras de firewall de saída, remova qualquer software antivírus do servidor MWD e verifique se o servidor MWD possui conectividade total com a Internet. Em seguida, execute netstat -b novamente para ver se as conexões de saída foram estabelecidas.

Netstat -b conexões de saída saudáveis Cloudflare:

[cloudflared.exe] TCP 192.168.41.111:56200 198.41.200.233:7844 ESTABELECIDO

[cloudflared.exe] TCP 192.168.41.111:56201 198.41.192.107:7844 ESTABELECIDO

[cloudflared.exe] TCP 192.168.41.111:56202 198.41.200.113:7844 ESTABELECIDO

[cloudflared.exe] TCP 192.168.41.111:56208 52.230.222.68:https ESTABELECIDO

Teste as comunicações na porta 7844 de saída para o serviço de túnel Cloudflare:

Inicie o powershell no servidor MyWorkDrive e digite o seguinte comando:

test-netconnection -computername 198.41.192.7 -port 7844 (Este IP pode não estar disponível, você pode verificar seu log Cloudflare nos logs MyWorkDrive para endereços IP que o conector está tentando usar)

Os resultados devem voltar como abaixo com:

TcpTestSucceded:True: ComputerName: 198.41.192.7 RemoteAddress: 198.41.192.7 RemotePort: 7844 InterfaceAlias: Lan SourceAddress: 10.10.200.20 TcpTestSucceeded: True

Se TcPTestSucceded retornar falso, um firewall ou antivírus está bloqueando a saída da porta TCP 7844 do servidor MyWorkDrive e precisa ser investigado.

Agrupamento

Se você tiver o cluster habilitado com cluster de arquivos de configuração em um caminho SMB, todos os servidores MyWorkDrive precisarão ser capazes de acessar os arquivos de configuração do cluster via SMB.

Se você tiver clustering de sessões e bloqueios habilitados via banco de dados, todos os servidores MyWorkDrive precisarão ser capazes de acessar o banco de dados através das portas apropriadas

Configurações da Microsoft (normalmente porta tcp 1433)

Configurações do PostgreSQL (normalmente porta tcp 5432)

Portas e conexões DMZ/LAN

MyWorkDrive não possui requisitos sobre posicionamento em relação a firewalls ou uso em uma DMZ. Depende de você onde deseja colocar o servidor MyWorkDrive e como deseja fazer concessões para as conexões necessárias aos recursos de rede.

Para conexões internas a recursos de LAN (AD, LDAP, SMB, DNS, etc.), o MyWorkDrive usa portas de rede tradicionais ao se conectar a recursos de LAN usando a identidade do Active Directory (a identidade do Entra ID na versão 7 e posterior não requer recursos de LAN).

Todas as conexões externas com a entrada do servidor MyWorkDrive estão em 443 (ou nas portas que você escolher ao publicar com Proxies/Proxies Reversos) e 7844 de saída ao usar o Cloud Web Connector ou túneis cloudflare com armazenamento Office Online ou OneDrive/SharePoint/Azure.

Portas LAN necessárias

Para MyWorkDrive usando identidade do Active Directory

Por Microsoft

e discussões da comunidade, essas portas são necessárias para que os servidores se comuniquem com recursos do Active Directory e SMB.

Faixa de portas dinâmicas de alto número

O LDAP usa uma faixa dinâmica de números altos e essas portas devem estar disponíveis para dispositivos colocados fora do firewall ou na DMZ para se comunicarem com o AD e os recursos de rede. Você não pode bloquear esses intervalos e ter o funcionamento adequado com o Active Directory

Porta inicial: 49152

Porta final: 65535

9389 ADWS

MyWorkDrive usa ADWS como parte da estratégia para procurar membros de grupos de usuários. Certifique-se de que 9389 esteja disponível para o servidor MyWorkDrive.

LDAP seguro LDAPS 636 e 3269

MyWorkDrive não se conecta diretamente ao LDAP ou AD. MyWorkDrive se conecta por meio do servidor associado ao domínio no qual o MyWorkDrive está instalado. A conexão com LDAPS é feita entre o computador host e o domínio, portanto, se você deseja usar LDAPS, certifique-se de que ele esteja configurado no domínio e que o Windows Server MyWorkDrive esteja instalado corretamente.

Tanto o 636 quanto o 3269 são necessários para a operação adequada.

Referência

https://learn.microsoft.com/en-us/archive/technet-wiki/18254.active-directory-ldaps-636-and-msft-gc-ssl-3269-service

https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/enable-ldap-over-ssl-3rd-certification-authority

Discussão da comunidade

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/ff0fc815-69be-4239-8a03-27cfd444d04c

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/406bdeb4-3a52-422e-84c3-bf9444fc1751

https://petri.com/enable-secure-ldap-windows-server-2008-2012-dc/

LDAP com alternativa de vinculação de canal

https://4sysops.com/archives/secure-domain-controllers-with-ldap-channel-binding-and-ldap-signing/