Local Office Editing From the Web Client - Trust Center Approved Hosts

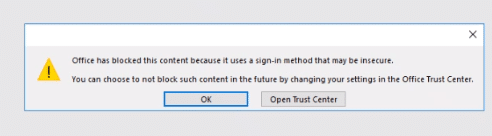

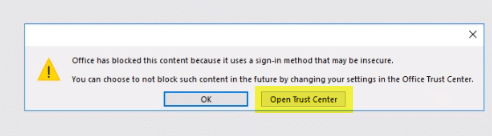

When users open Office documents in local Office from the web client, users with new/updated versions of Microsoft Office installed locally may receive a warning about opening documents from online sources, referencing the Trust Center.

It only applies to local Office when opening from the web client. Clients opening in Local Office via the map drive, or Office 365 via the Web Client are unimpacted.

This is not an issue in the MyWorkDrive software; Microsoft introduced a change in Office to prompt for approval for 3rd party data sources starting in 2020, which has slowly been released to Office versions via updates. You can read more in detail here.

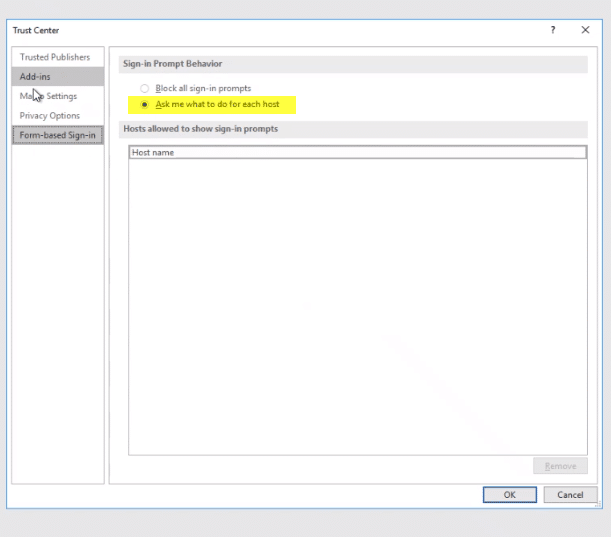

The process the user will need to complete is to open the trust center and choose the option to prompt and permit for each host.

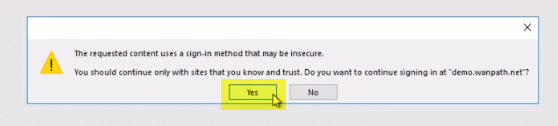

The next time the user opens a document, they will be prompted to add your MyWorkDrive server as an approved location.

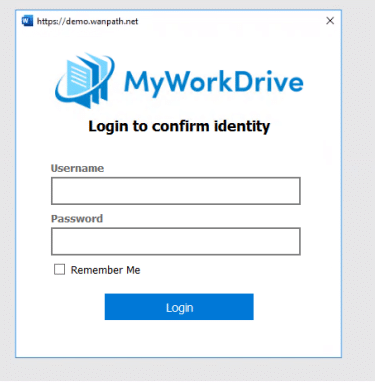

And then they will get the regular/expected login prompt to proceed to editing.

This is a one-time process; once the server is trusted, the user will only get the login when the session times out.

You may be able to push approved sources via group policy for domain-joined machines, or via MDM for managed devices.