Como podemos te ajudar hoje?

Configuração de logon único SAML – Okta

As instruções neste artigo são aplicáveis apenas a instalações do MyWorkDrive usando o Active Directory para identidade do usuário. A configuração SAML SSO só é necessária/suportada ao usar o Active Directory. As instalações do Entra ID usam um login nativo da Microsoft.

Visão geral do SAML do MyWorkDrive

Security Assertion Markup Language (SAML) é um padrão aberto para troca de dados de autenticação e autorização entre partes, especificamente – entre um provedor de identidade e um provedor de serviços. Como o próprio nome indica, SAML é uma linguagem de marcação baseada em XML para declarações de segurança (declarações que os provedores de serviços usam para tomar decisões de controle de acesso).

O MyWorkDrive Server 5.1 introduziu o logon único (SSO) do gerenciador de arquivos da Web baseado em SAML, além do ADFS (que é configurado separadamente). Para SAML, o MyWorkDrive atua como um Provedor de Serviços (SP), enquanto o SSO atua como o provedor de identidade (IdP).

Este documento fornece integração simplificada do MyWorkDrive com o Okta Single Sign-On a partir da versão 5.2. Para a versão 5.0 ou para configurar manualmente o SAML veja nosso artigo de configuração SAML detalhado aqui

Essas instruções também estão disponíveis on-line no Diretório de aplicativos Okta.

Configuração de logon único do MyWorkDrive Okta

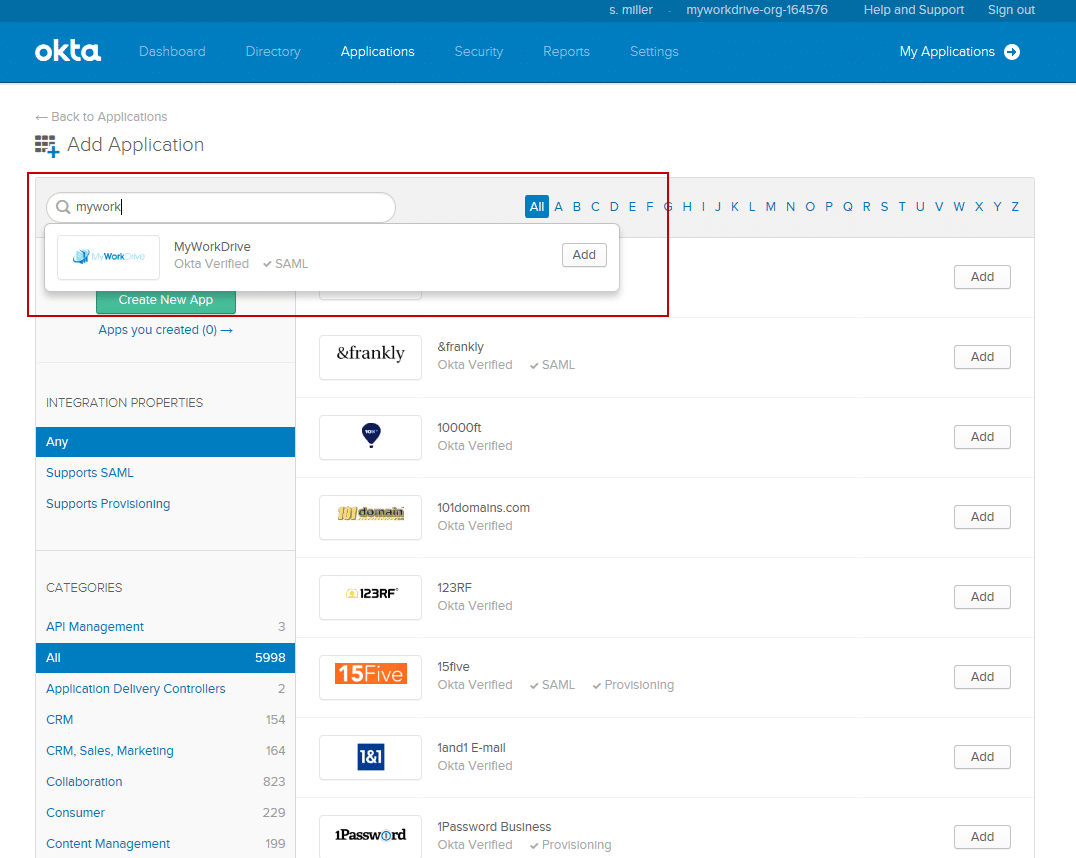

MyWorkDrive está listado como um aplicativo empresarial aprovado no Okta. Basta procurar por “MyWorkDrive” na pesquisa de aplicativos ao adicionar o aplicativo.

A única informação que você precisará fornecer é sua URL pública para iniciar a configuração.

Observe que nossas instruções abaixo são simplificadas e, a partir da versão 5.2 do servidor MyWorkDrive, podemos simplesmente inserir a URL "URL de metadados do provedor de identidade" no portal Okta para configurar automaticamente o MyWorkDrive para o logon único Okta.

Pré-requisitos do Okta SSO

- Servidor MyWorkDrive 5.2 ou superior.

- Uma conta Okta com privilégios de administrador.

- Certifique-se de que os usuários tenham um sufixo upn aplicado ao nome de domínio para corresponder ao nome de login do Okta, para que os usuários possam fazer login no servidor MyWorkDrive com seus endereços de e-mail.

- Certifique-se de que o servidor MyWorkDrive seja confiável para delegação de acordo com nosso Artigo de delegação

- Assegure-se de que seu servidor MyWorkDrive esteja acessível na Internet para login do cliente (web, celular, map drive). Habilite o Cloud Web Connector ou configure seu próprio certificado SSL público e nome de host apontando para o servidor MyWorkDrive na porta 443 (SSL) Ver artigo de suporte.

Fluxo de login

O seguinte explica o fluxo de login do usuário para o MyWorkDrive de um provedor de identidade (IdP):

- Presume-se que todos os usuários estejam fazendo login no ldP usando seu sufixo UPN (por exemplo, @seudominio.com) e ele corresponde ao UPN de nome de usuário do Active Directory.

- Seu servidor MyWorkDrive está usando seu próprio nome de host e certificado SSL (*.MyWorkDrive.net não é compatível com SAML).

- O usuário clica na URL do serviço de consumidor de asserção MyWorkDrive (por exemplo, https://YourMWDserver.yourdomain.com/SAML/AssertionConsumerService.aspx) como a URL de logon único.

- Se o usuário ainda não estiver conectado ao ldP, o servidor MyWorkDrive redireciona o usuário ao serviço SSL para entrar.

- Uma vez confirmado, o serviço IdP gera uma resposta SAML válida e redireciona o usuário de volta ao MyWorkdrive para verificar a resposta SAML.

- Se a autenticação do usuário for validada com sucesso, eles serão automaticamente conectados ao Gerenciador de Arquivos da Web do MyWorkDrive da empresa.

Etapas de configuração do SAML MyWorkDrive Okta

- Faça login no Okta com uma conta de administrador e clique no botão Admin.

- No painel de administração, clique no atalho "Adicionar aplicativos".

- Na caixa “Pesquisar um aplicativo”, procure por “MyWorkDrive” (sem espaços). Ele será concluído automaticamente conforme você digita. Ao ver o painel com nosso logotipo, clique no botão Adicionar.

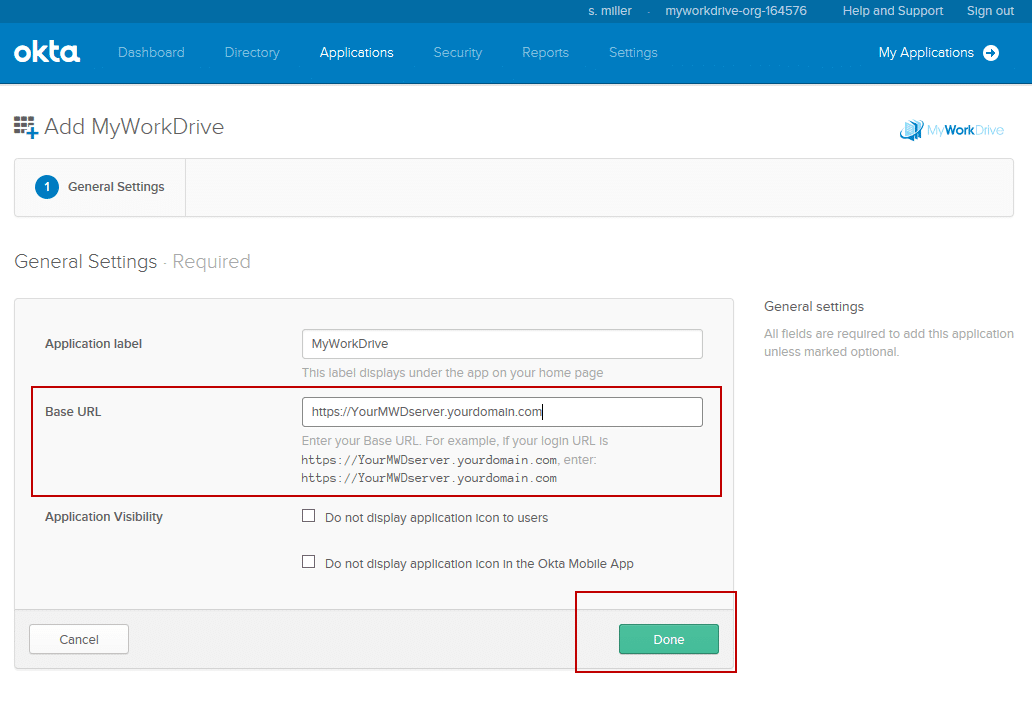

- O rótulo do aplicativo deve dizer "MyWorkDrive"

- No campo URL Base, digite ou cole o URL público conforme mostrado no exemplo, ou seja https://share.mycompany.com Observe que SAML/SSO não é compatível com nosso Cloud Web Connector usando URLs myworkdrive.net.

- Opcionalmente, defina as opções de visibilidade do aplicativo de acordo com a política da sua organização e clique em Concluído.

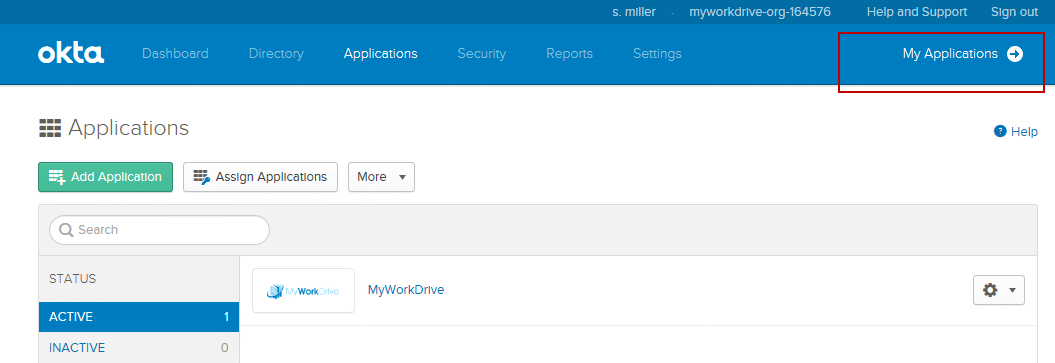

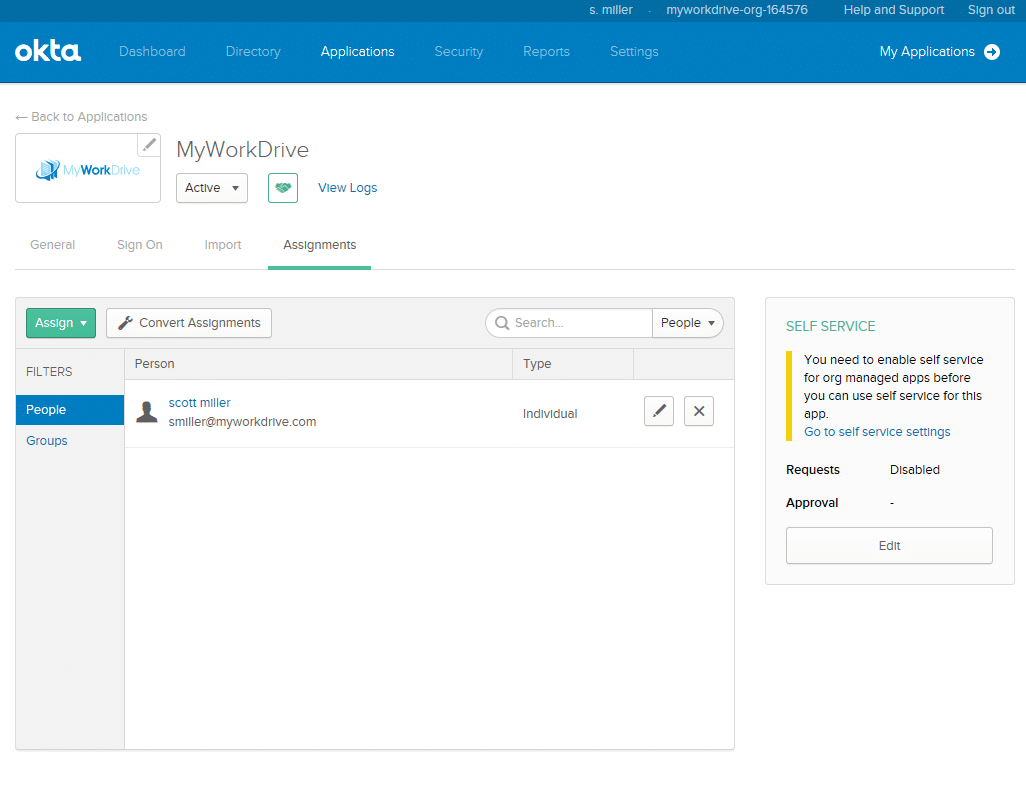

O Okta agora deve carregar a página de detalhes do aplicativo onde você pode atribuir o acesso de usuários/grupos apropriados. O Okta não funcionará, no entanto, até que você conclua a configuração no MyWorkDrive. Aconselhamos atribuir pelo menos um usuário de teste neste momento.

O Okta agora deve carregar a página de detalhes do aplicativo onde você pode atribuir o acesso de usuários/grupos apropriados. O Okta não funcionará, no entanto, até que você conclua a configuração no MyWorkDrive. Aconselhamos atribuir pelo menos um usuário de teste neste momento.

Para concluir a configuração do Okta no MyWorkDrive, você precisa obter o URL de metadados do provedor de identidade do Okta e inseri-lo no MyWorkDrive.

Para concluir a configuração do Okta no MyWorkDrive, você precisa obter o URL de metadados do provedor de identidade do Okta e inseri-lo no MyWorkDrive.

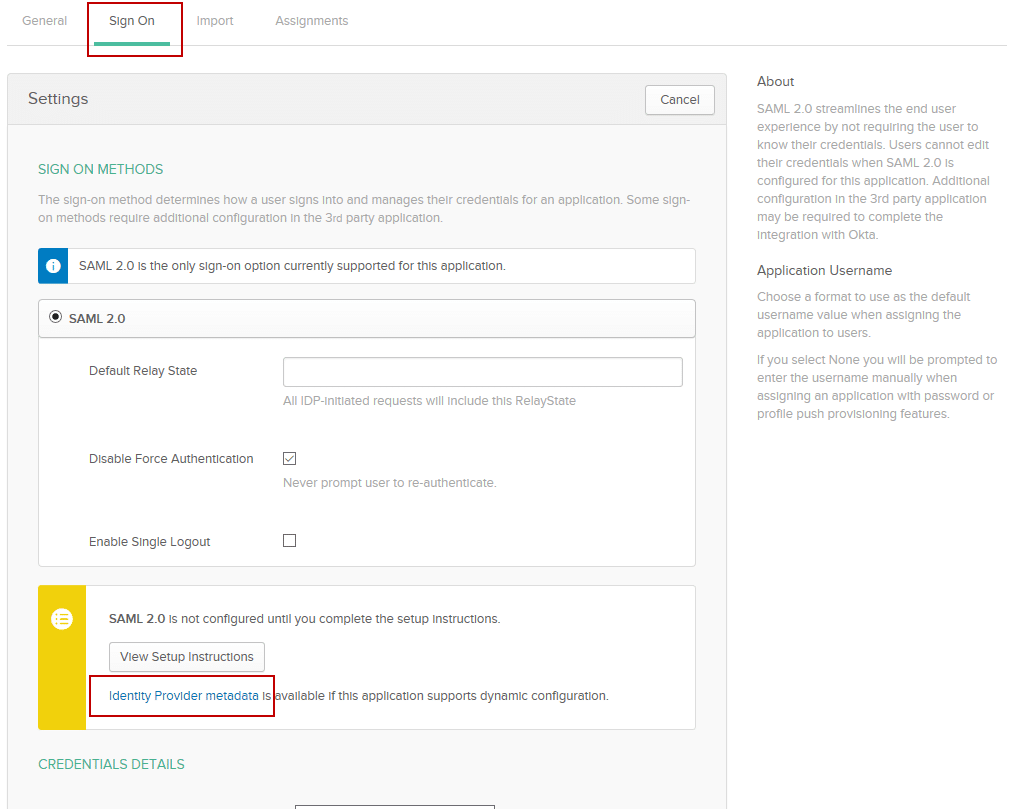

- Clique na guia Sign On na página de detalhes do aplicativo Okta.

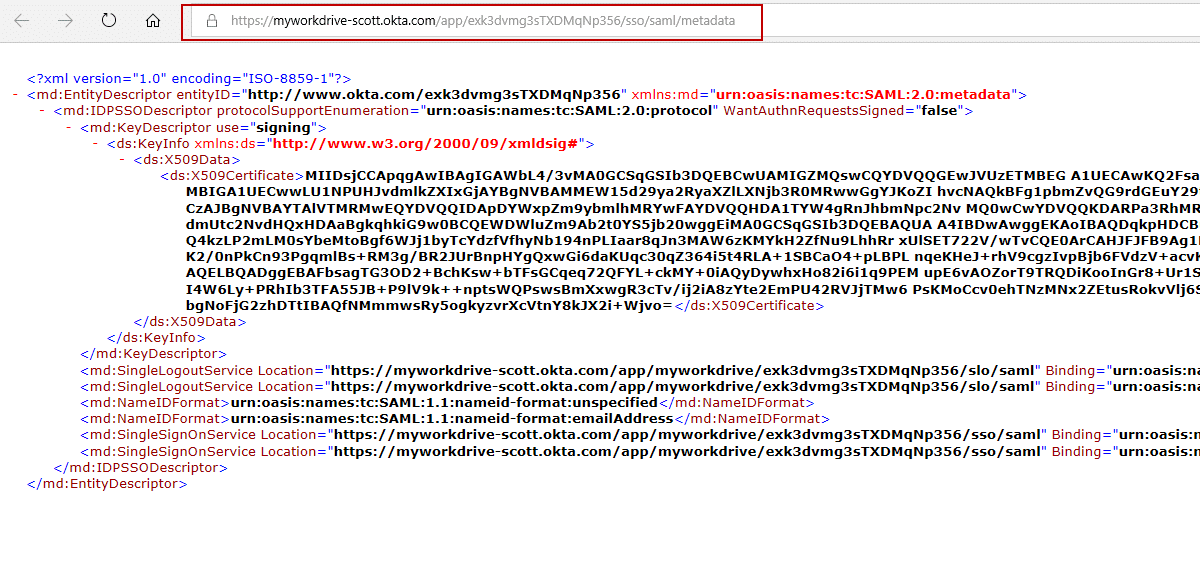

- Clique no link que diz “Metadados do Provedor de Identidade”. Isso abrirá uma nova guia/janela do navegador e mostrará os metadados. Você precisará inserir (copiar/colar) este URL no MyWorkDrive. Deixe essa janela aberta por enquanto.

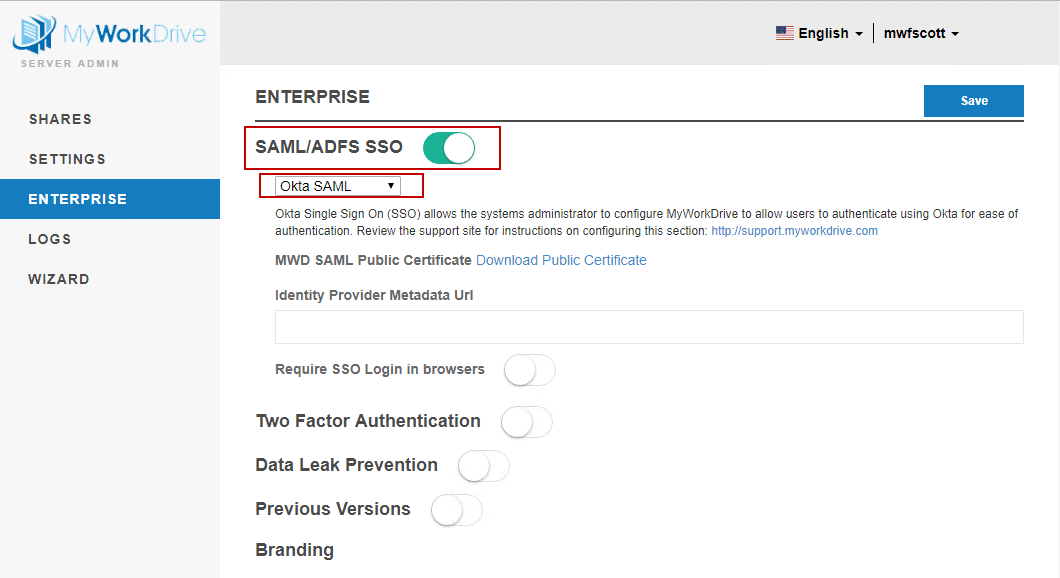

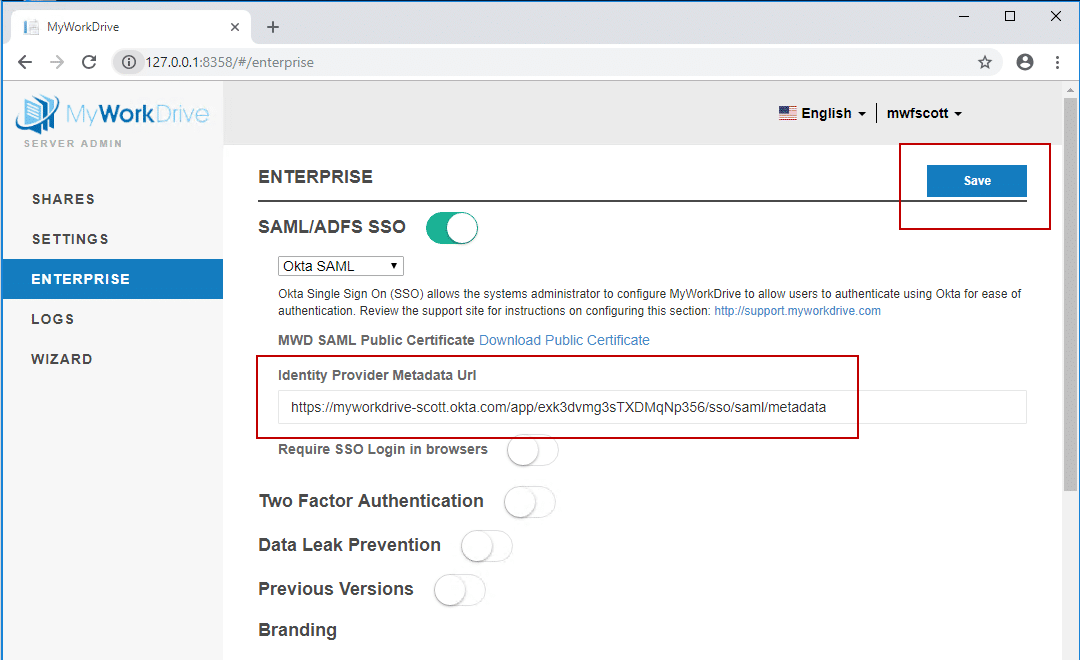

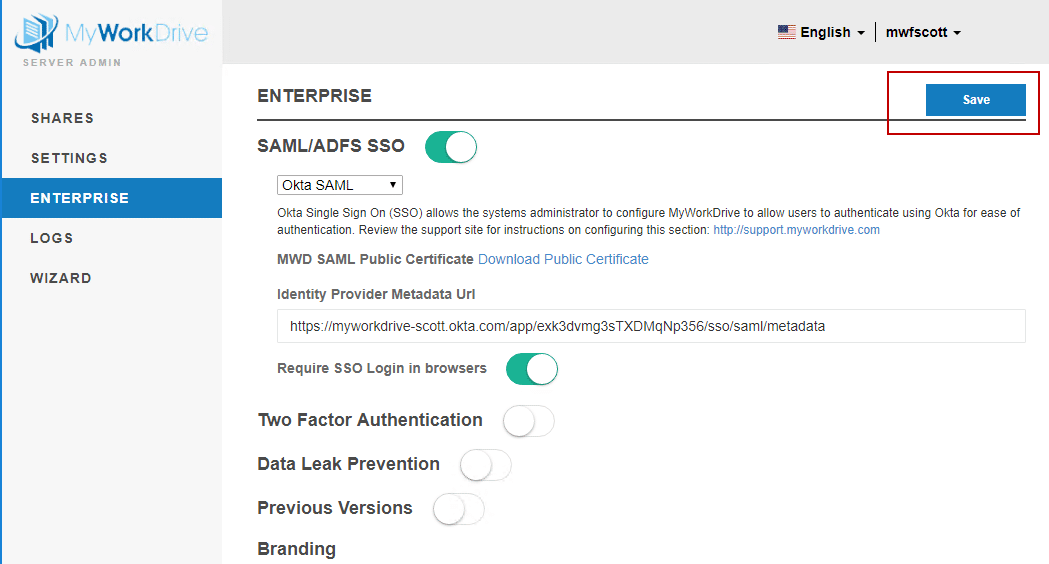

- Faça login no Admin do seu servidor MyWorkDrive e escolha a seção Enterprise.

- Ative a nova opção SSO SAML/ADSFS e selecione Okta SAML no menu suspenso. A seção de opções Enterprise requer uma licença Enterprise.

- Insira a URL de metadados do provedor de identidade que você abriu em uma nova janela do navegador acima.

A URL será semelhante https://myworkdrive-youroktaaccount.okta.com/app/exk3dvmg3sTXDMqNp356/sso/saml/metadata - Clique em Salvar.

- Se você não o fez anteriormente, atribua um usuário ao MyWorkDrive no Okta para teste com as configurações de UPN apropriadas para que o endereço de e-mail de login do Okta corresponda ao MyWorkDrive.

Testar acesso do Okta

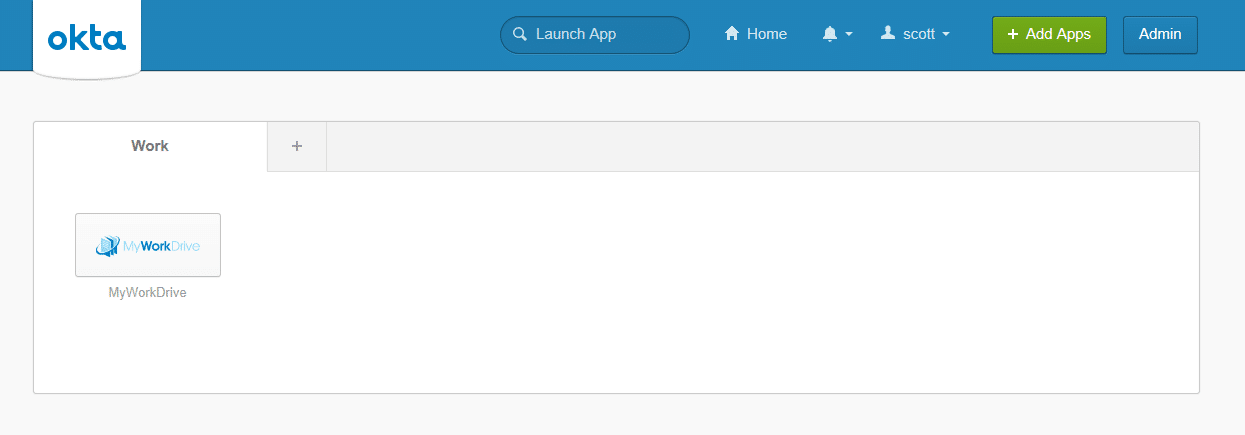

Depois de atribuir um usuário de teste, faça login no Okta com seu usuário de teste (ou, se estiver usando seu próprio usuário, clique primeiro em “Meus aplicativos” para iniciar como usuário em vez de editar). Lembre-se de que seu login de usuário do Okta deve corresponder ao seu login do MyWorkDrive.

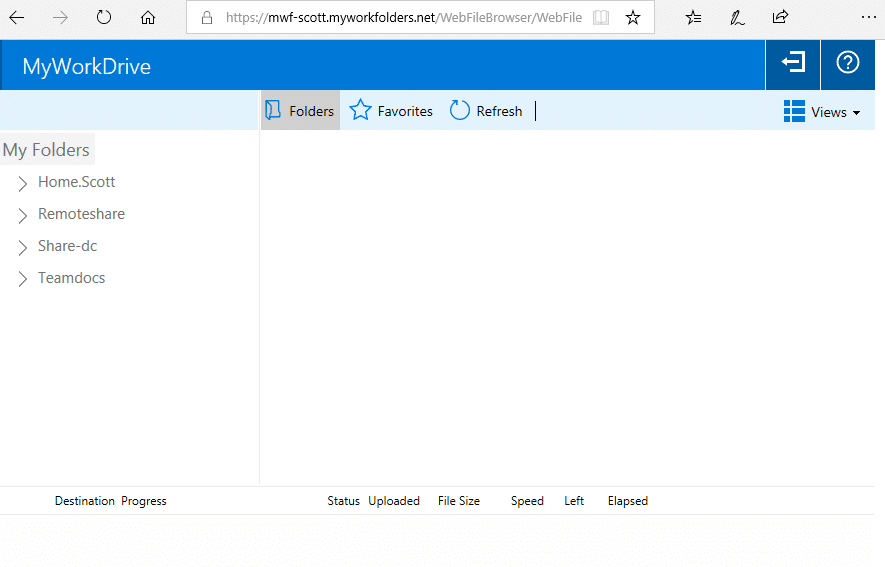

Na lista de aplicativos, clique no aplicativo MyWorkDrive (logotipo).

O usuário é conectado automaticamente ao Gerenciador de Arquivos da Web do navegador MyWorkDrive.

Você concluiu a configuração do Okta SAML SSO para MyWorkDrive. Agora você pode atribuir o restante de seus usuários/grupos conforme apropriado.

Se estiver faltando compartilhamentos na lista de pastas ao fazer login por meio do provedor SAML, o motivo disso é a falta ou configurações de delegação de servidor incorretas. Certifique-se de que o servidor MyWorkDrive seja confiável para delegação de acordo com nosso Artigo de delegação.

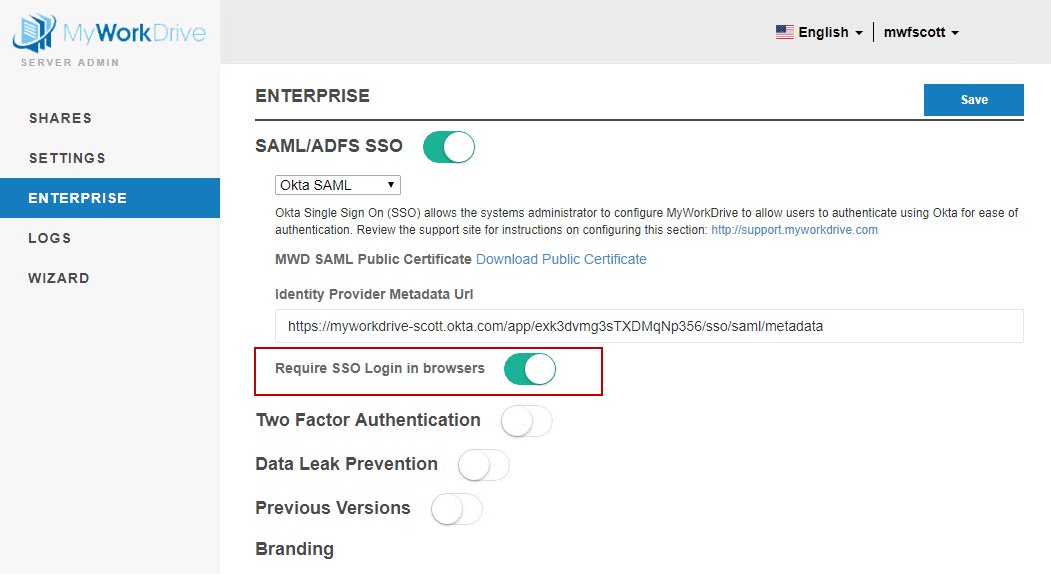

Etapa opcional - Exigir login SSO em navegadores

Se você deseja exigir que os usuários façam login no Web File Manager por meio do Okta, selecione a opção na seção My Work Drive Admin, Enterprise para "Exigir login SSO"

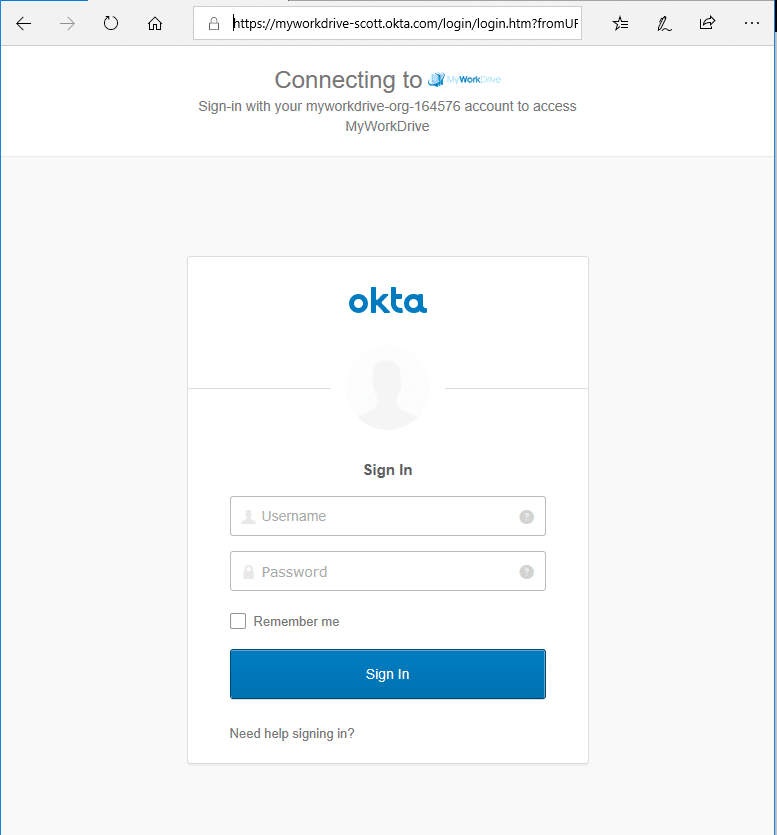

Quando esta opção for selecionada, o usuário será solicitado a fazer login no Okta se não estiver conectado e acessar o Gerenciador de arquivos da Web do MyWorkDrive.

Se esta opção não for selecionada, os usuários poderão fazer login através da página de login normal, bem como seguindo o link do aplicativo no Okta.

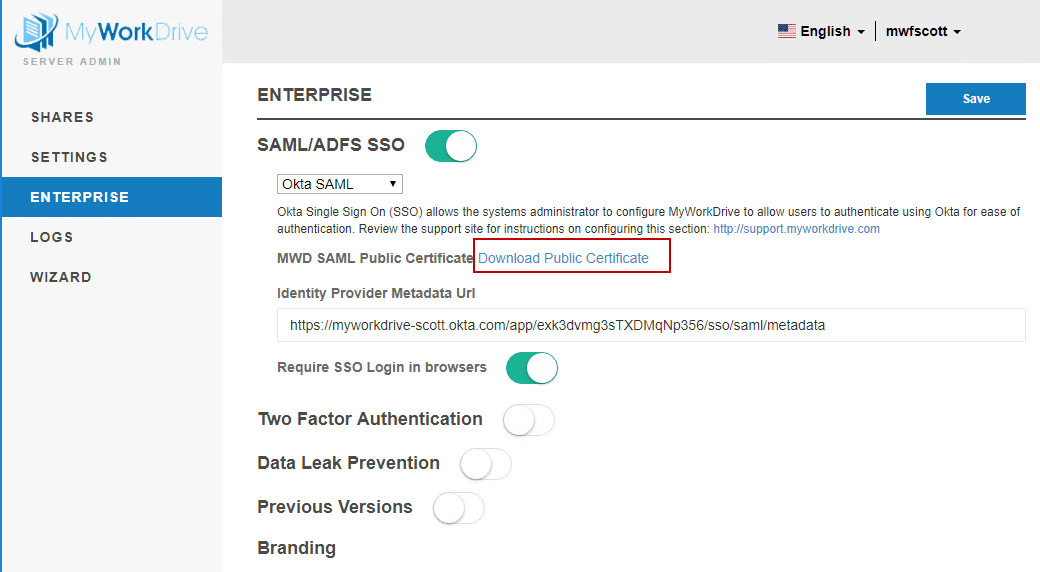

Etapa opcional - Logout único

Logout único garantirá que, se um usuário fizer logout do Okta, ele também será desconectado do MyWorkDrive Web File Manager. Existem várias etapas adicionais se você deseja configurar o Logout Único.

Baixe o certificado público do MyWorkDrive para sua máquina local. Na seção Admin, escolha a guia Enterprise e, se você ativou SAML/ADFS SSO e selecionou Otka no menu suspenso, verá o link Baixar certificado público. Você precisará carregá-lo no Okta em uma etapa subsequente.

O download vem como um arquivo ZIP. Localize este arquivo (normalmente em Downloads) e extraia o arquivo MWD.CER

Agora prossiga para Okta.

- Faça login no Okta, clique em Admin para alternar para o Admin View, depois em Applications e clique em MyWorkDrive na lista de aplicativos.

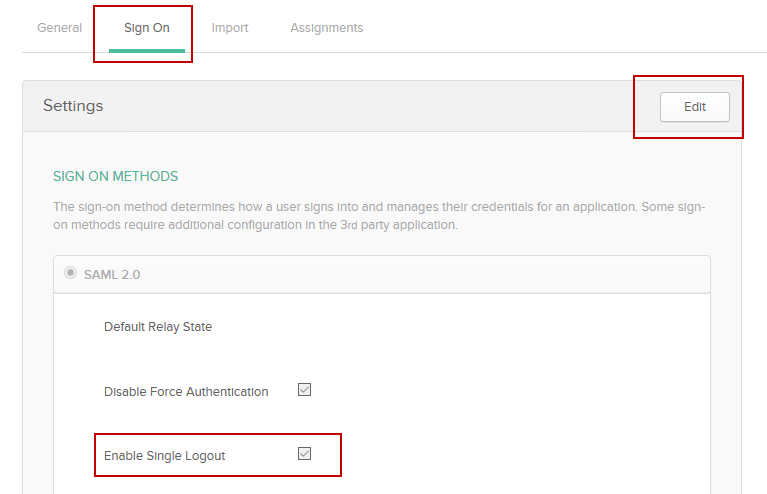

- Clique na guia "Sign On", clique em Editar no canto superior direito da caixa.

- Marque a caixa "Ativar logout único".

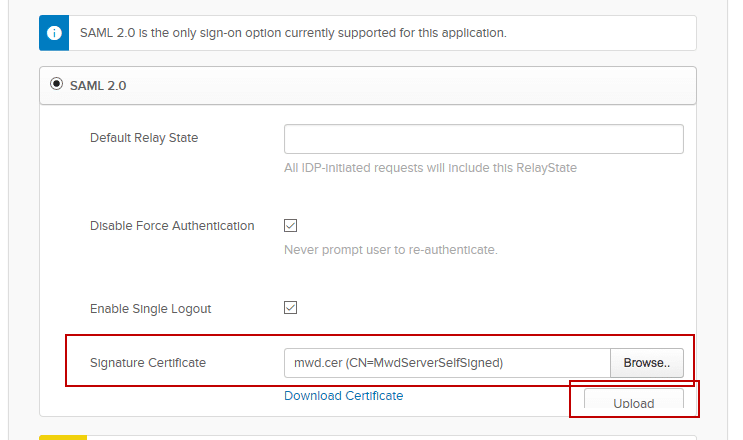

- Isso irá expor a caixa Certificado de Assinatura.

- Navegue até o arquivo MWD.CER que você acabou de extrair e carregue-o.

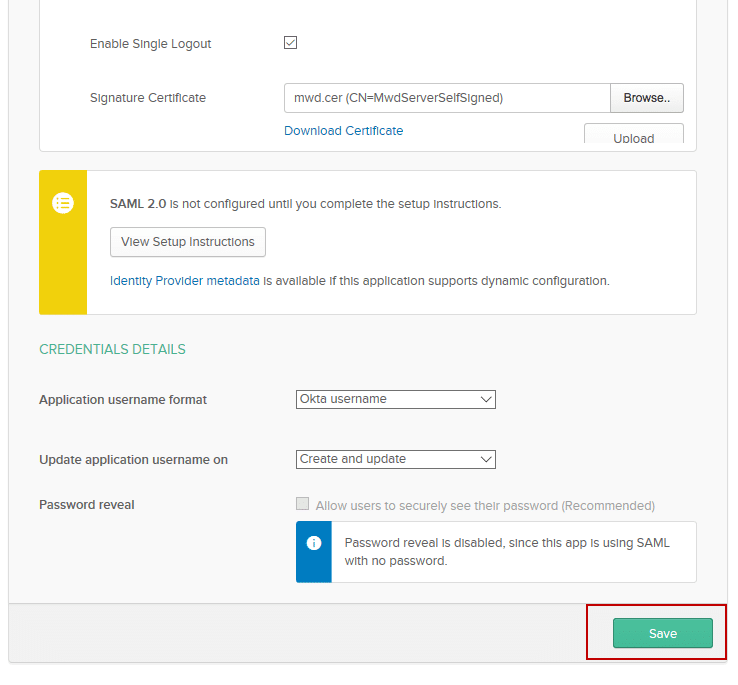

Role para baixo e clique em Salvar no canto inferior direito após o upload.

- A parte Okta da configuração do Single Logout agora está concluída.

Voltar para MyWorkDrive

- Carregue as ferramentas de administração para MyWorkDrive.

- Na seção Enterprise do MyWorkDrive Admin, clique em Salvar para atualizar os Metadados na URL de Metadados do Provedor de Identidade, depois de habilitar o Logout único, fazer upload do certificado e salvar no Okta.

Isso garantirá que seu MyWorkDrive seja atualizado por meio do URL de metadados do provedor de identidade com os URLs de logout e as configurações do certificado.

Parabéns, o logout único agora está ativado. Sair do Okta fará com que você saia do Gerenciador de arquivos da Web do navegador MyWorkDrive.