Como podemos te ajudar hoje?

Configuração de logon único SAML – ID de entrada (Azure AD)

As instruções neste artigo são aplicáveis apenas a instalações do MyWorkDrive usando o Active Directory para identidade do usuário. A configuração SAML SSO só é necessária/suportada ao usar o Active Directory. As instalações do Entra ID usam um login nativo da Microsoft.

Conteúdo

Visão geral do SSO SAML do MyWorkDrive Entra ID (anteriormente Azure AD)

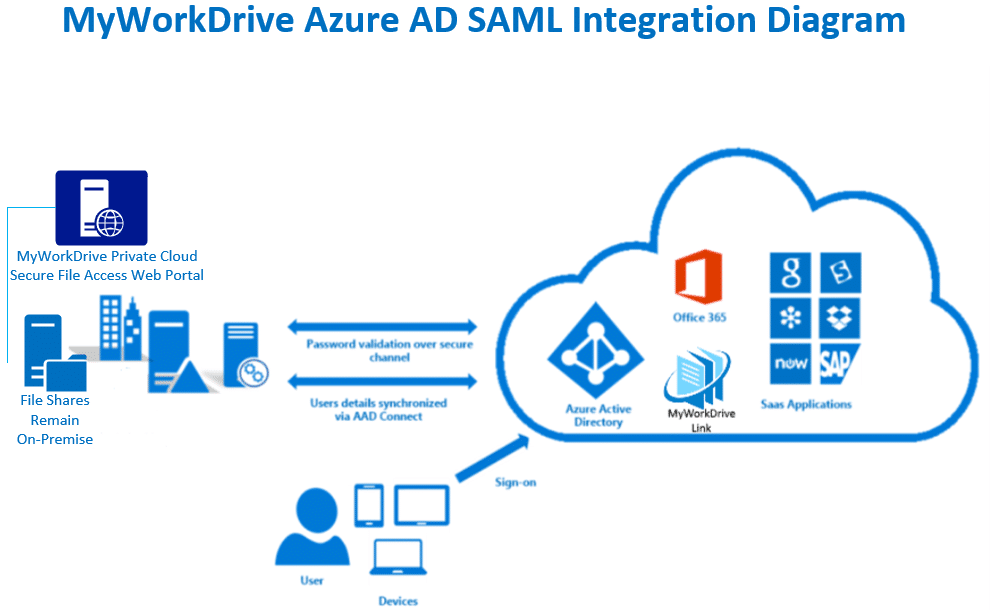

MyWorkDrive suporta login único (SSO) do Web File Manager baseado em SAML para Entra ID em vez da autenticação tradicional do Active Directory para todos os logins necessários.

Este artigo aborda a configuração do SSO do Entra ID com uma URL pública. Se desejar usar uma URL interna, você deverá implantar um Gateway de Aplicativo do Azure.

Para SAML, MyWorkDrive atua como provedor de serviços (SP), enquanto o Entra ID atua como provedor de identidade (IDP). Em um cenário típico, os clientes sincronizam suas credenciais do Active Directory com o Entra ID Os logins de usuário são configurados para usar o mesmo sufixo upn para fazer login no Active Directory como fazem no Entra ID (na maioria dos casos, esta é a assinatura do Office 365 da empresa).

A configuração usando estas instruções permitirá que você habilite/aplique políticas de acesso condicional para recursos no Entra, como Pré-autenticação e MFA, a este Aplicativo Corporativo.

Configuração SAML do ID de entrada do MyWorkDrive

Antes que você comece:

Certifique-se de que o servidor MyWorkDrive seja confiável para delegação de acordo com nosso Artigo de delegação

MyWorkDrive está listado como um aplicativo empresarial aprovado no Entra ID – Link de informações: https://azuremarketplace.microsoft.com/marketplace/apps/aad.myworkdrive?tab=Overview

Revise as instruções no tutorial da Microsoft e nos links de informações aqui:

https://docs.microsoft.com/azure/active-directory/saas-apps/myworkdrive-tutorial

Pré-requisitos

- Certifique-se de que os usuários tenham um sufixo upn aplicado ao nome de domínio para corresponder ao nome de login do Entra ID para que possam fazer login no servidor MyWorkDrive com seus endereços de e-mail (a maioria das empresas sincroniza seu Active Directory com o mesmo diretório Entra ID usado para fazer login no Office 365) .

- Certifique-se de que o servidor MyWorkDrive seja confiável para delegação de acordo com nosso Artigo de delegação

- Assegure-se de que seu servidor MyWorkDrive esteja acessível na Internet para login do cliente (web, celular, map drive). Habilite o Cloud Web Connector ou configure seu próprio certificado SSL público e nome de host apontando para o servidor MyWorkDrive na porta 443 (SSL) Ver artigo de suporte.

Etapas de configuração

- Faça login em portal.azure.com como administrador e conecte-se ao domínio Entra ID (se você estiver usando o Office 365, esta é a mesma conta que você usa para fazer login em portal.office.com).

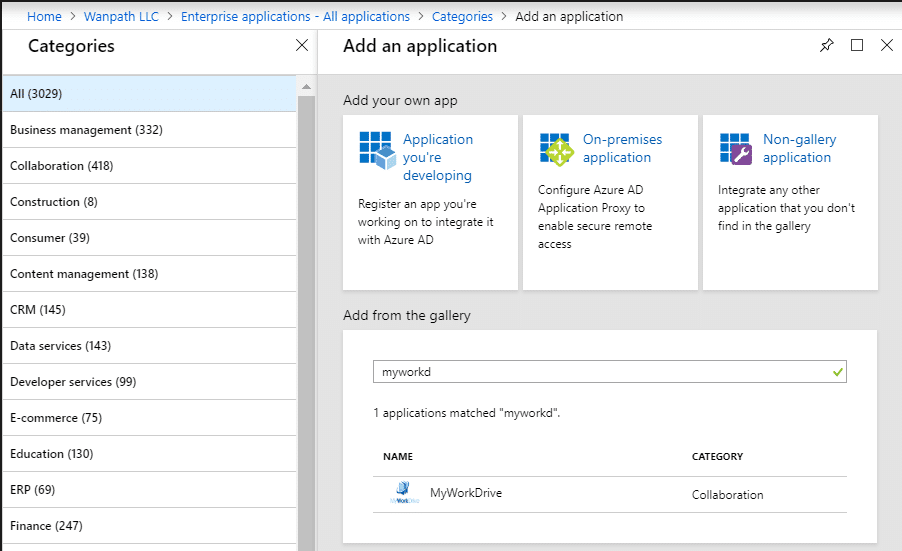

- Clique em Azure Active Directory, Aplicativos Corporativos – Novo Aplicativo – Procure por “MyWorkDrive” – Adicionar MyWorkDrive como um Aplicativo Corporativo.

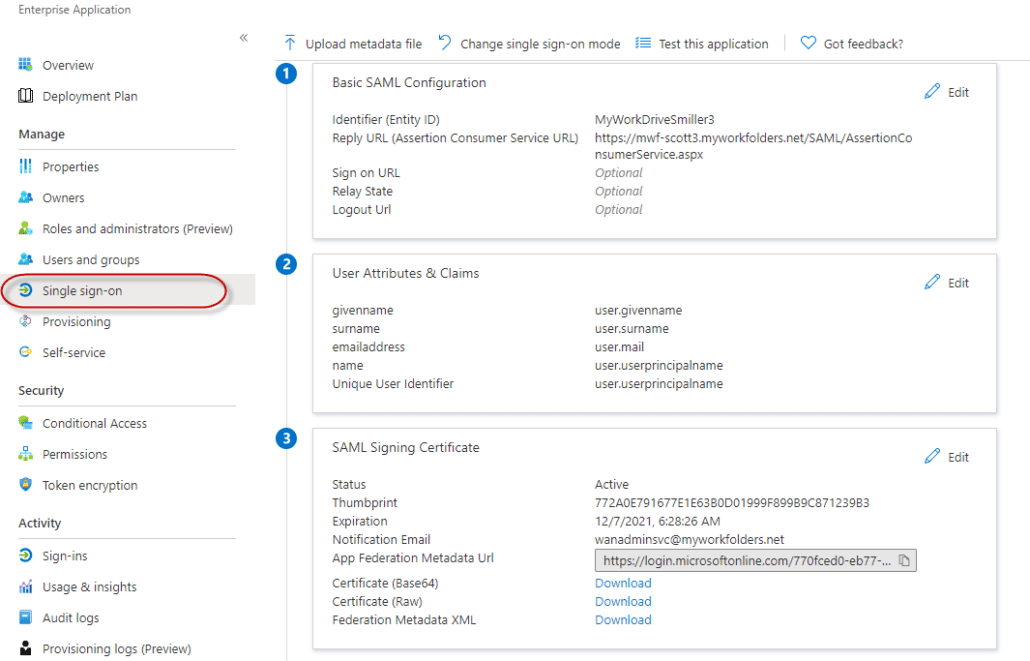

- Clique em Single sign-on no menu à esquerda e escolha SAML (você só precisará escolher SAML na primeira vez que iniciar a configuração)

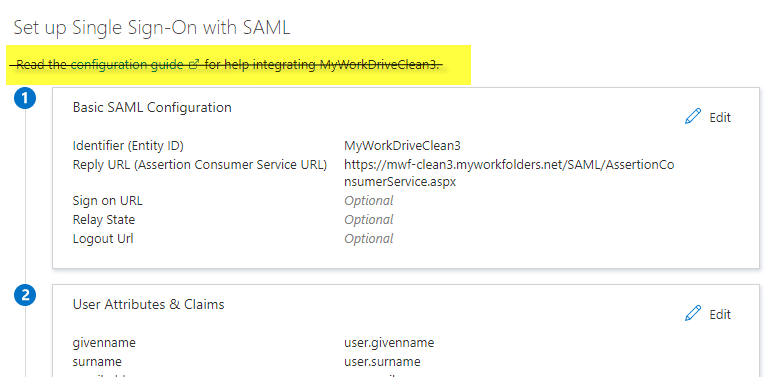

- Ignore o guia de configuração apresentado na parte superior da página. Isso é útil quando você está configurando um SSO do zero, mas oferece etapas desnecessárias ao usar o modelo que fornecemos.

- Comece editando as informações na caixa 1. Selecione Editar.

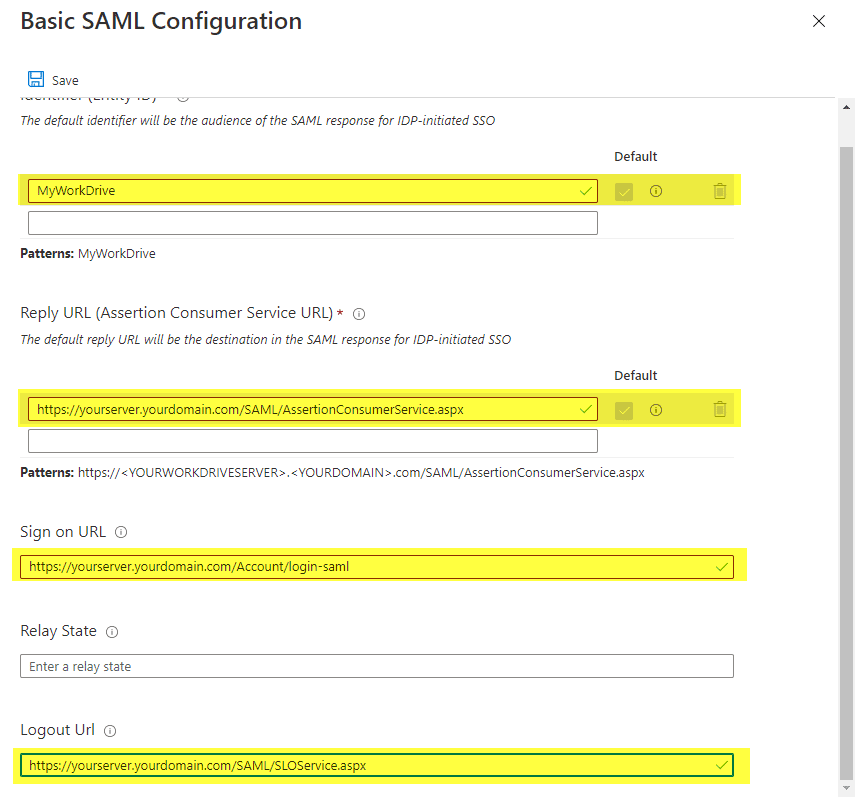

- Aceite o ID de entidade padrão de “MyWorkDrive”

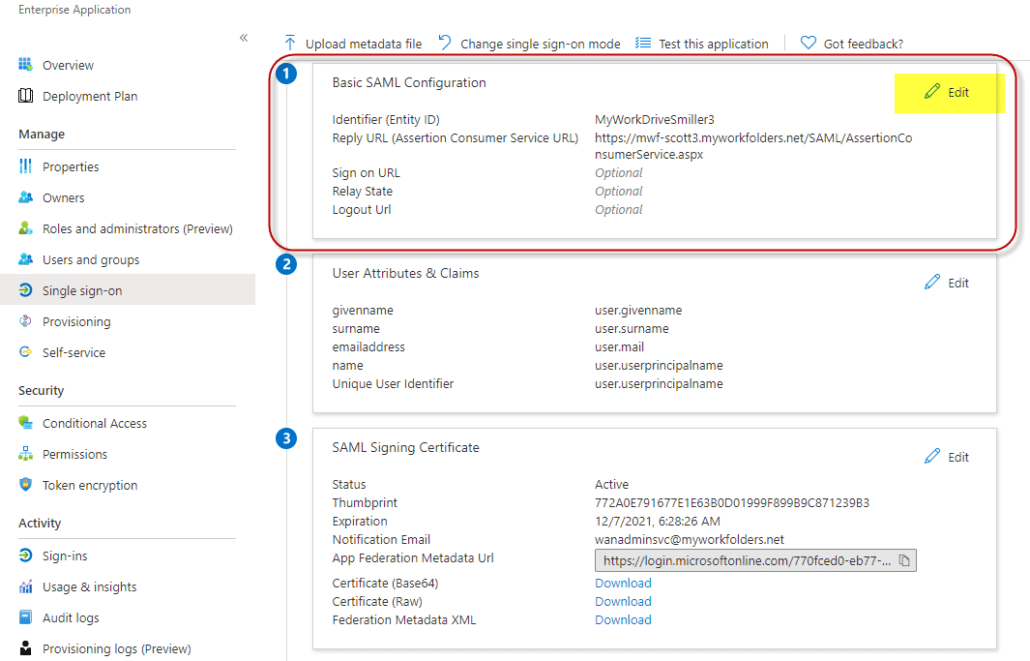

Isso só precisa ser alterado se você tiver vários servidores MyWorkDrive configurados em seu Entra, pois o Entra ID exige que cada aplicativo empresarial tenha um ID de entidade exclusivo. Quando alterado, ele também deve ser alterado para corresponder ao campo Nome do provedor de serviços da configuração do SSO no administrador do MyWorkDrive. Você receberá um erro sobre incompatibilidade de ID da entidade no login do usuário se eles não estiverem configurados corretamente. - Digite sua URL de resposta – este será o nome do seu host seguido por /SAML/AssertionConsumerService.aspx

por exemplo: https://yourserver.yourdomain.com/SAML/AssertionConsumerService.aspx

Se você pretende oferecer suporte a vários nomes de domínio para o servidor – como um Cloud Web Connector e um endereço de conexão direta, certifique-se de inserir todos eles como possíveis URLs de resposta/resposta. - Insira sua URL de logon se os usuários fizerem logon no MyWorkDrive diretamente (em vez de ou além de acessar pelo portal myapps.microsoft.com) com seu nome de host seguido por: /Account/login-saml

por exemplo: https://yourserver.yourdomain.com/Account/login-saml.

Observe que isso é tecnicamente opcional, pois você pode manter um login tradicional enquanto fornece apenas o SSO como opção, embora na maioria das vezes você queira configurá-lo dessa maneira. - URL de logout único. Se você deseja usar o logout único, defina sua URL de logout como https://yourserver.yourdomain.com/SAML/SLOService.aspx

Observe as informações adicionais abaixo sobre como o AzureAD lida com o logout único. - Nada precisa ser inserido no campo Relay State, deixe em branco.

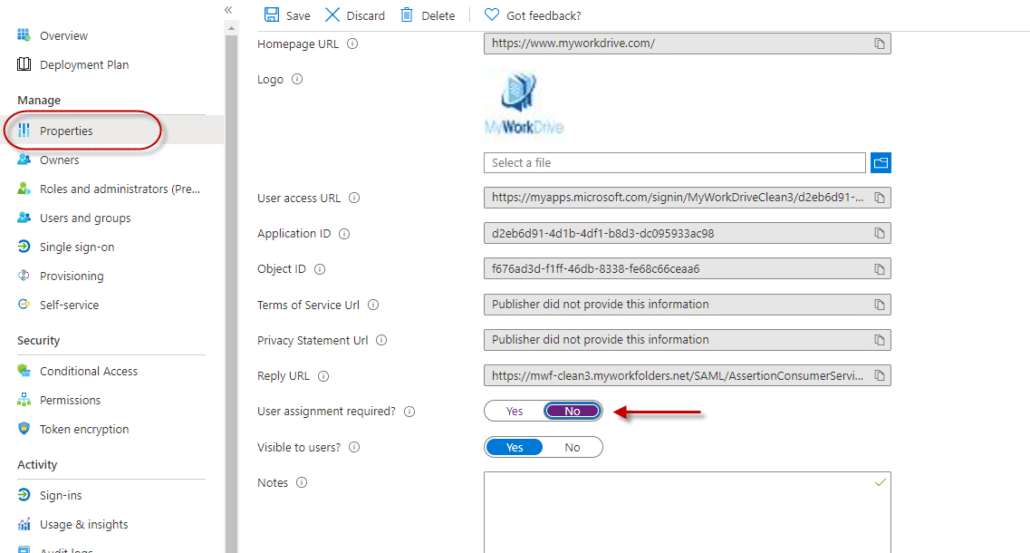

- Em seguida, disponibilize o novo servidor MyWorkDrive para os usuários. Somente os usuários que realmente têm permissões para compartilhamentos via NTFS e conforme configurado nas permissões de compartilhamento no MyWorkDrive poderão efetuar login com sucesso, independentemente de como você habilitar o acesso aqui. Você tem duas opções: Permitir todos OU selecionar manualmente usuários específicos. Para permitir todos, clique em Propriedades no menu à esquerda e defina “Atribuição de usuário necessária” como Não no corpo. Esta é a configuração mais normal, pois evita administração duplicada. Basta adicionar usuários ao AD e os grupos apropriados. Supondo que você esteja sincronizando seu AD local com o Entra, esses usuários poderão efetuar login no servidor MyWorkDrive e obter os compartilhamentos aos quais têm permissão conforme configurado no MyWorkDrive sem precisar atribuí-los um por um ao aplicativo corporativo.

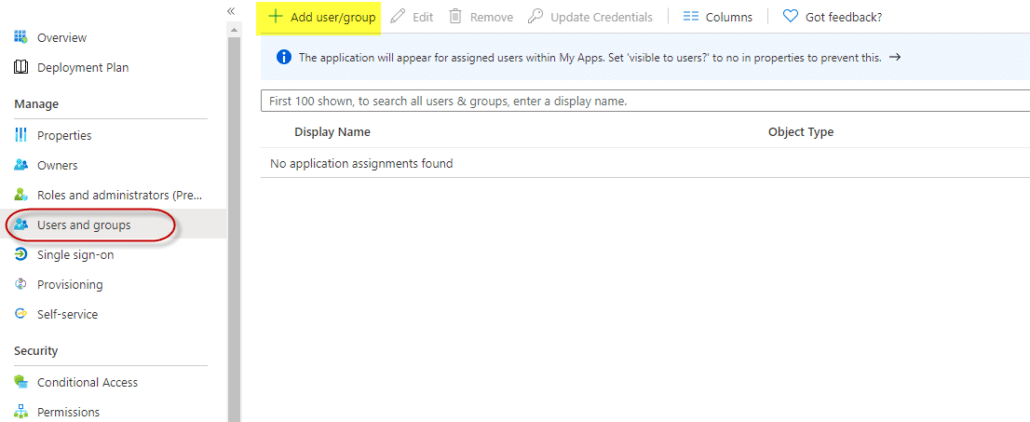

OU Atribua manualmente usuários e grupos no portal do Azure Active Directory ao novo aplicativo MyWorkDrive

OU Atribua manualmente usuários e grupos no portal do Azure Active Directory ao novo aplicativo MyWorkDrive

Selecione usuários e grupos no menu à esquerda e use o item Adicionar usuário/grupo na parte superior da tela.

Observação Os grupos de usuários de domínio não são sincronizados com o Entra por padrão. Na maioria dos casos, se você estiver atribuindo usuários manualmente, será por nome.

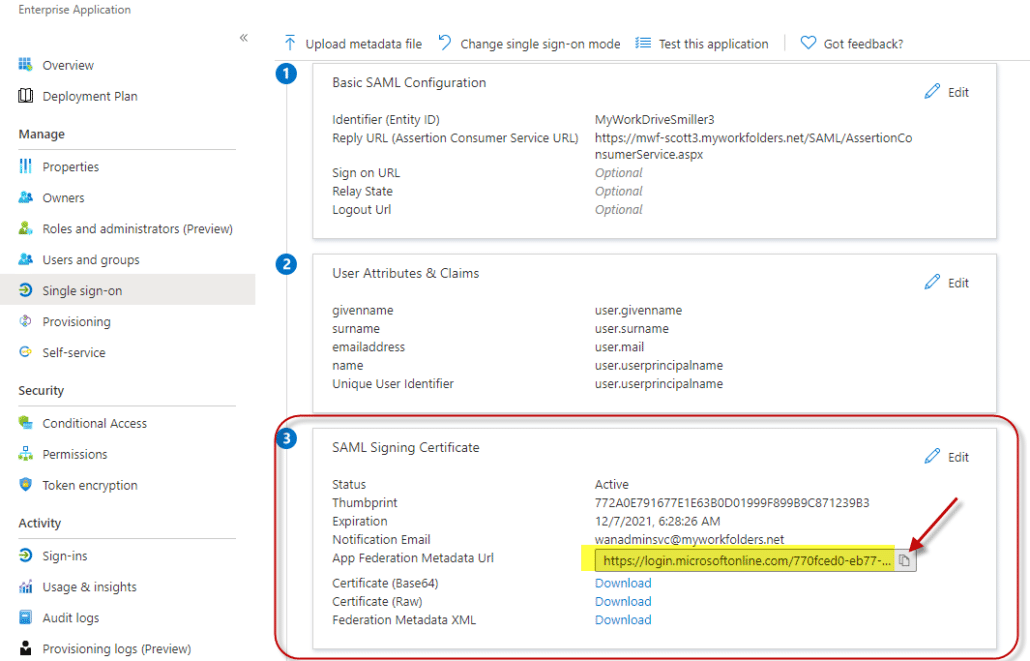

- Na caixa 3, copie a URL de metadados do certificado de assinatura de federação de aplicativos para a área de transferência. Nenhuma outra alteração é necessária na caixa 3, você não precisa editar, basta copiar a URL usando o ícone de cópia.

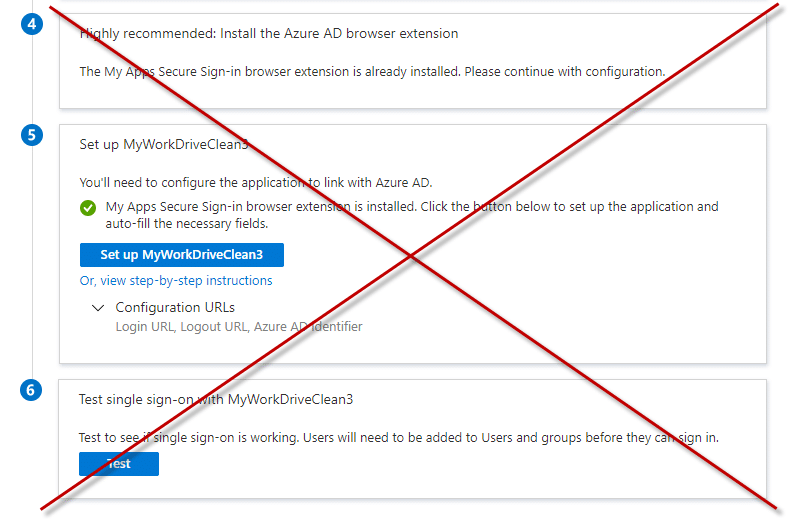

- Ignore as caixas 4, 5 e 6. Como as instruções de configuração acima, isso é útil se você estiver configurando um SSO do zero – como essas instruções usam nosso modelo, as ações nessas caixas não são necessárias.

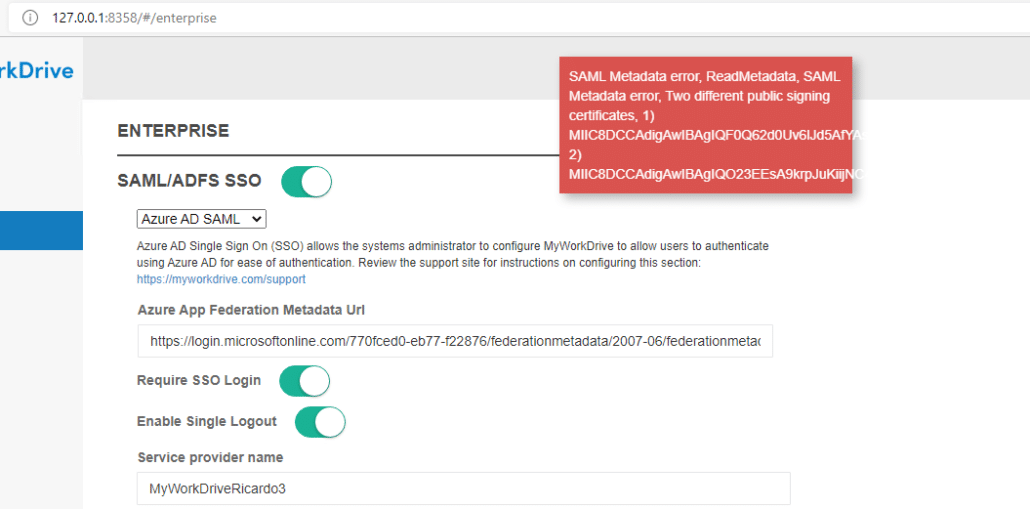

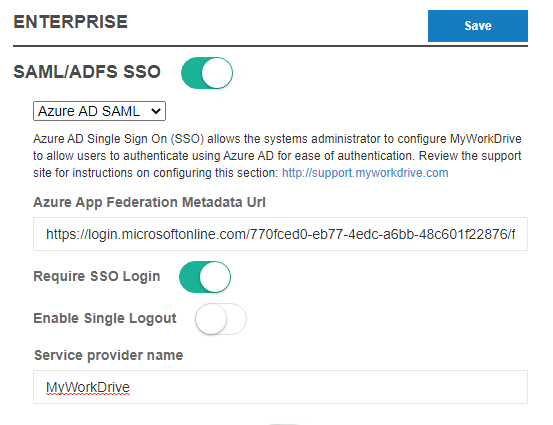

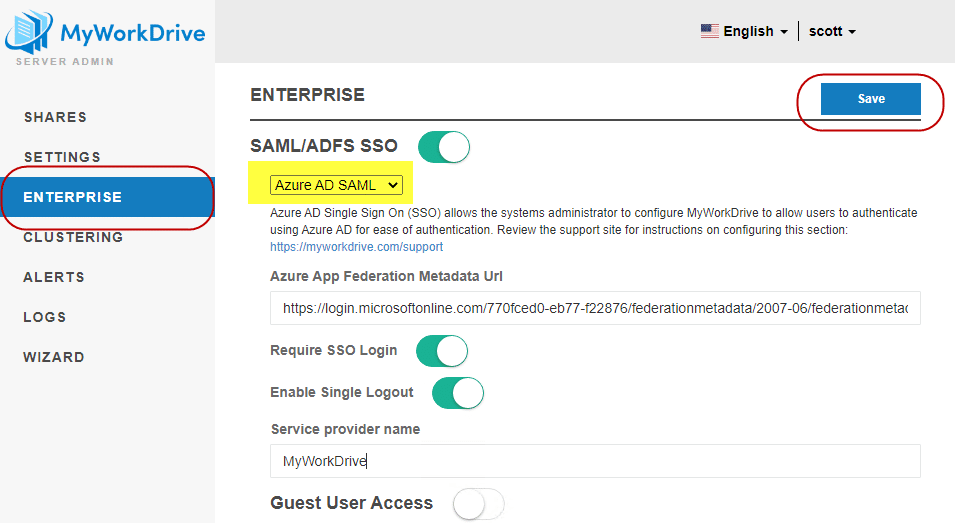

- No servidor MyWorkDrive no painel de administração, seção Enterprise, habilite SAML/ADFS SSO, escolha Entra ID (Azure AD) SAML e cole a URL de metadados da Federação de Aplicativos do Azure que você copiou da caixa 3.

- Opcionalmente, clique em “Exigir login SSO” (isso redirecionará automaticamente todas as conexões para login SAML do Entra ID).

Se você não selecionar Exigir login SSO, os usuários farão login ao acessar a URL do servidor MyWorkDrive com seu login de domínio tradicional, e o login do Entra ID só será usado quando clicado como um link no portal do Office ou MyApps. - Opcionalmente, selecione Habilitar Logout Único, veja a nota abaixo sobre como o Logout é tratado no AzureAD

- Opcionalmente, se você alterou o ID da entidade na caixa de configuração 1 do Entra ID, altere o nome do provedor de serviços para corresponder exatamente o que você inseriu na configuração do Entra ID.

- Clique em Salvar. Isso abrirá automaticamente o certificado Entra SSL e as configurações para você.

Acesso de teste

- Sugerimos testar inicialmente com o navegador da web antes de prosseguir para testar os outros clientes.

- Você pode desejar usar um navegador diferente daquele que você usa rotineiramente/está conectado OU modo de navegação privada para validar a experiência de login do Entra ID e quaisquer políticas de acesso condicional para MFA que você possa ter aplicado.

- Se você ativou Exigir login SSO, navegue até o URL de login do seu servidor, por exemplo, https://seuservidor.empresa.com e você será redirecionado para o Entra ID SAML para fazer login.

Se você não ativou Exigir login SSO, você precisará especificar o URL de login do SAML, por exemplo, https://yourserver.company.com/account/login-saml.m - Faça login usando o Entra ID. Após o login bem-sucedido, seu usuário de teste será redirecionado pelo site MyWorkDrive e os compartilhamentos de arquivos atribuídos serão exibidos.

- Alternativamente, se estiver atribuindo usuários ao aplicativo no Entra ID, você poderá fazer login como um usuário atribuído para https://myapps.microsoft.com. Selecione o aplicativo MyWorkDrive.

O usuário é conectado automaticamente ao Gerenciador de Arquivos da Web do navegador MyWorkDrive.

Se, no login, os compartilhamentos do usuário estiverem presentes, mas estiverem em branco quando você clicar neles, isso é uma indicação de que a Delegação não está definida corretamente. Consulte o artigo de configuração da delegação. Observe que as alterações na delegação podem levar 15 minutos ou mais para serem propagadas no AD. Em casos de um grande AD, várias horas foram observadas para a delegação se propagar totalmente.

Os logins SSO são totalmente compatíveis com todos os recursos do MyWorkDrive, incluindo

- todos os clientes (Web, Mobile Web, Windows Map Drive, Mac Map Drive, iOS e Android)

- o Cloud Web Connector

- Editando no escritório local a partir do cliente Web

- e Locais no Mobile Office.

Sair SAML

O Azure Active Directory não dá suporte ao logout SAML. O SLO iniciado por SP, onde uma solicitação de logout SAML é enviada para o Entra ID, não faz com que uma resposta de logout seja retornada. Em vez disso, o Entra ID exibe uma mensagem indicando que o usuário está desconectado e que as janelas do navegador devem ser fechadas. O logout do Entra ID não faz com que uma solicitação de logout seja enviada ao provedor de serviços. O Entra ID não dá suporte à configuração de uma URL de serviço de logout SAML para o provedor de serviços.

Solução de problemas

- Verifique se você está usando um navegador para testar em privado ou anônimo para eliminar quaisquer problemas de cache

- Verifique se o usuário consegue fazer login sem SAML e se está usando um endereço de e-mail que corresponda ao UPN no Active Directory

- O usuário recebe o erro: O usuário conectado xxx@xxx.com não está atribuído a uma função para o aplicativo – conforme as notas de configuração acima: Atribua um usuário ou grupo do qual ele é membro no portal do Azure Active Directory para o novo aplicativo MyWorkDrive (Enterprise aplicativos – Todos os aplicativos – MyWorkDrive – Logon único – logon baseado em SAML) usuários e grupos ou desabilite a atribuição de usuário necessária definindo-a como não.

- As pastas são exibidas em branco após o login do usuário: verifique se o servidor MyWorkDrive é confiável para delegação de acordo com nosso Artigo de delegação

- O usuário recebe erro: O URL de resposta especificado na solicitação não corresponde aos URLs de resposta configurados para o aplicativo – Verifique se o URL especificado no Entra ID SAML corresponde ao endereço da Web público do servidor e se proxies reversos forem usados, eles não serão reiniciados -escrevendo o URL. Além disso, se você estiver usando seu próprio nome de host - por exemplo, https://yourserver.yourdomain.com, certifique-se de desabilitar o MyWorkDrive Cloud Web Connect nas configurações do seu servidor MyWorkDrive (quando o Cloud Web Connector estiver habilitado, presumimos que você está usando nosso *.myworkdrive .net e faça alterações no URL de resposta para acomodá-lo).

- Se você estiver recebendo vários prompts de MFA durante o login, certifique-se de desabilitar dois fatores no MyWorkDrive Enterprise após habilitar Exigir SSO. Se você tiver um requisito de MFA no Entra ID, ele será chamado como parte do login por meio do Entra ID e nenhuma configuração será necessária no MyWorkDrive para habilitá-lo.

Renovando seu certificado

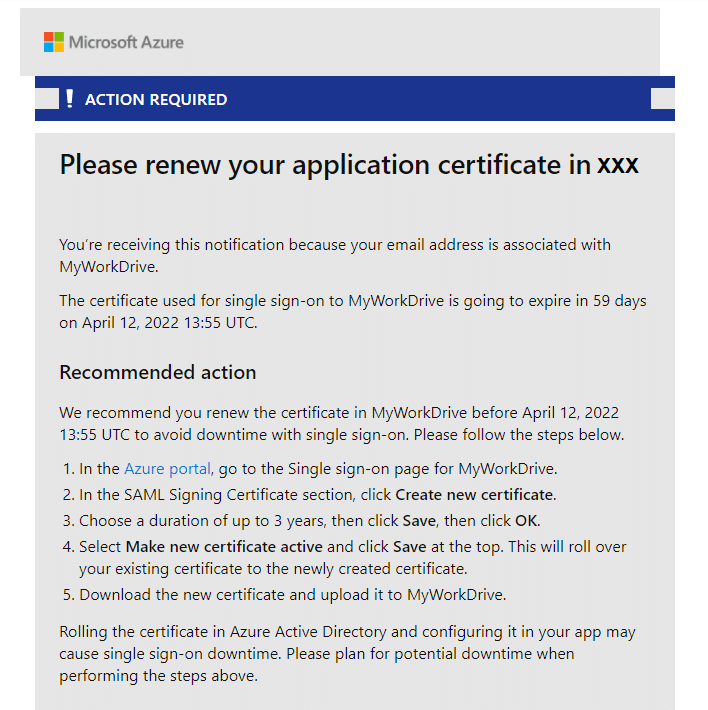

O certificado SSO emitido pela Microsoft e usado pelo MyWorkDrive para proteger as comunicações entre o Entra ID e o servidor MyWorkDrive expira periodicamente. O padrão é 3 anos, mas você pode escolher um valor menor na criação.

Então seu certificado expirará, você receberá um e-mail com algumas diretrizes gerais da Microsoft, mas graças ao trabalho de integração que fizemos para tornar o Entra ID mais fácil de implantar, na verdade é mais fácil do que a Microsoft descreve.

O e-mail que você receberá notas 5 passos.

As duas mudanças nas instruções são para

- Exclua o certificado antigo do Entra/Azure

- Use MyWorkDrive para baixar o novo certificado, não há necessidade de colocar manualmente o certificado

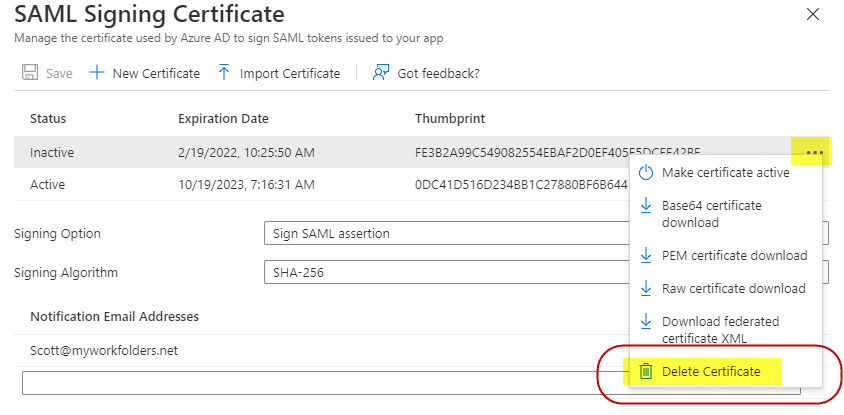

Após o passo 4,

Exclua seu certificado antigo no AzureAD.

Você imediatamente atualizará o MyWorkDrive na próxima etapa com o novo, portanto, torne o novo Ativo (se não for feito automaticamente) e exclua o antigo, pois não é mais necessário.

No certificado antigo/inativo, clique no menu de 3 pontos na borda esquerda da linha do certificado e escolha Excluir certificado.

Em vez do Passo 5

Agora, com apenas um certificado exibido na configuração do MyWorkDrive Entra ID, salve a página Entra ID e, em seguida, faça login no painel de administração do MyWorkDrive no servidor MyWorkDrive e navegue até a guia Empresa.

Confirme que você tem o Entra ID configurado e salve a página.

MyWorkDrive usará a configuração interna do Entra ID para se conectar ao seu Entra ID e baixar e atualizar o certificado. Não há necessidade de colocar manualmente o novo certificado no sistema de arquivos ou “Carregá-lo no MyWorkDrive”, o MyWorkDrive cuidará disso para você.

O certificado SAML pode ser armazenado em vários locais, dependendo da sua versão do MyWorkDrive e se você tiver o Clustering habilitado.

Observe que se você receber uma mensagem de erro sobre vários certificados de assinatura pública, isso é uma indicação de que você não conseguiu excluir o certificado antigo do Entra ID. Faça login novamente no Azure/Entra e verifique se o novo certificado foi ativado e se o certificado antigo foi excluído.