Como podemos te ajudar hoje?

Guia de configuração do modo de serviço de edição do SharePoint Office Online

Guia de configuração do modo de serviço de edição do SharePoint Office Online

Servidor MyWorkDrive 6.1.1 ou superior Necessário:

A opção Modo de Serviço de Edição Online do SharePoint Office funciona copiando temporariamente o arquivo a ser editado usando a API do Azure Graph em execução como um Serviço de Aplicativo AAD com permissões para um site dedicado do SharePoint Online. Um bloqueio de arquivo é colocado no arquivo local, monitorado para edições e coedições e, finalmente, removido quando a edição é concluída no site do SharePoint. Ao contrário de nossa opção OneDrive, a opção Edição do SharePoint centraliza arquivos temporários em um único site em vez de colocá-los na pasta OneDrive de cada usuário e não requer nenhuma permissão de usuário no site SharePoint.

Com a opção de Edição do SharePoint Office, os clientes precisarão especificar um Site do SharePoint para armazenar documentos temporários e protegê-lo com permissões apenas para os Proprietários do Site do SharePoint e o Aplicativo Azure AD dedicado. Ao bloqueá-lo apenas para proprietários de sites do SharePoint e seu próprio registro de aplicativo do Azure AD, os administradores garantem o mais alto nível de segurança.

O modo de serviço de aplicativo utiliza a nova função de permissão do aplicativo Azure Graph API Site.Selected. O gráfico da Microsoft agora oferece a opção de conceder permissões granulares usando os novos sites de API de gráfico.Permissão de aplicativo selecionada para cada registro de aplicativo do AAD em vez de conceder permissão para todos os sites no locatário. A permissão da API do Azure Graph – Sites.Selected – não fornece acesso a nenhum conjunto de sites do SharePoint para o aplicativo, a menos que o aplicativo AAD tenha sido atribuído adicionalmente às funções de permissão: (leitura/gravação) por um Administrador do SharePoint. Nenhuma permissão ou delegação de usuário será necessária no Site do SharePoint Online. O novo modo de serviço Azure Graph API Site.Selected MyWorkDrive Azure AD fornece os seguintes benefícios de segurança:

- Nenhum acesso do usuário ao site do SharePoint ou arquivos temporários

- O registro de aplicativo do Azure AD concedeu direitos apenas a um site dedicado controlado por proprietários do SharePoint (sem acesso a outros sites, arquivos ou logins do SharePoint).

- Os usuários editam online usando um link de compartilhamento temporário bloqueado organizacionalmente sem permissões para o site do SharePoint Online.

- Os proprietários de sites do SharePoint podem restaurar arquivos temporários ou esvaziar a lixeira automaticamente usando o Power Automate.

Conteúdo

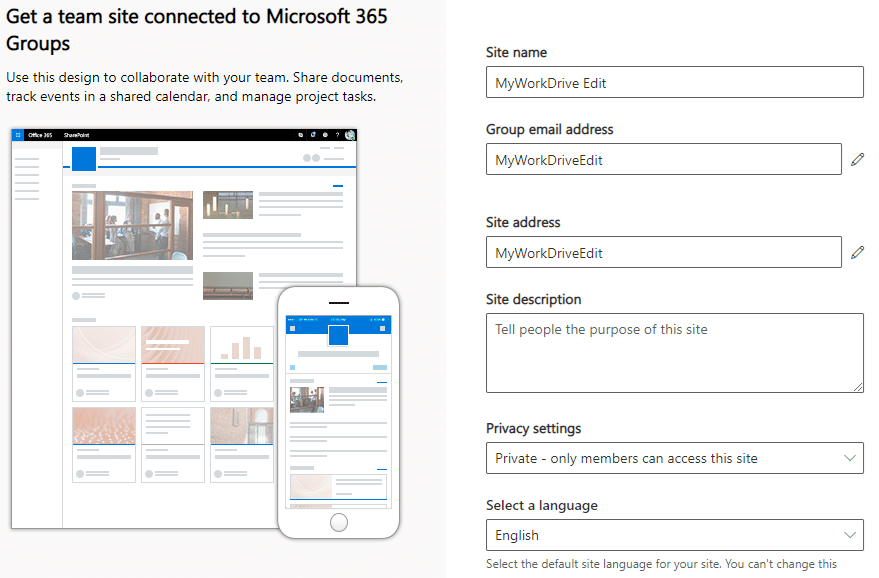

Crie um site de equipe no SharePoint Online – observe a URL: por exemplo, https://wanpath.sharepoint.com/sites/MyWorkDriveEdit

Forneça o nome do site, configurações de privacidade (privado – somente membros podem acessar este site).

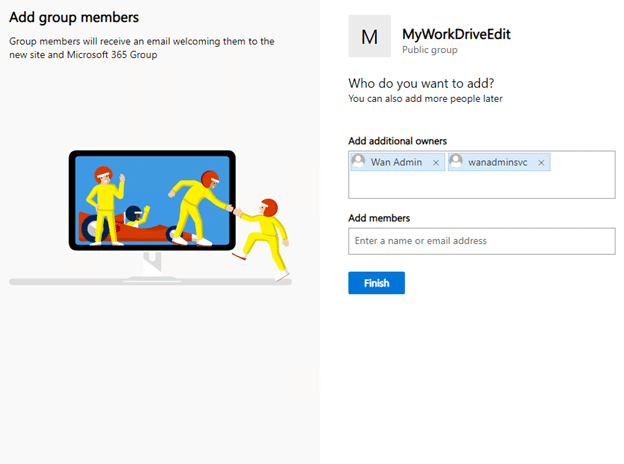

Especifique quaisquer proprietários adicionais:

Remova permissões, componentes e visualizações conforme necessário:

Início rápido das configurações do site Desabilitar ou Editar:

- Remover Notebook, Conversas, Páginas, Conteúdo do Site

- Remover recursos: /sites/MyWorkDriveEdit/_layouts/15/ManageFeatures.aspx

- Conteúdo a seguir

- Recomendações do SharePoint

- Páginas do site

- Tipo de conteúdo da tarefa de fluxo de trabalho

- Bibliotecas e listas de sites: /sites/MyWorkDriveEdit/_layouts/15/mcontent.aspx

Personalizar documentos: Configurações avançadas: Abrir documentos no navegador, Tornar novo comando de pasta disponível: Não, Pesquisar: Não, Disponibilidade offline: Não

Configurações de compartilhamento de sites:

- Somente os proprietários do site podem compartilhar arquivos, pastas e o site

- Permitir solicitações de acesso: desativado

Observe a URL do site: isso será necessário posteriormente durante a configuração do registro do aplicativo do Azure AD e no servidor MyWorkDrive – por exemplo, https://company.sharepoint.com/sites/MyWorkDriveEdit

Etapa 2: registro de aplicativo personalizado do Azure AD

Cada organização precisará de seu administrador global do Azure AD para criar um registro de aplicativo do Azure AD apenas com acesso à API do Microsoft Graph aos sites.Selected.

Observação de segurança: observe que o próprio registro do aplicativo não fornece nenhuma permissão de site do SharePoint – ele é usado apenas em etapas posteriores para permitir que os proprietários do site do SharePoint concedam permissões a um site do SharePoint específico.

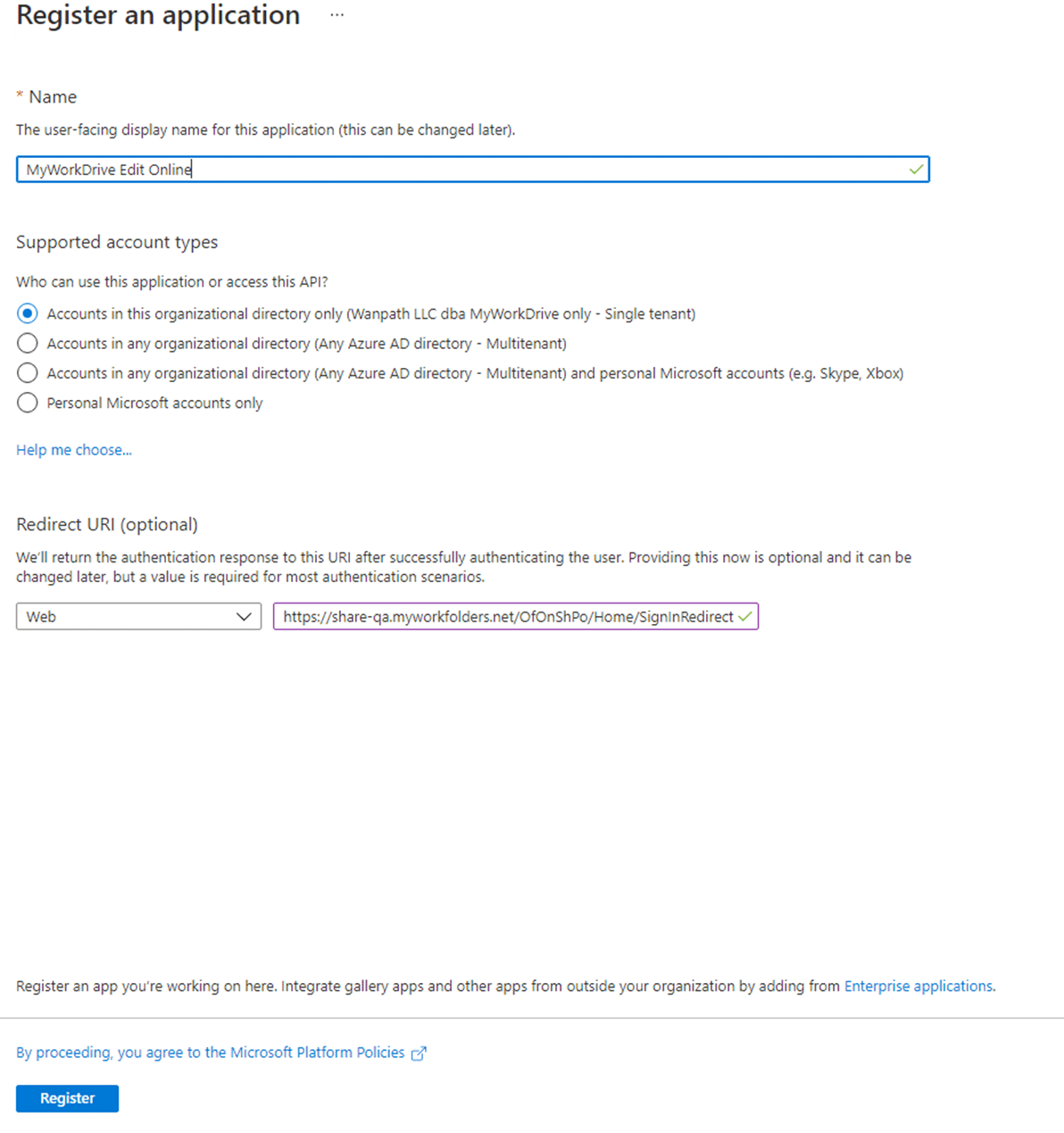

Crie um novo registro de aplicativo do Azure AD no mesmo Azure AD que a assinatura do Office 365 do usuário. Isso será usado para permitir que os Administradores do SharePoint forneçam permissões de site de aplicativo de API de gráfico.

Em portal.azure.com, faça login usando a conta de administrador global. Abra o Azure Active Directory: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade

Clique em Registros de aplicativos: Criar novo registro

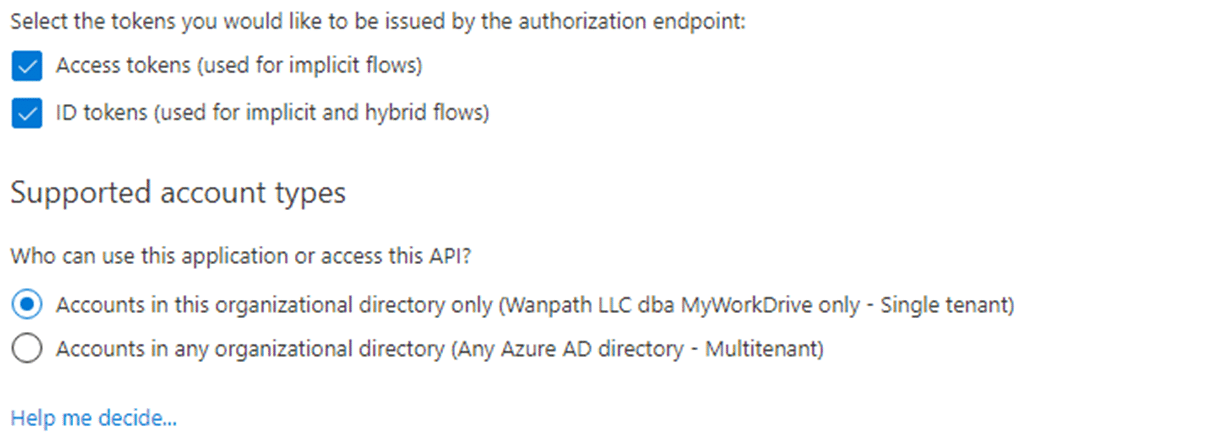

Forneça um nome, tipos de conta selecionados e insira sua URL pública do MyWorkDrive com o subsite adicionado de /OfOnShPo/Home/SignInRedirect

Clique em Cadastrar

Opcional:

Em vez de usar seu próprio URL de redirecionamento de servidor público, você pode usar nosso nome de host atribuído pela Cloudflare em nosso domínio MyWorkDrive.net. Nesse caso, o Cloudflare deve ser permitido do MyWorkDrive Server para o Cloudflare. Quando o Cloudflare for usado, você precisará inserir https://*.online.myworkdrive.net como um host permitido para seu Aplicativo do Cliente Azure AD em vez de usar seus próprios valores de nome de host.

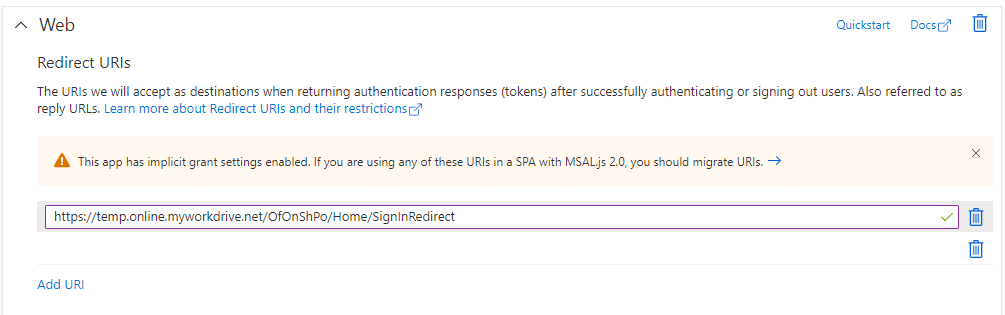

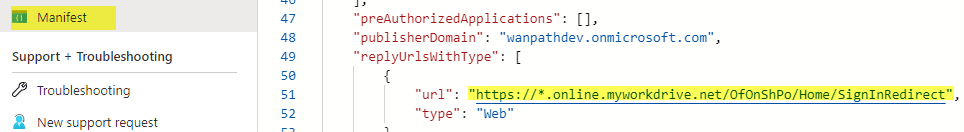

Os registros de aplicativo do Azure AD não permitem inserir um curinga diretamente. Para inserir um curinga, insira um endereço temporário, como https://temp.online.myworkdrive.net/OfOnShPo/Home/SignInRedirect

Para atualizar o URL, clique em Manifesto para editar o manifesto e atualize o URL temporário para https://*.online.myworkdrive.net/OfOnShPo/Home/SignInRedirect.

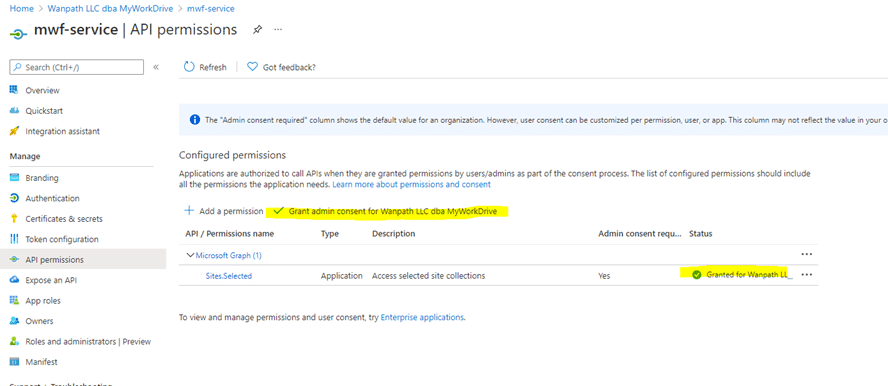

Permissões da API

Clique em permissões de API, Adicionar permissões de aplicativo Graph API: Microsoft Graph – Sites.Selected

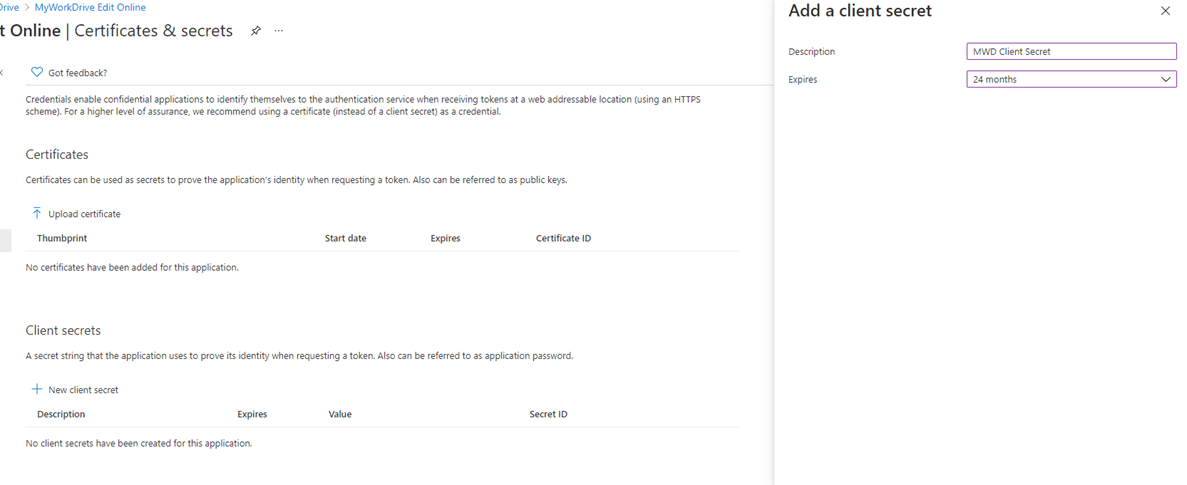

Criar segredo do cliente: certificados e segredos: novo segredo do cliente

Nota e Data de Expiração Secreta do Calendário, pois ela precisará ser regenerada naquele momento e atualizada em todos os Servidores MyWorkDrive.

Clique em Autenticação: Habilitar tokens de acesso e tokens de ID.

Copie o valor do segredo do cliente (não o ID do segredo): Mantenha isso em backup e protegido, pois ele será exibido apenas brevemente.

Clique em Visão geral: Copie o ID do aplicativo (cliente): retenha este valor para uso no painel de administração do MyWorkDrive.

Copie a ID do diretório (inquilino): retenha esse valor para uso no painel de administração do MyWorkDrive.

*Observe a expiração do segredo do cliente - ele precisará ser renovado antes de expirar e atualizado em cada servidor MyWorkDrive no futuro.

Atualize a identidade visual em seu registro de aplicativo do Azure AD personalizado para verificar o aplicativo ou adicionar o logotipo da empresa conforme desejado.

O proprietário do site do SharePoint Online precisará conceder permissões de gravação ao aplicativo do Azure AD. Existem vários métodos para conceder permissões de site do SharePoint ao aplicativo do Azure AD. O mais fácil é usar o PnP PowerShell para conceder a permissão. Para conceder a permissão, o proprietário do SharePoint precisará da ID do aplicativo de registro do aplicativo Azure e da URL do site.

Esteja ciente de que o método PnP descrito aqui requer o Powershell versão v7 (eles foram criados usando o 7.4.5, especificamente). Essas instruções podem não ser compatíveis com versões anteriores do Powershell.

Além de usar o PnP PowerShell, fizemos um Web Part do SharePoint disponível que adiciona um aplicativo a um site do SharePoint que pode ser usado para conceder permissões.

Para executar os cmdlets do PnP PowerShell, você precisará executar a instalação do PnP PowerShell e executar os seguintes comandos (usando sua própria URL do site do SharePoint):

- Baixe e instale o módulo PnP PowerShell executando:Install-Module PnP.PowerShell

- Crie um aplicativo do Azure para executar o PNP Powershell com um login interativo:Register-PnPEntraIDAppForInteractiveLogin -ApplicationName “MWDPnP ” -Tenant [yourtenant].onmicrosoft.com -Interactive

(O ApplicationName é um rótulo, você pode alterá-lo conforme apropriado em seu ambiente.)

Você pode optar por remover este aplicativo após a conclusão deste processo.Após inserir esse comando, uma janela do navegador aparecerá solicitando um login no Azure para criar um Aplicativo do Azure. Você pode ser solicitado a fazer login mais de uma vez. Pop-ups subsequentes podem ser exibidos solicitando que você conceda consentimento para o aplicativo.

Este aplicativo facilita a comunicação entre o PowerShell e seu site do SharePoint. Mais informações podem ser encontradas neste documento: https://pnp.github.io/powershell/articles/registerapplication.htmlAssim que o aplicativo for criado, ele exibirá um AppID do aplicativo Azure recém-criado. Observe isso, pois precisaremos disso no próximo comando.

- Conecte-se ao Centro de administração do SharePoint Online do seu locatário e faça login usando uma conta com permissões de proprietário no site do SharePoint: Connect-PnPOnline - Url https://yoursubdomain.sharepoint.com/site/yoursitename - Interactive - Clientid xxxxxxxxxxxxxxxxxxxxx

(Substitua a URL https://yoursubdomain.sharepoint.com… pela sua URL e site criados no início deste processo)

(Substitua Clientid xxxxxxxxxxxxxxxxxxxxx pelo GUID do comando anterior que criou o aplicativo MWDPNP) - Conceda permissões de gravação do aplicativo do Azure AD ao site: Grant-PnPAzureADAppSitePermission -AppId [AppID do aplicativo que registramos anteriormente/MWD-Service] -DisplayName 'mwd-service' -Site 'https://wanpathdev.sharepoint.com/sites/MyWorkDriveEdit' -Permissões Escrever

(Substitua a URL https://yoursubdomain.sharepoint.com… pela sua URL e site criados no início deste processo)

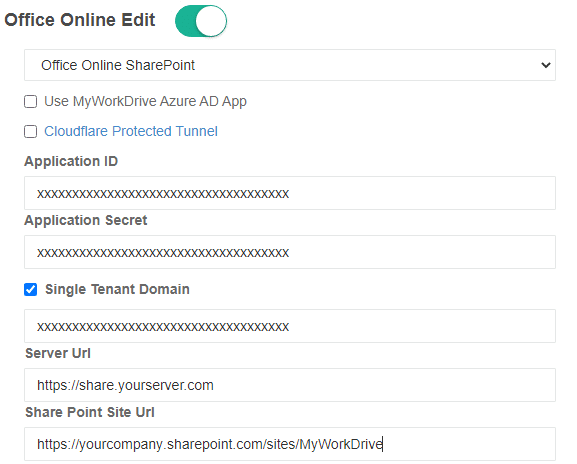

Etapa 4: Configuração do servidor MyWorkDrive

Cole os valores da ID do aplicativo do Azure AD, Segredo, ID de domínio de locatário único, URL do seu servidor e, finalmente, a URL do site do SharePoint:

A edição do Office Online usando o site do SharePoint agora deve estar pronta para teste usando seu registro de aplicativo personalizado do Azure AD.

Processo de bloqueio e monitoramento de arquivos

Quando os arquivos são abertos usando a opção de edição do SharePoint, eles são bloqueados no MyWorkDrive Server e configurados para permitir a coedição. Se outros usuários desejarem, eles podem coeditar o arquivo no Office Online por meio do navegador. Os usuários da unidade mapeada tradicional ou do escritório local receberão uma mensagem de arquivo bloqueado enquanto o usuário tiver o arquivo aberto para edição no Office Online SharePoint Edit.

O servidor MyWorkDrive monitorará os arquivos em busca de alterações a cada 1 minuto. Se forem encontradas alterações, elas serão copiadas para o compartilhamento de arquivos do Windows. Se nenhuma alteração for encontrada, MyWorkDrive tentará determinar se o usuário concluiu a edição. Se o usuário fechar a guia do navegador, o arquivo será removido do SharePoint imediatamente após copiar as alterações de volta para o compartilhamento de arquivos do Windows por meio do MyWorkDrive. Se a comunicação for perdida, o MyWorkDrive tentará remover o arquivo até que seja desbloqueado no SharePoint.

O MyWorkDrive tentará fechar a guia do navegador do usuário se nenhuma alteração for feita no documento que exceda a configuração geral de tempo limite ocioso.

Configurações de tempo limite da sessão

Para evitar que os usuários mantenham arquivos ociosos abertos para coedit, os clientes podem querer definir as configurações de tempo limite ocioso https://docs.microsoft.com/en-us/sharepoint/sign-out-inactive-users.

- A política é aplicável a todo o locatário e não pode ter escopo para usuários/usuários ou sites do SharePoint.

- Ele não desconectará usuários que estiverem em dispositivos gerenciados ou selecionará Manter-me conectado durante a entrada (não desconectará usuários que estiverem em dispositivos gerenciados ou selecionará Manter-me conectado durante a entrada).

Políticas de acesso condicional também podem ser usadas https://docs.microsoft.com/en-us/azure/active-directory/active-directory-conditional-access-technical-reference#cloud-apps-assignments.