Como podemos te ajudar hoje?

Solução de problemas de login com falha/compartilhamento(s) ausente(s) para usuários

No login, o MyWorkDrive realiza uma pesquisa em tempo real no Active Directory para a associação de um usuário ao grupo e combina isso com a configuração em compartilhamentos para que um usuário faça login com sucesso.

Conteúdo

Requisitos do processo de pesquisa

Para que um usuário faça login com êxito, todos os itens a seguir devem ser verdadeiros

- Grupos AD são configurados nos compartilhamentos no MyWorkDrive

- Os grupos configurados em compartilhamentos recebem permissões em NTFS

- O usuário que está fazendo login é membro de grupos configurados em compartilhamentos no MyWorkDrive

- O compartilhamento tem permissões NTFS e permissões do Windows, que não entram em conflito

- A conta de computador ou conta de usuário que MyWorkDrive está instalada tem direitos para consultar usuários e grupos no AD.

Erros que você pode encontrar

Estes são os erros típicos que um usuário pode encontrar ao fazer login se o processo de login não for bem-sucedido devido a problemas de compartilhamento/permissão

- Uma mensagem de aviso informando que o administrador não provisionou nenhum compartilhamento para sua conta

- Ações que estão faltando (algumas presentes, outras não)

- Ações vazias/em branco.

Esses erros podem não afetar todos os usuários. Dependendo da sua configuração, alguns usuários podem ser afetados, outros não. Você pode encontrar pontos em comum em torno de associações de grupos “Os administradores podem fazer login, os usuários não” ou usuários que recebem compartilhamentos “A contabilidade está funcionando, mas as finanças não”, “Novos usuários não podem acessar o compartilhamento, mas os usuários existentes estão bem”.

Solução de problemas

Se seus usuários encontrarem algum desses problemas, você poderá usar uma combinação de ferramentas integradas ao MyWorkDrive, bem como ferramentas no AD para ajudar a solucionar o problema.

O ferramenta de teste de compartilhamento de arquivos permitirá simular um login como uma conta de usuário para um determinado compartilhamento de arquivo, com um e-mail (sso) ou nome de usuário/senha.

A ferramenta de teste de compartilhamento de arquivos reportará erros com Delegação (Delegação é obrigatório se você estiver usando SSO). Ele também reportará sobre os grupos dos quais um usuário é membro (que você pode usar para validar que o MyWorkDrive retorna o grupo esperado) e se eles têm permissão para o compartilhamento (as permissões NTFS estão corretas)

Painel de saúde

O Painel de saúde lhe dará um rápido instantâneo de se a delegação está configurada corretamente e se nossas consultas no AD foram bem-sucedidas.

Acesso efetivo

Não é uma ferramenta do MyWorkDrive, mas Acesso efetivo é a maneira mais eficiente de determinar se um usuário tem permissões para um compartilhamento ou se está sendo bloqueado/negado por qualquer motivo (compartilhamento do Windows, negações herdadas, não herdando permissão).

Problemas/soluções comuns

Existem seis problemas comuns que resultam em compartilhamentos vazios, compartilhamentos ausentes ou falhas de login

1. Delegação (isso)

Se um usuário tiver acesso a um compartilhamento via Usuário/Senha (usando o Ferramenta de teste de compartilhamento de arquivos, ou desativando o SSO temporariamente no servidor), mas não via SSO, ausente delegação é quase certamente a causa.

A delegação ausente pode ser resolvida habilitando a delegação no servidor MyWorkDrive para os servidores de arquivos apropriados (e servidores DFS, se DFS for usado). Um erro comum é adicionar ou alterar servidores de arquivos ou adicionar novos servidores DFS e não habilitar a delegação no servidor MyWorkDrive. Se você tiver um ambiente de trabalho que esteja subitamente faltando compartilhamentos ou faltando compartilhamentos intermitentemente, verifique se há novos recursos no ambiente que podem precisar ser atualizados na conta do computador MyWorkDrive.

Observe que diferentes cenários podem exigir diferentes métodos de configuração da delegação – por meio da interface do usuário, por meio de Powershell, ou usando KCD via Powershell, ou em um Conta de usuário para AzureFiles com os serviços de domínio do Azure AD. Os diferentes métodos são todos abordados em nosso Artigo de delegação

Propagação

Uma nota final sobre Delegação.

A reciclagem dos tickets Kerberos leva pelo menos 15 minutos e, potencialmente, mais tempo para o Active Directory propagar as alterações, especialmente em domínios maiores/distribuídos. Aguarde pelo menos 15 minutos antes de repetir os testes. Uma espera de uma hora não é anormal.

Não é incomum que grupos estejam ausentes ou não configurados em compartilhamentos, pois as alterações nas permissões NTFS também devem ser feitas no MyWorkDrive (o MyWorkDrive não sincroniza automaticamente com as permissões NTFS, pois foi projetado para que os administradores possam fornecer menos acesso via MyWorkDrive do que um usuário teria localmente. Verifique novamente a configuração de compartilhamento ou use o Ferramenta de teste para validar a configuração, incluindo a associação ao grupo de usuários.

Se você adicionar manualmente o usuário ao compartilhamento e o compartilhamento aparecer com conteúdo no login do usuário, é provável que o usuário não seja membro dos grupos definidos no compartilhamento.

Se você adicionar manualmente o usuário ao compartilhamento e o compartilhamento aparecer em branco no login do usuário, é provável que o usuário não tenha permissão para o compartilhamento.

Detalhes sobre a configuração de compartilhamento estão disponíveis em Este artigo.

Conforme observado na configuração de compartilhamento, você pode usar o ferramenta de teste para validar se o usuário tem permissão para o compartilhamento. A ferramenta de teste também mostrará de quais grupos o usuário é membro.

Se a ferramenta indicar que o usuário não tem permissão para compartilhar, verifique novamente a associação ao grupo e as permissões NTFS.

O acesso aos compartilhamentos só é concedido quando o usuário recebe acesso tanto pelo compartilhamento do Windows quanto pelas permissões NTFS.

Conceder acesso de uma forma onde o acesso seja limitado por meio de Compartilhamento do Windows ou NTFS resultará em compartilhamentos ausentes, pastas ausentes, compartilhamentos inesperados sendo somente leitura ou em branco.

Conforme descrito em nosso Guia de compartilhamento de arquivos do Windows, recomendamos conceder a todos controle total por meio do compartilhamento do Windows e usar NTFS para aplicar permissões granulares.

Você verá isso se usar o Acesso Efetivo e observar que permissões como Criar Arquivos ou Criar Pastas são bloqueadas por compartilhamento.

Você pode ler mais sobre testes com Acesso efetivo em nosso artigo Ferramenta de teste.

5. Associação de usuário/grupo (usuário não membro do grupo)

MyWorkDrive usa Active Directory e NTFS para autenticação e permissões. Se um usuário não estiver nos grupos corretos do Active Directory ou se os grupos corretos não tiverem as permissões corretas para compartilhamentos/pastas/arquivos, o usuário não terá mais acesso via MyWorkDrive do que teria via SMB. Usando uma combinação do Compartilhar ferramenta de teste e Acesso efetivo testando você pode determinar se um ou outro é um problema.

6. Sincronização de anúncios

MyWorkDrive faz todas as solicitações no domínio e SMB por meio da conta do computador do servidor em que está instalado. O computador e o AD negociam o controlador de domínio usado e muitas vezes não será aquele em que as alterações foram feitas em ambientes grandes. Mudanças imediatas podem não ser refletidas, incluindo alterações de senha, novos usuários, alterações na associação de grupos de usuários, etc. Aguarde pelo menos 15 minutos para que as alterações sejam propagadas. Verifique qual servidor de logon o computador que hospeda o MyWorkDrive está usando e verifique suas alterações lá. Se a replicação for um problema, solucionar problemas de replicação.

Permissões de pesquisa do AD

Embora bastante raras, as alterações do AD que impedem o servidor MyWorkDrive de pesquisar informações do usuário no AD podem ser muito frustrantes de resolver, pois o AD não fornece um bom feedback para solicitações LDAP negadas/bloqueadas.

A alteração mais comum feita no AD que impede logins de usuários é remover/desabilitar o grupo Pré-Windows 2000 sem substituí-lo pelo Grupo de Usuários Autenticados. Embora os usuários geralmente ainda consigam fazer login, pois ainda podem ler seus próprios atributos no contexto do usuário, a associação ao grupo não pode ser consultada – o que resulta em uma autenticação bem-sucedida, mas em uma falha no login, pois o usuário não corresponde aos compartilhamentos.

MyWorkDrive usa o Microsoft Active Directory como uma fonte de identidade externa para validar usuários e pesquisar membros de grupos.

A autenticação de usuários e máquinas no Active Directory permite acesso à rede apenas para usuários e dispositivos listados no Active Directory.

MyWorkDrive é instalado em um servidor Windows associado a um domínio. Como conta de computador no Active Directory, o Windows Server é membro do grupo Usuários Autenticados.

O grupo Usuários Autenticados é membro do grupo Pré-Windows 2000 por padrão.

Se você desabilitar o grupo Pré-Windows 2000 ou remover Usuários Autenticados do grupo Pré-Windows 2000, ocorrerão falhas de autenticação e de pesquisa de grupo.

Recomendamos que você não desative o grupo Pré-Windows 2000. No entanto, se você precisar desabilitar este grupo por qualquer motivo, conceda a permissão Ler informações de acesso remoto à conta do computador para o(s) servidor(es) Windows em que o MyWorkDrive está instalado no AD para os usuários/grupos de usuários/OUs relevantes

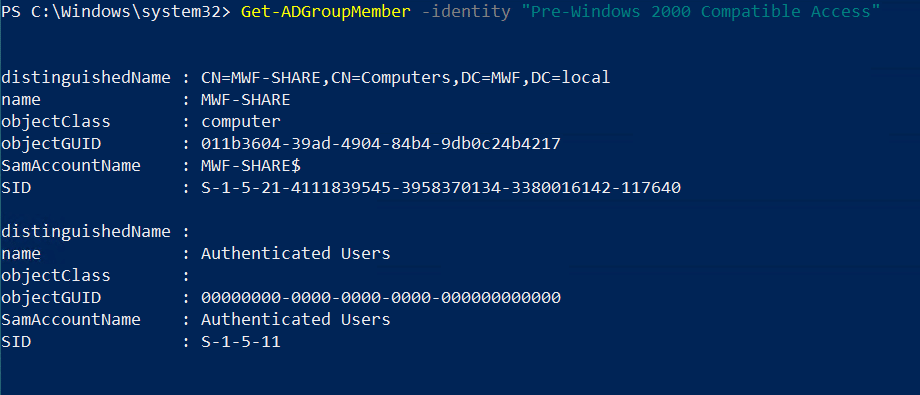

Para verificar se Usuários autenticados no grupo compatível com versões anteriores ao Windows 2000 são o problema, execute o seguinte comando do PowerShell:

Get-ADGroupMember -Identity “acesso compatível com versões anteriores do Windows 2000”

Esperamos que Usuários Autenticados sejam retornados no resultado

O servidor MyWorkDrive pode ou não ser nomeado aqui; a associação de grupo herdada (grupo dentro de um grupo) não é exibida com este comando.

Se o retorno não incluir Usuários Autenticados, é provável que ele tenha sido removido intencionalmente. Talvez seja necessário consultar sua equipe de segurança para ver se é possível restaurá-lo.

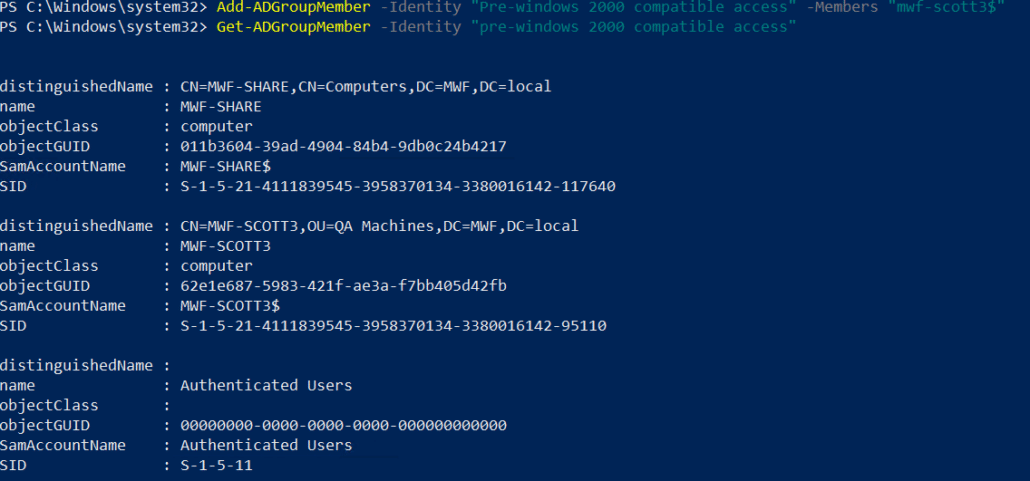

Se você removeu grupos herdados e precisa adicionar o objeto de computador MyWorkDrive ao grupo de acesso compatível com versões anteriores ao Windows 2000, o PowerShell pode ser usado.

Add-ADGroupMember -Identity “Acesso compatível com versões anteriores ao Windows 2000” -Membros “MWDServer$”

Em nosso exemplo, usamos um servidor chamado mwf-scott3 e, em seguida, executamos um comando Get-ADGroupMember para validar se ele foi adicionado corretamente.

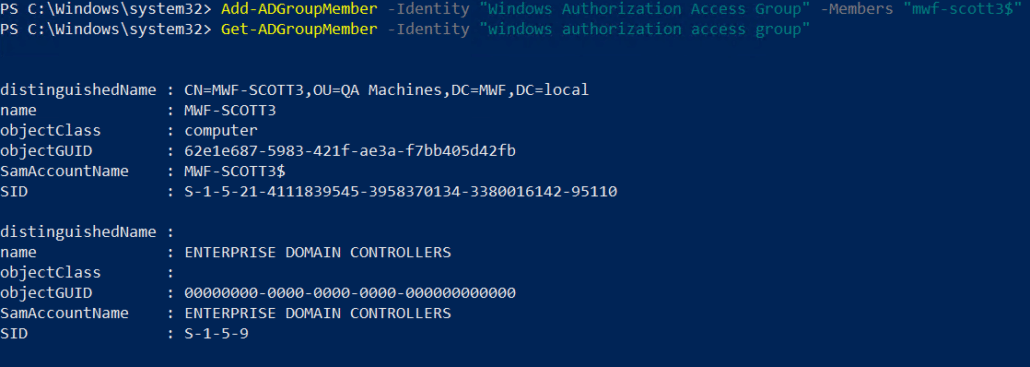

O “Windows Authorization Access Group.” pode ser usado como alternativa. Ele também pode ser adicionado e consultado usando o Powershell.

Add-ADGroupMember -Identity “Grupo de acesso de autorização do Windows” -Membros “MWDServer$”

Aqui adicionamos mwf-scott3 e consultamos com Get-ADGroupMember para validar se foi adicionado corretamente

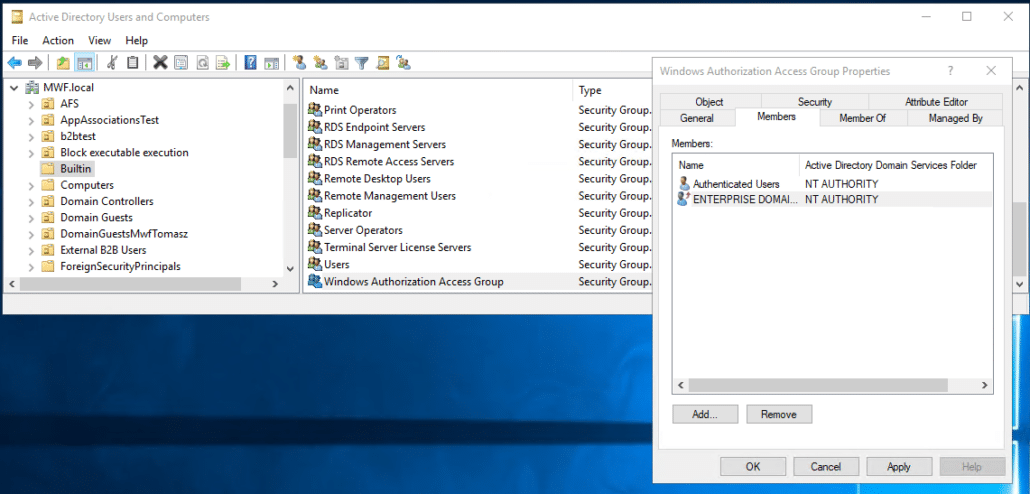

A adição de usuários autenticados ao grupo de acesso de autorização do Windows é melhor feita por meio da interface de usuário de usuários e computadores do Active Directory